网络安全等级保护相关标准参考《GB/T 22239-2019 网络安全等级保护基本要求》和《GB/T 28448-2019 网络安全等级保护测评要求》

密码应用安全性相关标准参考《GB/T 39786-2021 信息系统密码应用基本要求》和《GM/T 0115-2021 信息系统密码应用测评要求》

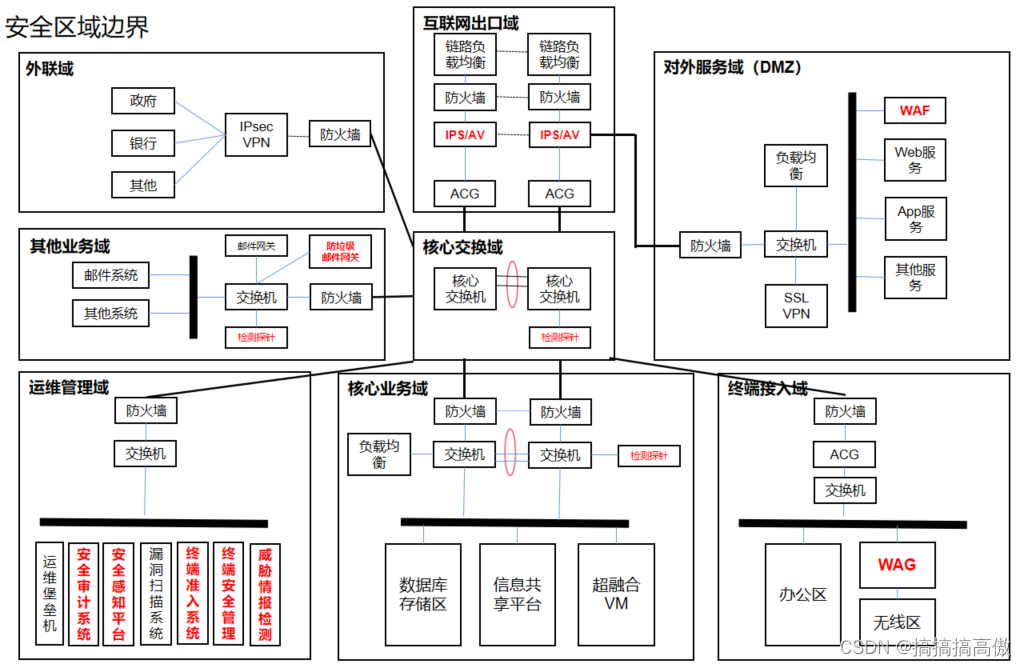

1边界防护

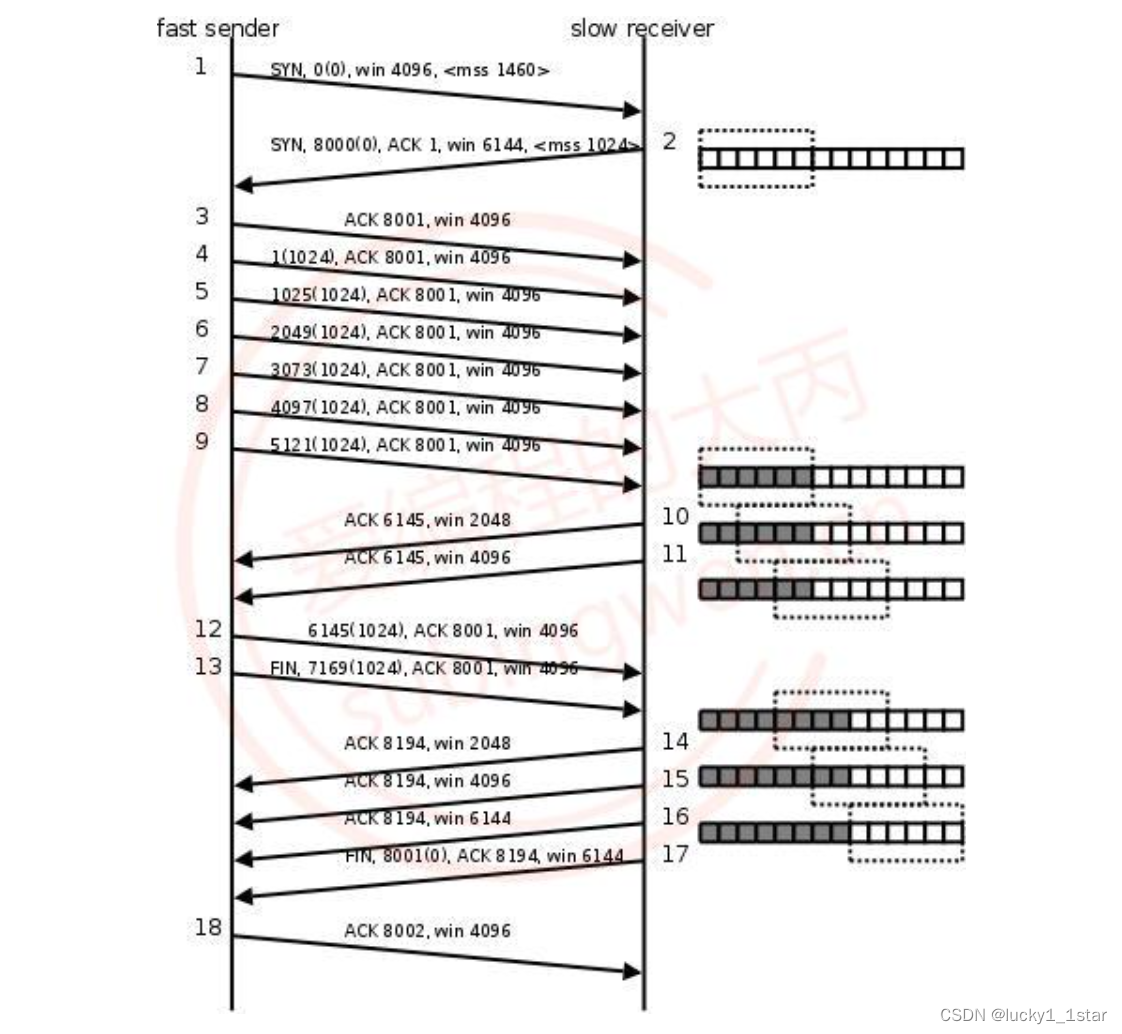

1.1应保证跨越边界的访问和数据流通过边界设备提供的受控接口进行通信

-网闸、防火墙、路由器、交换机和WAG无线接入网关设备

1.2能够对非授权设备私自联到内部网络的行为进行检查或限制

-终端安全准入系统

1.3能够对内部用户非授权联到外部网络的行为进行检查和限制

-终端安全管理系统

1.4限制无线网络的使用,保证无线网络设备通过受控的边界设备接入内部网络(高风险判例)

-WAG无线接入网关设备

1.5能够在发现非授权设备私自联到内部网络的行为或内部用户非授权联到外部网络的行为时,对其进行有效阻断

-终端安全准入系统、终端安全管理系统

1.6应采用可信验证机制对接入到网络中的设备进行可信验证,保证接入网络的设备真实可信

-安全接入认证,采用密码技术对从外部连接到内部网络的设备进行接入认证

2访问控制

2.1在网络边界或区域之间根据访问控制策略设置访问控制规则,默认情况下除允许通信外受控接口拒绝所有通信(高风险判例)

-网闸、防火墙、路由器、交换机和WAG无线接入网关设备

2.2删除多余或无效的访问控制规则,优化访问控制表,并保证访问控制规则数量最小化

2.3对源地址、目的地址、源端口、目的端口和协议等进行检查,以允许/拒绝数据包进出

2.4能根据会话状态信息为进出数据流提供明确的允许/拒绝访问的能力

2.5对进出网络的数据流实现基于应用协议和应用内容的访问控制

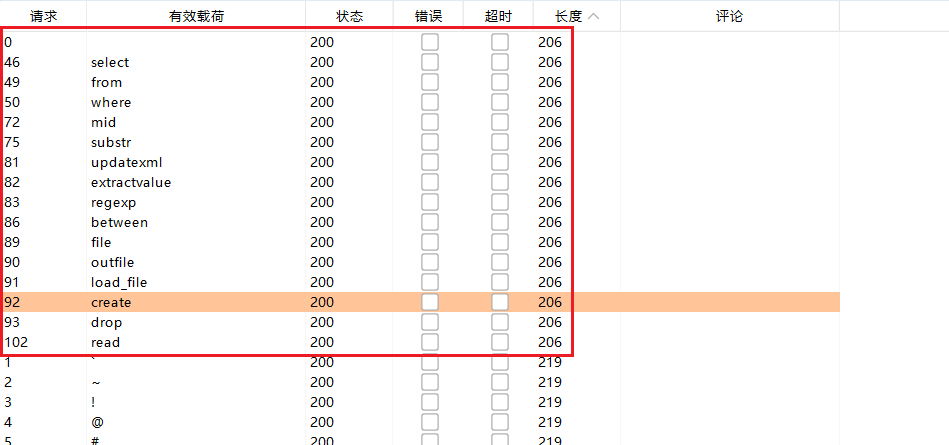

-WAF应用防火墙

2.6应在网络边界通过通信协议转换或通信协议隔离等方式进行数据交换

-网闸

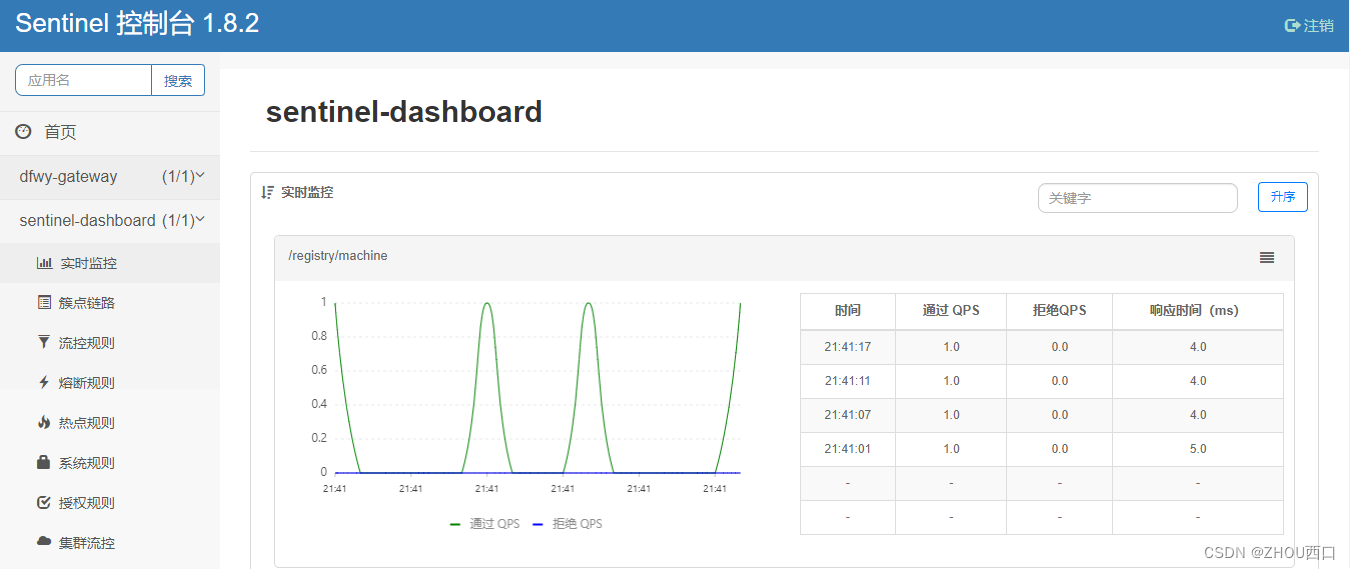

3入侵防范

3.1在关键网络节点处检测、防止或限制从外部发起的网络攻击行为(高风险判例)

-IPS入侵保护系统、抗APT攻击系统、抗DDoS攻击系统、网络回溯系统、威胁情报检测系统

3.2在关键网络节点处检测、防止或限制从内部发起的网络攻击行为(高风险判例)

-内部威胁安全事件(资产管理失控、网络资源滥用、病毒蠕虫入侵、外部非法接入、内部非法外联、重要信息泄密、补丁管理混乱)

3.3采取技术措施对网络行为进行分析,实现对网络攻击特别是新型网络攻击行为的分析

-抗APT攻击系统、网络回溯系统、威胁情报检测系统

3.4当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目标、攻击时间,在发生严重入侵事件时提供报警

4恶意代码和垃圾邮件防范

4.1在关键网络节点处对恶意代码进行检测和清除,并维护恶意代码防护机制的升级和更新(高风险判例)

-AV防病毒网关、UTM统一威胁管理

4.2在关键网络节点处对垃圾邮件进行检测和防护,并维护垃圾邮件防护机制的升级和更新

-防垃圾邮件网关

5安全审计

5.1在网络边界、重要网络节点进行安全审计,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计(高风险判例)

-综合安全审计系统

5.2审计记录包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息

5.3对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等

5.4对远程访问的用户行为,访问互联网的用户行为等单独进行行为审计和数据分析

6可信验证

-基于基于可信根对边界设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证并在应用程序的所有执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将并将验证结果形成审计记录送至安全管理中心,并进行动态关联感知

7云计算安全扩展

7.1在虚拟边界部署访问控制机制,并设置访问控制规则

-虚拟化网络边界设备

7.2在不同等级的网络区域边界部署访问控制机制,设置访问控制规则

7.3应能检测到云服务客户发起的攻击行为,并能记录攻击类型、攻击时间、攻击流量等

7.4应检测到虚拟网络节点的网络攻击行为,并能记录攻击类型、攻击时间、攻击流量等

7.5应检测到虚拟机和宿主机、虚拟机和虚拟机之间的异常流量

7.6应在检测到网络攻击行为、异常流量时进行告警

7.7应对云服务商和云服务客户在远程管理时执行特权的命令进行审计,至少包括虚拟机删除、虚拟机重启

7.8应保证云服务商对云服务客户系统和数据的操作可被云服务客户审计

8移动互联安全扩展

8.1应保证有线网络与无线网络边界之间的访问和数据流通过无线接入网关设备

-WAG无线接入网关

8.2无线接入设备应开启接入认证功能,并支持采用认证服务器认证或国家密码管理机构批准的密码模块认证

-AP无线接入设备

-WAPI安全协议(国密SM2、SM4算法)

8.3应能检测到非授权无线接入设备和非授权移动终端的接入行为

8.4应能检测到针对无线接入设备的网络扫描、DDoS攻击、密钥破解、中间人攻击和欺骗攻击等行为

8.5应能检测到无线接入设备的SSID广播、WPS等高风险功能的开启状态

8.6应禁止无线接入设备和无线接入网关存在风险的功能,如:SSID广播、WEP认证等

8.7应禁止多个AP使用同一个鉴别密钥

8.8应能够定位和阻断非授权无线接入设备或非授权移动终端

-终端安全准入系统

9物联网安全扩展

9.1应保证只有授权的感知节点可以接入

9.2应能限制与感知节点通信的目标地址,以避免对陌生地址的攻击行为

9.3应能限制与网关节点通信的目标地址,以避免对陌生地址的攻击行为

10工业控制系统安全扩展

10.1工业控制系统与企业其他系统之间部署访问控制设备,配置访问控制策略,禁止任何穿越边界的E-Mail、Web、Telnet、Rlogin、FTP等通用网络服务

10.2安全域和安全域之间的边界防护机制失效时,及时进行报警

10.3工业控制系统确需使用拨号访问服务的,应限制具有拨号访问权限的用户数量,并采取用户身份鉴别和访问控制等措施

10.4涉及实时控制和数据传输的工业控制系统禁止使用拨号访问服务

10.5拨号服务器和客户端均应使用经安全加固的操作系统,并采用数字证书认证、传输加密和访问控制等措施

10.6应对所有参与无线通信的用户(人员、软件进程或者设备)提供唯一标识和鉴别

10.7应对所有参与无线通信的用户(人员、软件进程或者设备)进行授权以及执行使用进行限制

10.8应对无线通信采取传输加密的安全措施,实现传输报文的机密性保护

10.9对采用无线通信技术进行控制的工业控制系统,应能识别其物理环境中发射的未经授权的无线设备,报告未经授权试图接入或干扰控制系统行为

11大数据安全扩展

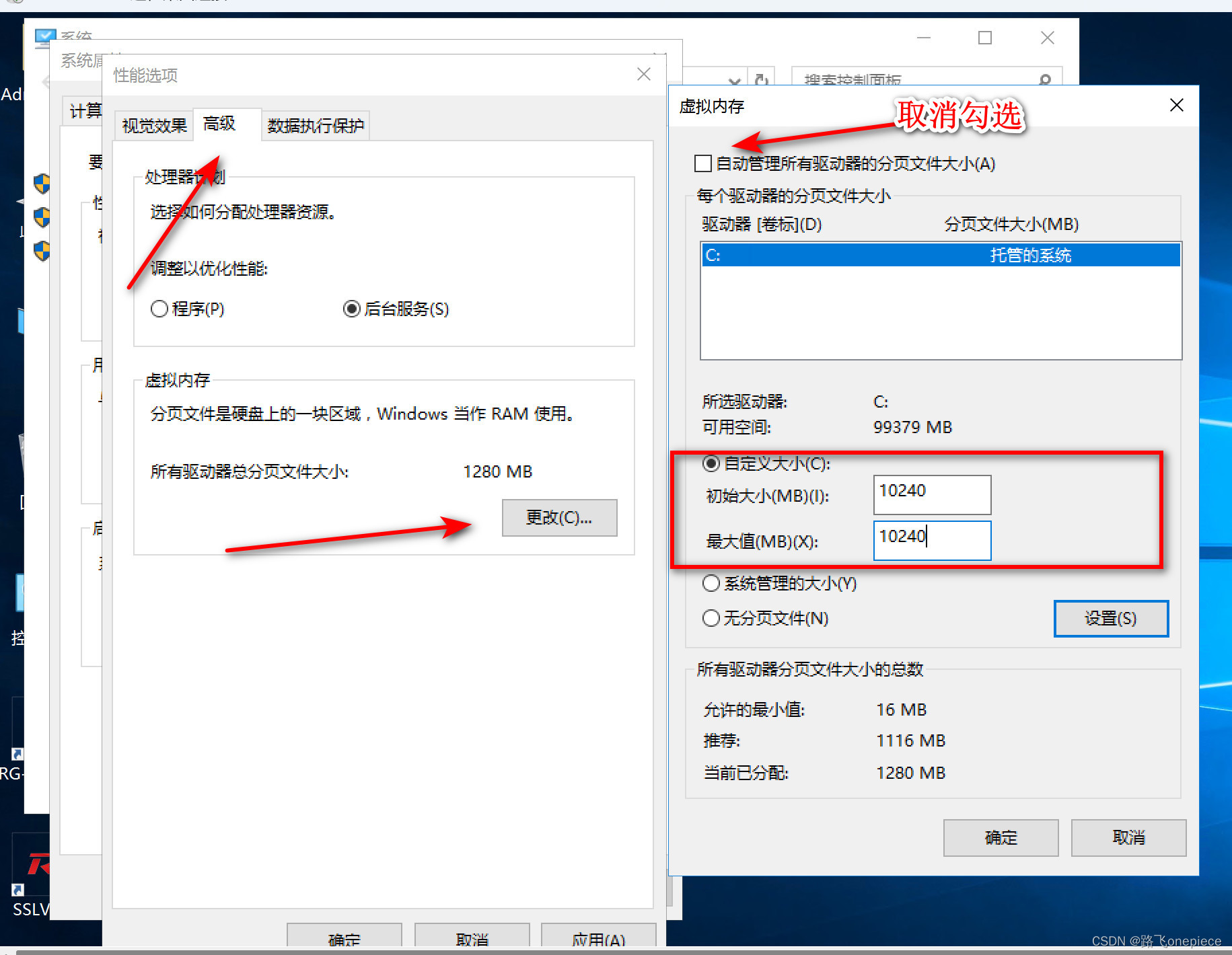

无