文章目录

- 一、指纹识别

- 1、Nmap工具

- 2、Wafw00f工具

- 二、使用Maltego进行情报收集

一、指纹识别

1、Nmap工具

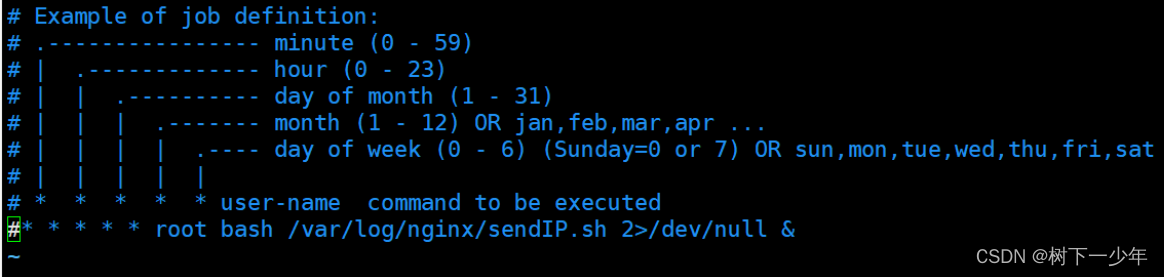

命令一:nmap -sS -sV <ip>,使用TCP SYN的方式,扫描目标主机上常规端口运行的服务版本。

-sS:指定使用TCP SYN的方式对目标主机进行扫描;

-sV:扫描默认1000个端口的服务情况和端口开放情况。

命令二:nmap -p 80 --script http-waf-fingerprint <ip>,对80端口进行waf探测。

实验环境中未部署waf,所以无waf相关信息显示,下图为实际环境中测试,探测到waf设备的信息

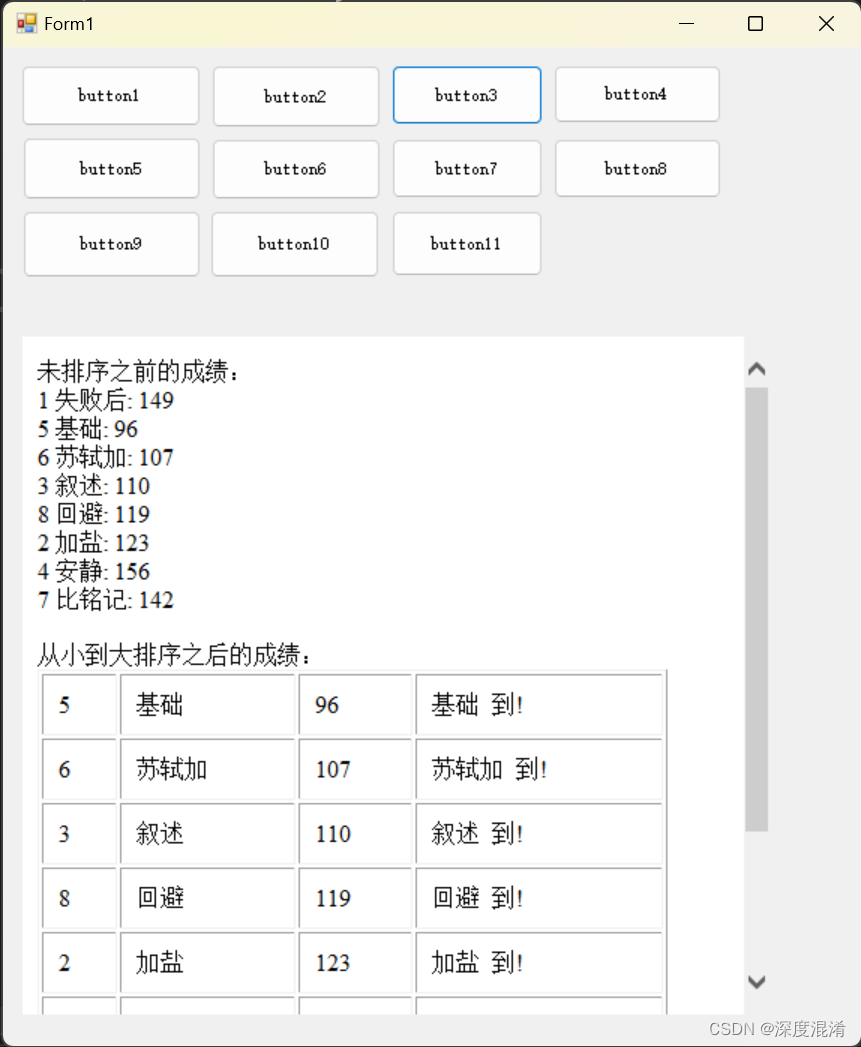

2、Wafw00f工具

1、下载该工具

wafw00f

命令三:Wafw00f http://192.168.0.85 (IP地址需根据目标靶机实际情况,进行修改,或者输入目标域名)

实验环境中未部署waf,所以无waf相关信息显示,下图为实际环境中测试,探测到waf设备的信息

二、使用Maltego进行情报收集

-

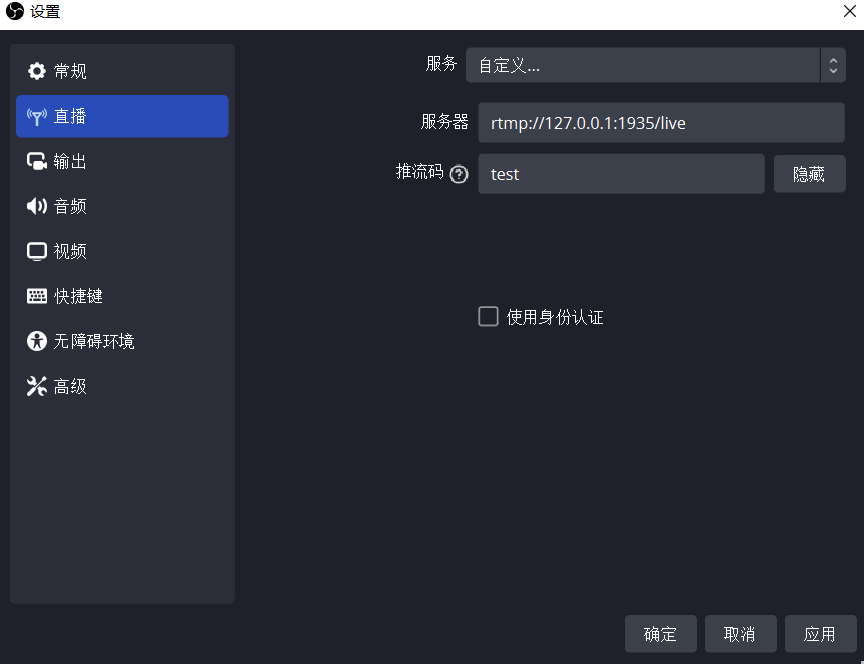

kali中自带

maltego社区版,直接在命令行中启动;

-

安装

CaseFile Entities和Farsight DNSDB插件。配置Transform Hub,因为使用社区版,我们仅选择Free字样的模块,将鼠标移动到模块上,会自动出现install,点击后将开始自行安装。

Farsight DNSDB插件主要用于DNS相关信息查询(软件自带的dns查询可能失效,可用该插件实现dns信息查询)。

-

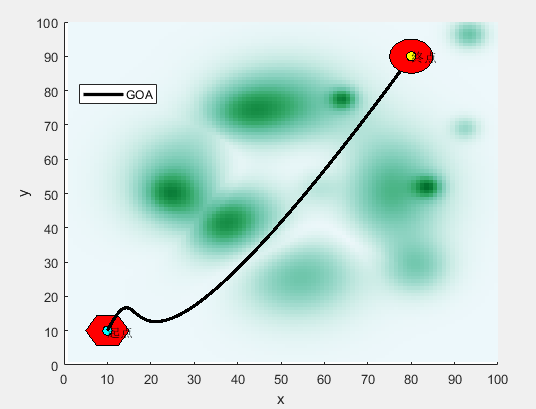

收集目标信息。本次我们的目标是一个域名,所以按下图中的步骤选择

footprint L3。

工具会新建一个画板,在正中会出现我们设定目标域名为根节点,右下角显示查询进度,随着进度条,会实时将收集到的信息同根节点进行关联,拓扑会自动生长。

为了增加信息收集的效率,可以在图标上点击鼠标右键,选择对应查询的类别,比如查询DNS信息,使用【DNSDB】插件。第一次使用DNSDB插件时,会弹出一个对话框,勾选“接受”,然后点击“run”即可。

该工具在查询过程中,会因使用的插件不同,可能会找到同根节点相关的域名信息,可能不属于根节点真正的域名信息,maltego会给出选项目,让使用者进行选择。

探测完成后,会看到以下拓扑结构的画图,相互的层级关系一目了然。

![矩阵快速幂及应用实战[C/C++]](https://img-blog.csdnimg.cn/direct/4984c34723f7415c885992cbce34c118.png)