拓扑图

该实验之前的配置请看我的上一篇博客,这里仅配置URL、DNS过滤,AV

需求

8,分公司内部的客户端可以通过域名访问到内部的服务器

这次的拓扑图在外网多增加了一个DNS服务器和HTTP服务器

DNS服务器IP:40.0.0.30

HTTP服务器IP:40.0.0.40

增加A记录

客户端写上DNS地址,然后通过域名访问即可

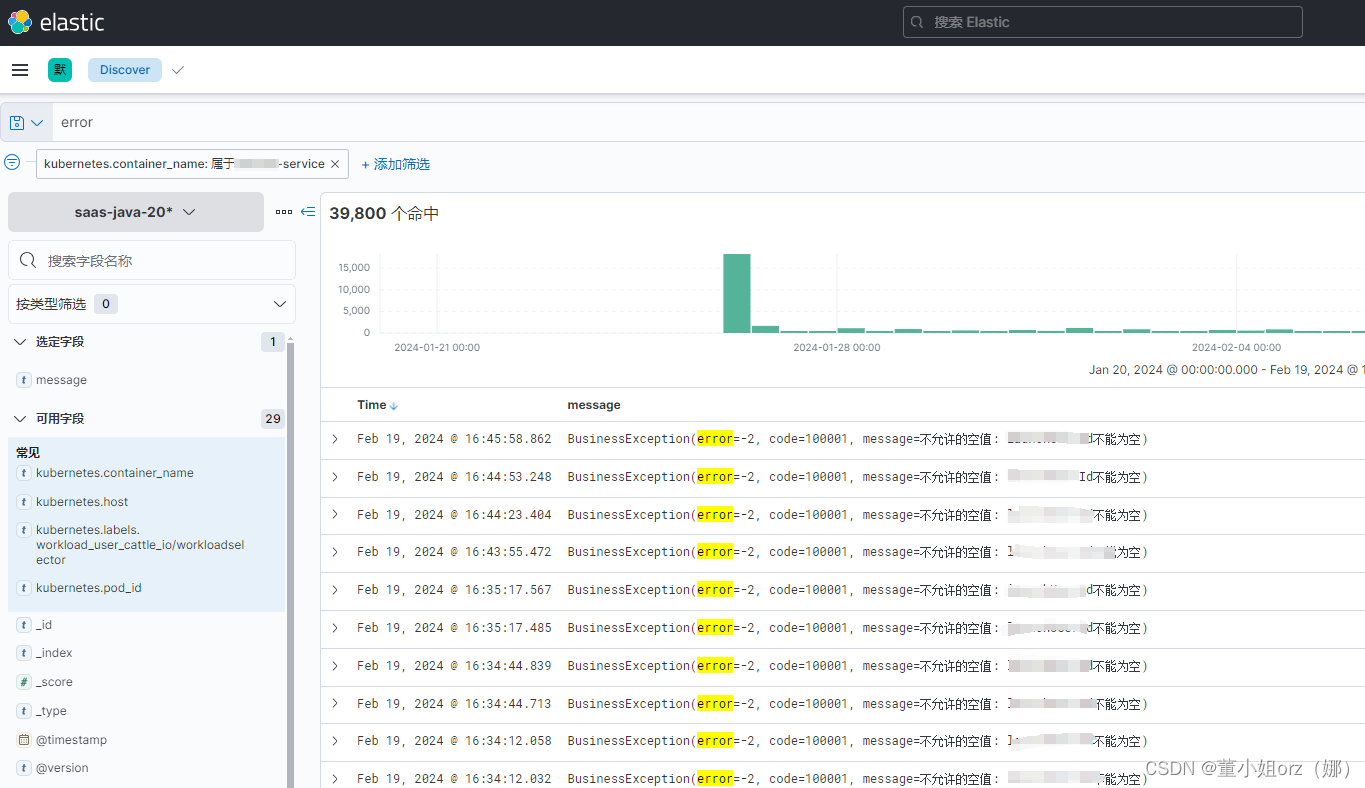

9,假设内网用户需要通过外网的web服务器和pop3邮件服务器下载文件和邮件,内网的FTP服务器也需要接受外网用户上传的文件。针对该场景进行防病毒的防护。

FTP上传配置

POP3下载

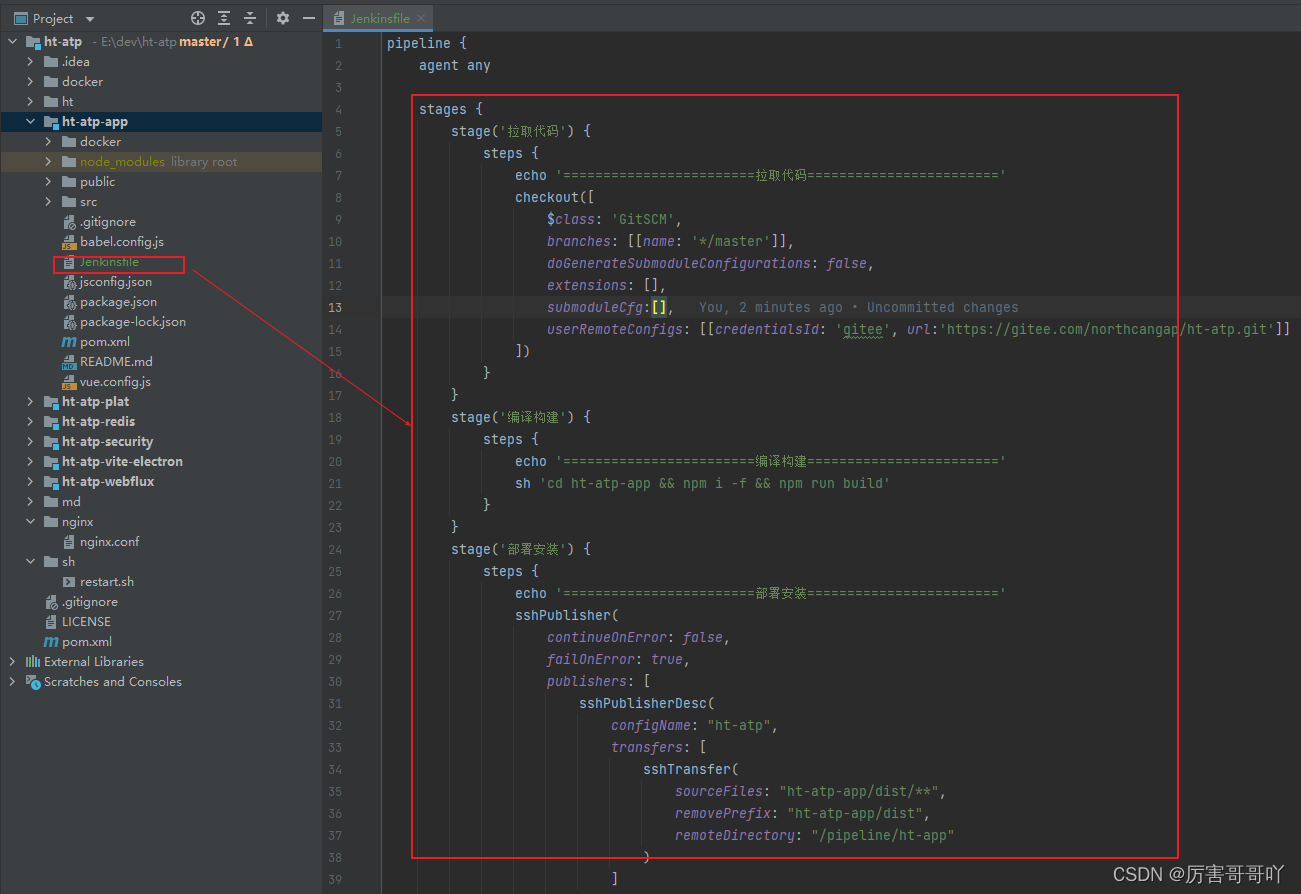

写完反病毒配置文件,就可以写策略了

POP3安全策略,因为是HTTP下载文件,所以是BG to untrust,记住还要选HTTP服务

FTP安全策略,注意方向,因为是接收用户的文件上传,所以是untrust区域到FTP服务器,这里的目标地址也需要精确,不然就匹配到整个DMZ了

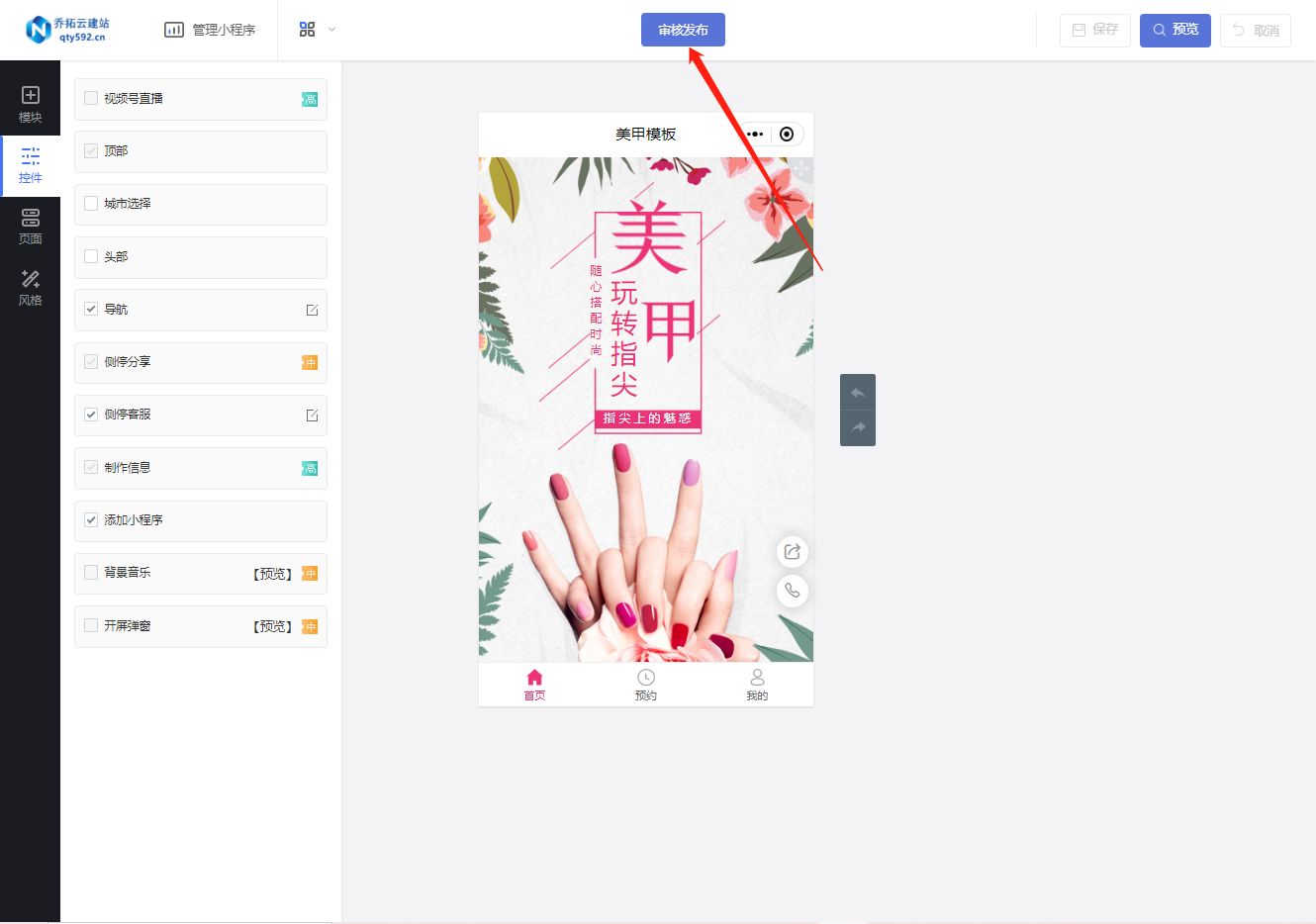

10,我们需要针对办公区用户进行上网行为管理,要求进行URL过滤,要求在上班时间仅能访问教育/科研类,搜索/门户类网站,以及一个www.example.com/working相关URL都可以访问。其余都不允许访问。

先新建一个URL分类

然后新建URL过滤配置文件,添加白名单 www.example.com/working

接下来就是写策略了

这样这个需求就实现了,但是由于是模拟器,模拟不出来效果,配置完成就好了

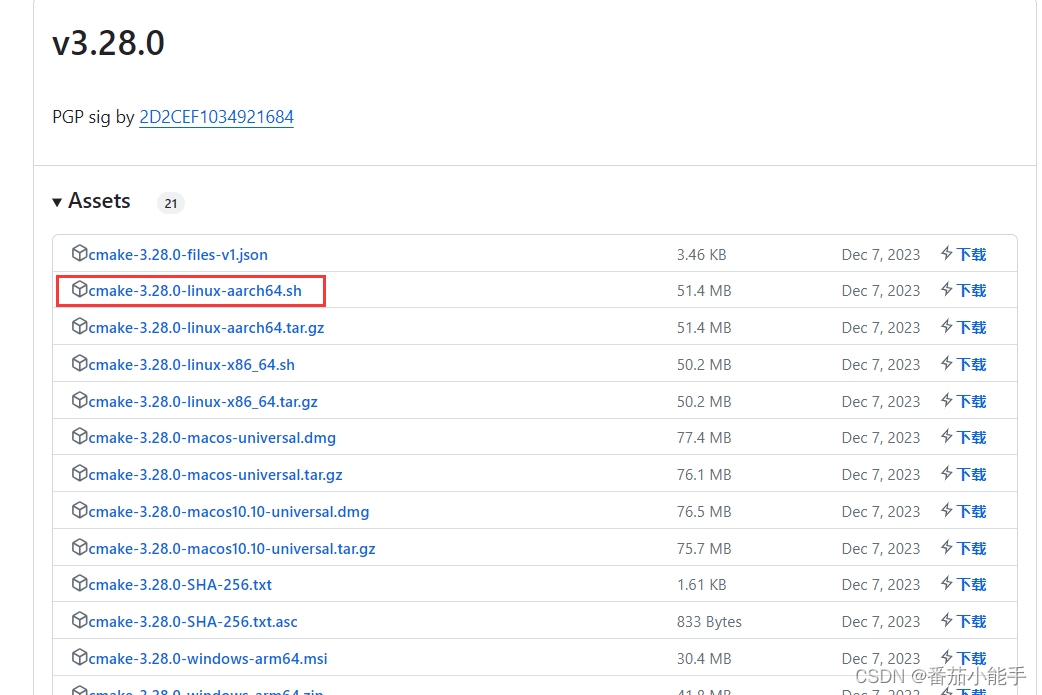

在此之前还有一个点要注意,就是华为的防火墙在更新特征库的时候,需要访问华为安全中心,需要开启特定的协议和端口号才行

所以我们首先添加一个服务,允许特定的协议和端口号

然后新建安全策略,注意这里是local到untrust

这样防火墙就可以通过华为安全中心更新特征库了

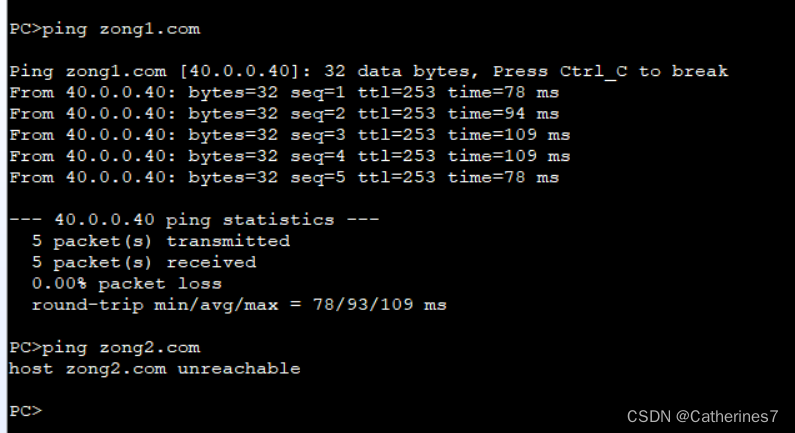

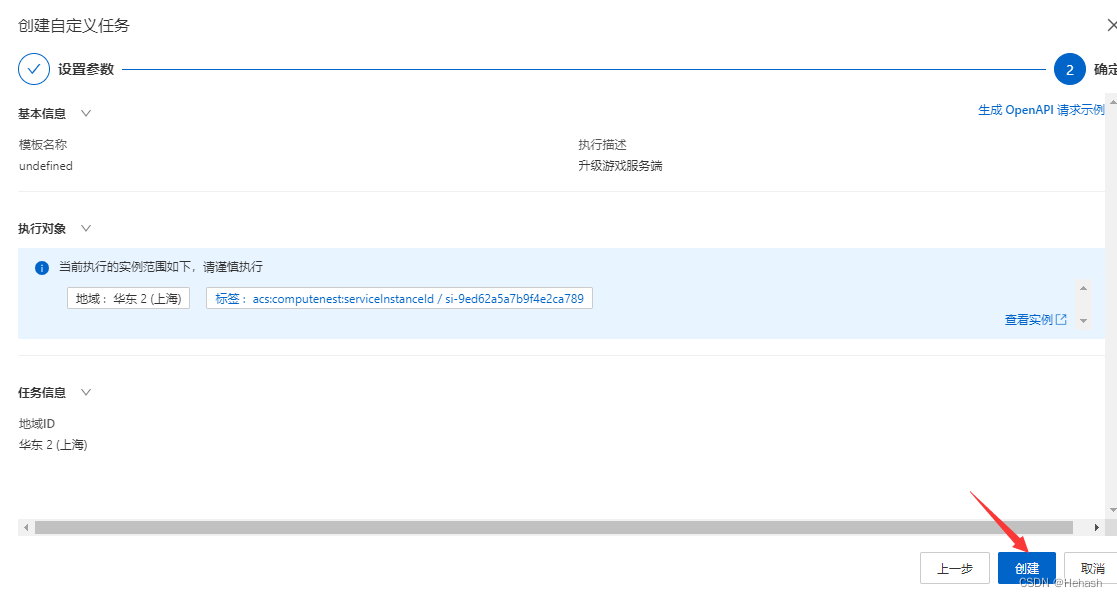

11,通过DNS过滤,实现办公区仅能使用一个域名访问公网发HTTP服务器,另一个不行

和URL过滤一样,先新建一个DNS分类

然后新建DNS过滤配置文件

最后写安全策略

写完后还要注意,过滤策略一定要在NAT前面,不然会优先匹配到NAT策略,这里我就只把DNS放到了前面,URL因为演示不了效果就没做

然后用BG区的客户端去访问试试就行了