网络钓鱼一直是安全领域的一个突出话题,尽管这类诈骗形式已经存在了几十年,依旧是欺诈攻击或渗透组织的最有效方法之一。诈骗分子基于社会工程原理,通过邮件、网站以及电话、短信和社交媒体,利用人性(如冲动、不满、好奇心)的手段,冒充受信任的实体,诱使受害者点击虚假链接、下载恶意软件、诱导转移资金、提供账号密码等敏感数据行为。

随着技术的发展,网络钓鱼者也在改变策略,尤其在AI的帮助下,诈骗分子使用巧妙的社会工程技术和深度伪造技术欺骗受害者,让钓鱼攻击更加复杂,攻击极难检测。2023 年,深度伪造网络钓鱼欺诈事件激增了惊人的3,000%。

![]()

常见的几种深度伪造钓鱼形式

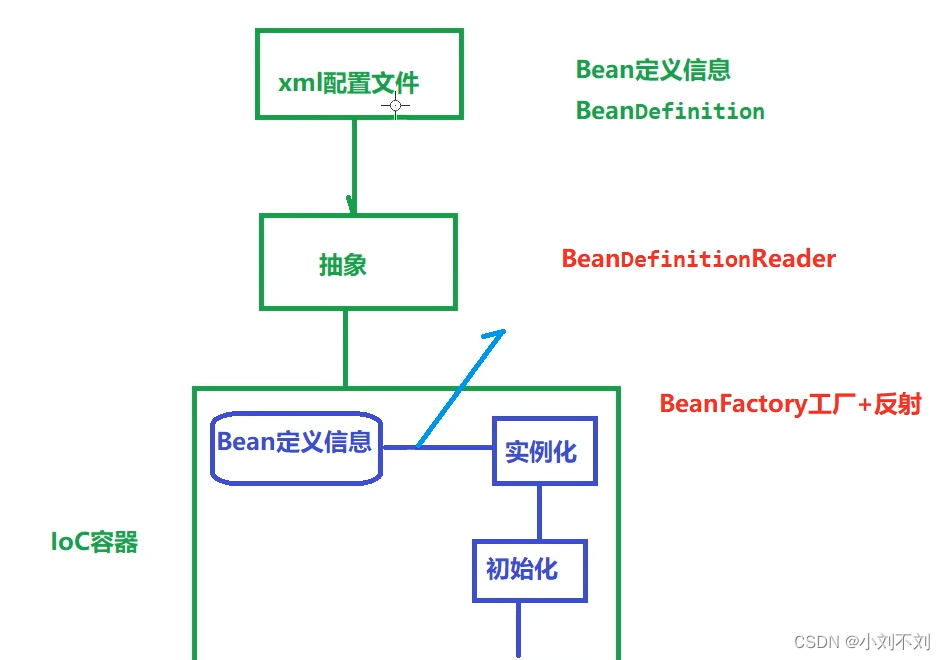

深度伪造网络钓鱼遵循与社会工程攻击相同的核心原则,通过多种不同的方式将深度伪造武器化。诈骗分子基于根据人们的特定兴趣、爱好和朋友网络,利用特定个人和组织独有的漏洞,通过深度伪造来创建高度个性化的攻击。不仅可以模仿某人的写作风格,更可以近乎完美的准确性克隆声音,同时能够创建人工智能生成的与人脸无法区分的人脸。尤其随着OpenAI宣布推出Sora,深度伪造技术正变得越来越复杂和容易获得。

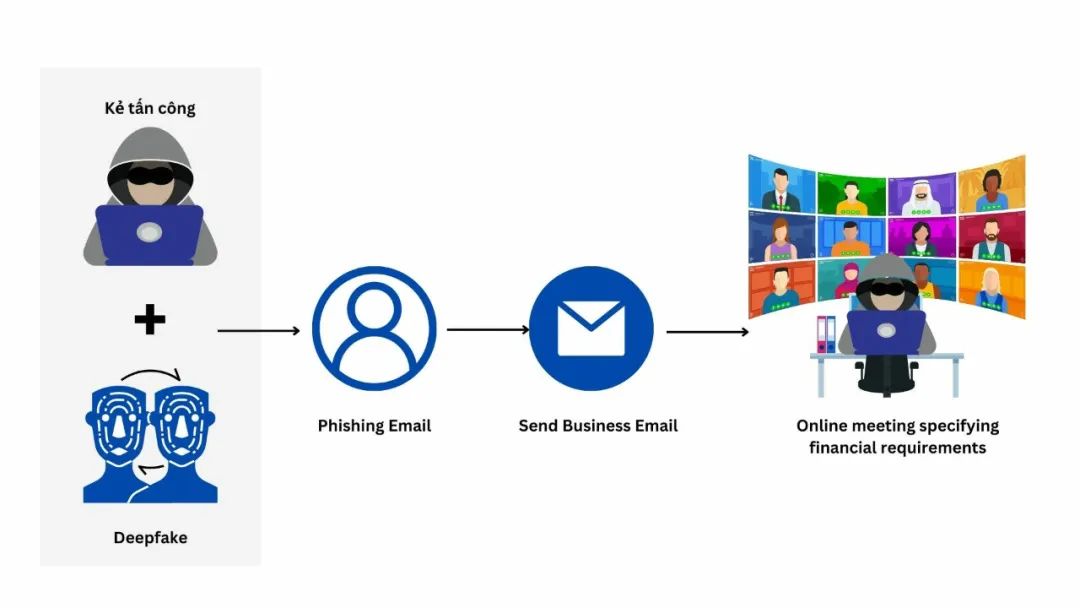

伪造电子邮件。企业每年已经因电子邮件钓鱼欺诈损失数十亿美元,深度伪造让电子邮件网络钓鱼攻击更加危险,因为威诈骗分子可以使用他们的身份看起来更可信。例如,更容易创建虚假的企业高管个人资料,并利用它们来引诱员工。钓鱼邮件还会冒充重要客户公司的员工,并经常使用“请求”、“付款”和“紧急”等短语来诱使收件人点击。

伪造视频。诈骗分子可以通过 Zoom 通话使用视频深度伪造来吸引和说服受害者共享机密信息(例如凭据)或操纵他们进行未经授权的金融交易。

2024年1月,香港一家跨国公司员工遭遇钓鱼诈骗损失2亿港元。该员工收到一封伪装成公司总部CFO的电子邮件后,被邀请参加视频会议。会议中,除了该员工外,其他人均为“深度伪造”技术制作的虚假影像。诈骗分子利用这种方式,指示员工转账2亿港元至五个银行账户。

伪造语音消息。克隆任何人的声音都非常容易。诈骗分子常通过社交媒体上的视频片段提取语音样本,然后利用这些样本创建声音克隆,而且并不需要长时间的录音,仅需30秒到1分钟的样本,诈骗分子就能制作出高度逼真的声音克隆。这些深度伪造可用于留下语音邮件或让人们参与实时对话,进一步模糊了现实与欺骗之间的界限。据信,37% 的组织在 2022 年经历了深度伪造语音欺诈。

2023年12月,一名留学生在境外被“绑架”,父母遭“绑匪”索要500万元赎金,还收到了“肉票”被控制、伤害的视频。通过现场调查及国际警务合作,5个小时后,涉事留学生小贾被成功解救——不是从绑匪手中,而是在学校所在国的出入境口岸。真相也随之揭开:让小贾和父母经历惊心时刻的“绑架案”,其实是诈骗分子精心布设的骗局,是一起典型的针对留学生和家属的“虚拟绑架”诈骗。

深度伪造“加持”的网络钓鱼攻击才刚刚开始,企业和个人需要多重组合手段进行防范。例如,普及公众安全培训与教育,使用生物与活体验证,增加数字签名验证,加强设备与操作验证,使用多重身份验证 (MFA),增加账号验证频次,部署反欺诈系统验,在特定关系对象设的联系中设置特殊“安全词”。同时,用 AI技术对抗深度伪造钓鱼,实时关注网络钓鱼的最新威胁与变化等,以此降低深度伪造网络钓鱼带来的风险。