最近太忙了,忙于各种奇奇怪怪的事情,有攻防,有应急,有渗透,还成为了一段时间内的“word高级工程师”......有师傅说我现在更新的越来越慢了,是呀,其实我也不知道怎么了,每天各种新闻充斥在耳边,谁因为分享XX渗透技术被XXX了,真害怕自己不小心触犯了谁的利益,直接就进去了,以后还是得小心,现在技术啥的好像越来越难以分享,有些能讲的我都尽量发出来,以后估计就是提供思路为主了......

一、逆向逻辑+爆破

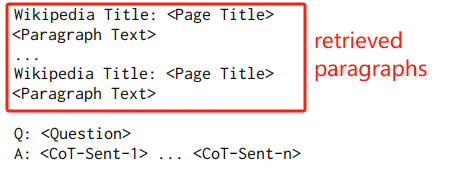

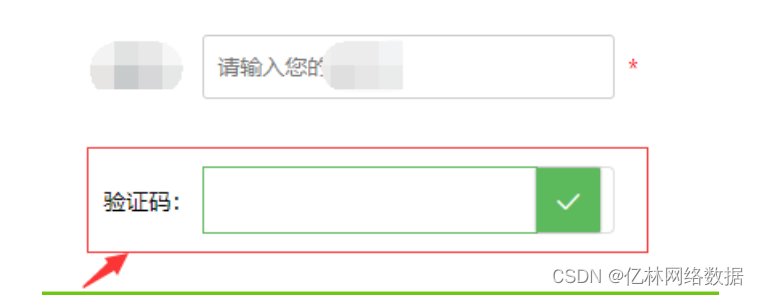

遇到下面两种滑动型验证码,直接开搞!因为这两种验证码90%以上都是不会失效的,抓取数据包之后是可支持暴力破解的;而且我们再来分析一下流水号/XXX码等内容,这些内容在我们常规思维里面都是固定为多少位数的值或者也有可能是一种随机值,这个时候我们可以直接输入一些常见的数值去测试:例如123、11111、2222等等,就会发现有时候会有不一样的效果。

某攻防演习中图一利用爆破模式获得千万级数据量泄露;图二根据描述在信息收集中获得一个正确的XX码,然后根据地域特性直接猜解该码有地区号5位+街道号2位+数量位数7位组成,最后也是通过爆破定义数量级为千万级数据

量泄露。

量泄露。

二、某内网集成系统外放获取某云权限

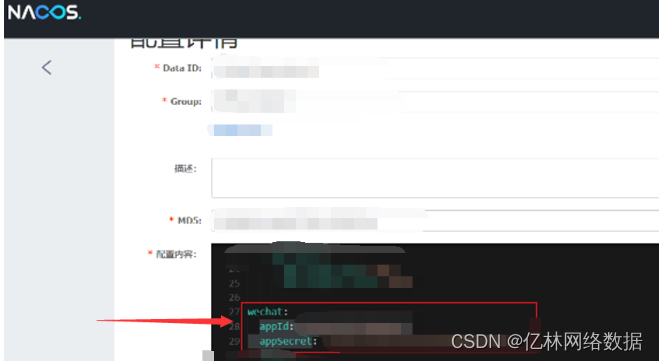

师傅们nacos应该很熟悉了,该次攻防中用路径低线程扫描可以获取到nacos路径,然后利用默认key硬编码漏洞获得管理权限,然后开始翻找各种配置文件,用配置文件的各种信息获得各种管理权限。

一些小思路

-

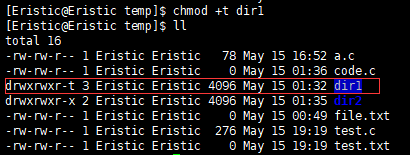

redis高权限运行,直接账号密码连接然后提权,使用开放的SSH端口进行公私钥写入,无密连接获得主机权限;

-

获得小程序秘钥(appId和AppSecret),直接制作token接管;

-

获得各种云的秘钥(accessKey和secretKey),利用云存储客户端获得存储桶权限,利用“CF工具”接管XX云管理权限,然后控制主机。

-

获得主机权限之后继续利用里面的数据库账号信息,接口信息获得其他权限;

-

获得数据库权限后,多查看用户信息,使用用户信息获取其他web权限,然后进一步利用。

-

三、UEditor编辑器任意文件上传得主机权限+内网

利用文件上传漏洞获得权限,然后就是内网刷分了,内网刷分看似简单却又不简单,主要还得掌握:快、准、久。

快:信息收集速度要快,特别是打印机和FTP、SMB协议,内网大多数打印机都是默认口令或者无口令;还有存活资产开放的端口。

准:获得内网信息之后,一定要打得准,控制好告警的数量,一旦攻击流量过大容易引起注意;

久:持久化,免杀是关键。

一些小思路

-

获得主机权限之后,进行内网穿透,然后翻找各种文件寻找账号密码或密码本,然后密码字典制作,密码喷洒获得其他主机、数据库权限;获得低权限的时候不要慌,使用各种对应插件进行提权,若不行则找管理员运行的相关程序进行提权,例如redis写公钥等;

-

使用弱密码/默认密码去验证内网web系统以及安全设备管理系统;

-

多去寻找双网卡机器,这样子可以找到更多资产进行刷分。