1.安装并开启靶机

下载VirtualBox:https://www.virtualbox.org

导入虚拟机

设置为桥接模式

2.获取靶机IP

2.获取靶机IP

Kali设为桥接模式

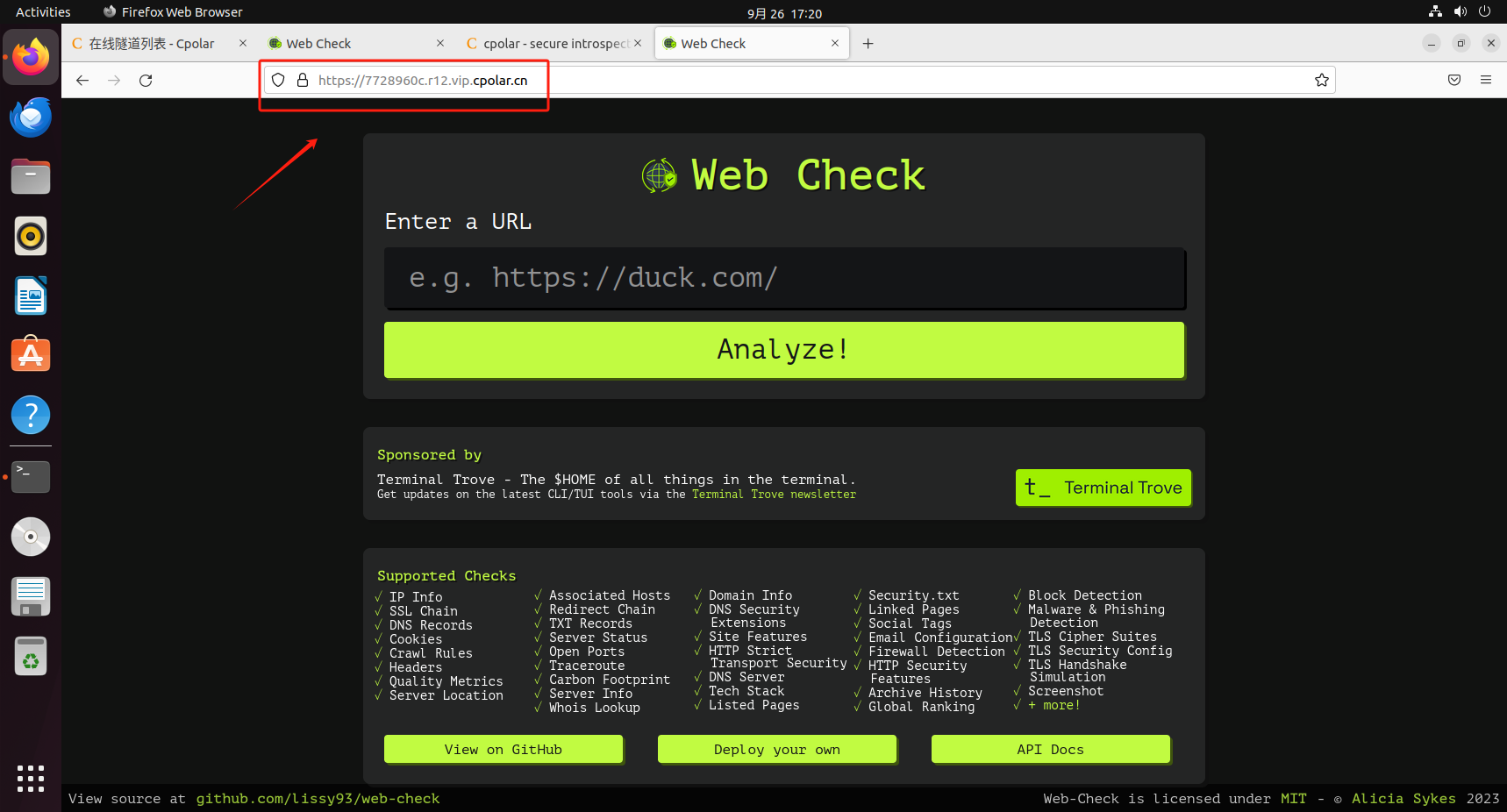

3.访问靶机

3.访问靶机

4.获取敏感目录文件和端口

gobuster dir -u http://172.16.2.68 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,txt,html

5.访问目录文件

修改源码里的localhost为服务器的ip并且提交任意一个文件

得到前半部分flag

还有一个enter_network没扫出来,添加目录再扫一遍,发现admin.php

gobuster dir -u http://172.16.2.72/enter_network -x html,txt,php,bak,zip --wordlist=/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

6.访问网页http://172.16.2.72/enter_network,查看cookie

6.访问网页http://172.16.2.72/enter_network,查看cookie

访问admin.php ,该接口仅为admin用户

抓包添加Cookie: role=admin,得到后半部分flag

所以flag为{N7KSA_01}