目录

实验拓扑与要求编辑

交换机与防火墙接口的配置

交换机:

创建vlan

接口配置

防火墙配置及接口配置

防火墙IP地址配置

云配置编辑编辑编辑

在浏览器上使用https协议登陆防火墙,并操作

访问网址:https://192.168.100.1:8443编辑编辑

防火墙G1/0/1配置子接口编辑编辑

防火墙关于DMZ区域的接口G1/0/0编辑

防火墙关于游客区的接口G1/0/4编辑

防火墙关于ISP的接口G1/0/1编辑

防火墙策略建立

1.新建区域编辑

2.策略建立

办公区访问DMZ编辑

生产区访问DMZ编辑

游客区只能访问门户网站10.0.3.10编辑

针对单个IP10.0.2.10的策略编辑编辑

创建toISP的策略

办公区访问ISP

游客区访问ISP

整体效果:生效顺序 编辑

NAT策略可以上网的关键 编辑

防火墙用户创建与管理

办公区的市场部和研发部用户编辑

针对市场部和研发部的策略 编辑编辑

游客区用户和组的创建 编辑

生产区用户与组的创建

批量创建生产区车间1的用户(车间2,3同理)编辑

生产区的用户策略 编辑编辑

最终整体结构图

编辑 设置登录编辑

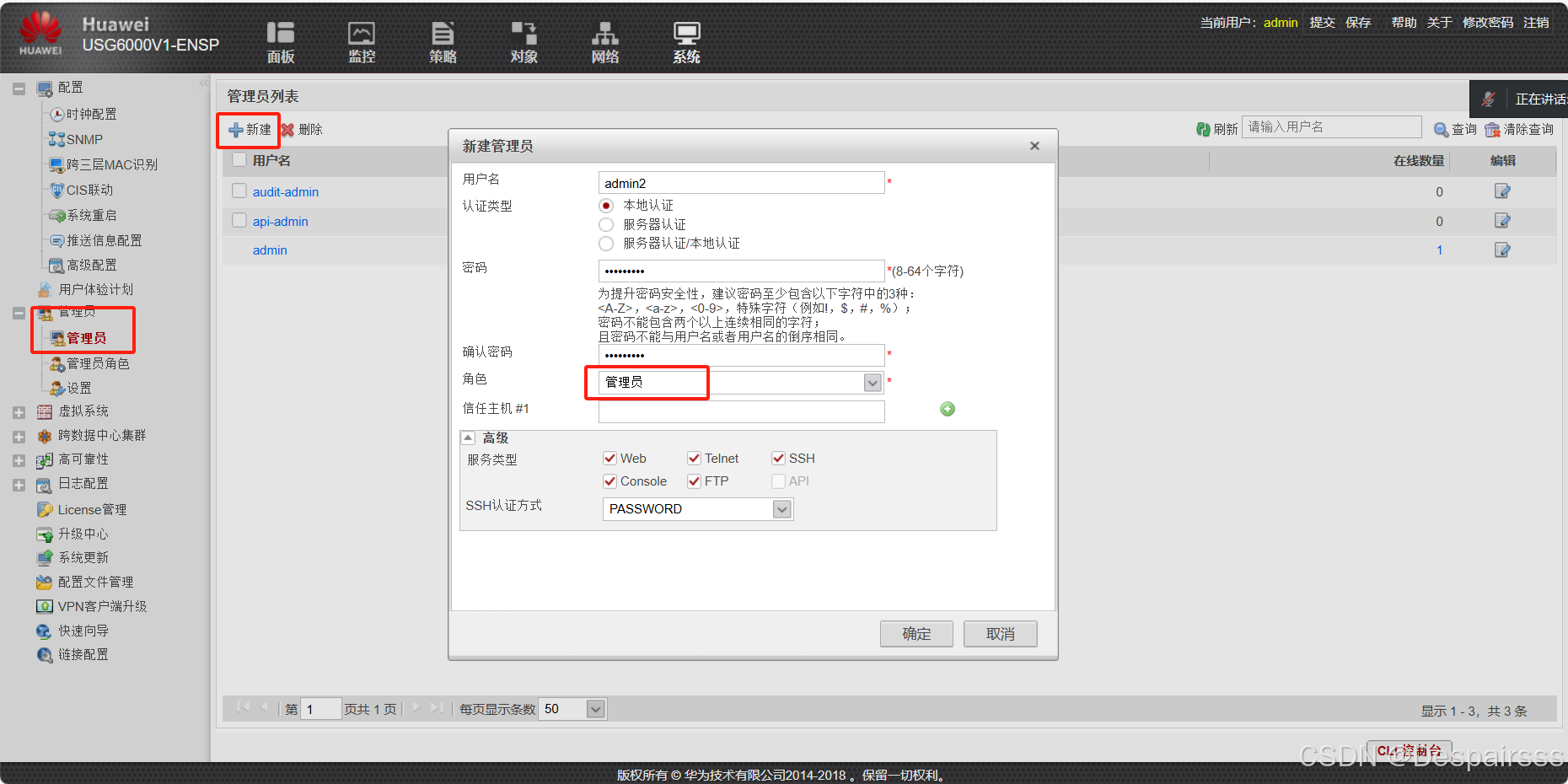

系统用户创建

设置身份(不选系统相关权限)编辑新建用户身份选择刚刚建立的管理员编辑要先有身份再有登录用户!

实验拓扑与要求

要求

1.DMZ区域内的服务器,办公区仅能在办公时间内(9:00-18:00)可以访问,生产区的设备全天可以访问

2.生产区不允许访问互联网,办公区和游客区允许访问互联网

3.办公区设备10.0.2.10不允许访问DMZ区的FTP服务器和HTTP服务器,仅能ping10.0.3.10

4.办公区分为市场部和研发部,研发部IP地址固定,访问DMZ区使用匿名认证,研发部需要用户绑定IP地址,访问DMZ区使用免认证;游客区人员不固定,不允许访问DMZ区和生产区,统一使用Guest用户登录,密码Admin@123,游客仅有访问公司门户网站和上网权限,门户网站地址为10.0.3.10

5.生产区访问DMZ区时,需要进行protal认证,设立生产区用户组织架构,至少包含三个部门,每个部门三个用户,用户统一密码openlab123;首次登录需要修改密码,用户过期时间设定为10天,用户不允许多人使用

6.创建一个自定义管理员,要求不能拥有系统管理功能

交换机与防火墙接口的配置

LSW7交换机配置vlan,其中生产区在vlan2,办公区在vlan3.防火墙在G1/0/3上配置子接口分别实现管理,命令如下。

交换机:

创建vlan

[LSW5]vlan batch 2 to 3接口配置

[LSW5]int g 0/0/2

[LSW5-GigabitEthernet0/0/2]port link-type access # 定义接口类型

[LSW5-GigabitEthernet0/0/2]port default vlan 2 # 定义所属valn[LSW5]int g 0/0/3

[LSW5-GigabitEthernet0/0/3]port link-type access

[LSW5-GigabitEthernet0/0/3]port default vlan 3[LSW5]int g 0/0/1

[LSW5-GigabitEthernet0/0/1]port link-type trunk

[LSW5-GigabitEthernet0/0/1]port trunk allow-pass vlan 2 3 # 放通vlan 2 3 内的流量[LSW5-GigabitEthernet0/0/1]undo port trunk allow-pass vlan 1 # 出于对网络安全的考虑,拒绝vlan1内的流量通过

防火墙配置及接口配置

防火墙IP地址配置

Username:admin

Password: # 默认密码为Admin@123

The password needs to be changed. Change now? [Y/N]: y

Please enter old password:

Please enter new password: # 修改新密码为Mysql@123

Please confirm new password: Info: Your password has been changed. Save the change to survive a reboot.

*************************************************************************

* Copyright (C) 2014-2018 Huawei Technologies Co., Ltd. *

* All rights reserved. *

* Without the owner's prior written consent, *

* no decompiling or reverse-engineering shall be allowed. *

*************************************************************************

<USG6000V1>sys[USG6000V1]int g 0/0/0

[USG6000V1-GigabitEthernet0/0/0]ip add 192.168.100.1 24 # 修改IP地址[USG6000V1-GigabitEthernet0/0/0] service-manage all permit # 开启服务

云配置

在浏览器上使用https协议登陆防火墙,并操作

访问网址:https://192.168.100.1:8443

防火墙G1/0/1配置子接口

防火墙关于DMZ区域的接口G1/0/0

防火墙关于游客区的接口G1/0/4

防火墙关于ISP的接口G1/0/1

防火墙策略建立

1.新建区域

2.策略建立

办公区访问DMZ

生产区访问DMZ

游客区只能访问门户网站10.0.3.10

针对单个IP10.0.2.10的策略

创建toISP的策略

办公区访问ISP

游客区访问ISP

整体效果:生效顺序

NAT策略可以上网的关键

防火墙用户创建与管理

办公区用户与组的创建

办公区的市场部和研发部用户

针对市场部和研发部的策略

游客区用户和组的创建

生产区用户与组的创建

批量创建生产区车间1的用户(车间2,3同理)

生产区的用户策略

最终整体结构图

设置登录

设置登录

系统用户创建

设置身份(不选系统相关权限) 新建用户身份选择刚刚建立的管理员

新建用户身份选择刚刚建立的管理员 要先有身份再有登录用户!

要先有身份再有登录用户!

以上实验密码统一为Mysql@123,实验完成

![[web]-图片上传、文件包含-图片上传](https://i-blog.csdnimg.cn/direct/773b3cb05faa455fbf47033a1b24b790.png)