- 书籍推荐 -

网络空间已经成为继陆、海、空、天之后的第五疆域。随着大数据、云计算、人工智能的迅速发展,网络入侵、信息恶意窃取、数据篡改以及伪造攻击等行为严重影响国家安全,也损害公民、法人及其他组织的合法权益。毫无疑问,网络空间安全关系国家安全、社会经济生活、个人信息等方方面面。

网络空间安全包括传统信息安全的研究范畴,主要有信息的机密性、完整性、可认证性、不可否认性、可用性等,还包含网络空间基础设施和网络信息系统的安全和可信等。如何在享受网络技术便利的同时,保障新型网络空间安全成为当下国内外行业的研究重点。

在5G不断发展的背景之下,大数据、云计算以及物联网呈现新的态势,同时也引发了新的网络空间安全风险。5G背景下的网络空间安全可能是多维度和多场景的。

**《**5G+网络空间安全》

作者:刘红杰,刘银龙

出版信息:机械工业出版社,2022

索书号:TN929.538/12

馆藏地:东校园流通

《5G+网络空间安全》一书从三个维度介绍了网络空间安全需要关注的几个问题。

**·**首先,5G网络自身可能带来核心技术安全性以及系统架构安全性的风险,因此研究5G网络自身的安全体系架构成为5G+网络空间安全的首要任务。

**·**其次,国家、社会、企业以及个人层面都会受到5G网络的影响,因此在各个层面上进行5G+网络空间安全防护也同等重要。

**·**最后,5G时代是“万物互联”以及多应用场景的时代,各个行业应用5G之后的安全风险,将在包括网络运营商、设备供应商、行业应用服务提供商等在内的5G产业生态下产生叠加,因此5G行业新形态下的安全保障也值得关注。

《大数据技术原理与应用**》**第3版

作者:林子雨编著

出版信息:人民邮电出版社,2021

索书号:TP274/285 3D

馆藏地:东校园、南校园、珠海校区流通

大数据技术原理与应用》系统介绍了大数据的相关知识,分为大数据基础篇、大数据存储与管理篇、大数据处理与分析篇、大数据应用篇,内容包含大数据的基本概念、图计算、数据可视化等相关知识,以及大数据在互联网、生物医学领域和其他行业的应用。

本书在Hadoop、HDFS、HBase、MapReduce、Hive、Spark和Flink等重要章节安排了入门级的实践操作,以便读者更好地学习和掌握大数据关键技术。

此外,本书提供了丰富的配套资源:高校大数据课程公共服务平台(http://dblab.xmu.edu.cn/post/bigdata-teaching-platform/),为教师教学和学生学习大数据课程提供包括教学大纲、讲义PPT、学习指南、备课指南、实验指南、上机习题、授课视频、技术资料等全方位、一站式免费服务。

《网络防御与安全对策:原理与实践》

作者:[美]查克·伊斯特姆著,刘海燕等译

出版信息:机械工业出版社,2019

索书号:TP393.08/347.2

馆藏地:东校园、深圳校区、珠海校区流通

本书全面介绍了网络防御和保护网络的方法,内容包括网络安全的基本知识、虚拟专用网、物理安全和灾备、恶意软件防范、防火墙和入侵检测系统、加密的基础知识、用于确保安全的设备和技术、安全策略的概貌、基于计算机的取证等。

每一章的结尾都给出了自测题帮助读者巩固所学知识。

《云存储安全实践》

作者:陈驰,苏帅,马红霞

出版信息:电子工业出版社,2020

索书号:TP393.071/27

馆藏地:东校园、南校园、珠海校区流通

本书基于对象存储云服务,构建一个云计算环境下的文件存储应用程序(云盘)。全书共分为5章,包括安全云存储的相关知识,安全云存储系统的开发环境、基础安全服务和数据安全服务,以及安全云存储系统的更新、测试与发布。

《安全简史——从隐私保护****到量子密码》

作者:杨义先,钮心忻

出版信息:电子工业出版社,2017

索书号:TP309/345

馆藏地:东校园、南校园、深圳校区、珠海校区流通

网络安全因其专业性和复杂性往往多是专业从业者关注,只有当爆发了某种网络安全事件时才会引起公众的讨论,但这类话题也通常是“内行看门道、外行听热闹”。而这本致力于提高全民信息安全知识与防护能力的安全著作却成为一部“内行不觉浅、外行不觉深”的安全经典。

全书分三部分:

**·**第一部分,是网络空间安全的高精尖技术和战术内容,主要包括:隐私保护、恶意代码与病毒、社会工程学、黑客、密电码、认证、信息隐藏、区块链、防火墙、入侵检测、灾备、安全熵。

**·**第二部分,战略部分,主要包括:安全管理学、安全心理学、安全经济学、正本清源话赛博、安全英雄谱等。

**·**第三部分,综合部分,主要包括:信息与安全、系统与安全。读者可从中更加全面地了解网络空间安全。

《论网络空间主权》

作者:方滨兴

出版信息:科学出版社,2017

索书号:D992/30

馆藏地:东校园、珠海校区流通

网络空间主权是国家主权向建立在信息通信技术系统平台之上的网络空间的自然延伸。本书论述了什么是网络空间,什么是网络主权,系统地从界定定义、认识解读、概念辨析、必要性分析、与利益攸关方的关联、中国对网络主权理念的宣誓、客观存在、法律条文、科学基础、概念外延、理念冲突、主要任务等,对网络空间主权进行了系统的阐述。本书旨在诠释网络空间主权的概念、内涵与外延,详细解读我国及世界各国网络空间主权的立场及法规,并分析网络空间主权理念在国际社会上出现冲突的原因,提出维护网络空间主权的手段与方法。

今天就整理了一批HVV攻防技术和面试题汇总,不仅帮你“打赢”这场HVV面试站,也让你更好地了解网络安全。

内容非常多,面试题、经典书籍笔记、安全工具、免费视频等等。如果你也对网络安全感兴趣,那么无论你是否参与HVV,都建议你收藏认真学习这些文档和工具。

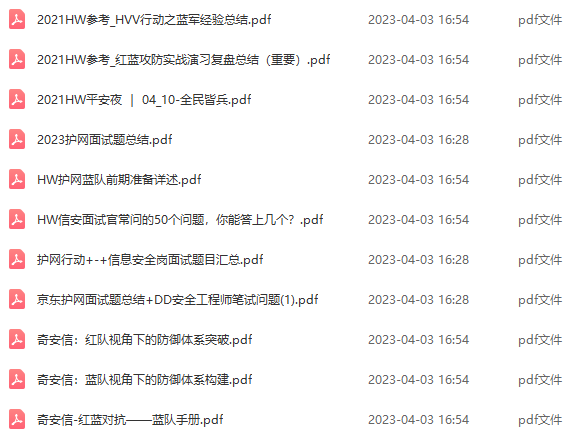

HW笔记汇总

这里有往年安全大厂hw面试题和准备、总结等,涵盖hw从面试到复盘的全流程,十分实用。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

HW必备攻防技术视频

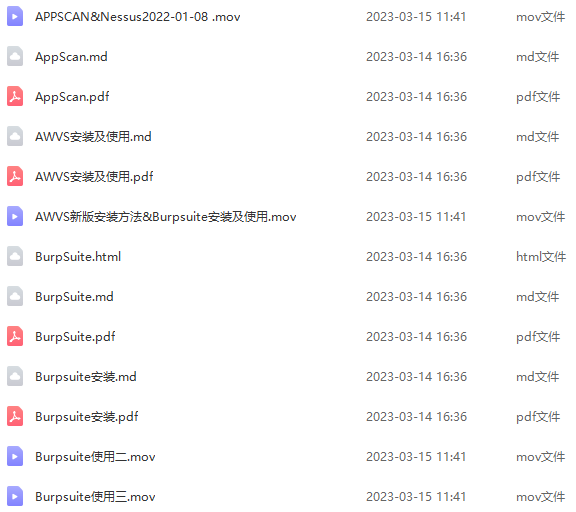

护网虽说不像入职一样是全职工作,但对人员的要求却是一丝不松懈,安全漏洞、应急响应、安全运维、渗透工具等也必须有所掌握,这里有一些基础的网络安全技术视频和配套课件,可供入门参考。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

HW必备攻防技术入门书籍

书中自有黄金屋。要想入门网络安全,第一件事儿肯定是看书,这里整理了几十本经典网安书籍,供大家参考~

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

********************************************************************************************************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享********************************************************************************************************************************加粗样式

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

********************************************************************************************************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享********************************************************************************************************************************加粗样式

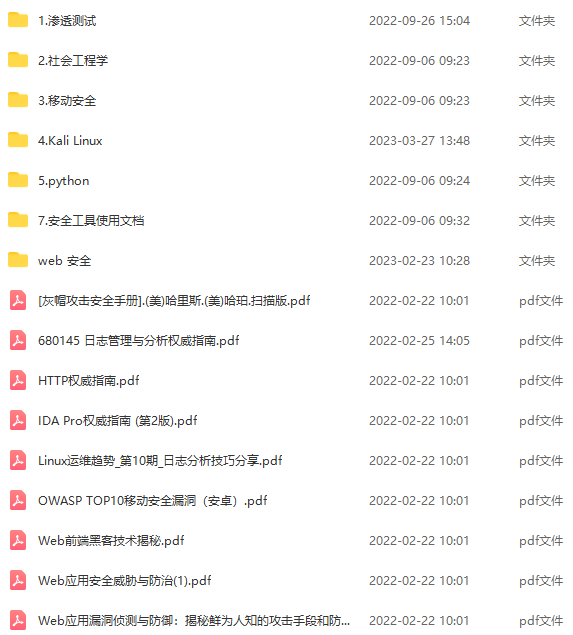

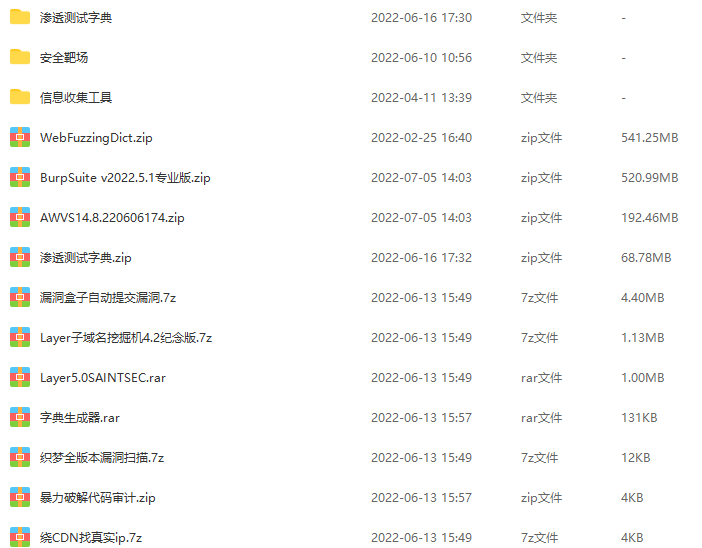

HW人员必会安全工具汇总

hw过程中肯定少不了各类工具的应用,因而整理了一些常见的安全工具,除此之外还有一些爆破字典,建议收藏起来。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享