简介

在upload-labs的第19关中,攻击是通过上传图片马来实现的。与第18关相比,这一关增加了对文件后缀名的检测,禁止直接上传 PHP 文件。因此,你需要上传一个图片马,并使用文件包含漏洞来访问它。具体步骤与第18关类似。

这里有一个细节,由于可能是这个靶场的作者的某种原因可能有误,上传的图片路径

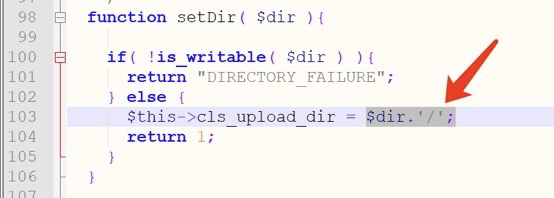

不是放在upload文件夹下,所以我们要进去修改一下第19关的代码文件

要改成如下图的样子并保存重启靶场

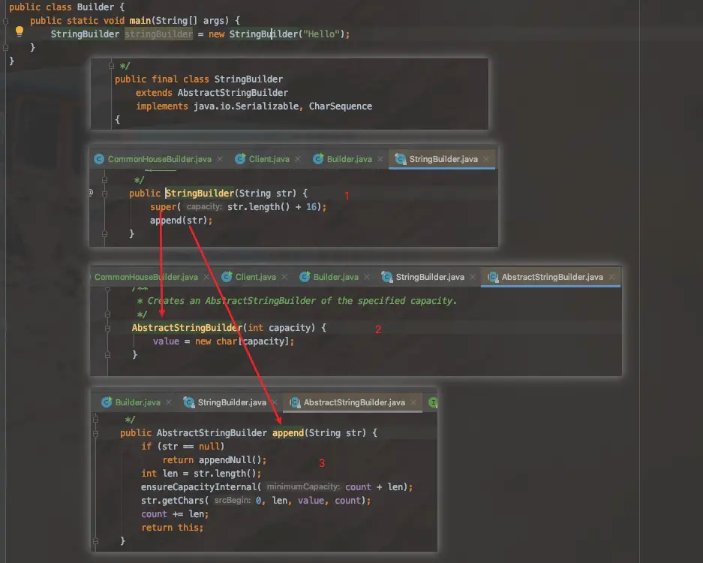

打开第19关,发现还是需要代码审计。那么再来看看源码吧。

$is_upload = false;

$msg = null;

if (isset($_POST['submit']))

{require_once("./myupload.php");$imgFileName =time();$u = new MyUpload($_FILES['upload_file']['name'],

![[ACL 2024] Revisiting Knowledge Distillation for Autoregressive Language Models](https://i-blog.csdnimg.cn/direct/4da5c1c555904ab9835e9150bf61edb2.png#pic_center)