系列目录

第一章 暴力破解

第二章 Cross-Site Scripting-pikachu

第三章 CSRF

第四章 sql-injection

第五章 RCE

第六章 File inclusion

第七章 Unsafe filedownload

第八章 Unsafe fileupload

第九章 Over Permission

第十章 ../../

第十一章 敏感信息泄露

第十二章 PHP反序列化

第十三章 XXE

第十四章 URL重定向

第十五章 SSRF

概述

SSRF(Server-Side Request Forgery:服务器端请求伪造)

其形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能,但又没有对目标地址做严格过滤与限制

导致攻击者可以传入任意的地址来让后端服务器对其发起请求,并返回对该目标地址请求的数据

数据流:攻击者----->服务器---->目标地址

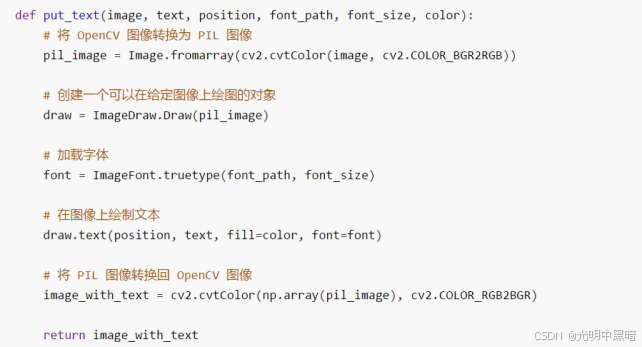

根据后台使用的函数的不同,对应的影响和利用方法又有不一样PHP中下面函数的使用不当会导致SSRF: file_get_contents() fsockopen() curl_exec()

如果一定要通过后台服务器远程去对用户指定("或者预埋在前端的请求")的地址进行资源请求,则请做好目标地址的过滤。

你可以根据"SSRF"里面的项目来搞懂问题的原因

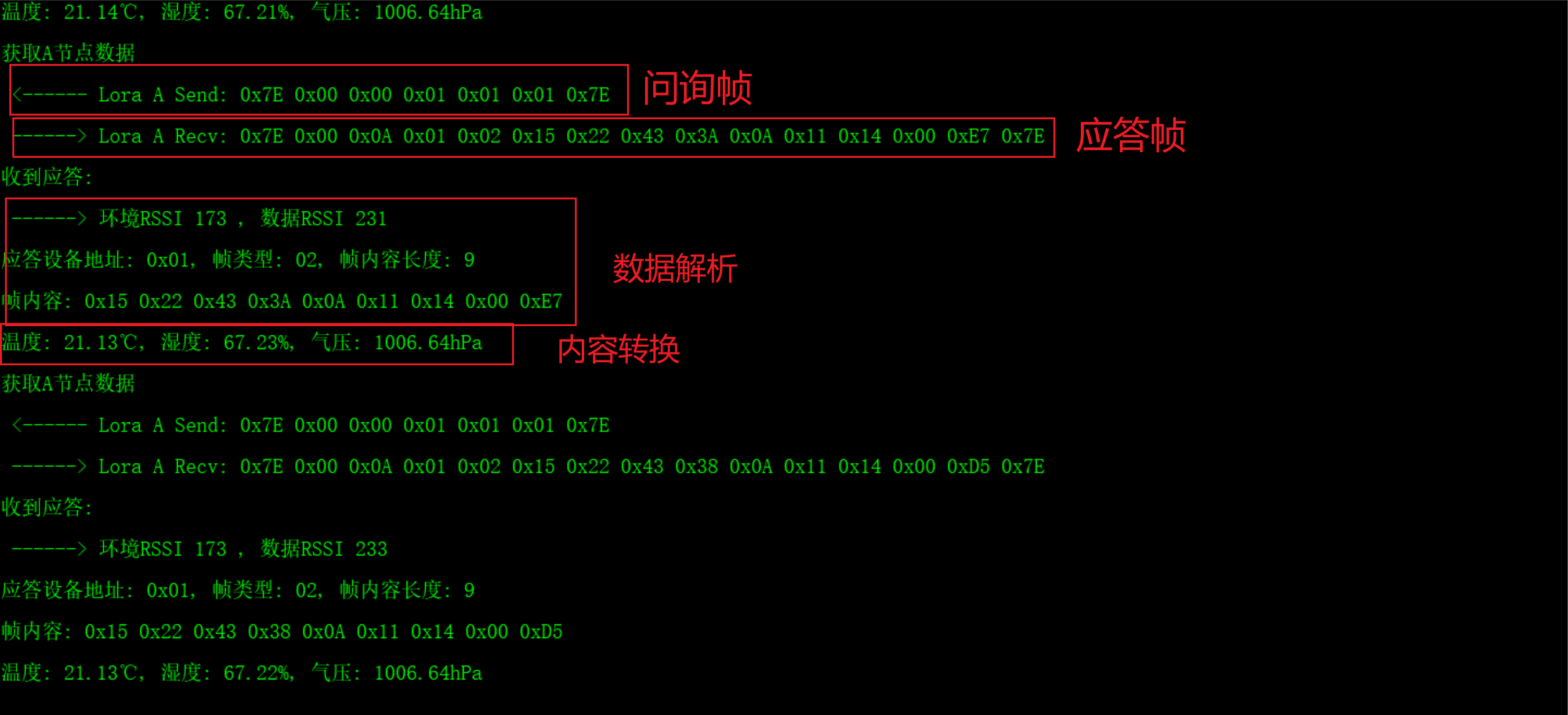

一、SSRF(curl)

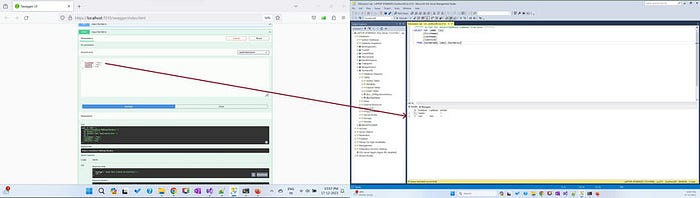

点击这个链接

看到url栏多出来一个url参数,然后存在一个跳转

在url参数上拼接一个网址,成功出现我们想要的效果

并且,我们可以通过这台服务器向内网发送请求

例如:

http://127.0.0.1:22拼接这个,即可查看服务器是否开启22端口