实验背景

假如你是公司的网络管理员,为了提高公司网络安全性,你决定在接入交换机部署一些安全技术:端口隔、端口安全、DHCP snooping、IPSG。

实验拓扑图

实验的要求:

1.在R1、R2连接在GE0/0/1和GE0/0/2接口下,均划分到vlan10;

2.S1和S2互联接口配置为trunk模式,放通vlan 10;

3.S2开启DHCP服务器,为R1、R2静态分配固定IP地址;

4.在S1进行以太网安全加固:配置DHCP snooping 、IPSG、端口安全、端口隔离;

5.验证是否连通。

任务详细步骤

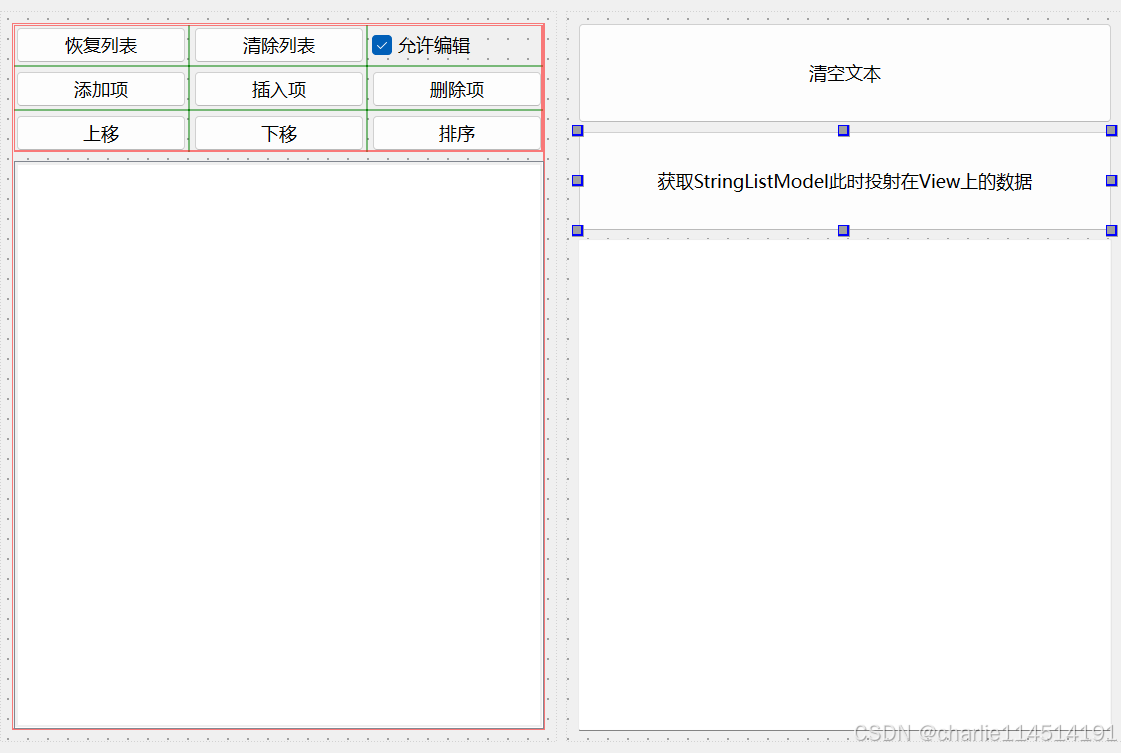

(一)配置DHCP

(1)在S1上创建vlan 10,并在G0/0/1和G0/0/2配置access模式,g0/0/3接口trunk模式。

[S1]vlan 10[S1-vlan10]q[S1]int g0/0/1[S1-GigabitEthernet0/0/1]port link-type access[S1-GigabitEthernet0/0/1]port default vlan 10[S1-GigabitEthernet0/0/1]q[S1]int g0/0/2[S1-GigabitEthernet0/0/2]port link-type access[S1-GigabitEthernet0/0/2]port default vlan 10[S1-GigabitEthernet0/0/2]q[S1]int g0/0/3[S1-GigabitEthernet0/0/3]port link-type trunk[S1-GigabitEthernet0/0/3]port trunk allow-pass vlan 10[S1-GigabitEthernet0/0/3]q(2)在S2的G0/0/1接口为trunk模式,允许VLAN 10通过,和创建vlanif作为R1、R2的网关

[S2]vlan 10[S2-vlan10]q[S2]int g0/0/1[S2-GigabitEthernet0/0/1]port link-type trunk[S2-GigabitEthernet0/0/1]port trunk allow-pass vlan 10[S2-GigabitEthernet0/0/1]q[S2]int vlan10[S2-Vlanif10]ip address 172.168.10.254 255.255.255.0[S2-Vlanif10]q(3)在S2上开启DHCP服务,配置全局地址池,为R1、R2分配固定IP地址

[S2]dhcp enable[S2]ip pool vlan10[S2-ip-pool-vlan10]gateway-list 172.168.10.254[S2-ip-pool-vlan10]network 172.168.10.0 mask 255.255.255.0[S2-ip-pool-vlan10]dns-list 172.168.10.254[S2-ip-pool-vlan10]q(4)S3的VLANIF 10 接口使能DHCP server

[S2]int vlanif 10[S2-Vlanif10]dhcp select global(5)查看R1、R2的接口MAC地址

R1

R2

(6)为R1、R2分配固定IP地址

[S2]ip pool vlan10[S2-ip-pool-vlan10]static-bind ip-address 172.168.10.1 mac-address 00e0-fcf4-272c[S2-ip-pool-vlan10]static-bind ip-address 172.168.10.2 mac-address 00e0-fcb8-535a

(7)配置R1、R2通过DHCP方式获取IP地址

[R1]dhcp enable[R1]int g0/0/1[R1-GigabitEthernet0/0/1]ip address dhcp-alloc[R1-GigabitEthernet0/0/1]q[R2]dhcp enable[R2]int g0/0/1[R2-GigabitEthernet0/0/1]ip address dhcp-alloc[R2-GigabitEthernet0/0/1]q[R2](8)查看R1、R2地址分配结果

R1、R2已经成功通过DHCP获取分配的固定IP地址了。

(二)配置DHCP snooping

(1)S1开启全局DHCP Snooping,将连接S2的接口配置为信任接口

[S1]dhcp enable[S1]dhcp snooping enable[S1]int g0/0/3[S1-GigabitEthernet0/0/3]dhcp snooping trusted[S1-GigabitEthernet0/0/3]q注意:需要先开启DHCP功能先。

(2)使能S1连接R1、R2接口的DHCP snooping功能

[S1]int g0/0/1[S1-GigabitEthernet0/0/1]dhcp sn[S1-GigabitEthernet0/0/1]dhcp snooping enable[S1-GigabitEthernet0/0/1]q[S1]int g0/0/2[S1-GigabitEthernet0/0/2]dhcp snooping enable[S1-GigabitEthernet0/0/2]q关闭R1、R2的接口,等待一段时间之后重新打开,重新进行DHCP地址获取,这样就可以获得到IP了关闭命令是shutdown,注意要先进入接口噢。

(3)查看S1上形式的DHCP snooping动态用户表项

此时,已经形成动态用户表项了。

(三)配置IPSG(IP source guard)

(1)使能S1 g0/0/1、g0/0/2接口的IPSG功能

[S1]int g0/0/1[S1-GigabitEthernet0/0/1]ip source check user-bind enable[S1-GigabitEthernet0/0/1]ip source check user-bind alarm enable[S1-GigabitEthernet0/0/1]ip source check user-bind alarm threshold 3[S1-GigabitEthernet0/0/1]q[S1]int g0/0/2[S1-GigabitEthernet0/0/2]ip source check user-bind enable[S1-GigabitEthernet0/0/2]ip source check user-bind alarm enable[S1-GigabitEthernet0/0/2]ip source check user-bind alarm threshold 3[S1-GigabitEthernet0/0/2]q开启IP报告检测告警功能,丢弃的IP报文阈值为3。

(2)在R1和R2上测试于网关的连通性

此时R1和R2能够正常与网关进行通信了。

(3)为了验证是否真的成功,可以修改R1接口的IP地址。这样无法通过IPSG检查。

[R1]int g0/0/1[R1-GigabitEthernet0/0/1]ip address 172.168.10.11 24[R1-GigabitEthernet0/0/1]q(4)用R1再次测试于网关的连通性

从这里看出R1已经无法于网关进行通信了.

这时要手动创建静态绑定表项,才能继续访问了,命令如下:

[S1]user-bind static ip-address 172.168.10.11 mac-address 00e0-fcf4-272c int g0/0/1 vlan 10

(5)查看IPSG静态绑定表项

(6)再次检查R1与网关的连通性

由于存在IPSG静态绑定表项,此时R1可以正常与网关进行通信了。

(四) 配置端口安全

(1)在S1连接R2的端口开启端口安全

[S1]int g0/0/2[S1-GigabitEthernet0/0/2]port-security enable[S1-GigabitEthernet0/0/2]port-security max-mac-num 1[S1-GigabitEthernet0/0/2]port-security mac-address sticky[S1-GigabitEthernet0/0/2]port-security protect-action restrict[S1-GigabitEthernet0/0/2]q测试R2与网关通信,触发Sticky类型的MAC地址表项生成

(2)查看S1上生成的sticky类型的MAC地址表项

(五)配置端口隔离组

(1)为限制终端之间的访问,在S1上开启端口分离,限制R1和R2直接按的互访。

限制之前测试一下R1、R2的连通性

(2)S1上开启端口隔离,隔离模式为L2

[S1]port-isolate mode l2[S1]int g0/0/1[S1-GigabitEthernet0/0/1]port-isolate enable group 1[S1-GigabitEthernet0/0/1]q[S1]int g0/0/2[S1-GigabitEthernet0/0/2]port-isolate enable group 1[S1-GigabitEthernet0/0/2]q(3)再次测试R1、R2之间的连通性

此时R1和R2之间无法进行通信的。

(4)在S2的vlanif 10 下开启vlan内的ARP代理

[S2]int vlanif10[S2-Vlanif10]arp-proxy inner-sub-vlan-proxy enable[S2-Vlanif10]q(5)清空R1、R2的ARP表项

这时,R1、R2重新进行ARP学习,由于网关开启了ARP代理,R1、R2之间将能够通过网关进行通信

(6)再次测试R1、R2之间的连通性

从这看出:R1、R2之间通信恢复正常了。

查看R1 的ARP表项

此时可以观察到ARP表项中172.168.10.2与172.168.10.254的MAC地址一致了。