这是作者新开的一个专栏,主要翻译国外知名安全厂商的技术报告和安全技术,了解它们的前沿技术,学习它们威胁溯源和恶意代码分析的方法,希望对您有所帮助。当然,由于作者英语有限,会借助LLM进行校验和润色,最终结合自己的安全经验完成,还请包涵!

前文介绍了APT29利用spy软件供应商创建的IOS、Chrome漏洞,并解析其攻击战法,以及CVE-2021-1879、CVE-2023-41993、CVE-2024-5274、CVE-2024-4671漏洞知识。这篇文章将详细讲解Iran的网络空间能力评估,包括常见的APT组织、攻击技战术、近期攻击事件等内容。这篇文章希望大家重点学习Trellix这些安全大公司如何开展APT组织的技战术分析,尤其关联分析和溯源分析,以及利用可视化工具对TTPs和武器库的挖掘。基础性技术文章,希望您喜欢!

- 欢迎关注作者新建的『网络攻防和AI安全之家』知识星球

文章目录

- 一.引言

- 二.APT组织

- MuddyWater

- APT35

- APT42

- Dune

- Hexane

- APT33

- Parisite

- APT34

- Agrius

- Emennet Pasargad

- Cobalt Mirage

- Tortoiseshell

- Moses Staff

- APT39

- 三.TTP能力

- 共享功能

- 漏洞利用

- LOLBin用法

- 开源渗透测试工具的使用(Dual-Use and Pentest)

- 恶意软件开发

- 破坏活动

- 四.最新战术和技术

- 五.近期活动

- 活动1——对以

- 活动2——对美

- 活动3——勒索

- 六.Trellix检测

- 检测时间线

- 最活跃的威胁行为者

- 最主要的恶意和非恶意工具

- 七.结论

- 原文标题:《The Iranian Cyber Capability》

- 原文链接:https://www.trellix.com/blogs/research/the-iranian-cyber-capability/

- 文章作者:Ernesto Fernández Provecho, Pham Duy Phuc, and John Fokker

- 发布时间:2024年9月19日

- 文章来源:https://www.trellix.com

一.引言

近年来,The Islamic Republic of Iran大力推动网络攻击行动,以保护国家利益、威慑对手并实施网络JD活动。这些入侵活动由被认为隶属于YSL革命卫队(IRGC)和情报安全部(MOIS)的特定政府部门发起 [1]。此外,许多个人以黑客行动主义的名义,开始实施旨在维护国家利益的网络攻击 [2]。

与Iran相关的威胁组织发动了多起值得注意的攻击事件,包括2012年针对沙特阿美公司的“Shamoon”攻击,此次攻击导致3万台计算机瘫痪,展现了其制造重大破坏的能力[3]。在2020年全球COVID-19期间,Iran黑客攻击了吉利德科学公司,试图窃取疫苗研究的敏感数据 [4]。其他针对美国的攻击进一步显示了Iran在关键基础设施上执行破坏性攻击的能力。

自2023年10月巴以危机爆发以来,Iran黑客加大了对美和以的活动,重点针对政府、能源、金融等关键领域。Trellix高级研究中心观察到,与Iran相关的黑客组织通过窃取敏感数据、实施拒绝服务攻击、部署勒索软件或数据破坏程序,破坏多个组织的运营。这些事件反映了与Iran有关的威胁活动频率的快速变化,表明其已成为重大网络威胁 [2][5]。

美2024年总统选举期间,Iran关联的威胁攻击者也实施了多种攻击,试图误导并影响公民投票,窃取总统候选人和政府官员等高价值目标的敏感信息。

鉴于网络安全态势的持续演变,本报告旨在深入分析Iran网络威胁攻击者的战术、技术和过程(tactics, techniques, and procedures,TTPs)以及他们最近的一些活动,为组织提升威胁检测与响应能力提供清晰洞见。

二.APT组织

MuddyWater

MuddyWater,又称Seedworm、Mango Sandstorm或Static Kitten,被认为与Yi情报与安全部(MOIS)有关联的威胁组织 [1]。该组织自 2017 年左右开始活跃,其目标已遍布全球,涉及政府和私营部门组织,尤其针对中东国家。

MuddyWater的战术、技术和过程(TTPs)主要涉及鱼叉式网络钓鱼活动,诱使受害者下载伪装成合法文件的恶意ZIP文件。这些文件依赖Windows原生工具,运用所谓的“利用现有资源”(Living off the Land,LOLBins)技术,以安装Cobalt Strike等定制或通用后门程序。这些后门为攻击者提供远程访问权限,使威胁攻击者能够窃取数据、进行监视并可能部署其他恶意软件。

该组织倾向于在工具集中使用PowerShell,利用其原生功能执行命令与控制(C2)通信及恶意活动。MuddyWater还使用具备上传文件、执行代码、捕获屏幕截图以及检测安全软件功能的恶意软件。

近期的攻击活动表明MuddyWater的战术持续演变,采用了远程管理工具和命令与控制框架,如 PhonyC2、MuddyC2Go 或 DarkBeatC2 [7][8][9]。此外,该组织还使用了新型自定义恶意软件如BugSleep,这凸显了他们对逃避安全软件的持续兴趣 [10]。

- 关键技战术:Powershell、LOLBins、远控工具(Cobalt Strike)、C2框架、逃避型恶意软件

- 代表性恶意软件: PhonyC2、MuddyC2Go、DarkBeatC2、BugSleep

APT35

APT35,又称Magic Hound、Charming Kitten或Educated Manticore,是一个据称由Yi政府资助的威胁组织,自2014年起活跃。该组织广泛开展网络JD活动,主要针对美、以及中东地区的政府机构、JS组织、媒体和能源公司,当前其攻击范围也扩展至欧洲及其他地区。

APT35以其持续性强、资源投入大的攻击活动而闻名。该组织主要通过鱼叉式网络钓鱼攻击,利用社会工程手段诱使受害者打开恶意附件或点击恶意链接,链接会将用户重定向至仿冒公司网站以窃取凭证 [1]。此外,该组织还在部分攻击中利用漏洞、以及水坑攻击和供应链攻击作为初始感染手段 [12]。

在获得初始访问权限后,APT35会部署多种定制后门和开源工具,如Sponsor、Soldier、BellaCiao、DownPaper、Mimikatz或PsExec,以维持持久性并窃取敏感数据 [12]。

APT35与APT42在技术和工具上存在重叠,这种联系可能表明两者之间有密切合作,尽管其目标、技术水平和攻击对象有所不同。

- 关键技战术:鱼叉式网络钓鱼攻击、社会工程学、漏洞利用、水坑攻击、供应链共计

- 代表性恶意软件: Sponsor、Soldier、BellaCiao、DownPaper、Mimikatz、PsExec

- 关联分析:与APT42存在技术和工具重叠,合作密切

APT42

APT42是据称与IRGC有关的威胁组织,自2015年起活跃。该组织专注于针对Yi政府感兴趣的个人和机构,包括外交官、政府代表、JS官员和记者,特别关注美、以以及Yi国内的目标。

APT42的行动可分为三类:凭证窃取、监视行动和恶意软件部署。首先,为窃取凭证,该组织发送鱼叉式钓鱼邮件,将受害者引导至伪装成云服务商或虚假组织的网页,以诱导受害者输入凭证。其次,在监视行动中,APT42常通过伪装的Android应用布设定制后门,窃取短信、通话记录和图像等敏感信息。第三类是恶意软件部署,APT42在被攻陷的系统中安装定制恶意软件,如PowerLess、NICECURL、TABBYCAT和TAMECAT,这些软件多用PowerShell和Visual Basic等脚本语言编写,显示出该组织对此类语言的偏好。此外,APT42在负载执行过程中使用LOLBINs、加密和混淆技术,以避免检测并确保执行成功 [4]。

APT42在技术和工具上与APT35存在重叠,但其目标、技术水平和攻击对象有所不同,这种重叠可能表明两者间有稳固的协作关系 [4]。

- 关键技战术:凭证窃取、监视行动和恶意软件部署、PowerShell、Visual Basic、LOLBINs、加密和混淆技术

- 代表性恶意软件: PowerLess、NICECURL、TABBYCAT、TAMECAT

- 关联分析:与APT35存在技术和工具重叠,合作密切

Dune

Dune,又称Void Manticore或Banished Kitten,据推测是与Yi情报与安全部(MOIS)有关的威胁组织,自2023年10月XXX袭击事件后开始活跃。该组织以其破坏性网络攻击闻名,主要针对以的政府机构、关键基础设施和私营部门组织 [6]。Dune的战术与Handala组织一致,后者也在“the Iron Swords war”期间对以实体发起了协调性网络攻击。

Hexane

Hexane,又称MarnanBridge、Lyceum或Chrono Kitten,是一个主要针对石油天然气、通信、政府、能源和互联网服务提供商等行业的网络JD组织。自2017年起活跃,该组织的行动集中在中东和非洲,主要目标国家包括以、沙特、科威特、摩洛哥和突尼斯。

Hexane常用的初始入侵手段为带有恶意附件或链接的鱼叉式钓鱼邮件。一旦进入网络,攻击者会使用PowerShell和WMI等工具在系统中横向移动,进一步获取多个系统的访问权限,并通过多种工具和后门程序收集敏感数据。随后,该组织通过命令和控制服务器、电子邮件和文件传输协议等多种渠道泄露数据 [6]。

- 关键技战术:鱼叉式钓鱼邮件、横向移动(PowerShell和WMI等工具)、收集和泄露敏感数据

APT33

APT33,又称Cobalt Trinity、Curious Serpens或Peach Sandstorm,据认为是受Yi政府支持的威胁组织。该组织自2013年左右开始活跃,最初专注于石化行业,逐渐转向军用和商用航空业,并扩大攻击范围,涵盖美、沙特和韩国的多个行业。

APT33的主要目标随着时间发生了变化;早期以网络JD活动为主,但随后更倾向于通过定制的破坏性恶意软件(如Shamoon)发起破坏性攻击活动 [13]。

在初始入侵阶段,该组织利用鱼叉式钓鱼攻击,以公开发布的职位信息为诱饵,设计针对性求职信息来吸引受害者 [13]。过去,他们还利用已知的系统漏洞进行渗透。

在获得初始访问权限后,APT33会部署包括Nanocore、NetWire、AlphaShell、Mimikatz、PowerSploit和PoshC2等公开的恶意软件,以及TurnedUp、DropShot、ShapeShift、Shamoon和Powerton等非公开工具,以维持持久性并扩大攻击影响。

- 关键技战术:定制的破坏性恶意软件(如Shamoon)、鱼叉式钓鱼攻击、漏洞利用

- 代表性恶意软件: Nanocore、NetWire、AlphaShell、Mimikatz、PowerSploit、PoshC2、TurnedUp、DropShot、ShapeShift、Shamoon、Powerton

Parisite

Parisite,又称Fox Kitten、Pioneer Kitten或Lemon Sandstorm,被认为是Yi政府指挥的威胁组织。该组织自2017年左右活跃,主要针对中东、北非、欧洲、澳大利亚和北美地区的国家,重点关注可能对Yi政府情报利益具有价值的组织,包括国防、能源和关键基础设施等领域。

Parisite通过利用V*N系统中的已知漏洞来破坏组织的网络基础设施。一旦进入系统,该组织会提升权限,并在网络中横向移动以部署最终有效载荷。在这一过程中,Parisite依赖Juicy Potato、Procdump、STSRCheck和Mimikatz等广泛使用的工具和定制的后渗透工具 [14][15]。

为保持持久性,该组织常利用SSH隧道与C&C服务器通信,这是通过使用定制后门(例如 SSHMinion 或 POWSSHNET)或开源工具(例如 Ngrok、Plink 或快速反向代理 (FRP) [15] )来实现的。

这些被入侵的基础设施随后会被其他Yi相关威胁组织(如APT33、APT34或APT35)利用,他们可能会从这些基础设施中收集敏感信息。此外,在某些情况下,这些访问权限还会被出售到地下论坛,成为该组织的一种新的收入来源 [1][15]。

2024年,该组织改变了其操作模式,与勒索软件运营商合作,在攻破受害者的基础设施后,帮助传播勒索软件,进而从受害者支付的赎金中分得一部分收入 [16]。

- 关键技战术:漏洞利用(V*N)、权限提升、后渗透工具、SSH隧道、定制后门、勒索软件

- 代表性恶意软件: Juicy Potato、Procdump、STSRCheck、Mimikatz、SSHMinion、POWSSHNET、Ngrok、Plink、快速反向代理 (FRP)、勒索软件

APT34

APT34,又称OilRig、Helix Kitten或Hazel Sandstorm,被认为自2014年以来在Yi政府的指挥下运作,是一个高度复杂的网络威胁组织。该组织特别关注中东地区的政府、金融、电信、能源和化工行业,同时也对北非、欧洲、澳大利亚和北美的一些国家表现出兴趣。

APT34通过鱼叉式钓鱼邮件、LinkedIn消息或伪装成招聘信息的诱饵进行初始攻击。该组织部署的恶意软件通常为定制后门程序,如OilRig、SideTwist、Karkoff和TONEDEAF,但也常使用LOLBins技术以及Mimikatz和LaZagne等开源工具,以实现其攻击目标 [17]。

- 关键技战术:鱼叉式钓鱼邮件、定制后门、LOLBins技术/font>

- 代表性恶意软件: OilRig、SideTwist、Karkoff、TONEDEAF、Mimikatz、LaZagne

Agrius

Agrius,又称Pink Sandstorm、BlackShadow、Agonizing Serpens或SharpBoys,据称是在MOIS指挥下运作的威胁组织。自2020年左右开始活跃以来,Agrius持续针对以的各类实体发起攻击。

该组织通常通过利用已知漏洞获取初始访问权限,并在受害者系统中部署后门或Webshell。随后,其主要作战模式集中于通过部署勒索软件或数据清除程序(wiper)来破坏受害者的正常活动。Agrius持续的攻击活动和破坏性策略表明了其在该地区作为持久性威胁的角色和不断演变的战术 [18]。

Emennet Pasargad

Emennet Pasargad是一家Yi公司,前称Eeleyanet Gostar和Net Peygard Samavat Company,自2020年以来据推测受Yi政府委托开展针对美、欧、以和其他中东国家的网络行动。安全社区将其行动记录在案,并用不同名称如Cotton Sandstorm或MarnanBridge进行跟踪。

Emennet Pasargad的主要作战模式为“黑客入侵并泄露信息”操作,通过渗透机构的基础设施提取敏感信息,并将其泄露,从而给受害者的运营带来巨大影响 [6][19]。

该组织的攻击对象往往是拥有大量客户群的大型机构。然而,他们选择这些机构是基于它们被入侵的方式,他们特别偏爱那些拥有运行 PHP 代码的 Web 服务或拥有 MySQL 数据库的组织,这些组织可以使用公开的渗透测试工具轻松分析 [19]。

Cobalt Mirage

Cobalt Mirage,又称Phosphorus或Nemesis Kitten,被认为是总部位于Yi的威胁组织,自2020年左右开始活跃。该组织主要针对以、美、欧洲和澳大利亚的多个行业,通过利用已知漏洞部署勒索软件,以牟取经济利益为主要目的,而非进行破坏性攻击 [20]。

Tortoiseshell

Tortoiseshell,又称Imperial Kitten、Crimson Sandstorm或DustyCave,据认为由IRGC支持,是一个专注于网络JD活动的威胁组织。该组织的主要攻击目标为以、中东地区的技术、国防、非政府组织、政府、金融和运输行业。

该组织使用多种技术手段获得初始访问权限,包括利用外部应用漏洞、发送钓鱼邮件或使用被盗的V*N凭证。进入系统后,Tortoiseshell通过ProcDump等工具窃取凭证,并通过类似PsExec的应用(如PAExec)在网络中横向移动。接着,该组织部署MeshAgent或SugarRush等开源或定制的后门程序,尽可能多地收集和外传敏感信息 [22]。

Moses Staff

Moses Staff,又称Marigold Sandstorm,是一个据称由Yi政府支持的黑客组织,自2021年起活跃,专门对多家以公司实施加密和信息泄露的攻击。

该组织的攻击模式是通过利用外部应用的已知漏洞访问公司基础设施。一旦进入系统,攻击者会使用PsExec、WMIC和PowerShell等工具在网络中横向扩展。随后,他们会部署后门程序以收集和外传敏感数据,并使用勒索软件加密数据,但不会要求赎金 [22]。

APT39

APT39,又称Chafer、Radio Serpens或Remix Kitten,被认为是由Yi政府资助的威胁组织,自2014年起活跃,主要针对美、欧洲和中东地区的政府、电信、航空、高科技和运输行业的组织。

该组织通常通过含有定制后门程序的鱼叉式钓鱼邮件入侵受害者的基础设施。入侵后,他们会部署经过修改的Mimikatz、PsExec或ProcDump等工具,以提升权限或在网络中横向移动 [23]。

近年来未发现该组织的新活动,这表明APT39可能已被其他已知的Yi威胁组织吸收,或已不再活跃。

三.TTP能力

与Iran相关的疑似威胁组织因共享不同的战术、技术和过程(TTPs)而闻名,这一特点使研究人员更容易对攻击溯源。这种情况也可能表明这些组织之间存在积极合作,且其运作方式可能已融入政府结构之中。

这种协作对Yi政府而言具有重要意义,不仅能够节省资源和成本,还能同时针对多个目标开展不同的攻击活动。然而,这种模式也有一定弊端,因为一旦某项行动失败,其他相关活动可能也会受到影响,导致整体行动的中断。

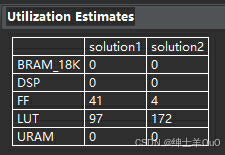

以下图片展示了上述威胁组织观察到的不同TTPs,并突出显示了它们之间的重叠之处。图1为疑似Iran APT组织采用的MITRE ATT&CK技术(第1部分)。

图 2为疑似Iran APT组织采用的MITRE ATT&CK技术(第2部分)。基于这些共性,前面提到的威胁组织可分为不同的集群,从而帮助我们理解其组织方式。

共享功能

漏洞利用

许多疑似Yi相关的威胁组织获取初始访问权限的主要方式之一是利用已知或未知的漏洞。例如,Parisite、APT33、APT35、Agrius、Cobalt Mirage和Moses Staff等组织通常依赖已知漏洞来攻陷其目标。这些漏洞通常影响知名技术,如Fortinet FortiOS、Microsoft Exchange,或V*N供应商的产品,包括Pulse Secure、Fortinet、Palo Alto Networks和Citrix [12][14][18][20][22]。

另一方面,Tortoiseshell尝试了一种不同的方法,利用安全性较差的网站中的未知漏洞来进行攻击。而Emennet Pasargad也曾采取类似策略,除使用不为人知的漏洞外,该组织还利用了诸如Log4j CVE-2021-44228等知名漏洞 [19][21]。

LOLBin用法

为了不被发现,疑似Yi相关的威胁组织 广泛依赖Windows的LOLBins(“Living off the Land Binaries”)执行各种任务,尽可能多地滥用应用程序以实现其目标。例如,APT42、Moses Staff和Agrius使用Rundll32.exe来执行入侵过程中的进一步阶段。此外,APT34和APT35也使用certutil.exe来实现类似效果。

图3展示了疑似Iran APT组织及其LOLBins使用概况,突显了多种Windows应用之间的重叠使用情况。

开源渗透测试工具的使用(Dual-Use and Pentest)

在多年来疑似Yi组织开展的多次活动中,他们不断使用开源工具来实现多种目的,从最初的访问到权限提升、横向移动以及攻击的其他阶段。

多种公开工具被这些威胁组织广泛使用,其中一些较为知名的包括:

- 由Parisite、APT35和MuddyWater使用的Fast Reverse Proxy(FRP);

- APT33和MuddyWater采用的Empire;

- APT33、APT34、APT35和MuddyWater使用的LaZagne。

此外,一些较少为人知的工具也被利用,如网络隧道工具Chisel(APT35和MuddyWater滥用)和PupyRAT(由APT33和APT35使用)。

恶意软件开发

疑似Yi相关的威胁组织倾向于为其攻击活动 定制更具确定性的专用工具,通常用于建立进一步操作(如JD活动或破坏)的基础。这些后门程序通常不会在不同组织之间共享,但在某些情况下,确实观察到工具重叠的现象。

APT35和APT42之间的联系尤为紧密,部分原因在于它们过去共享了多个后门程序,尤其是针对Android的VineThorn以及针对Windows的NokNok、GHAMBAR和BasicStar。然而,APT35的工具重叠并不仅限于APT42,该组织还与APT33共享了自定义工具,例如破坏性程序Shamoon。

图 4为APT33、APT35和APT42的共享工具。

此外,其他组织之间也存在紧密联系,如Hexane和APT34,它们共享了多个定制后门程序,如DanBot、Shark和Milan。图 5为APT34和Hexane的共享工具。

破坏活动

疑似Yi相关的组织(如APT35、Agrius和Cobalt Mirage)历来对使用勒索软件或数据清除工具的破坏性行动表现出兴趣。然而,直到2023年,随着以巴危机的爆发,Moses Staff和Dune等其他组织才开始出现或改变其作战模式,使此类破坏性行动更为普遍,目标集中在关键领域。

早在2012年,APT35首次使用了数据清除工具Shamoon;几年后,即2017年,APT33在中东地区将其用于航空航天和能源领域,这表明两个组织之间存在稳定的联系。

四.最新战术和技术

如果我们分析近两年来疑似与Yi相关的威胁组织使用的各种技术,可以生成一张热力图,显示其常见的作战模式。通过这种方式,我们可以看到它们在初始访问阶段经常使用T1078(有效账户,Valid Account)和T1190(利用面向公众的应用程序,Exploit Public-Facing Application)技术。此外,在恶意软件的部署和持久性方面,这些组织通常使用脚本语言如PowerShell(T1059.001)、Windows批处理(T1059.003)或Visual Basic(T1059.005),并配合计划任务(T1053.005)。

在横向移动阶段,常见的手法是滥用RDP系统(T1021.001),将感染扩散至不同系统,然后通过提取操作系统中存储的凭证(T1003)来提升权限。在发现阶段,这些组织偏好列出文件和文件夹(T1083),以及系统(T1082)和账户(T1087)信息。在收集阶段,常用的方式是部署具备键盘记录功能的后门(T1056.001)以记录用户键击。

最后,如果攻击的主要目的是网络JD活动,他们会通过命令和控制通道(T1041)外传信息;而如果目的是系统破坏,则会部署清除程序或勒索软件,分别销毁(T1485)或加密(T1486)网络文件。

图 6为疑似Yi威胁组织的MITRE ATT&CK热图。

关于疑似Yi威胁组织的工具使用情况,相较前几年并未发生显著变化。这些组织在执行攻击链的各个阶段仍然强烈依赖Windows LOLBins和公开可用的工具。然而,它们也在工具集上有所调整,开发了新的后门、隧道工具以及破坏性恶意软件,以更有效地实现其攻击目标。

图 7为疑似Iran APT组织在最新攻击活动中使用的工具及其与MITRE ATT&CK战术的关联(第1部分)。

图 8为疑似Iran APT组织在最新攻击活动中使用的工具及其与MITRE ATT&CK战术的关联(第2部分)。

通过这些工具,我们可以深入分析其执行方式,特别是在涉及Windows LOLBins时,因为命令行对于检测系统中的异常行为非常有用(部分相似的命令行已被省略)。Trellix EDR包含多个检测规则,涵盖以下命令行所描述的行为,包括常规发现、文件修改、异常的PowerShell和文件执行、远程文件下载、服务创建、横向移动以及系统安全功能修改等。

五.近期活动

活动1——对以

自2023年以巴ZZ爆发以来,疑似Yi相关的威胁组织将攻击重点转向以,针对多个领域、公司和机构实施攻击,试图破坏以的正常运作并影响ZZ进程。这些活动包括网络JD、黑客泄密、虚假信息传播以及信息破坏等攻击模式 [2][6]。

网络JD活动主要针对拥有对Yi政府有用信息的关键人物和机构,APT42、APT35、Tortoiseshell和Hexane组织参与了此类活动 [2][6]。与此同时,“黑客泄密”行动也频繁出现,攻击者通常通过网络漏洞入侵公司系统,随后通过多个账号或身份发布消息,将攻击范围尽可能广泛地传播。这些攻击行为常夸大攻击影响,以制造更多的混乱和恐慌,也符合虚假信息传播的特点 [2]。

虚假信息活动在过去一年中十分常见,由与已知威胁组织有联系的黑客组织或直接由Yi政府支持的团体实施,旨在改变以公民对ZZ的看法,制造不安或质疑政府的管理方式。这类操作通常通过社交媒体进行,也通过电子邮件和短信扩大传播 [2]。

尽管存在各种类型的活动,疑似Yi关联组织过去一年的主要行动集中在破坏性攻击上,涉及数据销毁。例如,威胁组织Dune向以的多个目标部署名为BiBi Wiper的数据清除软件。此外,Handala Hack Team(与Dune相关的组织)自冲突开始以来部署了Hamsa、CoolWipe、ChillWipe和Handala Wiper等多种数据清除工具 [6][24]。

对以机构的攻击呈现出随时间变化的趋势,某些月份的攻击高峰可能与冲突中的重要事件或升级有关。自4月以来,攻击数量相较于之前有所下降,或表明Yi相关的威胁组织可能已将目光转向新的目标。下图为2023 年 10 月以来针对以实体的网络攻击的演变。

活动2——对美

疑似受Yi支持的团体长期致力于干涉世界各国的民主选举。在2020年美大选期间,多个Yi相关组织创建了大量虚假媒体账号,用于散布虚假新闻和错误信息。此外,直接参与选举过程的某些个人也成为了攻击目标。2021年、2022年和2024年,以的立法和市政选举中也出现了Yi支持的分裂行动。2024年法国大选期间,Yi威胁组织也在有限范围内传播虚假信息,试图破坏法国的社会经济和政治局势,以回应其对以的支持 [6]。

2024年美总统选举将于11月5日举行,但自年初以来,围绕选举的各项准备、初选、会议、辩论、竞选承诺等活动纷纷展开。这些活动并未逃过Yi威胁组织的关注,APT33、APT35和APT42等组织在选举日前几个月就已开始对政府官员、机构、总统候选人及公民实施攻击 [6][25]。

虚假信息活动成为了Yi威胁组织的主要关注点,多个媒体账号和人物身份(包括假冒的政治和社会组织)被用来传播虚假信息,以改变民众对特定候选人或政策的看法并制造分裂 [6]。

此外,还在较小范围内检测到针对关键政治人物和联邦代表的精准攻击。这些攻击的主要目的是窃取凭证和植入恶意软件,以收集目标的敏感信息。此类攻击涉及鱼叉式钓鱼,受害者被重定向至由攻击者控制的域名。如果攻击目标是窃取受害者凭证,则会显示虚假的云服务登录页面;否则则会直接向系统投放恶意软件 [6][25]。

活动3——勒索

Parisite自2017年以来被认为与Yi政府有关,其主要目标是获取目标系统的访问权限,然后将这些权限分享给其他威胁组织(如APT33)或出售以牟利。

最新的变化在于,Parisite开始将其渗透过程中获取的访问权限出售给勒索软件团伙,如NoEscape和Ransomhouse,对受害机构造成了重大影响。这项行动于2024年开始,受害者涵盖了美国及中东国家的教育、经济、军事、医疗保健和政府部门 [16]。

在此次行动中,Parisite采用了与以往相同的入侵方式,利用未受保护的外部网络系统中的已知漏洞。一旦进入系统,Parisite会部署webshell和后门,创建账户和计划任务,并捕获凭证以保持对网络的持久访问。在将访问权限出售给勒索软件团伙之前,Parisite还会安装AnyDesk、隧道工具Ligolo和NGROK等,用于配置网络通信 [16]。

六.Trellix检测

本节概述了我们全球威胁遥测数据,重点介绍了过去一年中活动最频繁的Yi高级持续性威胁(APT)组织及其网络行动,提供了关于检测时间线、主要威胁组织以及其网络攻击活动中最常用工具的关键见解。

检测时间线

图 10为Trellix ATLAS中展示2023年底六个月期间的网络威胁活动检测时间线。

在美和以,区域遥测数据表明过去一年中与Yi相关的APT威胁组织的恶意活动周期性激增,自2023年10月以来尤其显著。然而,在2023年11月末至12月的大部分时间内,这些组织的活动显著减少。这一时期正值哈以停火协议以及美推动加沙地带人道主义停火的时期。Yi支持的APT针对美以机构的行动可能在此期间暂时减少,以配合更广泛的地缘政治动向。到2024年1月,活动的再次激增反映了更具攻击性的行动回归,可能是由该地区紧张局势升级所驱动。

最活跃的威胁行为者

图11展示2023年底六个月期间网络威胁活动检测时间线。

过去一年的全球遥测数据显示,APT34、MuddyWater和APT35是最活跃的Yi相关威胁组织,在全球范围内检测到的网络活动数量中居于领先地位。这些组织持续进行网络JD活动和数据外泄攻击,主要针对全球的政府机构、关键基础设施和私营机构,特别关注美、以、中东地区,并随着区域内的政治和军事动向而加大力度。

Hexane和APT33也在检测中占据重要地位,继续瞄准能源、电信等关键行业;APT39则专注于网络JD和监控,尤其是在电信和国防领域。Tortoiseshell和APT42同样活跃,强调传统JD活动和凭证窃取技术。Yi相关的这些组织在工具和技术上有显著重叠,反映了潜在的协作或资源共享。

在检测频率较低的层级,Moses Staff和UNC3890仍在破坏性活动中扮演重要角色,其攻击通常涉及数据泄露和黑客泄密行动。尽管规模较小,这些组织在策略上表现出较强的韧性和适应性。

最主要的恶意和非恶意工具

图12为过去一年全球遥测数据中检测到的Yi威胁组织使用的前10大恶意工具。

过去一年的全球遥测数据显示,网络攻击活动中使用最广泛的恶意工具。Mimikatz位居首位,被广泛用于凭证窃取和权限提升,应用于多个威胁组织的攻击活动中。紧随其后的是LaZagne,这一工具也深受青睐,用于从受感染系统中提取存储的密码。

其他常见的工具包括AdLoad、Amadey和EggShell,用于远程管理、恶意软件传递和系统利用。KPOT Stealer和Milum侧重于信息窃取和监控,而OSAMiner和Silver Sparrow则与加密货币挖矿和基于macOS的恶意软件相关。数据表明,凭证窃取和系统入侵工具在多个威胁组织的网络攻击中得到持续使用。

图13为过去一年全球遥测数据中检测到的Yi威胁组织使用的前10大非恶意工具。

在过去一年中,PowerShell和Cmd等合法的管理工具被威胁组织滥用最为频繁,通常用于在恶意活动中执行脚本和命令。WMIC、Reg和ProcDump等工具也常被利用,分别用于系统管理、注册表修改和内存转储,帮助攻击者提升权限并保持持久性。其他常见的被滥用工具包括certutil、Ping.exe和ipconfig,用于网络侦查和系统信息收集。这一趋势突显了内置操作系统工具(LOLBins)在复杂网络攻击中的持续滥用。如需了解更多有关LOLBins命令的详细信息,请参阅表1。

七.结论

过去一年中,与Yi有联系的网络威胁组织展示了其在多个行业中持续开展复杂且具有破坏性的攻击活动的能力。这些组织稳定地采用了高级TTPs(战术、技术和程序),结合自定义恶意软件和广泛使用的工具,并不断改进方法以规避检测并在受感染网络中保持持久性。

这些组织之间的协同,以及其共同使用的资源和工具,表明它们在推进Yi地缘政治目标方面存在有组织的努力。持续依赖破坏性恶意软件、勒索软件和以JD活动为主的操作,突显了这些组织的持久威胁,尤其是在区域冲突和全球政治变化的背景下。

2024年4月28日是Eastmount的安全星球——『网络攻防和AI安全之家』正式创建和运营的日子,该星球目前主营业务为 安全零基础答疑、安全技术分享、AI安全技术分享、AI安全论文交流、威胁情报每日推送、网络攻防技术总结、系统安全技术实战、面试求职、安全考研考博、简历修改及润色、学术交流及答疑、人脉触达、认知提升等。下面是星球的新人券,欢迎新老博友和朋友加入,一起分享更多安全知识,比较良心的星球,非常适合初学者和换安全专业的读者学习。

目前收到了很多博友、朋友和老师的支持和点赞,尤其是一些看了我文章多年的老粉,购买来感谢,真的很感动,类目。未来,我将分享更多高质量文章,更多安全干货,真心帮助到大家。虽然起步晚,但贵在坚持,像十多年如一日的博客分享那样,脚踏实地,只争朝夕。继续加油,再次感谢!

(By:Eastmount 2024-11-11 星期一 夜于贵阳 http://blog.csdn.net/eastmount/ )

参考文献:

- [1] https://blog.sekoia.io/iran-cyber-threat-overview/

- [2] https://www.microsoft.com/en-us/security/security-insider/intelligence-reports/iran-turning-to-cyber-enabled-influence-operations-for-greater-effect

- [3] https://unit42.paloaltonetworks.com/unit42-shamoon-2-return-disttrack-wiper/

- [4] https://cloud.google.com/blog/topics/threat-intelligence/apt42-charms-cons-compromises

- [5] https://blog.google/technology/safety-security/tool-of-first-resort-israel-hamas-war-in-cyber/

- [6] https://www.microsoft.com/en-ie/security/security-insider/intelligence-reports/iran-steps-into-us-election-2024-with-cyber-enabled-influence-operations

- [7] https://www.deepinstinct.com/blog/darkbeatc2-the-latest-muddywater-attack-framework?&web_view=true

- [8] https://www.deepinstinct.com/blog/phonyc2-revealing-a-new-malicious-command-control-framework-by-muddywater

- [9] https://www.deepinstinct.com/blog/muddyc2go-latest-c2-framework-used-by-iranian-apt-muddywater-spotted-in-israel

- [10] https://research.checkpoint.com/2024/new-bugsleep-backdoor-deployed-in-recent-muddywater-campaigns/

- [11] https://research.checkpoint.com/2022/check-point-research-exposes-an-iranian-phishing-campaign-targeting-former-israeli-foreign-minister-former-us-ambassador-idf-general-and-defense-industry-executives/

- [12] https://www.welivesecurity.com/en/eset-research/sponsor-batch-filed-whiskers-ballistic-bobcats-scan-strike-backdoor/

- [13] https://cloud.google.com/blog/topics/threat-intelligence/apt33-insights-into-iranian-cyber-espionage/

- [14] https://www.clearskysec.com/wp-content/uploads/2020/02/ClearSky-Fox-Kitten-Campaign.pdf

- [15] https://www.crowdstrike.com/blog/who-is-pioneer-kitten/

- [16] https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-241a

- [17] https://research.checkpoint.com/2021/irans-apt34-returns-with-an-updated-arsenal/

- [18] https://unit42.paloaltonetworks.com/agonizing-serpens-targets-israeli-tech-higher-ed-sectors/

- [19] https://www.ic3.gov/Media/News/2022/221020.pdf

- [20] https://www.secureworks.com/blog/cobalt-mirage-conducts-ransomware-operations-in-us

- [21] https://www.crowdstrike.com/blog/imperial-kitten-deploys-novel-malware-families/

- [22] https://research.checkpoint.com/2021/mosesstaff-targeting-israeli-companies/

- [23] https://cloud.google.com/blog/topics/threat-intelligence/apt39-iranian-cyber-espionage-group-focused-on-personal-information/

- [24] https://www.trellix.com/blogs/research/handalas-wiper-targets-israel/

- [25]https://blog.google/threat-analysis-group/iranian-backed-group-steps-up-phishing-campaigns-against-israel-us/