目录

一、HTTPS背景

二、HTTPS 的工作过程

1. 对称加密

2.非对称加密

3. HTTPS 基本工作过程

3.1 使用对称密钥

3.2 引入非对称密钥(面试高频问题)

3.3 黑客的手段

3.4 引入证书

3.5 捋一捋

3.6 SSL/TLS

三、HTTP 与 HTTPS 区别(高频面试题)

四、Tomcat

1.目录介绍

2.服务器的启动

3.部署静态页面

3.1 部署博客系统页面

🌈上节课我们学习完 HTTP 协议,相信大家已经了解,这节课我们学习 HTTPS,HTTPS 基于 HTTP,只是比 HTTP 多了一个 “加密层”

一、HTTPS背景

HTTPS 也是一个应用层协议. 是在 HTTP 协议的基础上引入了一个加密层.

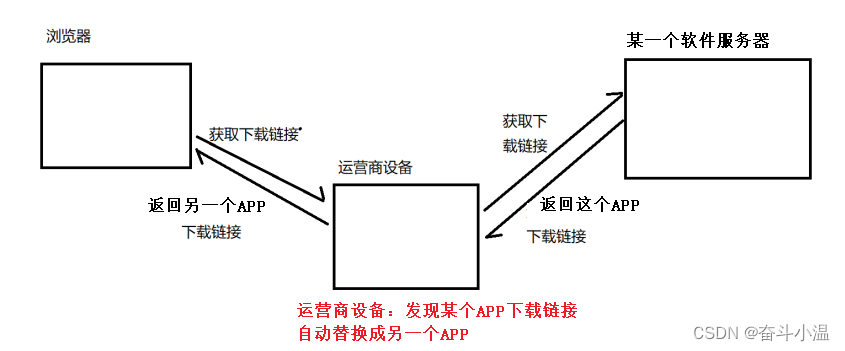

“运行商劫持”:例如我们在下载一个软件的时候,就会弹出下载的链接;但是这时候就会出现运营商劫持,点击下载按钮,就回弹出其他软件的下载链接。

由于我们通过网络传输的任何的数据包都会经过运营商的网络设备(路由器, 交换机等), 那么运营商的网络设备就可以解析出你传输的数据内容, 并进行篡改。点击 "下载按钮", 其实就是在给服务器发送了一个 HTTP 请求, 获取到的 HTTP 响应其实就包含了该 APP的下载链接. 运营商劫持之后, 就发现这个请求是要下载某一个软件, 那么就自动的把交给用户的响应给篡改成 "其他软件" 的下载地址了

为什么有运营商劫持❓❓ 被金钱蒙蔽双眼

只要网络上的数据,明文传输的,都是存在被劫持,被篡改的风险!!(网络其实是一个原始森林,处处充满危机)

为了能够改善上述问题,就引入了加密,HTTPS 就应运而生

- 加密就是把 明文 (要传输的信息)进行一系列变换, 生成 密文;

- 解密就是把 密文 再进行一系列变换, 还原成 明文;

- 在这个加密和解密的过程中, 往往需要一个或者多个中间的数据, 辅助进行这个过程, 这样的数据称为 密钥

二、HTTPS 的工作过程

对于密码学,并没有太多的了解,不讨论加密解密的细节算法,只考虑宏观的流程

1. 对称加密

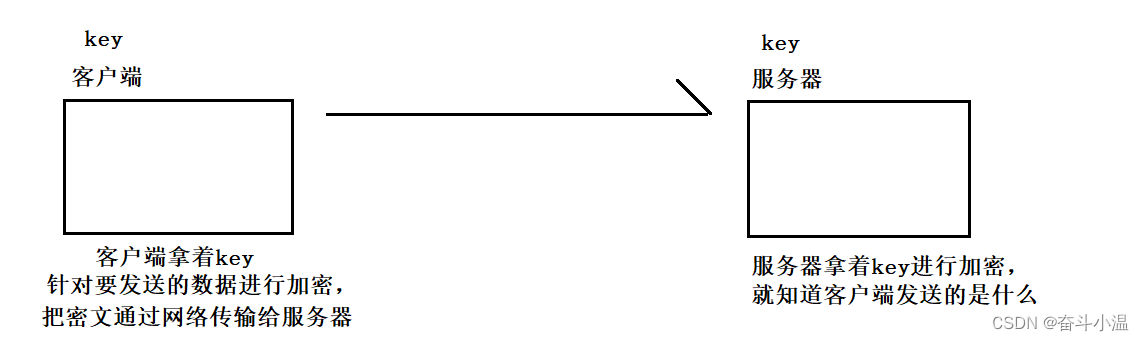

只有一个密钥(key),通过密钥把明文加密成密文,并且也能把密文解密成明文

明文 + key ===> 密文 密文 + key ===> 明文

这里我们发现 加密和解密 使用的是同一个密钥;对称加密的特点是计算起来比较快速

2.非对称加密

需要两个密钥:一个叫做 公钥(pub),私钥(pri),这里 pub 和 pri是一对,拿 pub 加密,只能拿对应 pub 的 pri 解密

明文 + pub ====> 密文 密文 + pri ====> 明文

or 明文 + pri ====> 密文 密文 + pub ====> 明文

3. HTTPS 基本工作过程

加密:针对 HTTP 的各种 header 和 body

3.1 使用对称密钥

一个正常的客户端服务器:

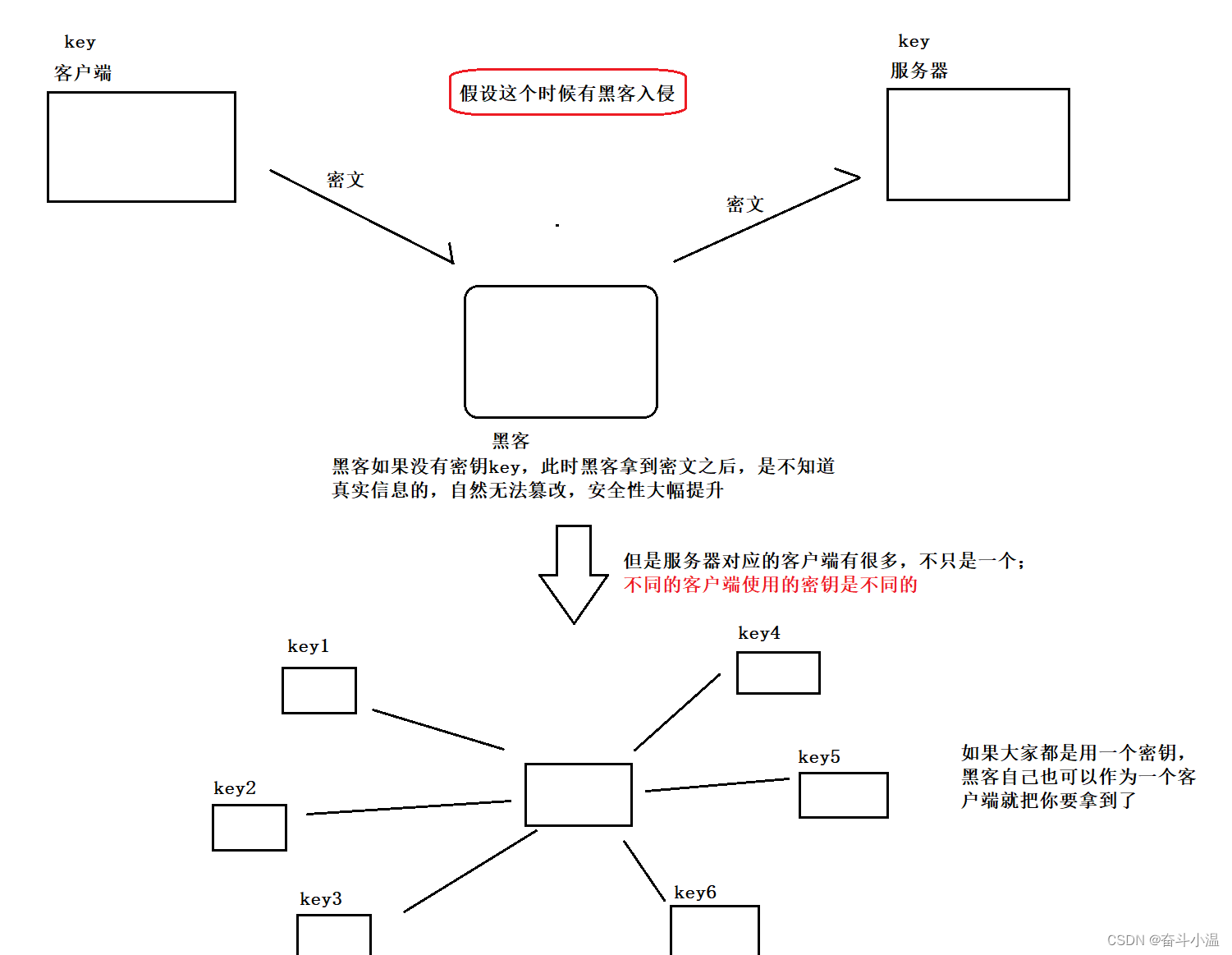

此时如果有黑客入侵:

既然是不同的客户端有不同的密钥,此处就要求客户端在连接到服务器的时候,自己先生成一个密钥,让每个客户端各自生成各自的密钥,互不相关,也就生成了不同的密钥了

既然客户端需要自己生成一个密钥,如何把这个密钥告诉服务器呢❓❓ 网络传输

- 客户端生成自己的密钥之后,就把key通过网络发送给服务器,但是这个数据也可能被黑客截获,此时黑客就知道密钥了

看起来是需要针对key也进行加密,难道要生成一个 key2,使用 key2 加密 key❓❓key2 也得告诉服务器谁来加密 key2❓❓走到这里此路就走不通,需要考虑其他方法——非对称密钥

3.2 引入非对称密钥(面试高频问题)

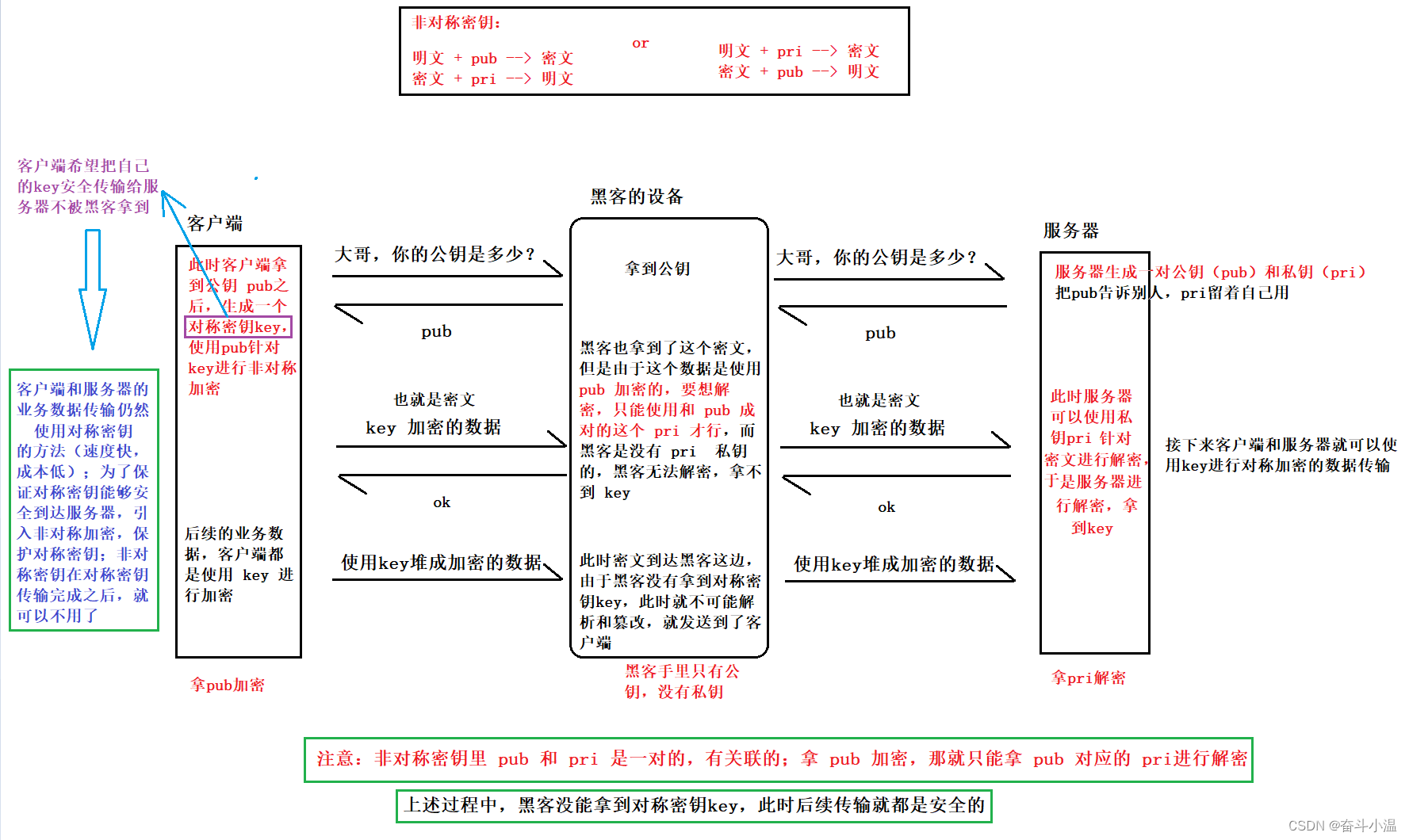

逻辑过程(至关重要,面试高频)

- 服务器生成一对公钥(pub)和私钥(pri),在这里公钥要别人,私钥留着自己用

- 客户端生成一个对称密钥key:客户端希望把自己的 key 安全传输给服务器,不被黑客拿到

- 客户端给服务器发送请求:大哥你的公钥是啥

- 服务器收到请求之后,返回公钥(pub)给客户端(很明显,这个时候 黑客和客户端都拿到了 pub)

- 客户端使用 pub 针对 key 进行加密

- 客户端就把key 被 pub 加密的密文发送给服务器(当然,黑客也拿到了这个密文,但是由于这个数据是使用 pub 加密的,要想解密,只能使用和 pub 成对的这个 pri 才行,而黑客是没有 pri 私钥的,黑客无法解密,拿不到 key;服务器有pri,能解密)

- 服务器返回 o k给客户端

- 后续的业务数据,客户端都是使用 key 进行加密

- 此时密文到达黑客这边,由于黑客没有拿到对称密钥key,此时就不可能解析和篡改,就发送到了客户端

- 重复密文传输即可

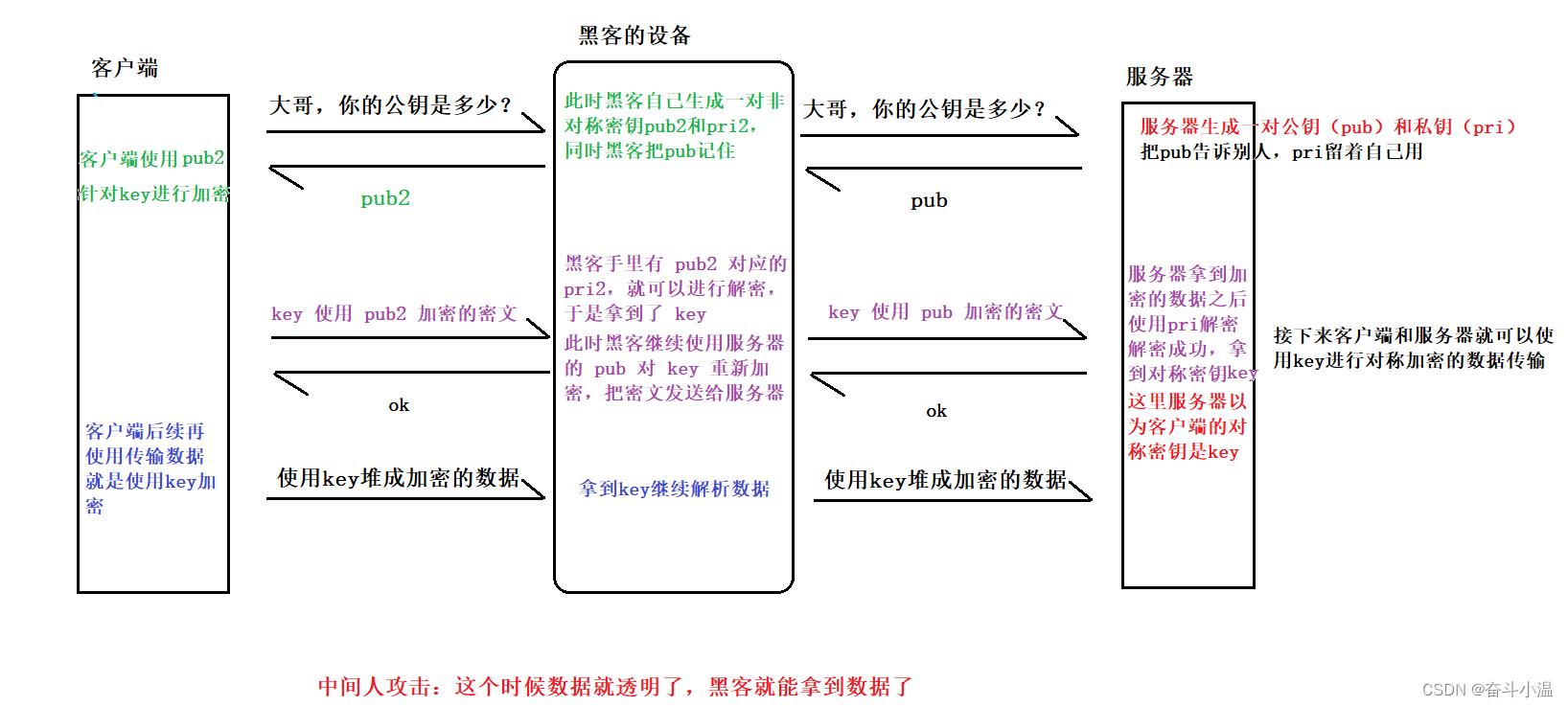

3.3 黑客的手段

安全是“相对的”,可以通过“骗”的方式,来放倒客户端的

- 服务器生成一对公钥(pub)和私钥(pri),在这里公钥要别人,私钥留着自己用

- 客户端生成一个对称密钥key:客户端希望把自己的 key 安全传输给服务器,不被黑客拿到

- 客户端给服务器发送请求:大哥你的公钥是啥

- 服务器收到请求之后,返回公钥(pub)给客户端(此时黑客自己生成一对非对称密钥 pri2 和 pub2,把 pub2发送给客户端,并且记住pub)

- 此时客户端拿到的就是 pub2,然后客户端使用 pub2 针对 key 进行加密

- 客户端就把key 被 pub2 加密的密文发送给黑客(黑客手里有 pub2 对应的 pri2,就可以进行解密,于是拿到了 key;此时黑客继续使用服务器的 pub 对 key 重新加密,把密文发送给服务器)

- 服务器拿到这份加密的数据之后,使用 pri 解密,解密成功,拿到对应密钥 key;此时服务器以为客户端的对称密钥是 key,此时返回ok

- 后续的业务数据,客户端都是使用 key 进行加密

- 此时密文到达黑客这边,就可以进行数据的解析,这样数据就透明 了

要想解决中间人攻击,破解的关键在于让客户端信任公钥,这个知识点就引入证书

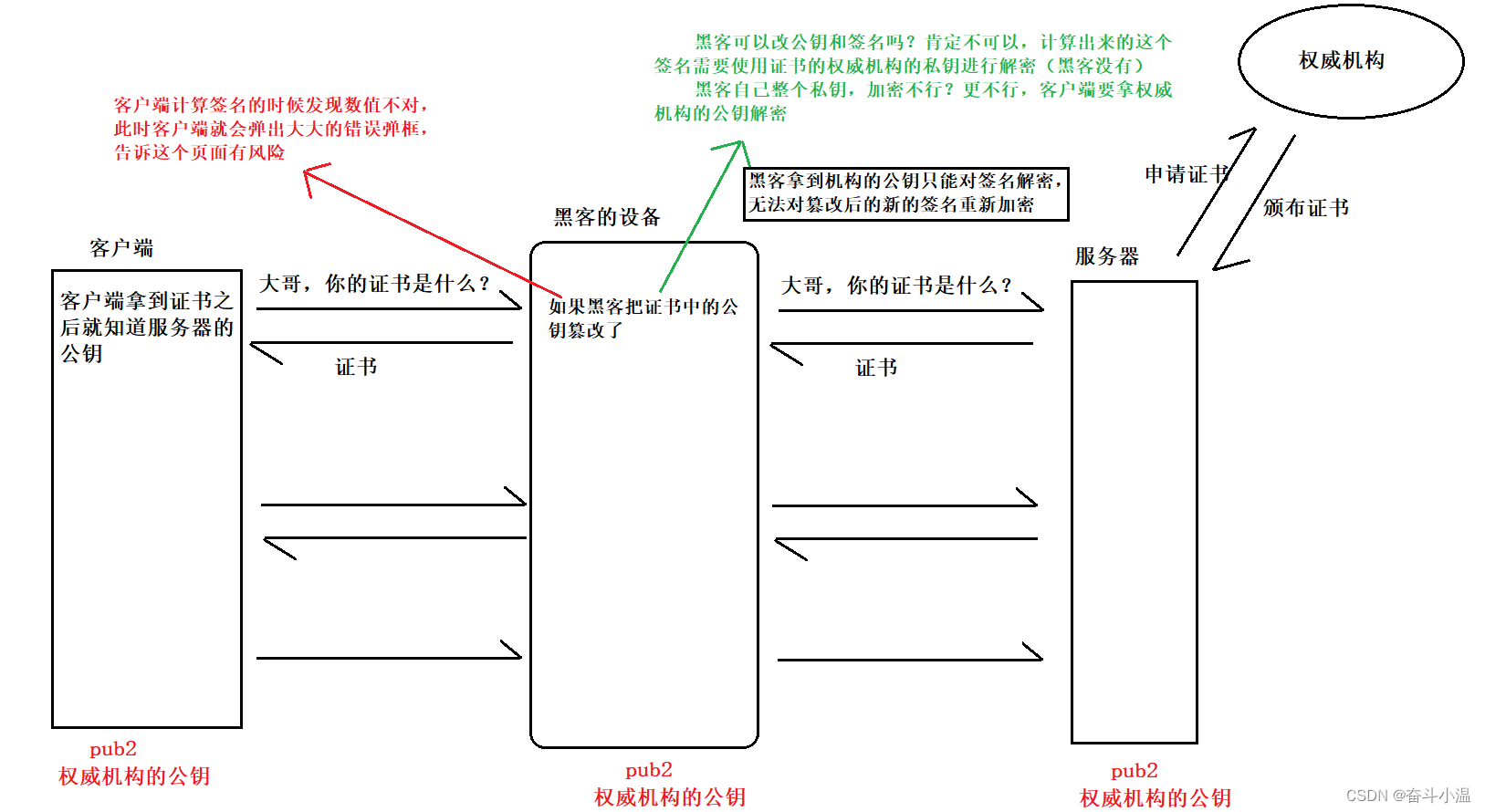

3.4 引入证书

这个“证书”不是一个“纸质”的证书,而是一串数据,也是数字证书

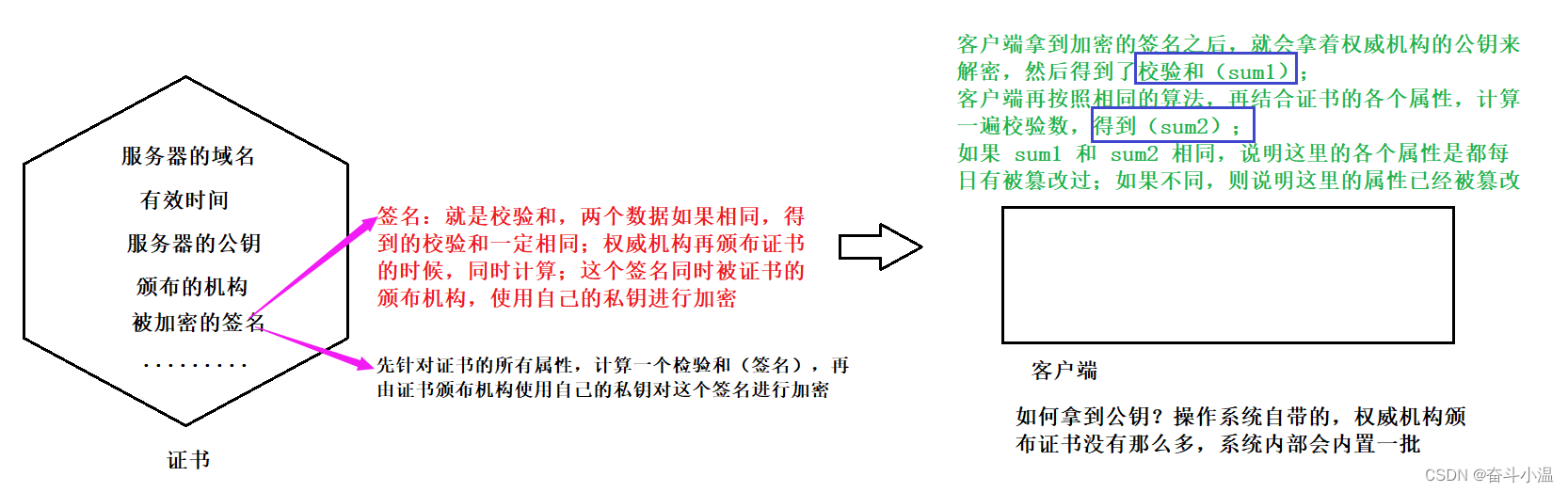

引入一个权威机构,负责去颁发证书;比如说我现在有一个服务器,就可以去这个机构申请证书,再申请的时候提交一些资料(并且服务器的公钥也可以一起提交过去,此时证书中就包含了服务器的公钥),审核通过之后就会颁发证书

黑客可以知道公钥,也可以对签名进行解密,黑客也可以对证书进行同样的校验;校验是人人都可以校验,关键是能改❗❗

黑客可以知道公钥,也可以对签名进行解密,黑客也可以对证书进行同样的校验;校验是人人都可以校验,关键是能改❗❗

- 客户端给服务器发送请求:大哥你的证书是啥

- 服务器收到请求之后,返回证书给客户端

- 客户端拿到证书之后,首先需要进行校验:1️⃣得到初始签名:客户端使用系统中内置的权威机构的公钥 pub2,针对上述证书中的加密签名进行解密,得到初始签名(这个签名是权威机构计算出来的,设为 sum1)2️⃣计算现在的签名:客户端使用同样的签名计算算法,基于证书的属性重新计算,得到 sum23️⃣比较两个签名是否相同:如果相同,说明整数的数据都是未被篡改的原始数据;如果签名不同,说明证书的数据被篡改过,客户端的浏览器弹框报错

为什么说黑客不能篡改❓❓❓ 安全的关键不是黑客“看不到”,而是黑客“篡改不了”

1️⃣黑客把证书的服务器的公钥(pub),替换成自己的公钥2️⃣黑客针对证书的各个属性,重新计算签名3️⃣黑客需要把签名 重新加密,要想加密,务必需要知道权威机构的私钥,然而这个事情,黑可是不知道的

3.5 捋一捋

- 客户端生成的对称密钥:用来加密业务数据

- 服务器生成的非对称密钥 pub 和 pri :用来加密对称密钥

- 颁布证书机构的非对称密钥(私钥机构自己持有,公钥客户端电脑系统内置):用来加密证书的签名

- 通过对称密钥:来保证业务数据的安全

- 使用非对称密钥:来安全传输对称密钥

- 通过中间人攻击:黑客能拿到对称密钥

- 引入证书:使客户端能够验证该公钥是否合格 (客户端如何让检验证书,是关键环节)

上述过程,尽量用 画图 来讲解

3.6 SSL/TLS

上述介绍的这一套:对称加密 + 非对称加密 + 证书(这一套也叫 SSL/TLS) 这一套流程,不仅仅是 HTTPS会涉及到,其他场景也会用到 SSL(SSL协议),所以说 HTTPS = HTTP + SSL

三、HTTP 与 HTTPS 区别(高频面试题)

- HTTP协议是超文本传输协议,数据是明文传输,具有安全风险,HTTPS是具有安全性的SSL加密传输协议,对数据进行加密传输

- HTTPS协议需要向权威机构申请数字证书,保证服务器的身份是可信的

- HTTP的连接相对简单,只需要经过TCP的三次握手就可以进行数据传输,而HTTPS的连接需要经过TCP的三次握手后,再经过SSL的握手才能进行加密数据传输

- 两者的默认端口不一样,HTTP的默认端口是80,HTTPS的默认端口是443

四、Tomcat

HTTP 是前后交互的桥梁;HTTP 服务器 本质上 就是一个 TCP 服务器(HTTP是基于 TCP),这个服务器是按照 HTTP 协议约定,解析请求,构造响应;业界由很多现场的 HTTP 服务器,直接可以使用

🌈在 JAVA 圈子里,最知名的 HTTP 服务器,就是 Tomcat (是 apache 社区开源的 HTTP 服务器,现在 java 生态中,最流行的 http 服务器)

apache 最开始是一个开源项目,apache 也是一个 HTTP 服务器(httpd),后来围绕这个项目就形成了一个社区,越来越多的大佬来贡献代码,于是就成立了 apache 开源组织,有很多开源项目,Tomcat 也是其中的代表作

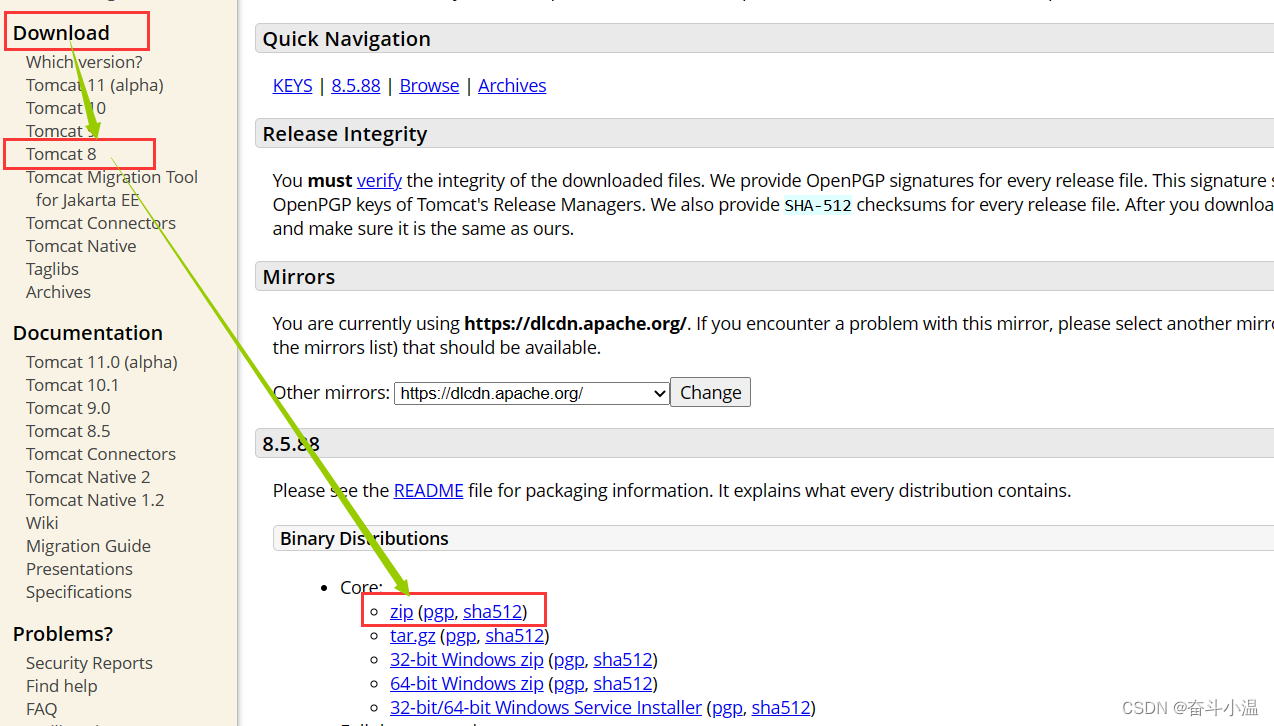

1️⃣从 tomcat 官网上下载安装:Apache Tomcat® - Apache Tomcat 8 Software Downloads

下载 Tomcat 8;新的不一定好,新的不稳定,可能由一些 bug,像如 jdk 还在用 8,因为仍然由大部分公司还在用,少数在用 11,虽然版本已经到了 19,与我无瓜

2️⃣下载好 tomcat 之后,解压缩到一个能找到的地方,此时就安装完了,这个 tomcat 就属于 纯绿色软件,要想让 tomcat 正确工作,务必保证电脑上装好了 jdk

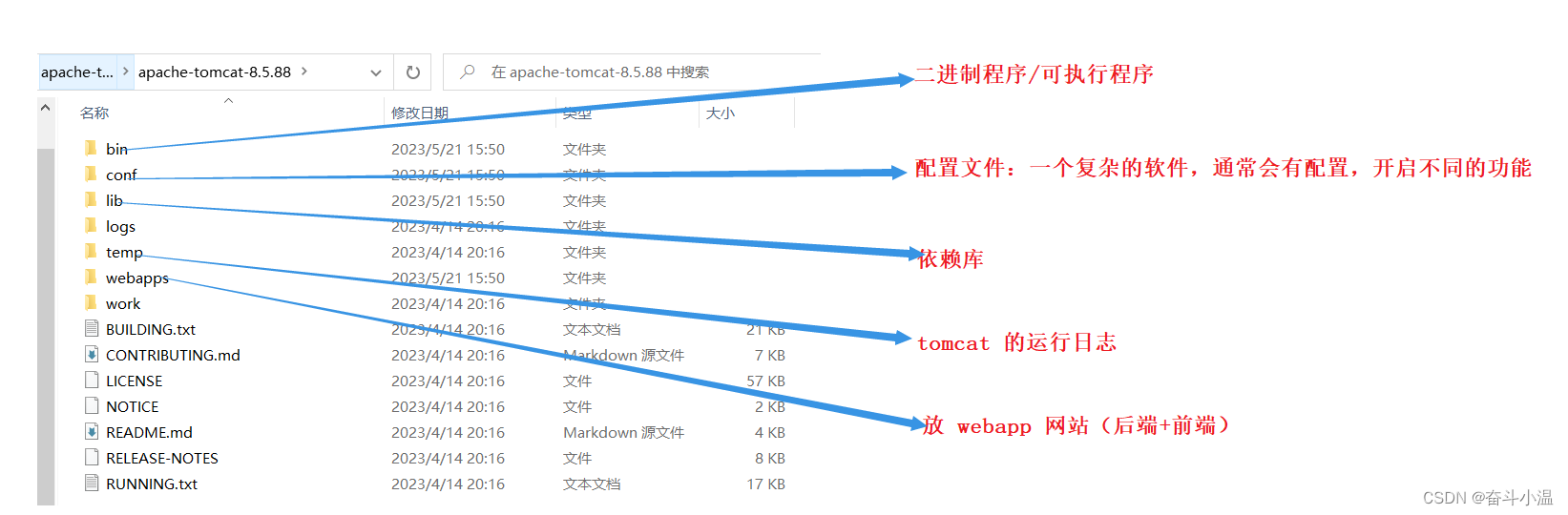

1.目录介绍

2.服务器的启动

启动 tomcat 双击 startup.bat;linux/mac 运行 startup.sh

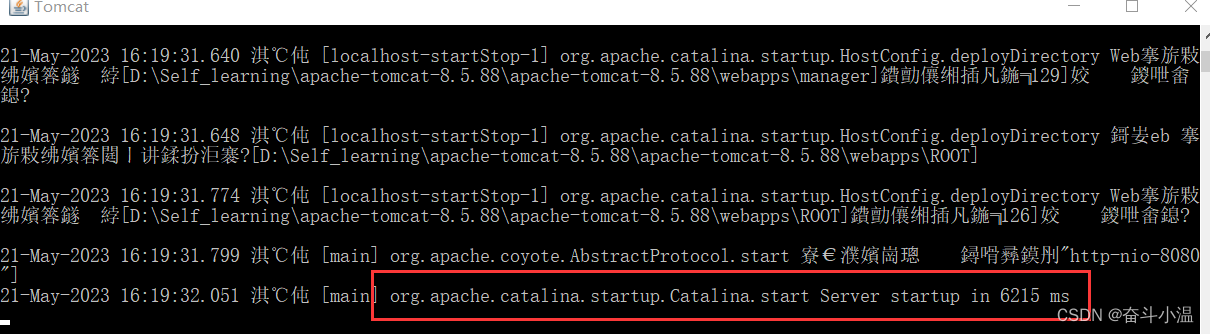

当我们看到这个框框表示 tomcat 启动完成

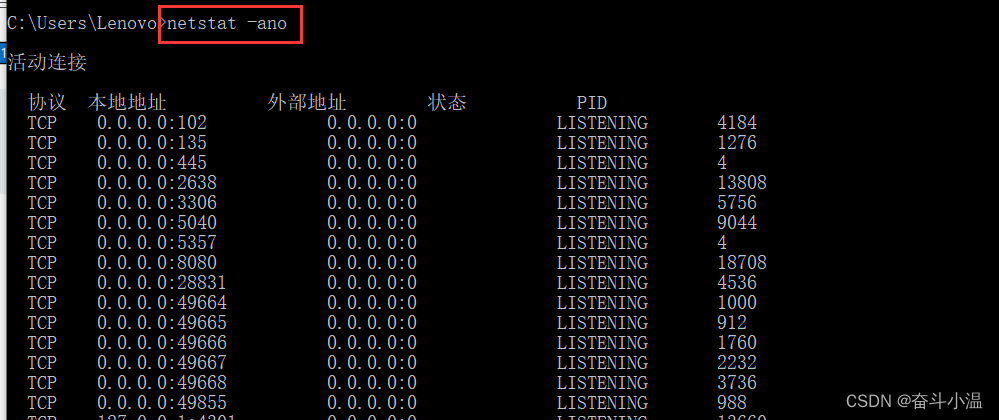

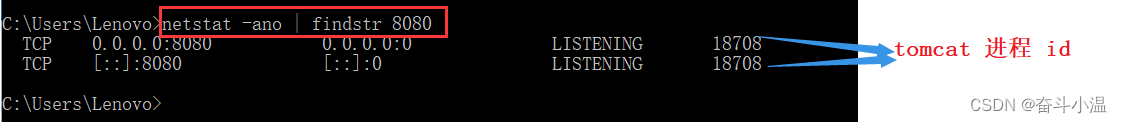

1️⃣看看 Tomcat 的端口号是否正确绑定:Tomcat 既然是服务器,势必要绑定一个端口(Tomcat 默认的端口号是 8080)

win + R:输入 cmd,确定之后输入 netstat -ano | findstr 8080 (netstat -ano——查看系统所有端口号;findstr 8080——找包含 8080 关键字)

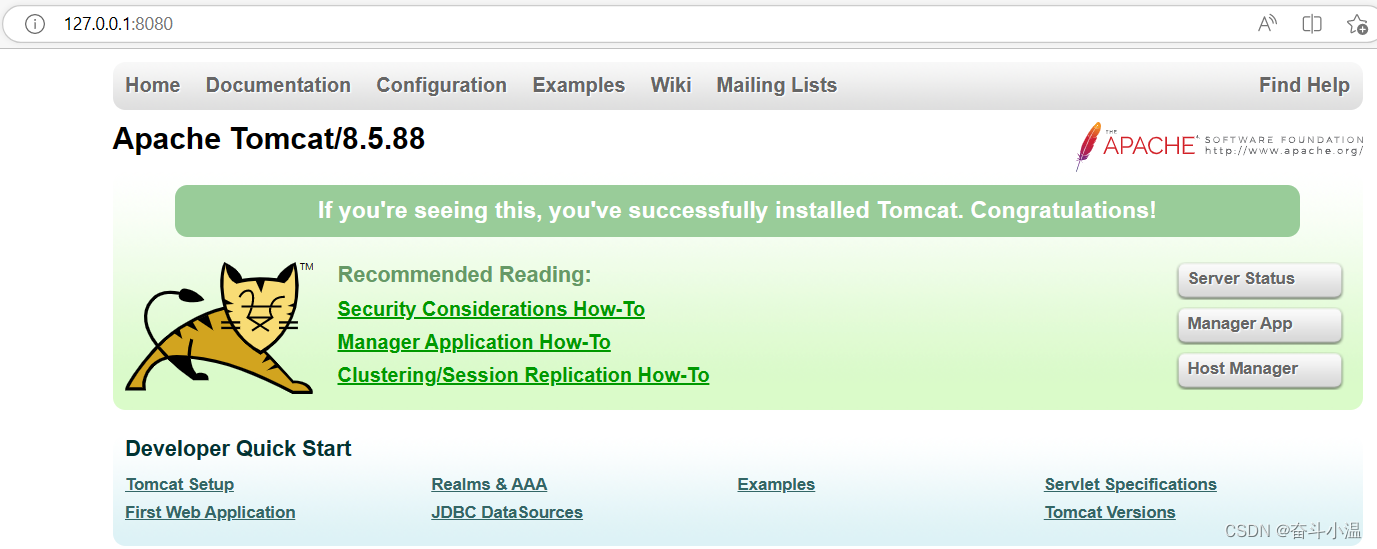

2️⃣通过浏览器来访问 tomcat 的欢迎界面:浏览器输入 127.0.0.1:8080

此时这个页面就是通过网络访问了 tomcat 上的内容

3.部署静态页面

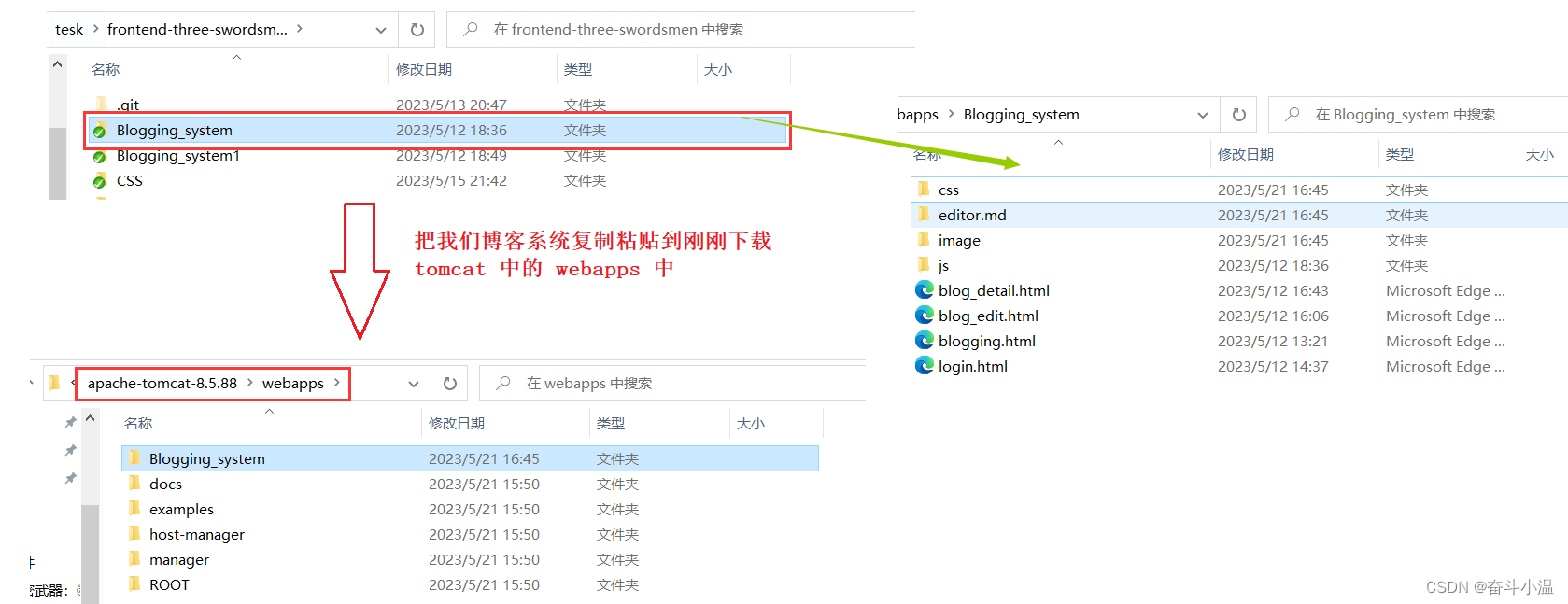

3.1 部署博客系统页面

学习 tomcat 为了部署自己的网站,之前我们写了一个 博客系统(前端)

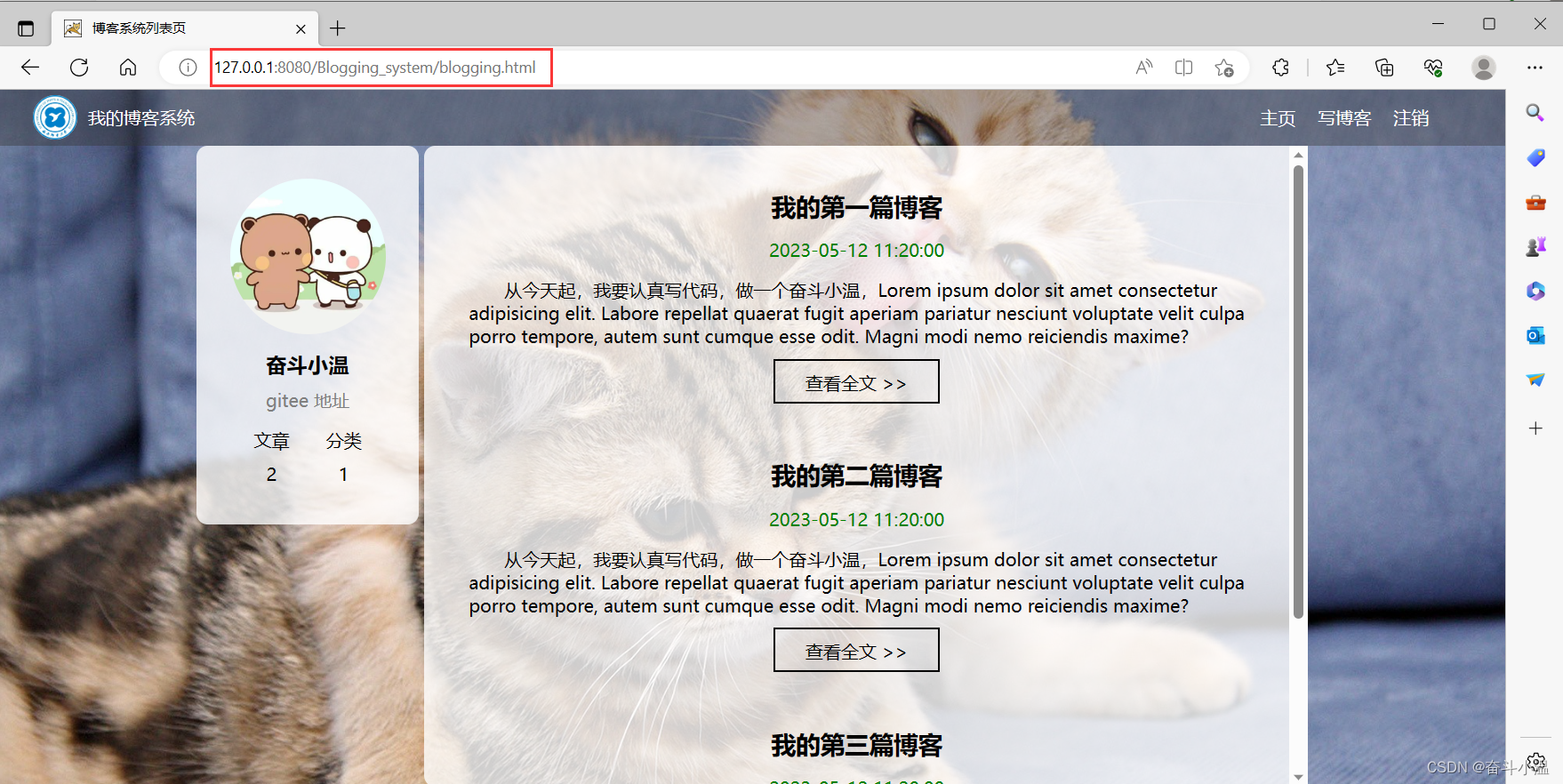

此时重新启动 Tomcat;并且在网页中输入:127.0.0.1:8080/Blogging_system/blogging.html

所谓的部署一个网站到 Tomcat 上,就是把对应的内容拷贝到 tomcat 的 webapps 目录即可

如果直接双击 html 也能看到页面,为啥还要往 tomcat 上部署呢❓❓ tomcat 上部署和直接双击运行有啥区别❓❓

🌈直接双击是在自己的电脑上打开 ,别人无法访问;tomcat 上部署是通过网络访问的、跨主机的(我在我的机器上部署了 tomcat,别人就可以跨主机通过网络访问到我的页面)

那么问题又来了:

现在别人的电脑能不能直接访问的的 tomcat❓❓❓

🌈两种方法:1️⃣我有外网 ip2️⃣别人的电脑和我在一个局域网中(连到同一个路由器)

虽然我的电脑上没有外网 ip,但是我有云服务器(云服务器是由外网 ip,云服务器上的 tomcat),就可以部署想要的网站,就能够被别人访问

Tomcat 的基本使用是比较容易的:

1️⃣启动2️⃣把内容拷贝到 webapps3️⃣通过浏览器访问4️⃣使用 netstat 查看端口

我们要学习的重点是基于 Tomcat 进行编程!!

现在要写网站后端(HTTP 服务器),虽然可以重头写一个 HTTP 服务器,但是比较麻烦,Tomcat 已经完成这部分工作,并且 Tomcat 给我们提供了一系列 API,可以让我们在程序中直接调用;此时就可以省去一部分工作(HTTP 服务器肯定要根据 HTTP 协议解析请求报文,还要根据 HTTO 协议,构造响应报文,Tomcat 已经弄好了),更专注于业务逻辑了(写的程序要解决什么问题,是怎么解决的)

接下来我们将学习Tomcat 给提供了一系列 API 也叫 Servlet