未经许可,不得转载。

文章目录

- 密码重置污染攻击

- 漏洞挖掘的过程

- 目标选择与初步测试

- 绕过 Cloudflare 的尝试

- 发现两个域名

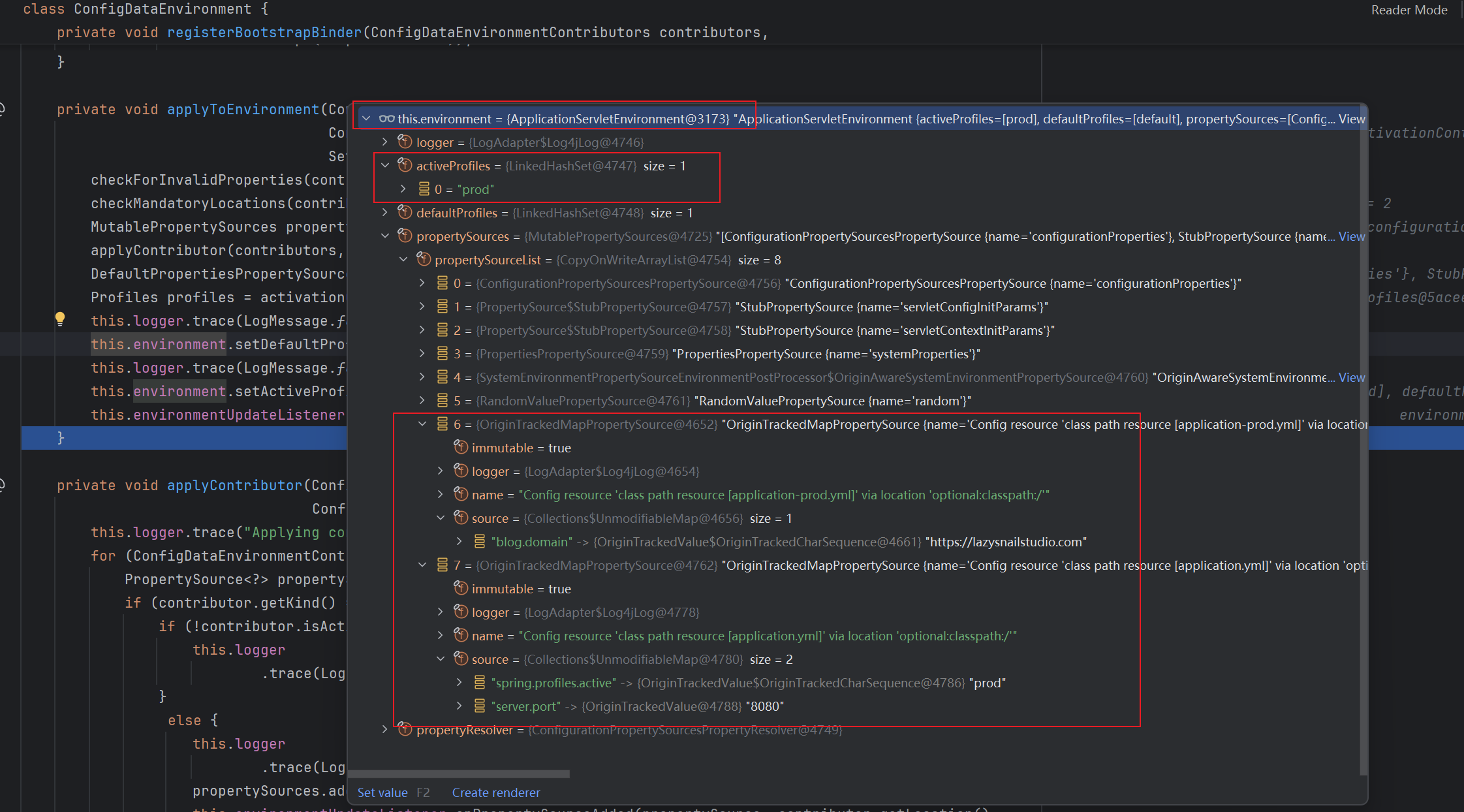

- 利用 Origin 头部污染

- 实现账户接管

- 攻击流程总结

在今天的文章中,我们将深入探讨一种 账户接管 漏洞,并详细分析如何绕过 Cloudflare 的保护机制,利用密码重置流程中的漏洞完成攻击。

密码重置污染攻击

当用户忘记密码并点击“忘记密码”时,网站通常会向注册邮箱发送一条密码重置链接。理论上,这条链接应该是唯一且安全的。然而,在密码重置污染攻击中,攻击者通过“污染”网站生成的重置链接,干扰或篡改密码重置流程。例如,攻击者可能将链接重定向至自己的服务器,从而窃取敏感信息或实现账户接管。

漏洞挖掘的过程

目标选择与初步测试

通过 Google Dorking 技术,我筛选了几个具有漏洞赏金计划的目标域名,并锁定了其中一个进行测试。在短短 15 分钟内,我发现了多个漏洞并提交了报告。

随后,我将测试重