一、搭建vulhub

环境:kail+docker

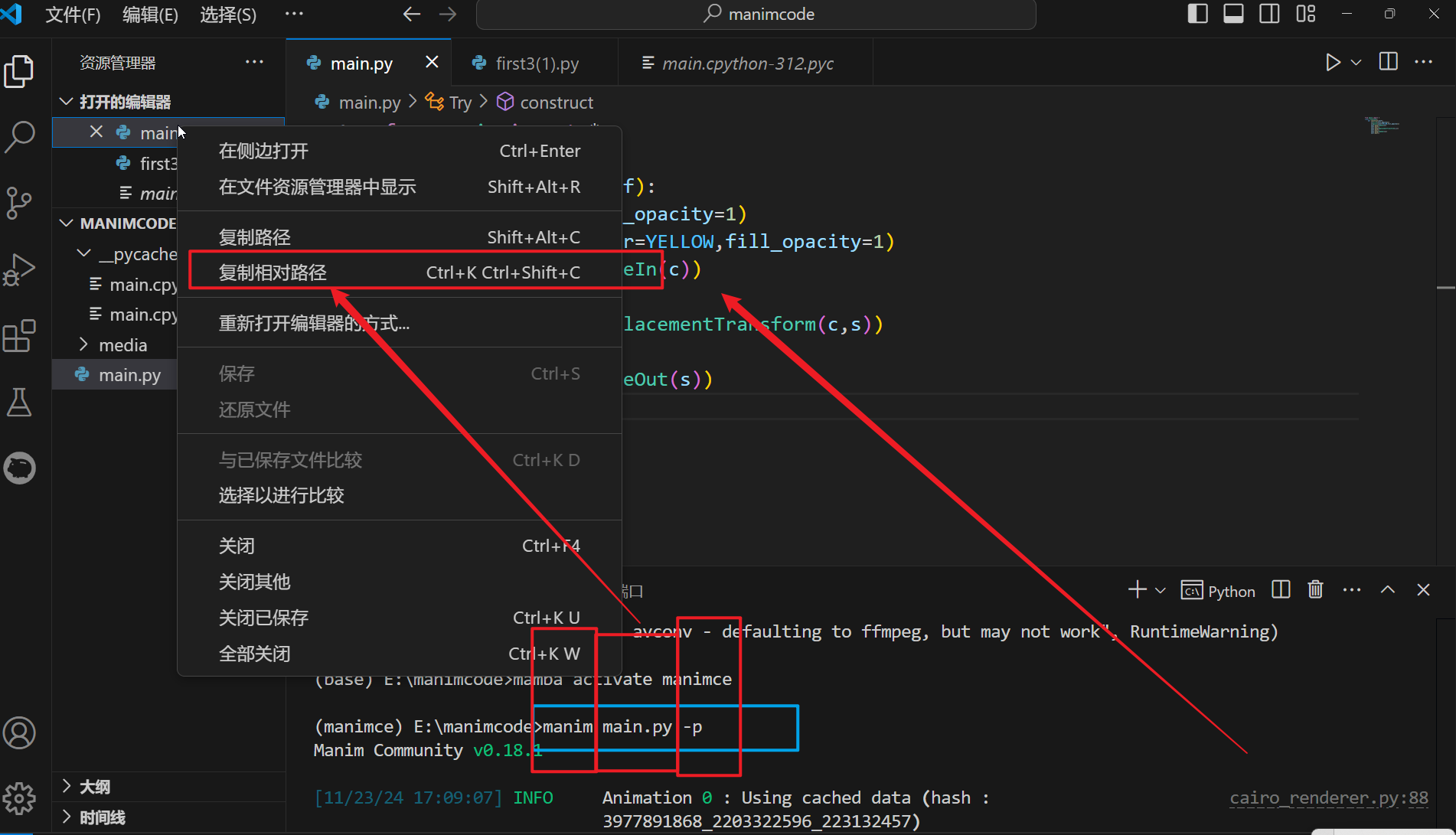

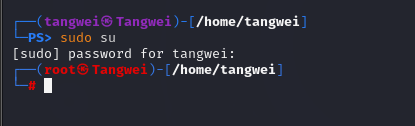

1.1 提权:

:::color4

sudo su #权限升级为root

:::

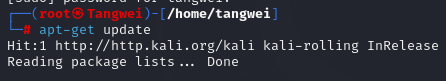

1.2更新软件:

:::color4

apt-get update

:::

(此处我已更新过)

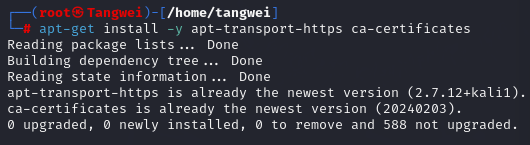

1.3安装HTTPS协议和CA证书:

:::color4

apt-get install -y apt-transport-https ca-certificates

:::

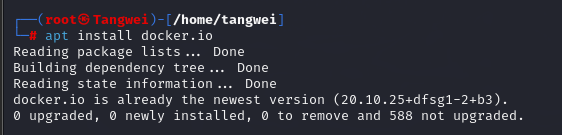

下载docker

1.4安装docker:

:::color4

apt install docker.io

:::

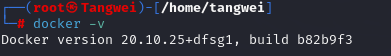

1.5验证docker是否安装成功

#查看docker的版本

:::color4

docker -v

:::

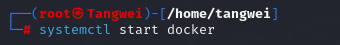

#启动docker

:::color4

systemctl start docker

:::

#显示docker的信息

:::color4

docker ps -a

:::

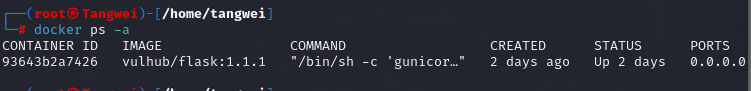

1.6安装pip

:::color4

apt-get install python3-pip

:::

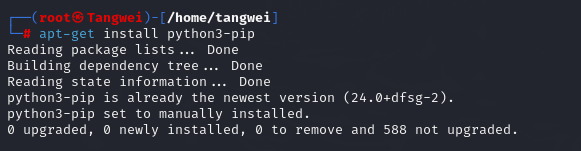

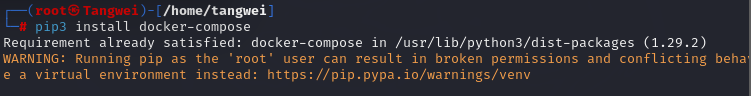

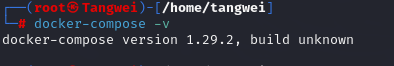

1.7安装docker-compose

1.8查看安装的docker-compose版本

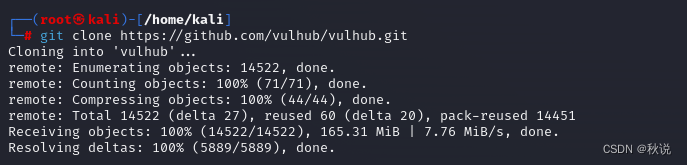

安装Vulhub

1.9下载vulhub文件

:::color4

git clone https://github.com/vulhub/vulhub.git

:::

1.1.1查看vulhub的漏洞靶场

:::color4

cd vulhub

ls

:::

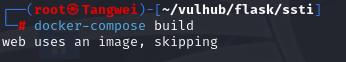

1.1.2以flask-ssti为例

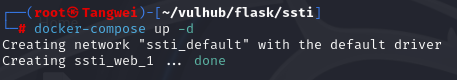

启动环境

:::color4

docker-compose build

docker-compose up -d

:::

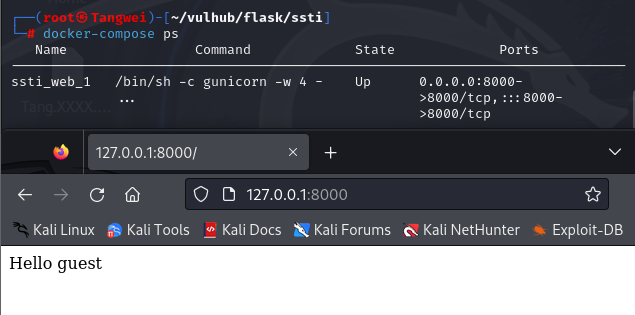

1.1.3查看环境

:::color4

docker-compose ps

:::

1.1.4浏览器访问

:::color4

127.0.0.1:8000

:::

1.1.5关闭环境

:::color4

docker-compose down

:::

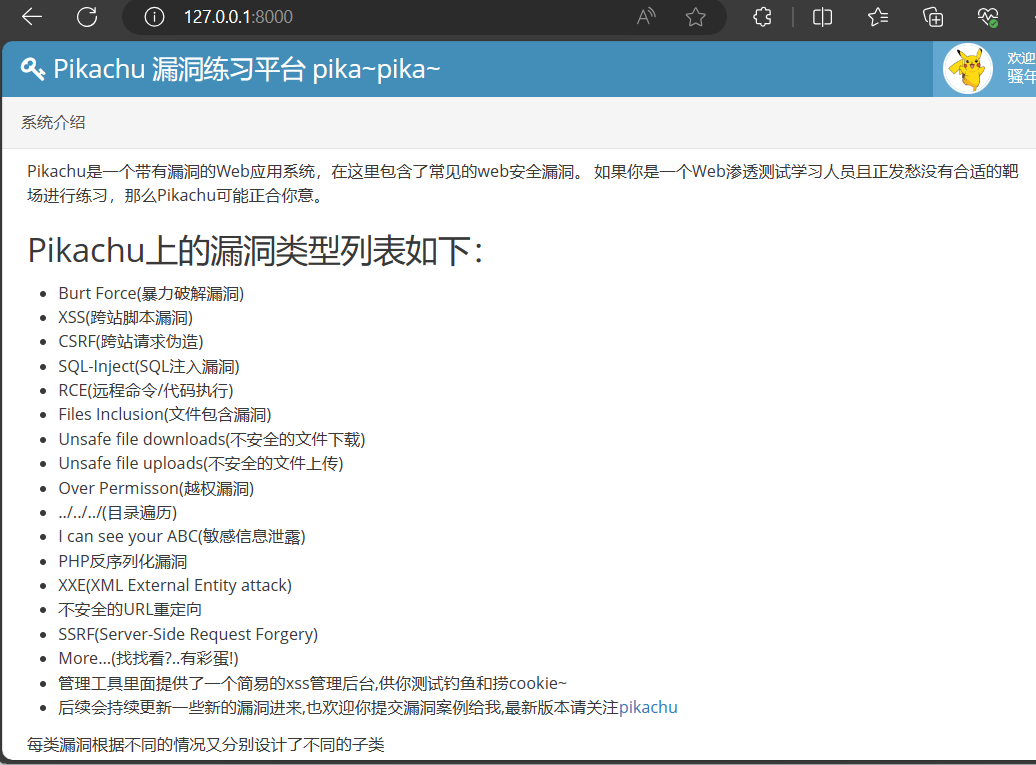

二、测试靶场pikaqiu

下载pikachu

2.1安装小皮:https://www.xp.cn/download.html

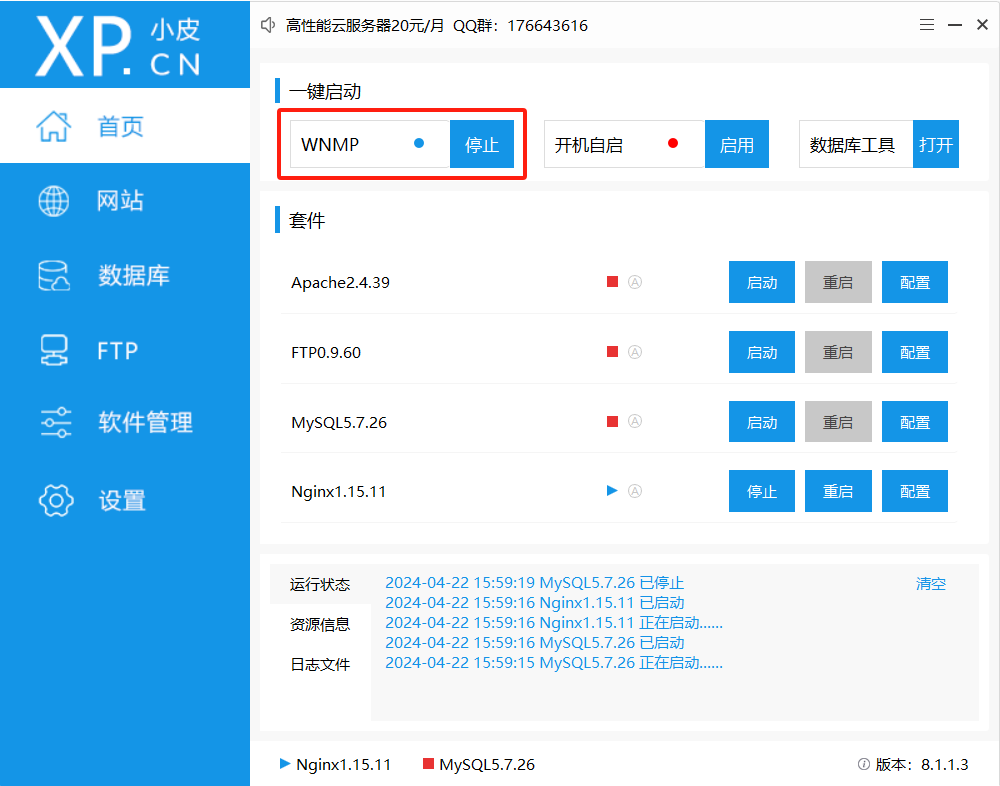

2.2一键启动WNMP

#这里我们可以看到,启动的数据库与我们电脑里已经开启的数据库冲突了

#导致无法启动数据库

2.3解决数据库启动不成功参考方案:

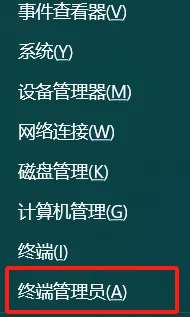

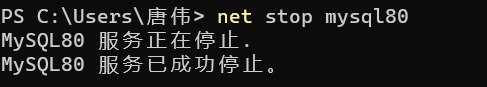

第一步:Win+X找到终端管理员

第二步:关闭已启动的数据库(参考mysql80版本)

:::color4

net stop mysql80

:::

第三步:重启小皮

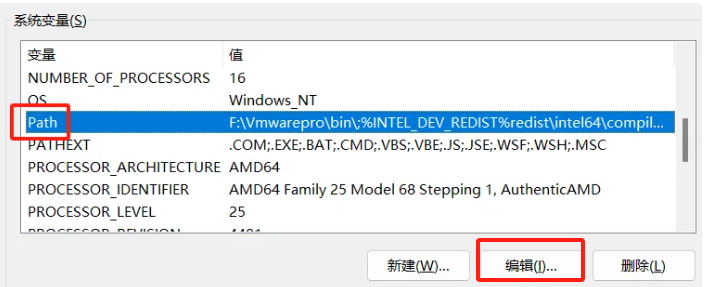

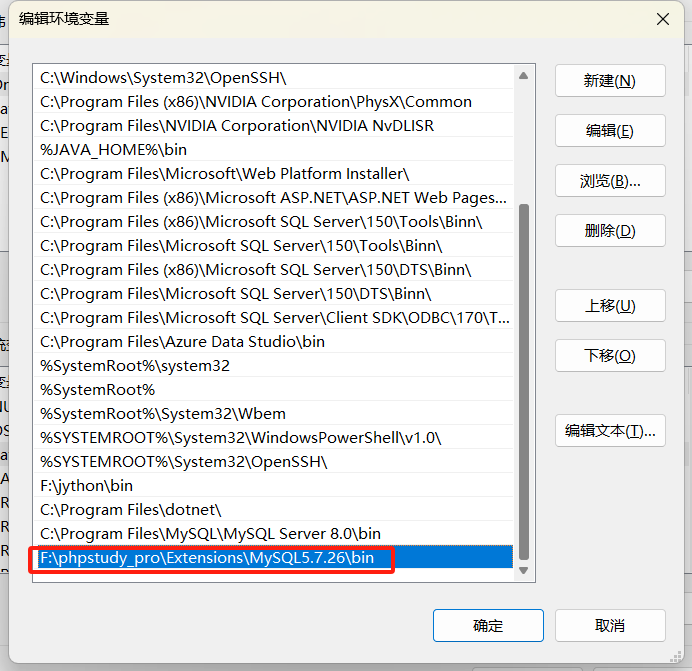

2.4环境配置(win11可直接搜索)

-环境变量

-选择Path

-参考地址:F:\phpstudy_pro\Extensions\MySQL5.7.26\bin

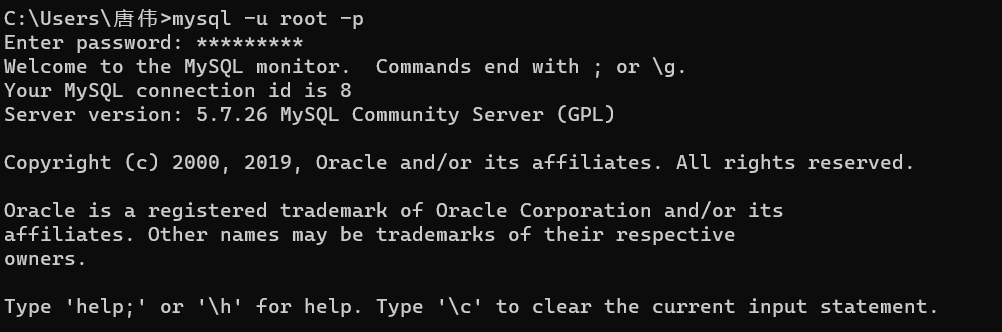

2.5通过cmd窗口进入数据库

:::color4

mysql -u root -p #-u指用户 -p指密码

:::

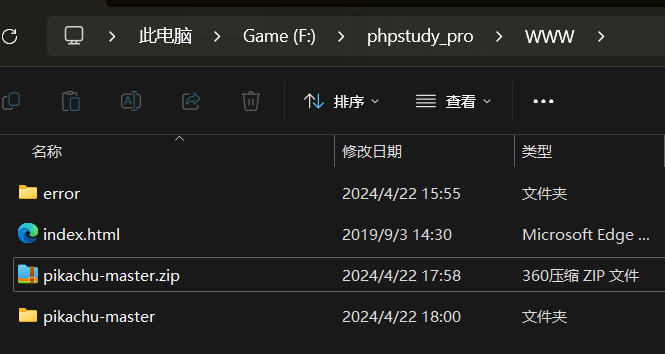

2.6靶场下载

https://pan.baidu.com/s/1pFlPVDw1jTSjZcUmh_ez-w?login_type=qzone&pwd=6666&at=1713779855821

下载好后解压到F:\phpstudy_pro\WWW地址下

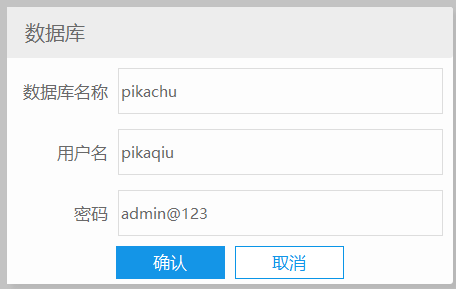

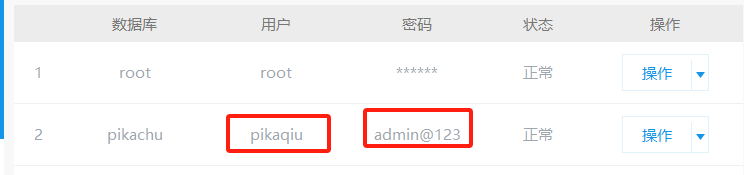

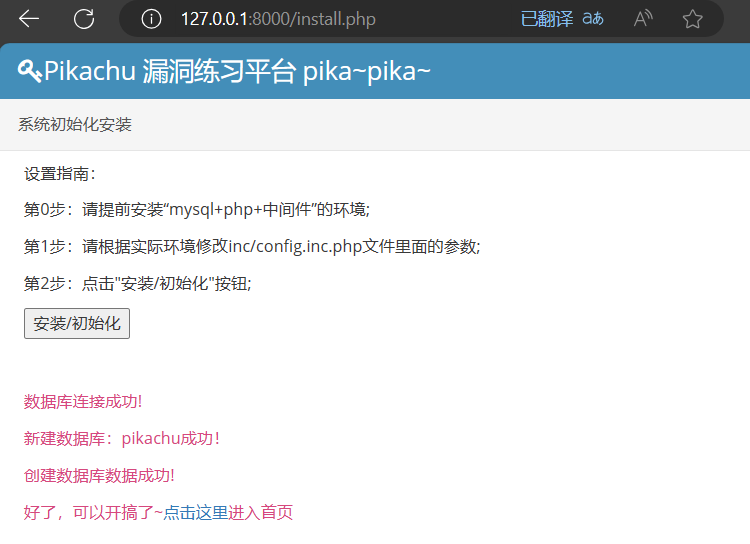

2.7创建数据库

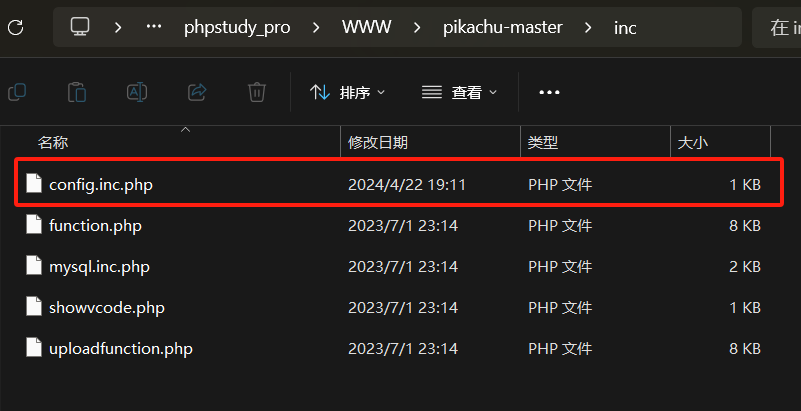

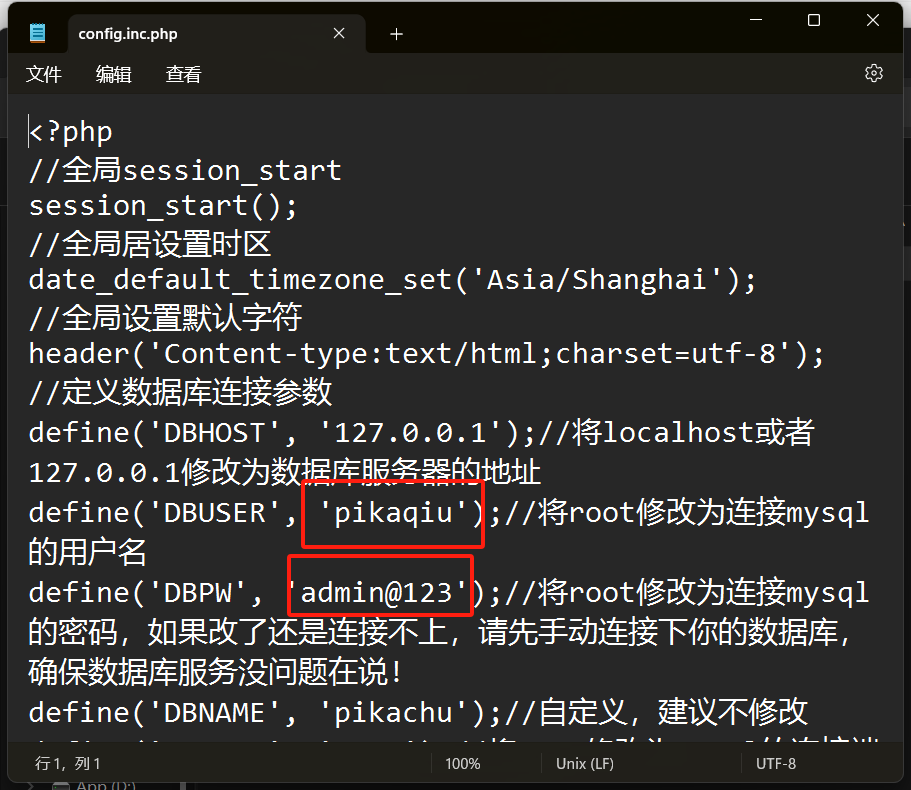

用记事本打开config.inc.php文件

-将用户名和密码改为新创建的数据库

2.8创建网站

(域名最好和根目录下的靶场文件夹同名)

-打开浏览器输入地址:127.0.0.1:8000

-打开浏览器输入地址:127.0.0.1:8000

-将URL栏的地址后加上

:::color4

install.php

:::

-点击安装/初始化按钮

pikaqiu的靶场就搭建好拉!!!!!!!!!!!!!

测试pikaqiu

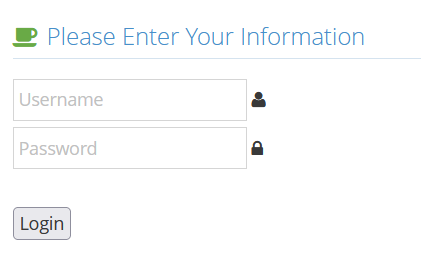

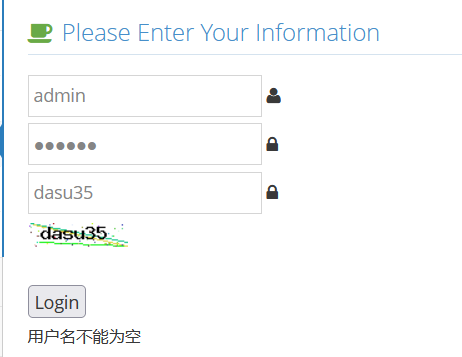

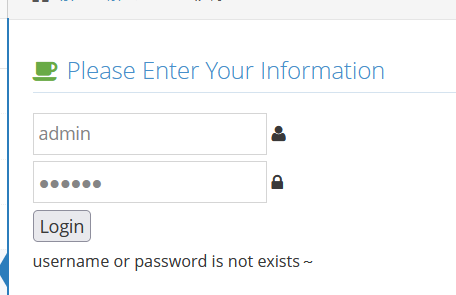

1)基于表单的暴力破解

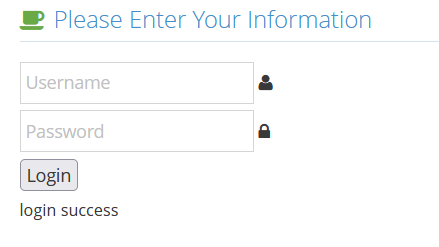

当看到以下登录框时

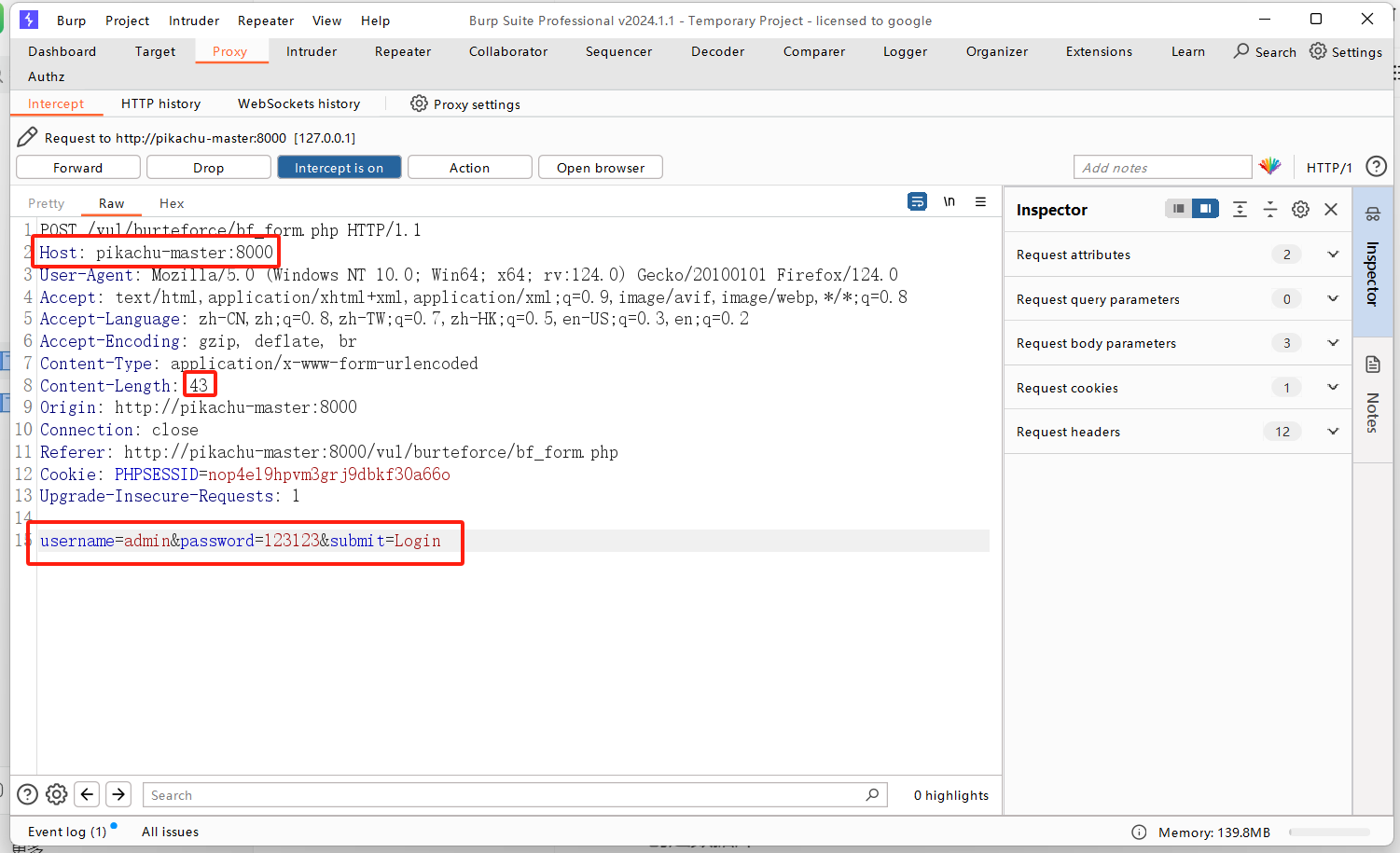

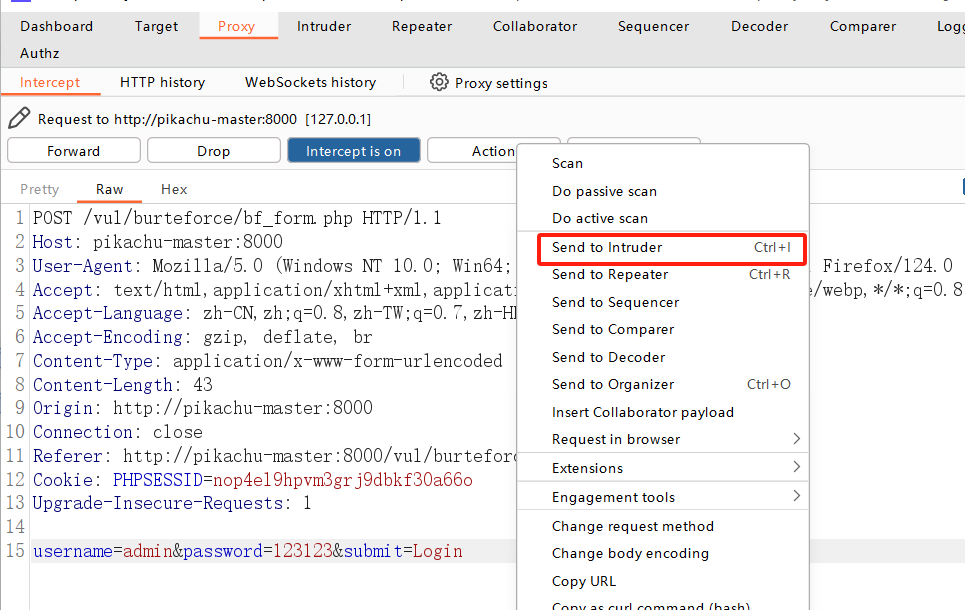

我们可先用BP抓取数据包。这里我用的是firefox浏览器

观察这些信息,首先想到的肯定是暴力破解

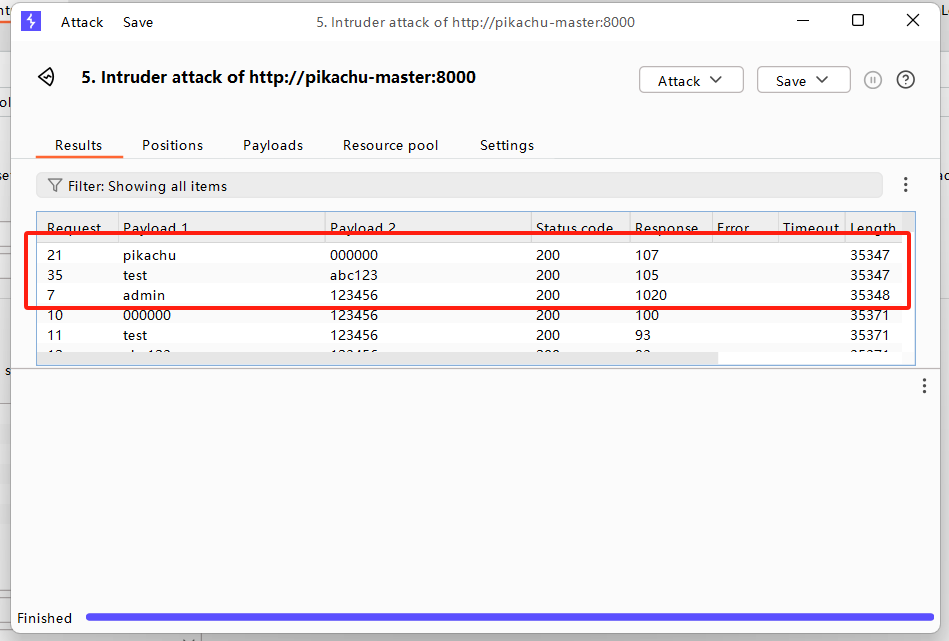

将数据包发送到intruder(快捷键:ctrl+I)

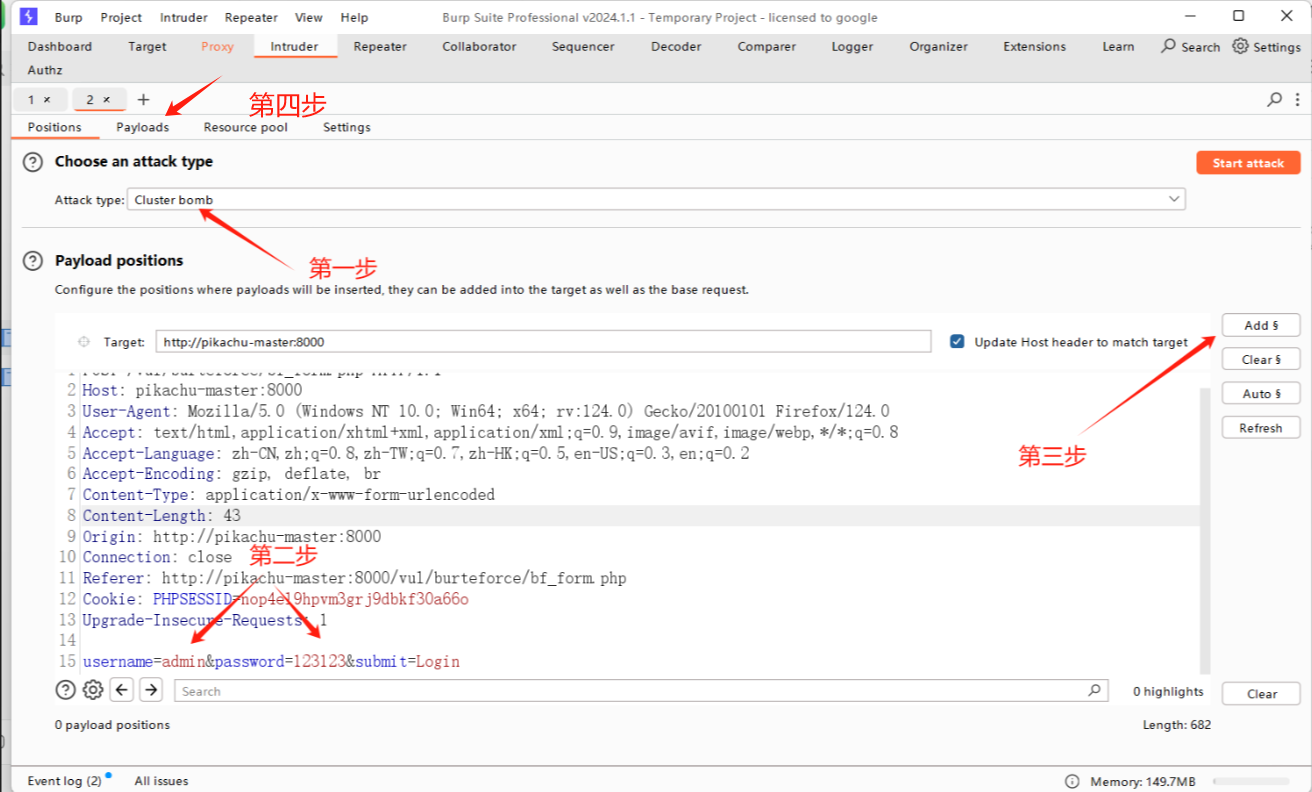

第一步选择爆破的方式

第一步选择爆破的方式

第二步选取爆破数据

第三步添加

第四步进入选项

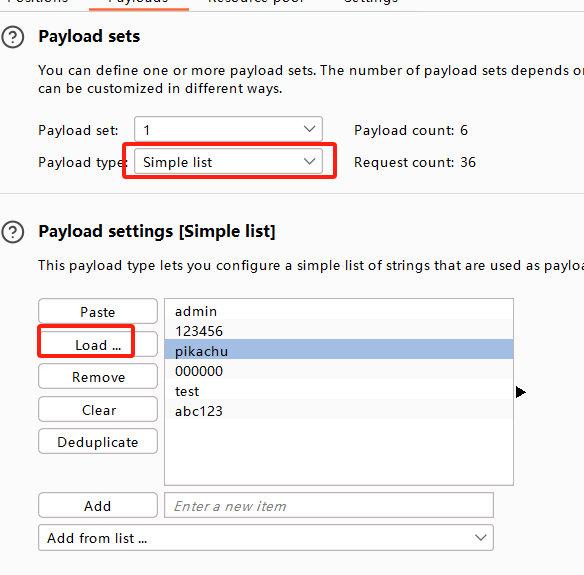

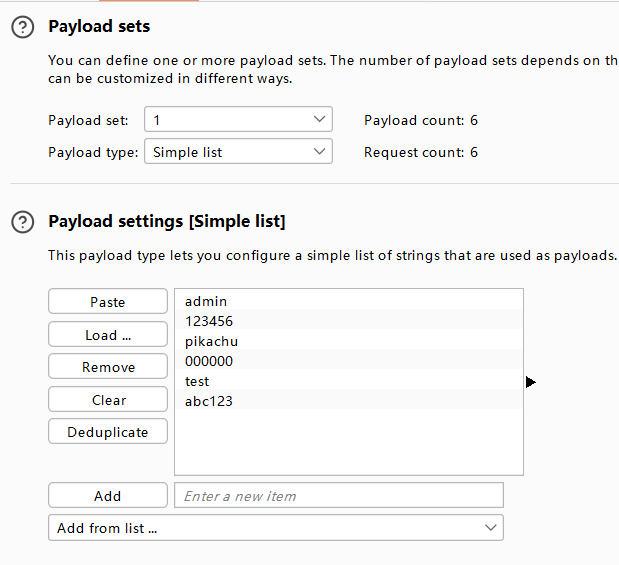

选择自己添加字典(Payload set:1)

重复操作(payload set:2)

开始爆破:

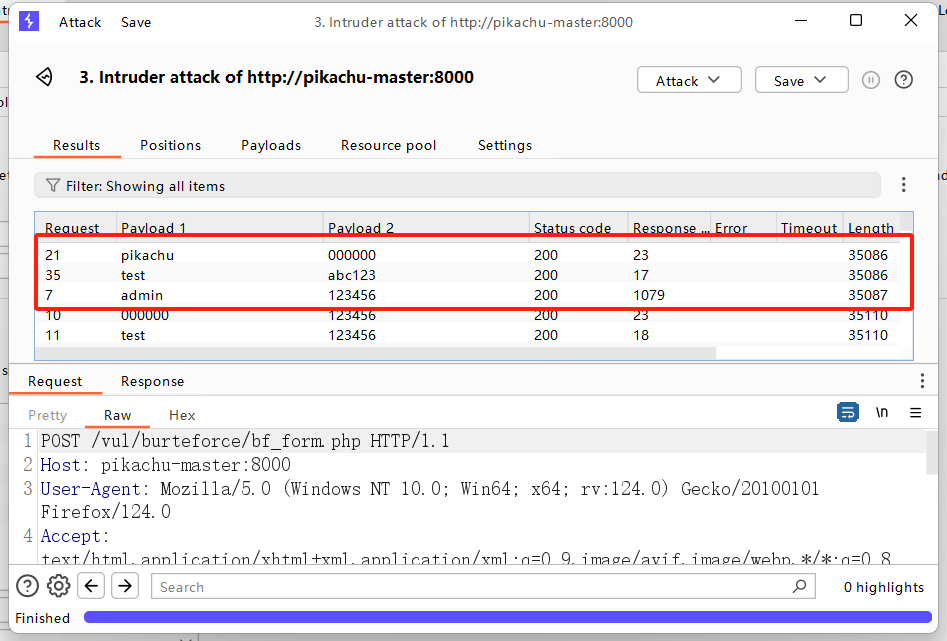

通过爆破出的结果我们可知:

2)验证码绕过(on server)

可发现验证码可重复利用

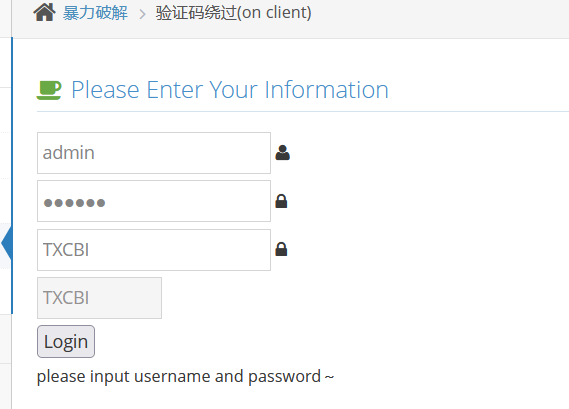

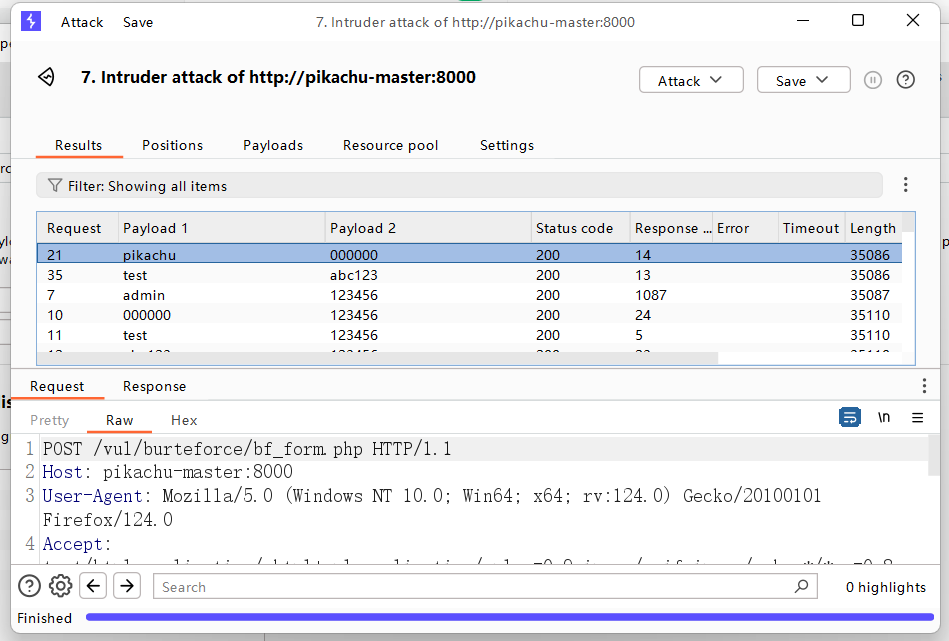

3)验证码绕过(on client)

不同的页面,相同的方法

可暴力破解得

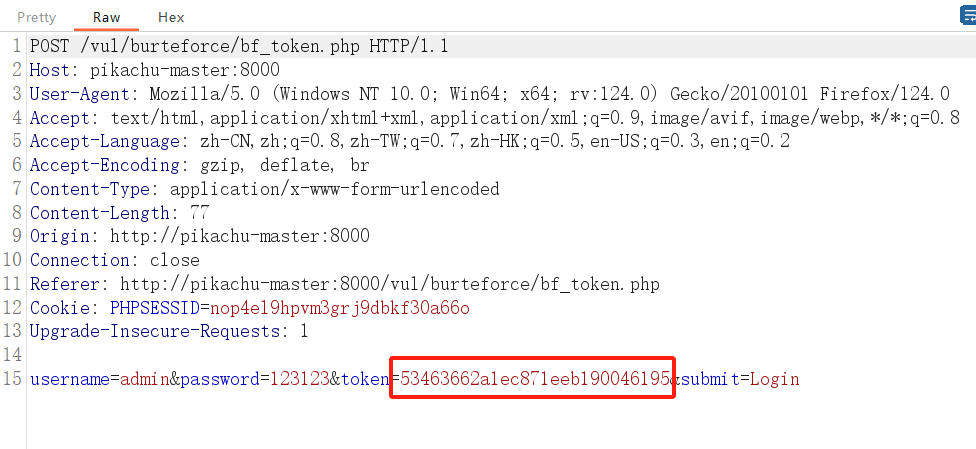

4)token防爆破

首先进行抓包发现,有token防爆破

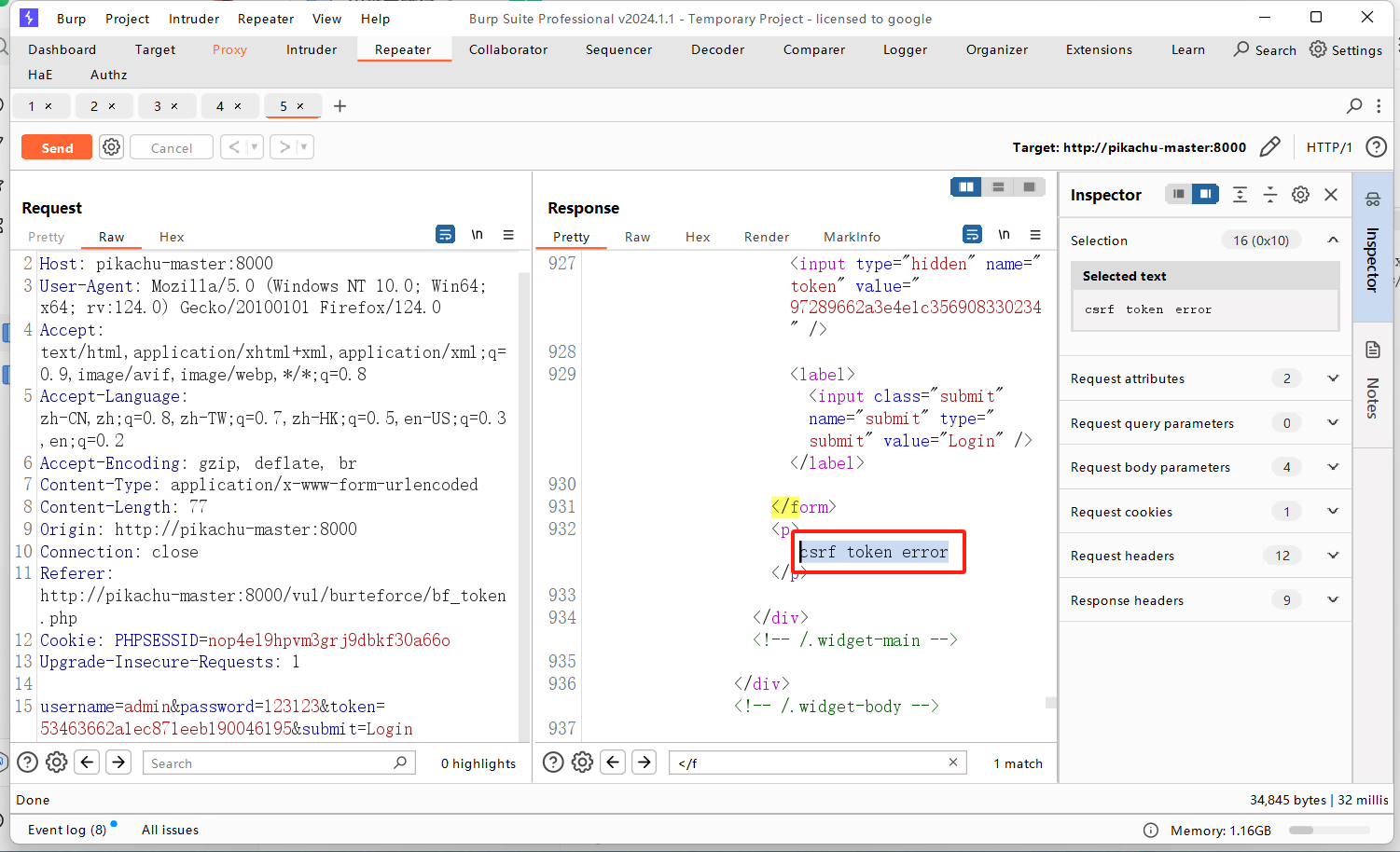

这里我们可以将数据包重放,发现token口令失效了。

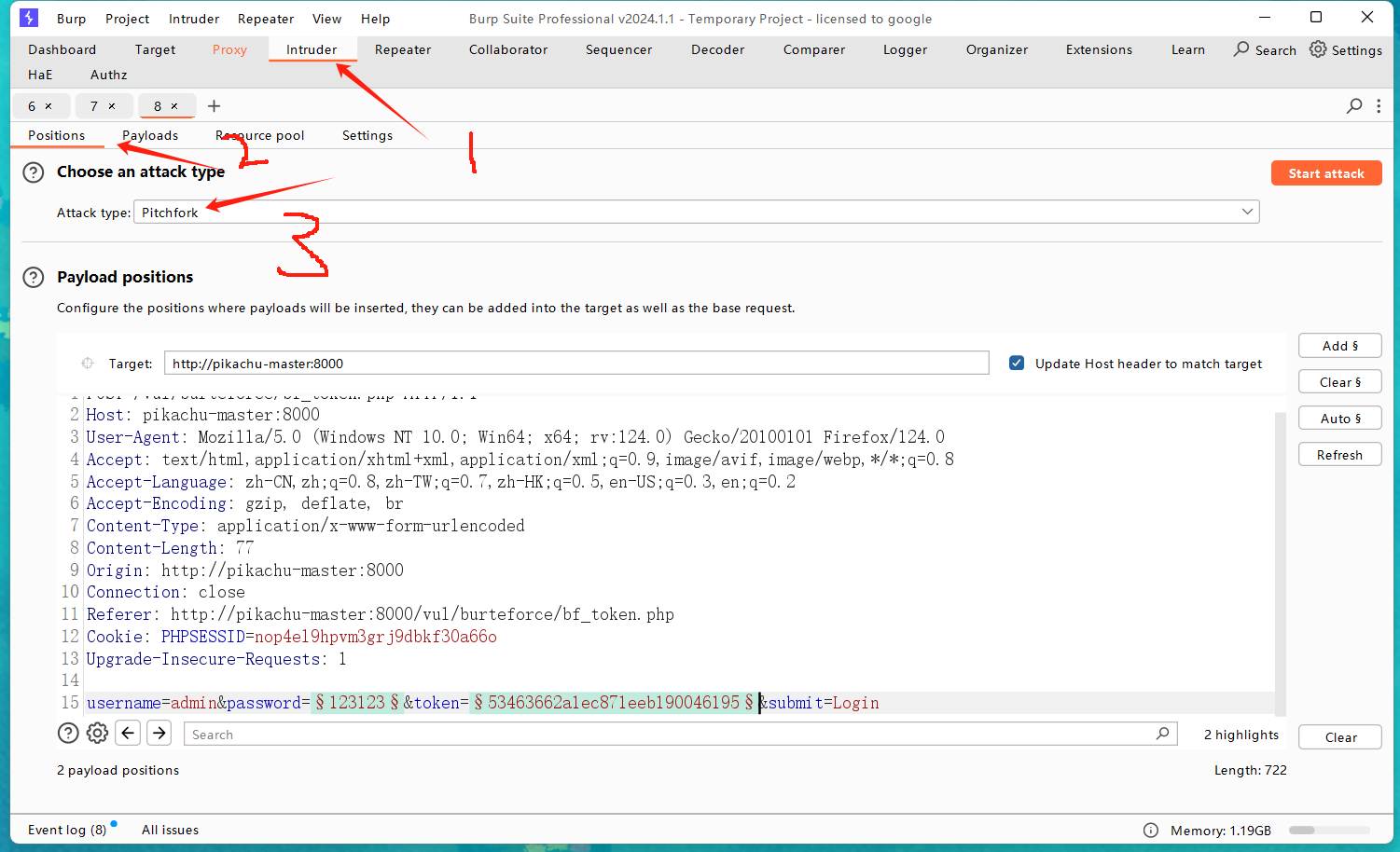

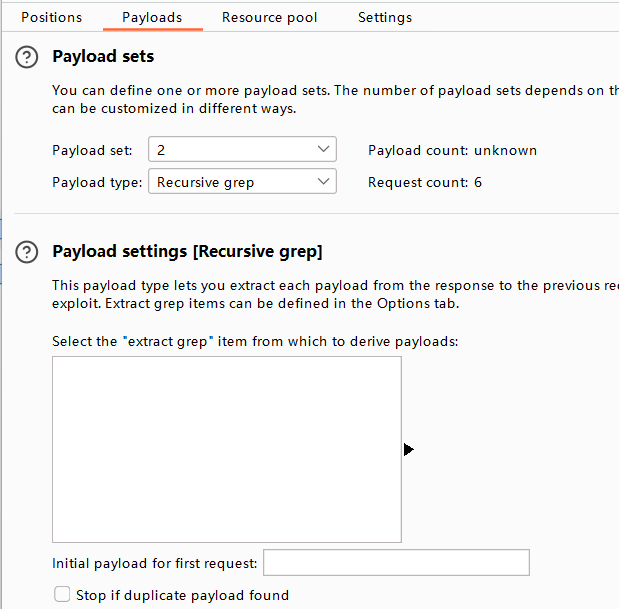

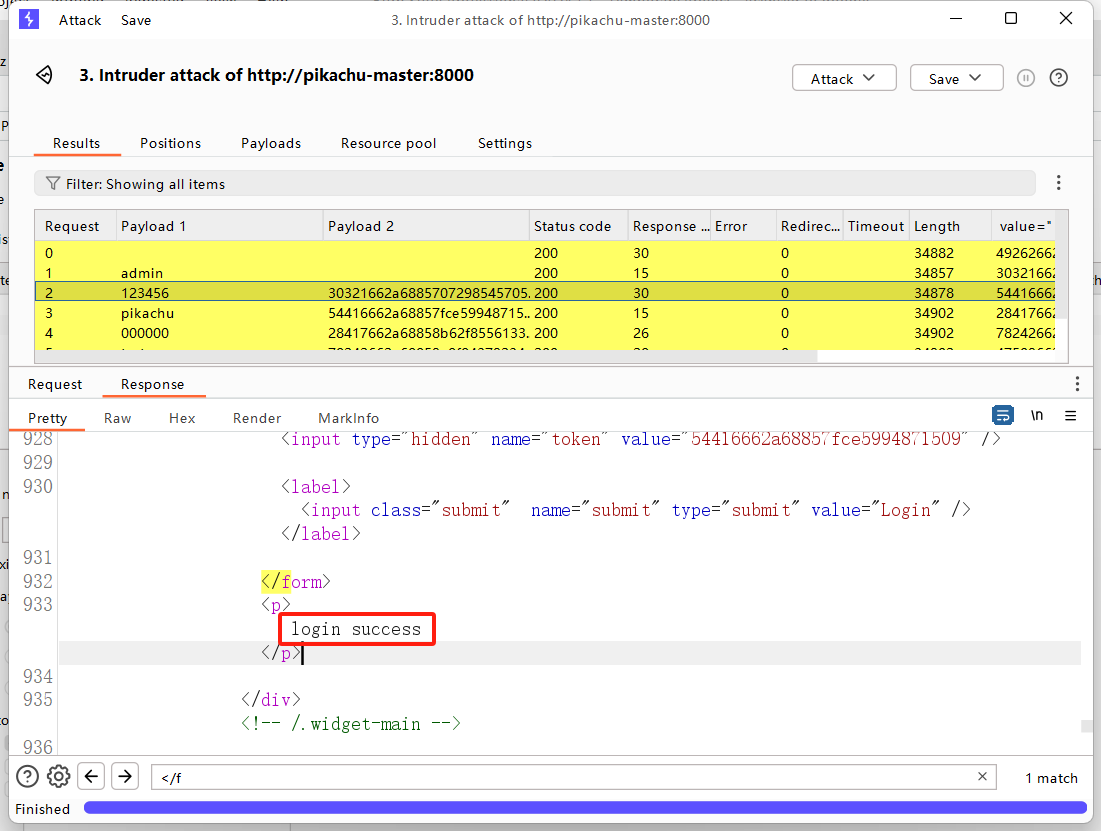

此时我们想要爆破密码,就必须要把token口令加上,选择草叉爆破

密码使用字典爆破

token选择递归抓取爆破

此时我们发现抓取框没有任何信息,因为我们还没加入抓取内容

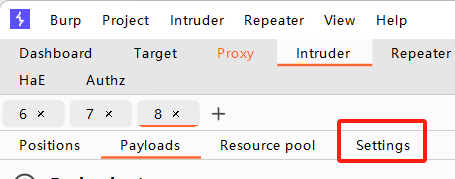

进入设置

找到递归选项

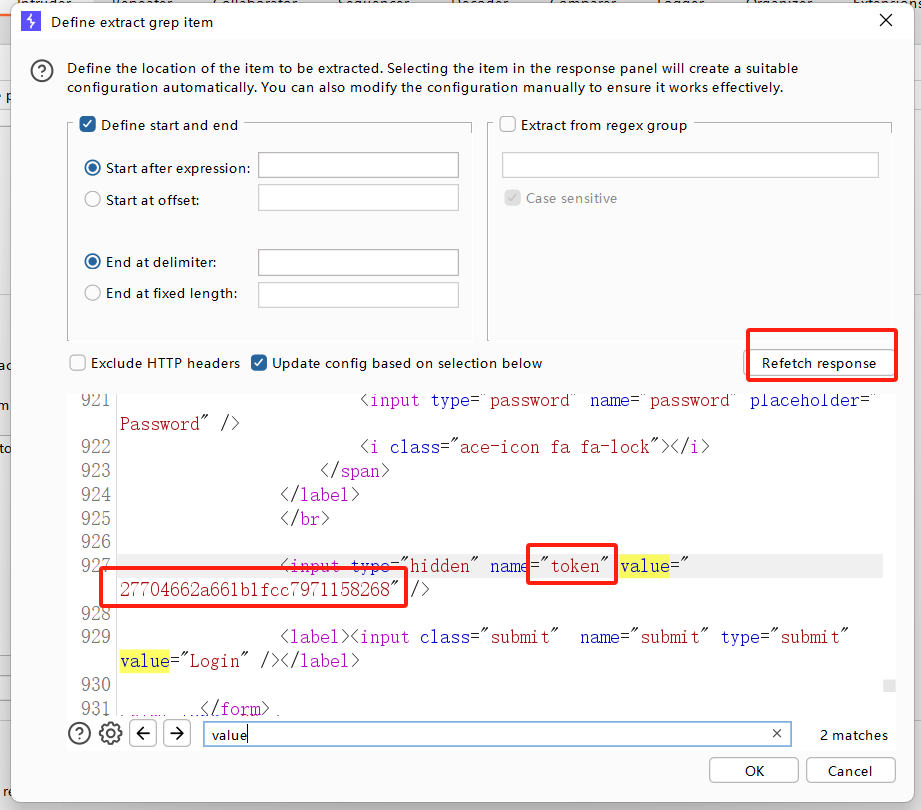

选取一下值

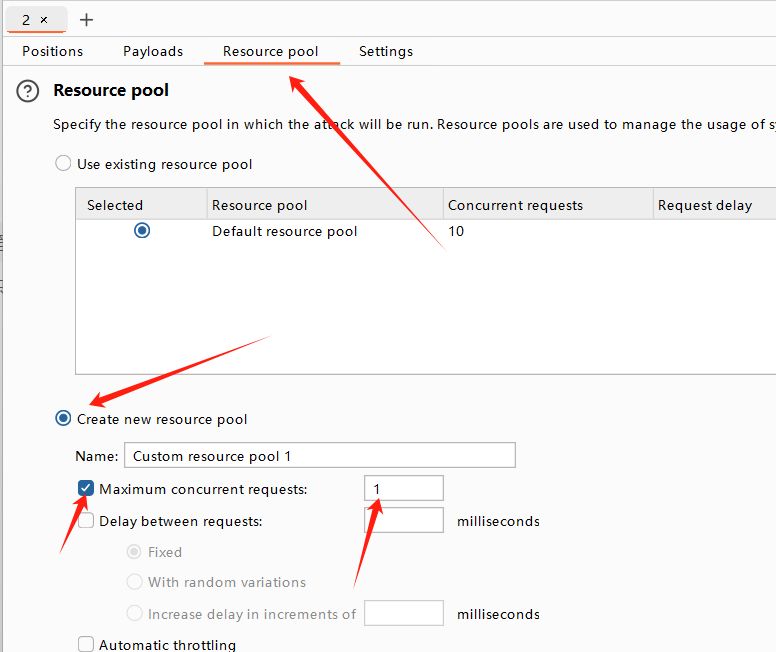

调整最大发送数量,递归只能一个一个爆破

随后进行爆破,获取密码

用户:admin

密码:123456