1. 网络安全威胁

网络安全:目的就是要让网络入侵者进不了网络系统,及时强行攻入网络,也拿不走信息,改不了数据,看不懂信息。

事发后能审查追踪到破坏者,让破坏者跑不掉。

网络威胁来自多方面:硬件设备和线路、系统和软件、环境、网络管理人员、自我暴露等。

(1)网络硬件设备和线路的安全威胁

非法入侵:不法分子通过技术渗透或者物理线路侵入网络,非法使用破坏获取数据和资源。

线路干扰:比如网线靠近变压器,会严重影响正常通信。

通讯窃听:手机、电磁波、光缆窃听。

病毒入侵:---。

黑客攻击:---。尤其是现在的无线路由器成为主要目标,因为现在的手机、笔记本都连接着无线路由器。

(2)网络系统和软件的完全威胁

未对用户进行分类和识别,使得数据的存取不受限制和控制,使得非法用户进入网络进行违法操作。缺乏安全工具和管理手段。

(3)环境:地震、火灾

(4)网络管理人员:保密能力不强,密码泄露,操作失误。

2. 防火墙

在上网的时候经常碰到提示: windows 防火墙已阻止此程序!

防火墙设置在可信任的内部网络和不可信任的外部网络(因特网)之间的保护屏障。

保护内部网免受外部网上非法用户的入侵。防火墙经历的三代技术:简单包过滤、应用代理、状态监测防火墙。目前主流技术是具有 数据流过滤功能 的防火墙。

早起的防火墙一般是直接安装在计算机上的一套软件(应用软件),代表产品有checkpoint 防火墙,瑞星,360ARP,金山网盾等。后来就采用了PC硬件结构,基于Unix、Linux等操作系统内核开发安全防护的一些基本特性所构成的硬件防火墙,是软件与硬件的结合体。如天融信公司topsec。现在是采用独立设计的 asic芯片,基于专门的硬件平台,没有操作系统,比如华为,cisco,H3C ,juniper等公司的防火墙。

防火墙的服务控制:确定哪些服务可以被访问;方向控制:允许往哪个方向通过防火墙;用户控制:根据用户来控制对服务的访问;行为控制:控制一个特定行为。

防火墙:口令、审计、加密、身份认证。

防火墙还支持具有internet 服务特性的企业内部网络技术体系VPN(虚拟专用网)。

防火墙不能防止对80端口、25端口的攻击。

防火墙是一种被动机制,不是主动的。无法消除攻击源。

3. 个人网络防范

(1)预防:360安全卫士等;及时修复系统漏洞;各种密码不要一样,密码要复杂;

(2)不要点击陌生人的文件,大多数病毒都是以可执行文件(后缀是exe, com,bat,sys)等由操作系统加载程序运行的文件形式存在。收到文件应该用杀毒软件进行扫描检查。

(3)wifi安全性,不要用免费的wifi;不要在公共网络使用银行、支付宝等

(4)文件及时备份。安装软件不要直接装在根目录(根目录就是盘符下的第一个目录)。卸载的时候容易造成根目录下的其他文件丢失。

4. 硬件故障分析和处理

例子:学生机房里,某一台电脑网页打不开?

(1)双绞线和水晶头的问题?用能够上网的电脑的网线来试一试,如果插口的灯不亮说明不是双绞线的问题。

(2)网卡介入是否正常?用命令提示符ping一下本机的IP地址。

点击“开始”-“运行”(快捷键 win+R)输入“CMD”然后打入“ipconfig”回车就可以查本机IP。

再输入 ping 10.30.49.65

有数据传输则不是网卡的问题。

(3)网络布局不规范也会导致网络无法连接,看看集线器的指示灯亮不亮。有时候集线器的端口会老化,可以换到另一个端口。

5. 软件故障分析和处理

协议配置问题、IP地址冲突

跟上述一样,ping IP 正常的话就不是协议配置的问题。

在运行窗口中 输入 ipconfig/renew 提示 没有适配器处于允许操作的状态。很可能是IP地址冲突。

进入网络与共享中心,本地连接--属性--TCP/IPV4的属性,勾选自动获取IP地址 DHCP就可以了。

chapter 4 网络通信介质

1. 有线传输介质

局域网常用双绞线、同轴电缆。

双绞线:由两根绝缘保护层的铜导线组成。一根双绞线由5个部分组成:

以螺旋状的形式紧紧的绞合在了一起,类似DNA分子链结构。使得铜线之间产生的干扰相互抵消。从而减少电磁信号对外的辐射。

双绞线用来传输模拟信号和数字信号。每一根传输距离可以达到100米。分为屏蔽双绞线、非屏蔽双绞线。

*屏蔽双绞线STP(上面右图)是在 双交线与外层绝缘外套之间有 金属丝编制的屏蔽层,减少干扰,传输速率更高,但是价格昂贵,用的很少,因为金属丝屏蔽层很会损坏。

*非屏蔽双绞线UTP 根据传输速率不同分为好几类,最常用的是5类,传输速率是100M/s。

干扰:高压线、无线电基站等。

RJ45 水晶头

好的连接应该是所有的线顶到RJ45的最顶端。

在局域网初期,采用的是同轴电缆,目前用在有线电视网的小区中。

光缆(光导纤维),纤芯的直径很小,很柔软,能够传导光波。把石英玻璃纤维拉成很细的细丝,8-100微米。

光纤传输光信号,但是计算机网络中传输的是电信号,需要光电转化。价格贵,10元每米。双绞线需要2元每米。

2. 无线传输介质

铺设光纤昂贵费时,可以利用无线电波在自由空间传播。

无线电波:在自由空间传播的一些低频、中频、高频、甚高频的电磁波。电磁波可以穿透建筑物。

**直接传播:低频、中频的电磁波沿着地表面四周全方向性的传播,在1000km以内都可接受到。

**反射传播:高频、甚高频的电磁波被地球的表面吸收,电离层将其反射回地球,信号可以反射多次。军队多用这种。

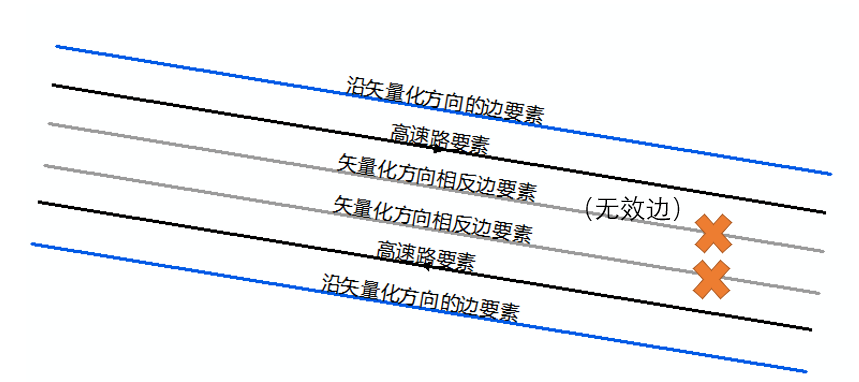

微波:频率为300M到300GHZ的特高频、超高频的电磁波。沿直线传播,不能绕行,也不能穿透建筑物,因此传播距离有限,大概50km。如果天线塔有100m高,则可以传输100km. 微波会受到天气影响,会被雨水吸收,下雨天不太行,通信延迟,传输失真。

微波接力:远距离通信超过了50km, 100km,在中间建立中继站,中继站会把前一个站点送来的信号放大之后再送到另外一个站点。

天空中有很多微波,为了防止混乱,一定要得到国家的许可证。

微波和无线电波都是沿着直线传播的。

卫星通信:地球同步卫星作为中继器来转发信号的一种微波接力通信形式。通信距离远,三颗卫星就可以覆盖地球全部区域了。缺点存在较大的传播延时。

短距离传输:红外线通信,具有方向性,沿直线,不能穿透坚实物体,比如遥控器与电视。

激光通信:频率大,通信容量大,保密性强,收到环境影响大(穿透不了大雾)。

3. 物理介质

带宽,可以想象成水管, 单位是bps, bits/sec,每秒多少位,每秒吞吐多少个0或1。

网络距离与带宽成反比。

代码 ping 是监测主机的连通性。

如何看延迟?在cmd中 输入 ping 192.150.4.154,看看与内网服务器之间的延迟。也可以看与外网的延迟,有几百秒的延迟。

![]()