进入场景

扫描目录

[04:12:32] 403 - 303B - /.ht_wsr.txt

[04:12:32] 403 - 306B - /.htaccess.bak1

[04:12:32] 403 - 308B - /.htaccess.sample

[04:12:33] 403 - 306B - /.htaccess_orig

[04:12:33] 403 - 304B - /.htaccessBAK

[04:12:33] 403 - 304B - /.htaccess_sc

[04:12:32] 403 - 306B - /.htaccess.orig

[04:12:33] 403 - 305B - /.htaccessOLD2

[04:12:33] 403 - 306B - /.htaccess.save

[04:12:33] 403 - 307B - /.htaccess_extra

[04:12:33] 403 - 304B - /.htaccessOLD

[04:12:33] 403 - 297B - /.html

[04:12:33] 403 - 296B - /.htm

[04:12:33] 403 - 306B - /.htpasswd_test

[04:12:33] 403 - 303B - /.httr-oauth

[04:12:33] 403 - 302B - /.htpasswds

[04:15:56] 403 - 305B - /server-status

[04:15:56] 403 - 306B - /server-status/

方法1.

没扫出来什么,用常识吧,“.php”是一种服务器端脚本语言的文件扩展名。在网站开发中,“index.php”可能是网站的默认首页文件,用于处理网站的各种功能和显示内容。

这题用index.php没什么用,试试phps,phps文件就是php的源代码文件

方法2.

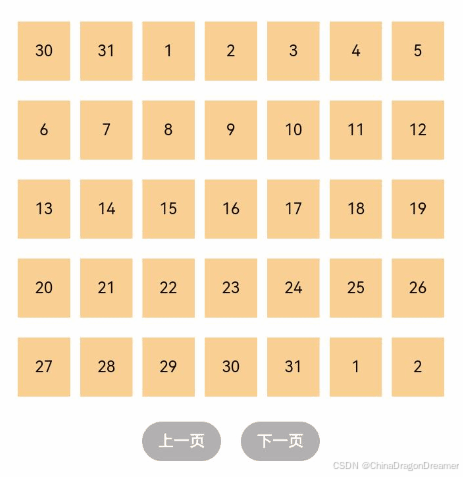

爆破文件名

状态码200表示连接成功

着重看这个

这段 PHP 代码的作用是对用户通过 GET 方式提交的参数 id 进行检查。如果 id 的值直接是 admin(在未进行 URL 解码时),则会输出 <p>not allowed!</p> 并退出程序。然后,代码对 id 的值进行了 URL 解码,如果解码后的 id 值为 admin,则会输出 <p>Access granted!</p> 以及 <p>Key: xxxxxxx </p> 。

admin编码后%61%64%6D%69%6E

我还好奇我输的是编码后的,为啥not allowed!

因为浏览器本身会进行一次url解码,这里相当于进行两次url解码

所以要编码2次

对%61%64%6D%69%6E进行url编码的结果是%2561%2564%256D%2569%256E

OK了,得到flag