0x01 服务器现状分析

客户描述服务器卡顿,切通过搜索引擎进去该官网跳转非法页面,但本地访问无异常

0x02 信息收集

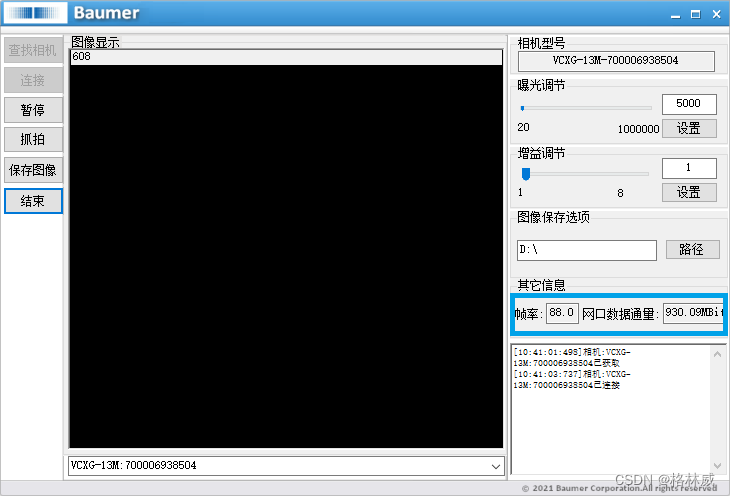

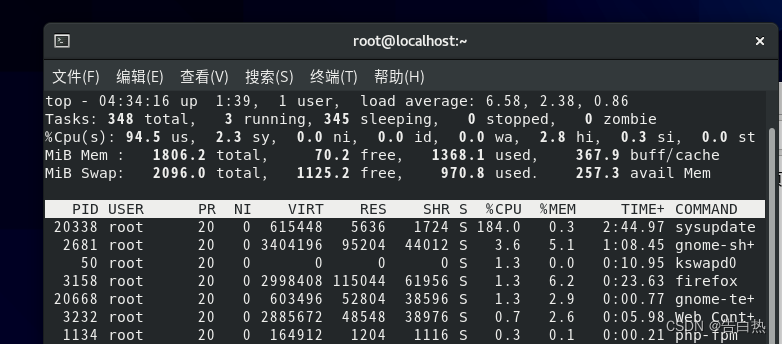

通过进程占用情况cpu功率拉满,确定被植入挖矿病毒文件

qq

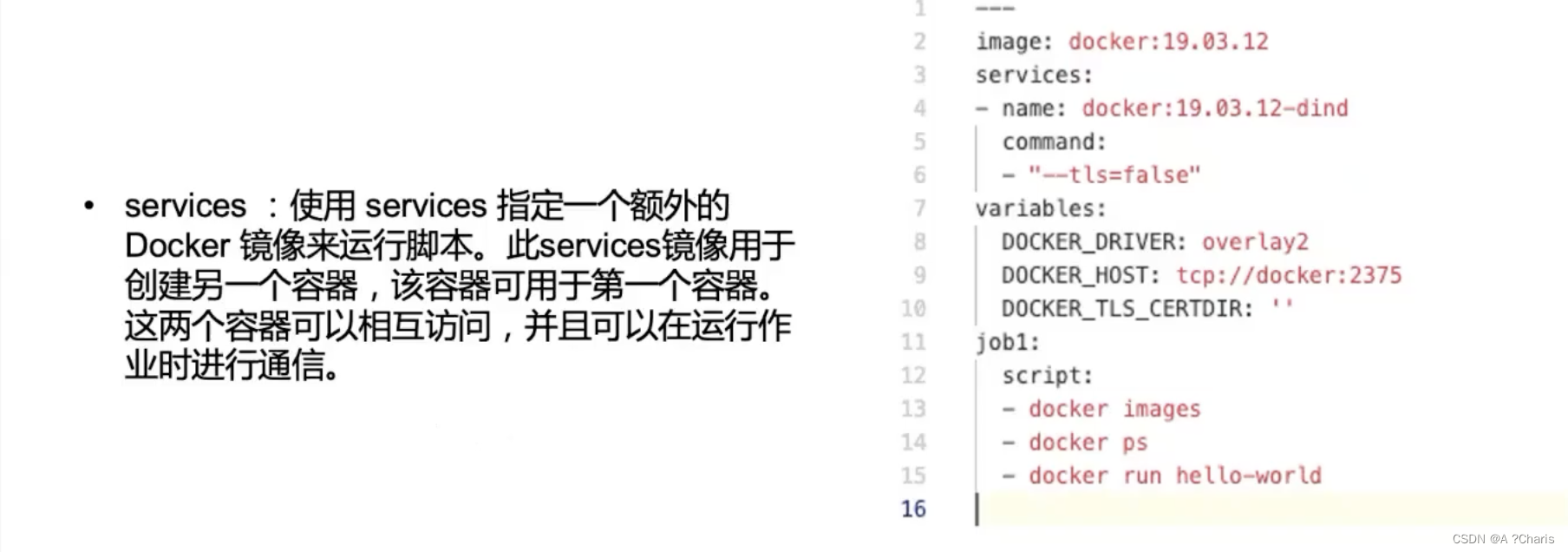

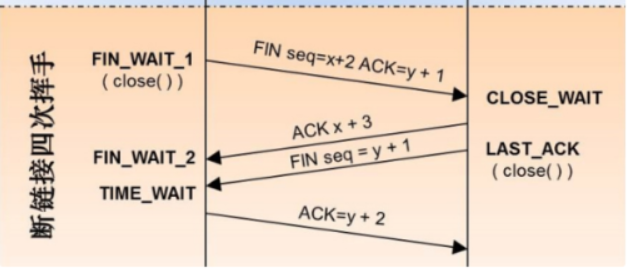

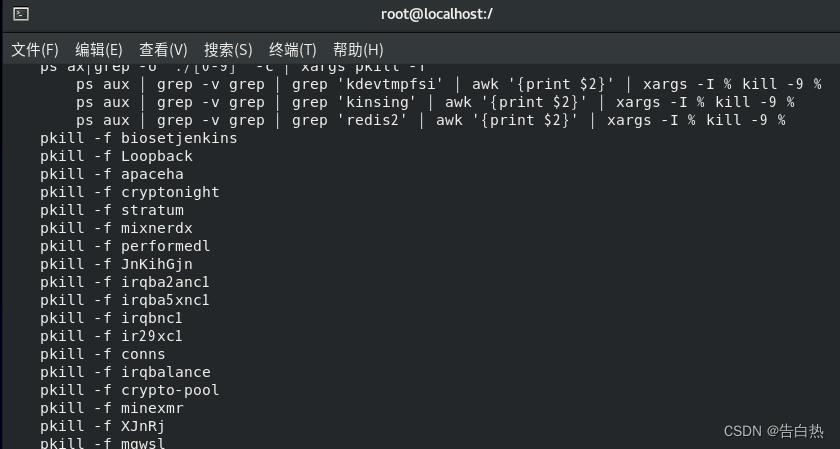

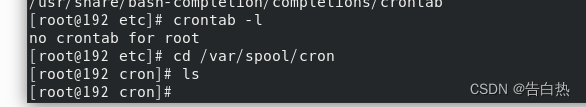

且存在计划任务update.sh:crontab -l

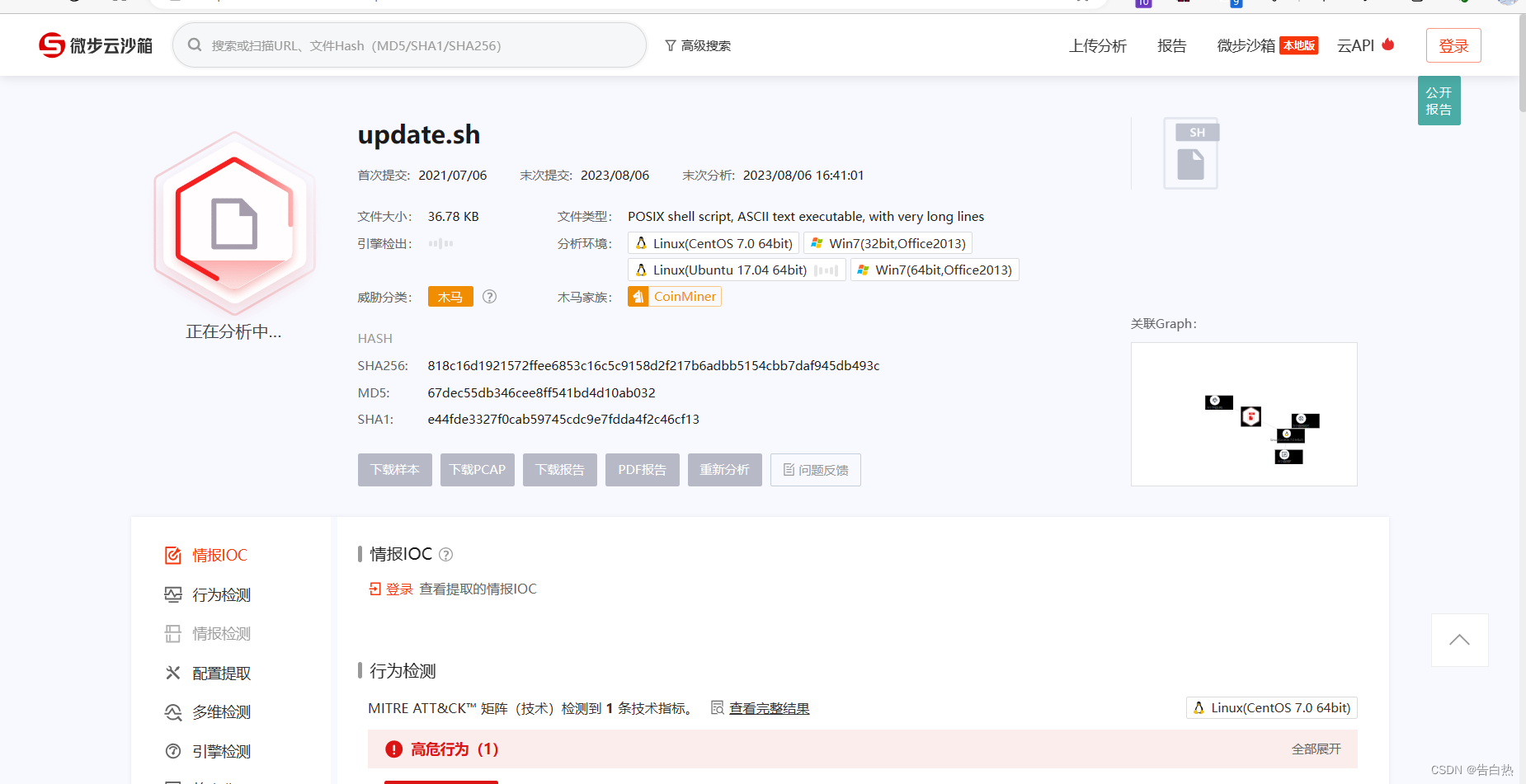

将该文件上传沙箱检测,确定为木马程序,且为内容存在条件竞争,且调用多种终端,行为非常正常文件,在Linux系统中查找并终止与指定关键词相关的进程。具体而言,它使用pgrep命令来查找与指定关键词匹配的进程ID,然后使用xargs和kill命令来终止这些进程。

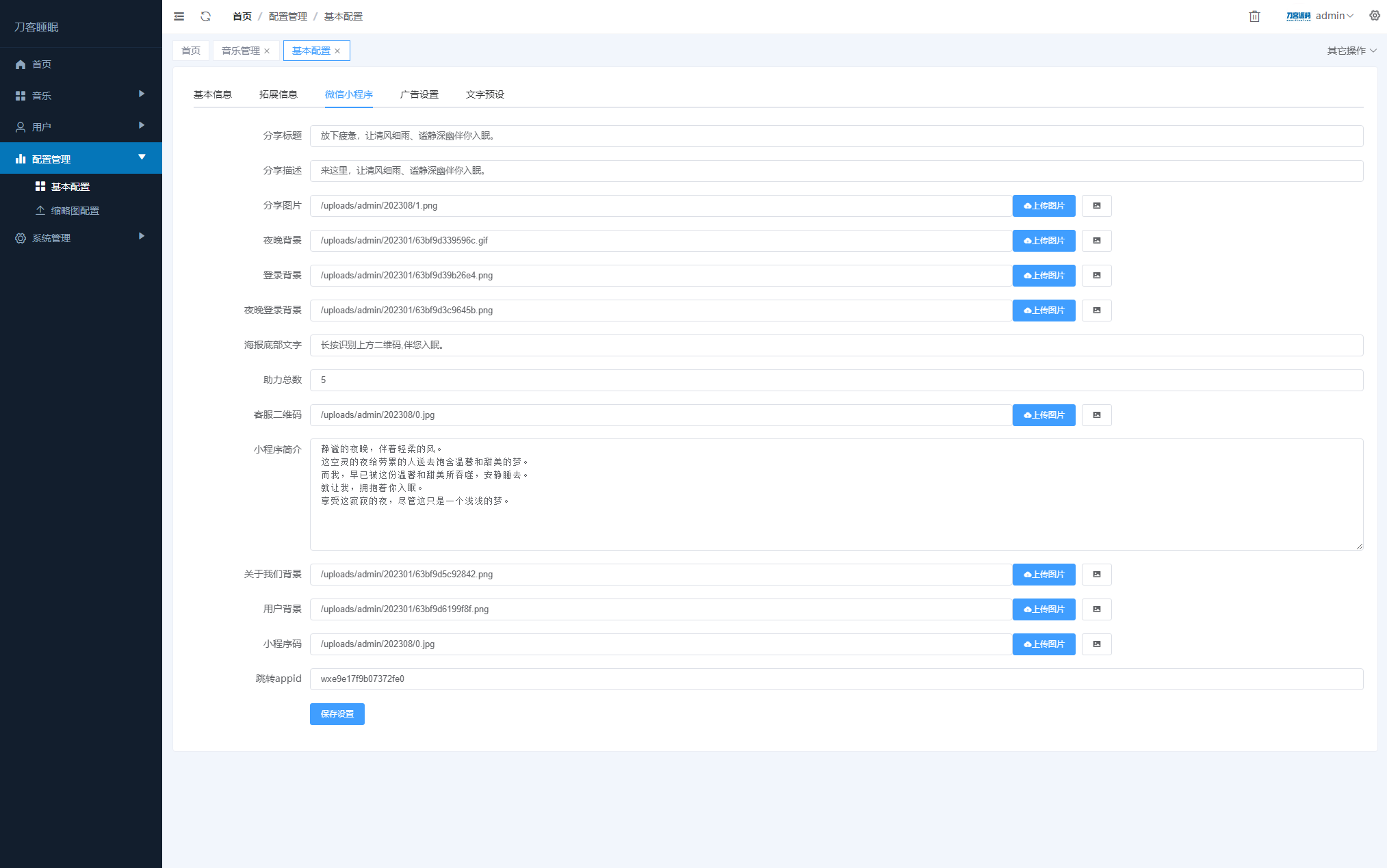

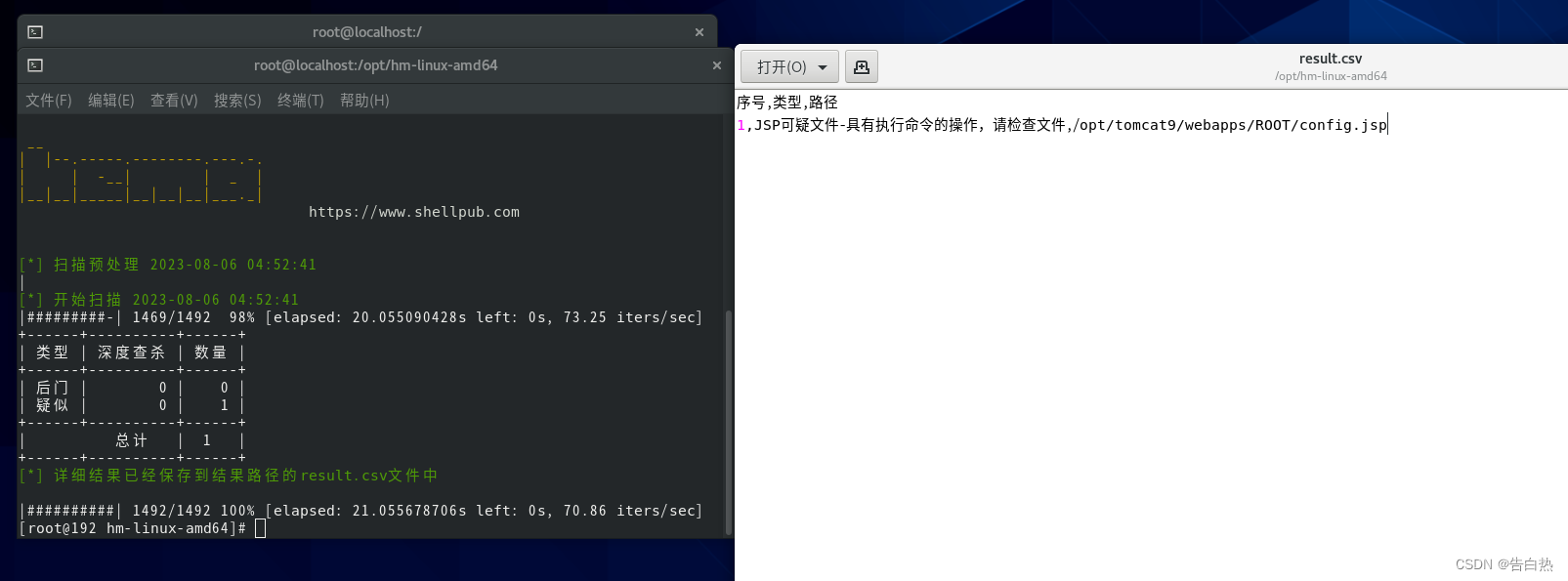

了解到主机存在web服务通过引擎搜索存在跳转恶意网站,本地网站查杀扫描出疑似可疑文件,查看文件内容,

为Java的后门程序

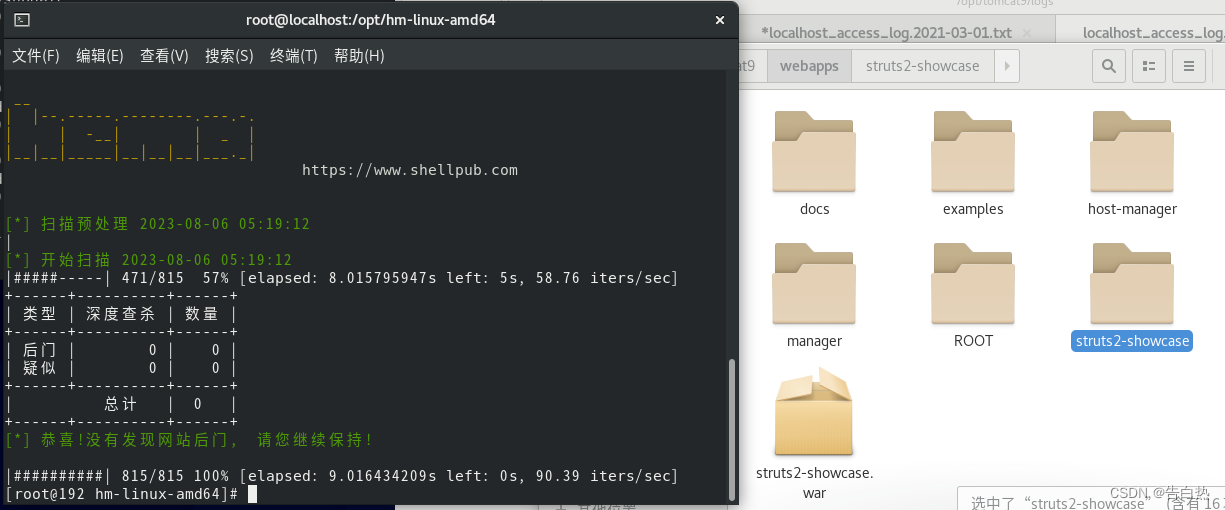

在st2文件中未查杀到恶意文件

0x03 木马清理&溯源取证

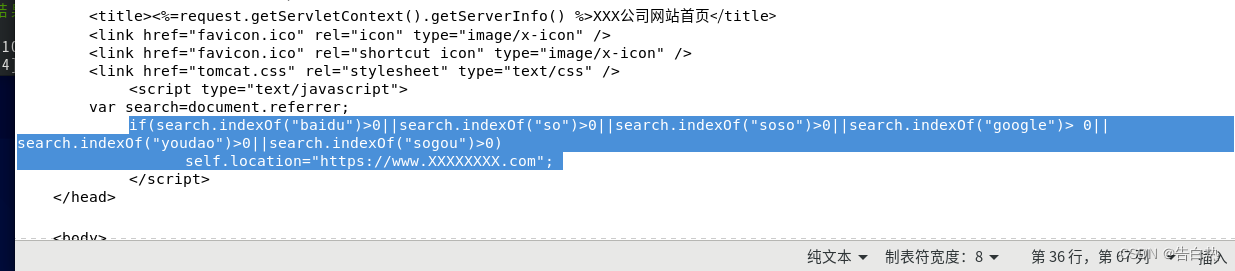

在网站的主页面源代码查看到存在植入的js脚本,用于检测用户搜索关键词中是否包含百度、360搜索、搜搜、谷歌、有道或搜狗等搜索引擎的名称。如果搜索关键词中包含这些搜索引擎的名称,代码将会将浏览器重定向到"https://www.XXXXXXXX.com"网站。

查询被植入恶意js的index.jsp主页面,文件修改日期在2021年02月24日 星期三 04时10分49秒

config.jsp后门程序的修改时间为:2016年07月28日 星期四 05时23分02秒

update.sh文件修改时间为:2021年02月26日 星期五 13时47分30秒

且存在update的压缩文件修改时间为:2021年03月01日 星期一 03时11分51秒

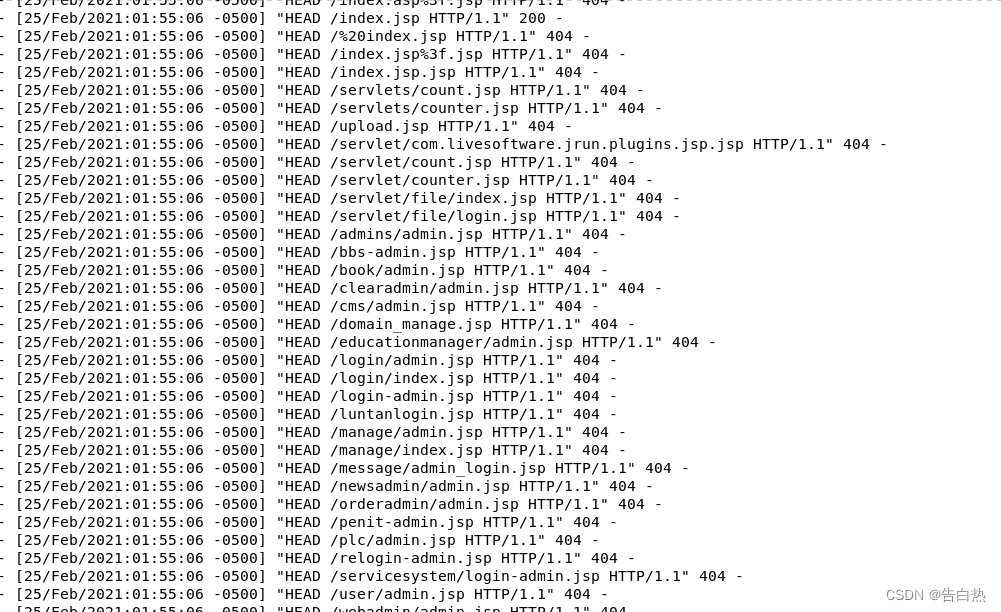

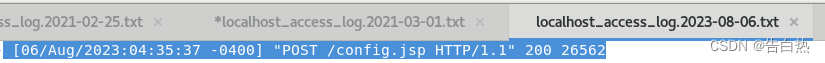

结合日期2021.2.25查询中间件的access访问日志存在扫描行为,定位到恶意IP

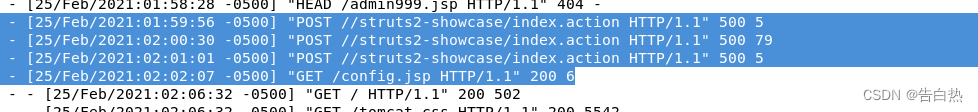

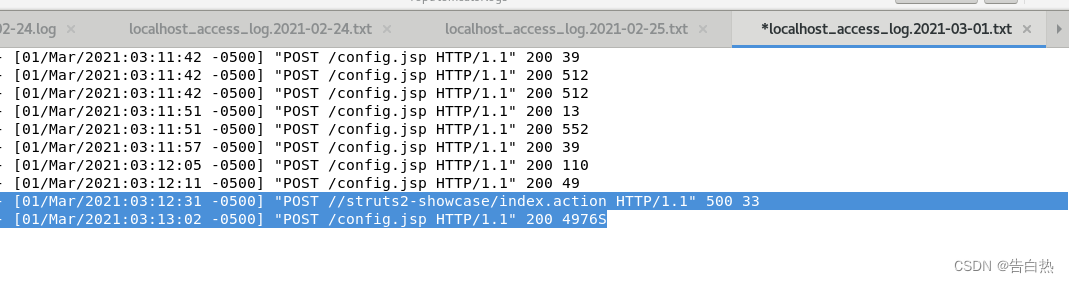

查询初次访问config.jsp后门程序的时间,同时观察到在该木马文件访问的前几次,攻击者成功访问了st2框架的.sction页面,疑似通过st2漏洞进入并植入木马,后通过模拟攻击者行为证实改主机存在st2漏洞

在后续的日志中均看到改行为,确定通过st2漏洞进入并且植入木马

通过分析挖矿文件获取到对方矿机ip等信息,

0x04 后门清除&复盘

1.将主页面的恶意js删除

2.删除config.jsp update.sh挖矿文件

3.删除kill进程

4.删除定时任务

重启服务器后服务器运行正常,未跳转恶意网站

初步分析得知,该主机通过web服务被入侵,攻击者通过st2漏洞植入木马,获取web权限后植入挖矿木马文件,并设置定时任务

挖矿的清除主要是清除循环程序,源文件

重要点在如何确定入侵点(web?主机端口?服务?)