邮件鱼叉攻击(spear phishing attack)是一种高度定制化的网络诈骗手段,攻击者通常假装是受害人所熟知的公司或组织发送电子邮件,以骗取受害人的个人信息或企业机密。

以往邮件鱼叉攻击需要花费较多的时间去采集情报、深入了解受害者,再订制欺骗内容,引导受害者进入攻击者指定的网站或路径,达成攻击目的。

但随着情报技术和GPT技术的成熟,整个攻击过程已被大幅缩短,攻击成本急速下降。可以预见到,邮件鱼叉攻击将愈发频繁。

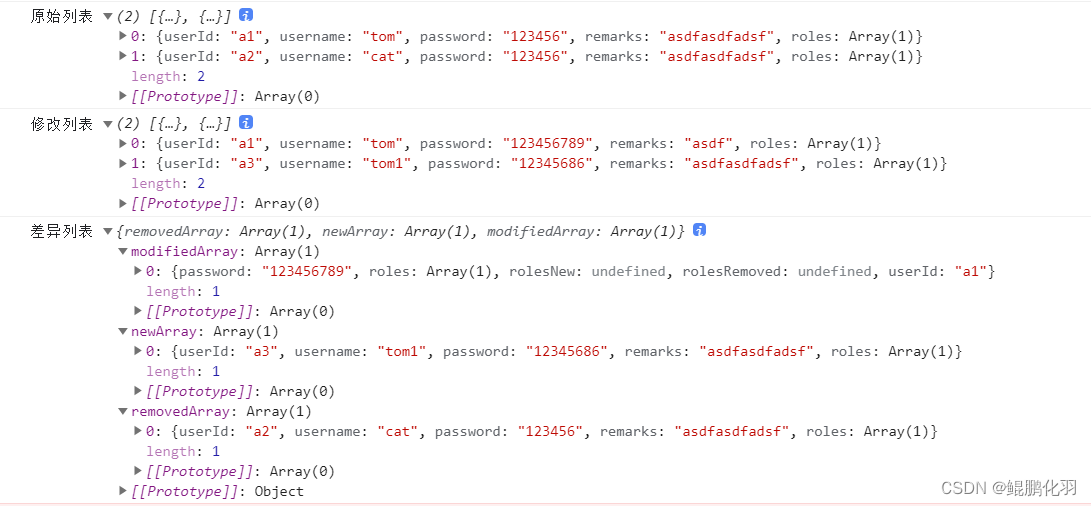

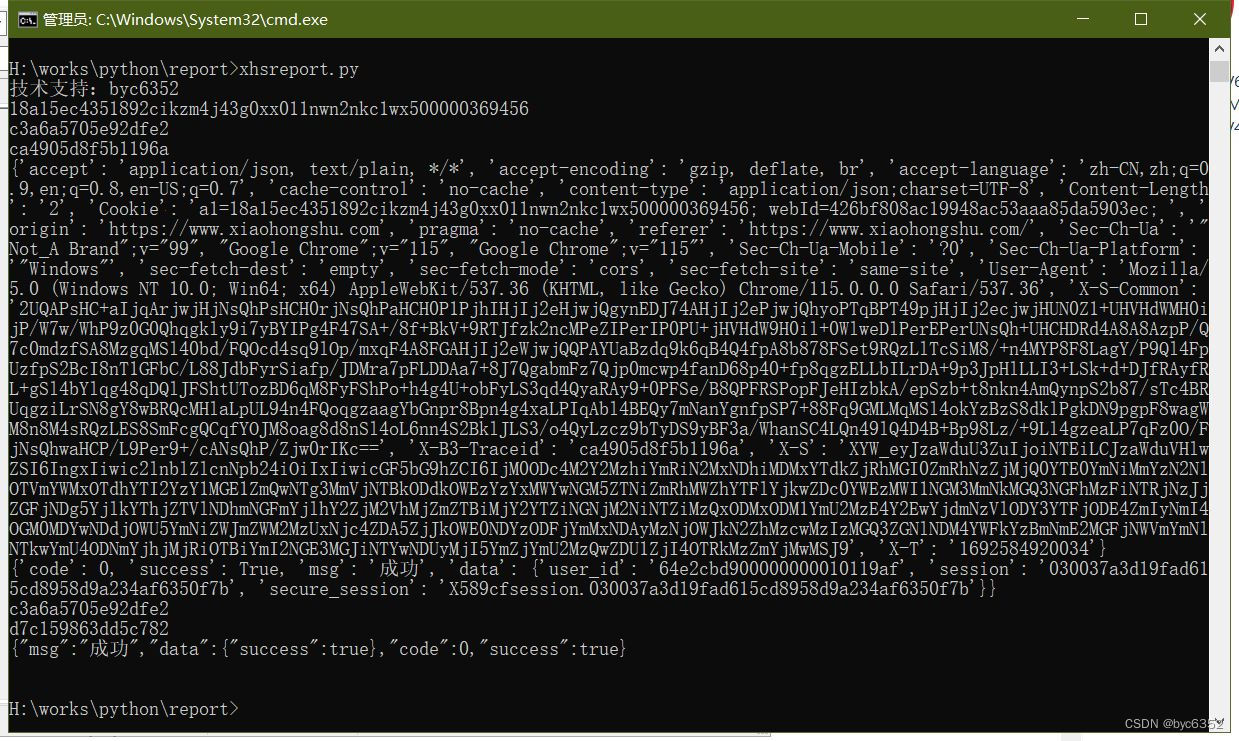

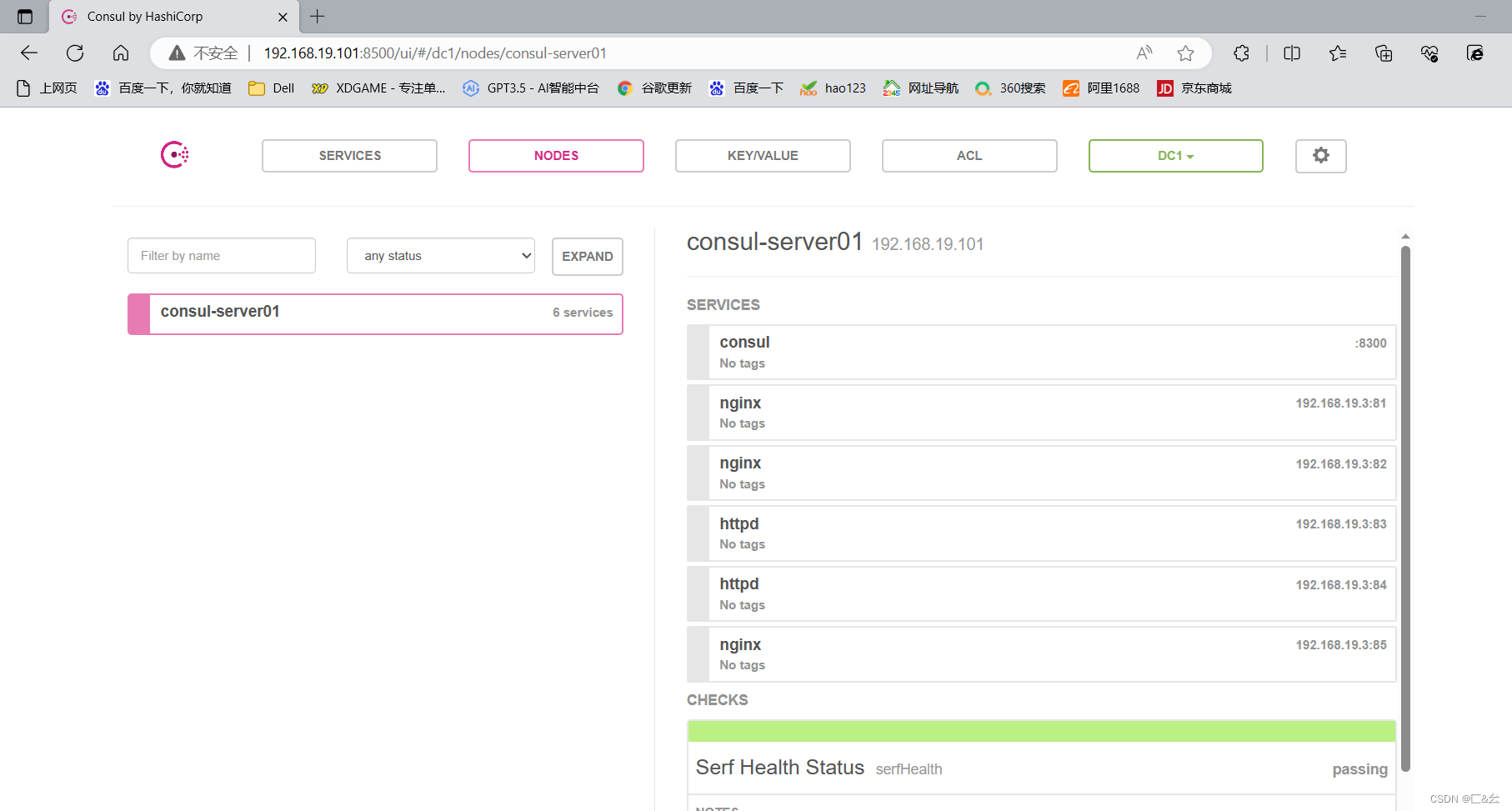

由于该类攻击穿透度极高,我们仅以安全意识优秀的网络安全公司作为目标举例说明。例如假设目标是360公司,通过暴露面检测平台进行邮箱地址和凭据泄露查询:

我们可以看到,360.cn邮箱域在互联网上暴露的地址约在600个左右,其中有数十个邮箱包含真实的密码泄露,并可以得知其注册和泄露的平台。

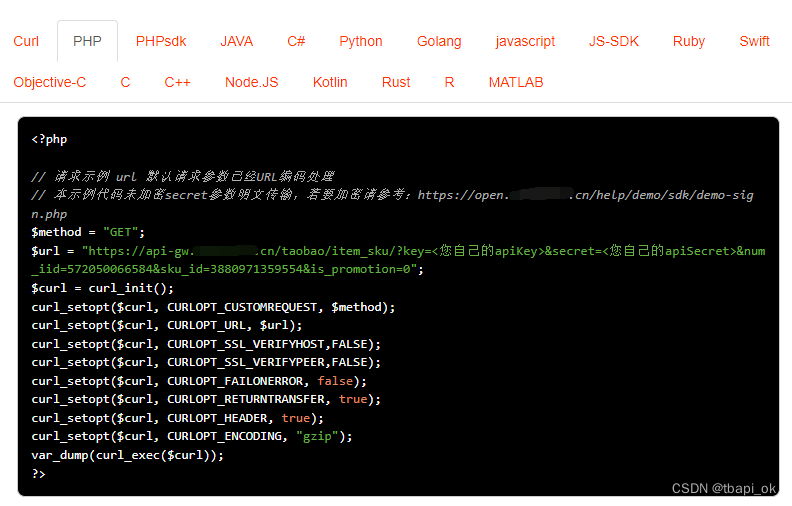

选取其中一个或多个邮箱,进入密码泄露查询网站(由于内容敏感,地址略)进行检索:

对于MD5密码,可以使用彩虹表查询网站(由于内容敏感,地址略)进行检索。

使用这种情报采集方式,可快速获得目标企业大量人员私人使用的平台、用户名(账号)、密码等相关信息。

将其发送给chatGPT作为输入:

ChatGPT迅速输出结果:

我们从以上过程中可以看到,当前基于邮件的鱼叉攻击,已经几乎不需要任何技术能力、情报采集能力和欺诈内容编写的能力了,一切都可以使用“工具”点击完成。

另外要进行说明的是,chatGPT是进行了“不正当使用限制”的,而就在上个月(2023年7月),0.zone安全情报平台监测到,在暗网中相继诞生的“黑暗AI”wormGPT和FraudGPT不仅没有任何限制,甚至可以基于其学习到的海量黑客教程和暗网数据帮助使用者进行诈骗互动、编写特定漏洞的攻击代码、制造免杀病毒。

基于“人”的鱼叉攻击、诈骗、勒索,已经随着情报获取难度和GPT的成熟,大幅提升了效率、降低了成本,是时候重点关注它们了。

使用零零信安0.zone平台(https://0.zone),比攻击者更早、更全面的了解您企业暴露的邮箱地址、获悉密码泄露的情报,以便更好的制定相关安全措施和策略。