目录

安装wazuh

常用内容

检测sql注入

主动响应

安装wazuh

本地测试的话建议用ova文件,直接导入虚拟机就能用了

官网:Virtual Machine (OVA) - Installation alternatives

常用内容

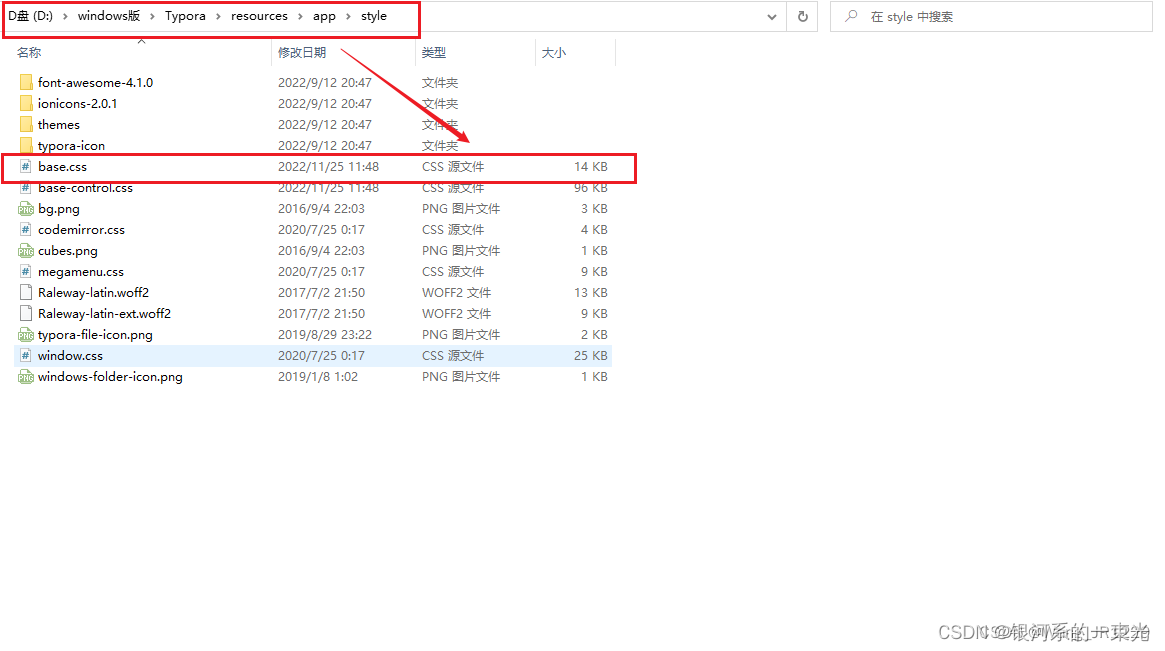

目录位置:/etc/ossec

配置文件:/var/ossec/etc/ossec.conf

告警信息:/var/ossec/logs/alerts/alerts.log,有两个格式,json格式是给计算机看的

规则:/var/ossec/ruleset/rules,不建议修改

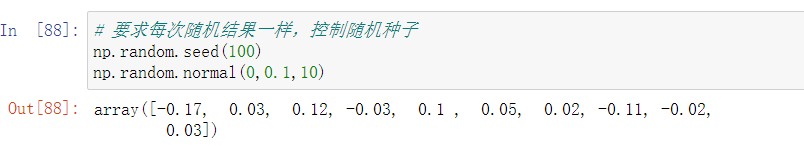

快速查找一条规则:

[root@wazuh-server rules]# find . -type f -name "*.xml" -print0 | xargs -0 grep -r -i "5557"

./0085-pam_rules.xml: <rule id="5557" level="5">

添加代理

直接按照wazuh的选项来就可以:

查找代理:

路径:/var/ossec/bin

这个工具可以找到我们的代理,如下:

检测sql注入

先在客户端配置文件中/var/ossec/etc/ossec.conf添加要监控的日志

<ossec_config>

<localfile>

<log_format>apache</log_format>

<location>/var/log/httpd/access.log</location>

</localfile></ossec_config>

在服务端不用操作,因为相关规则都写好了的

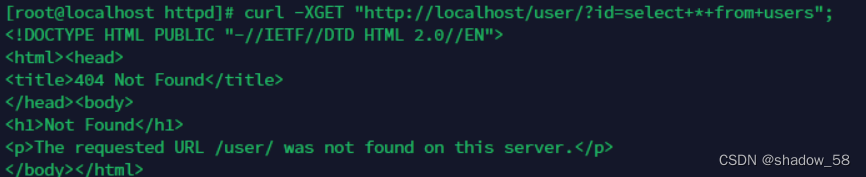

然后在客户端模拟下攻击:

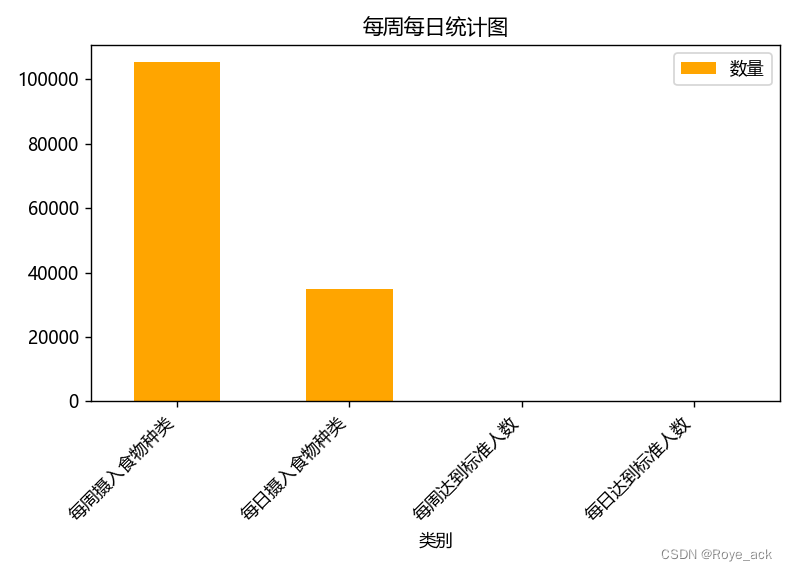

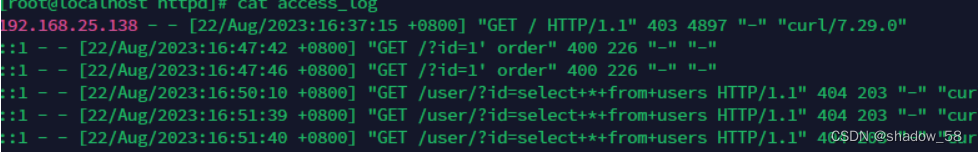

日志明显已经记录下来了:

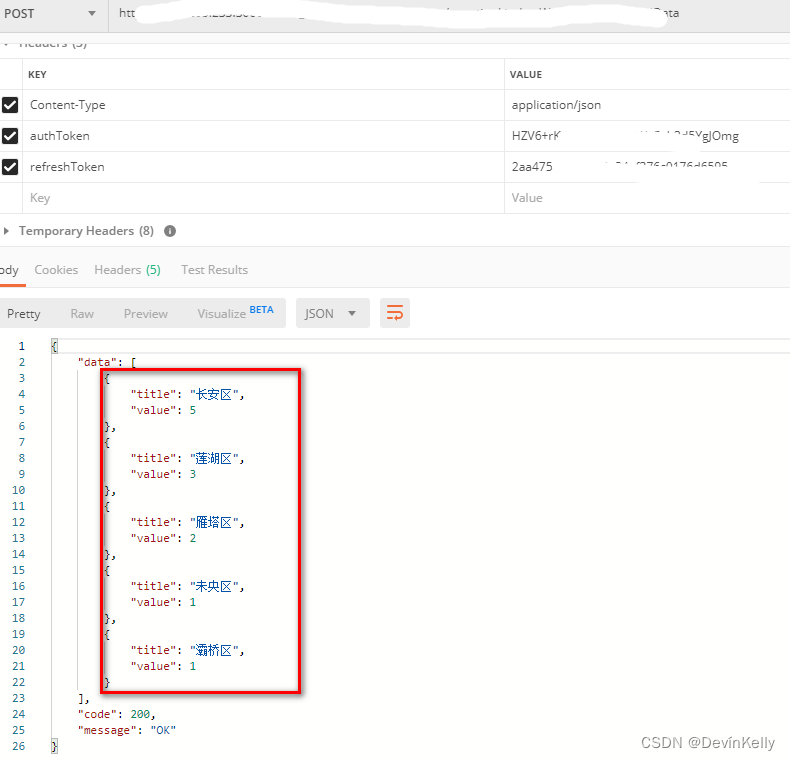

看wazuh的监控:

发现提示

主动响应

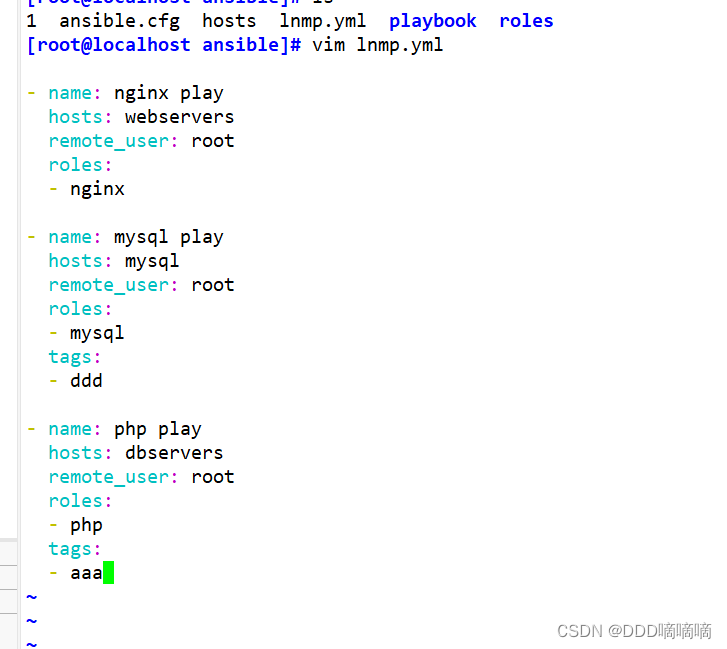

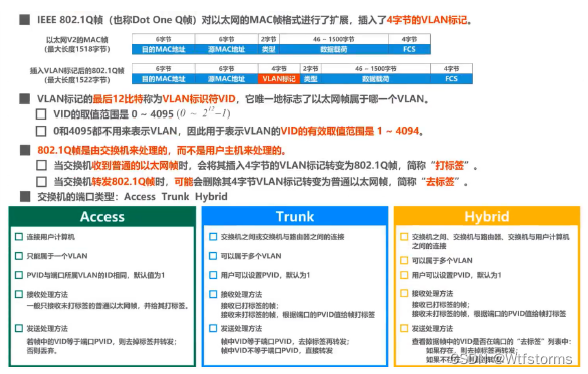

要在服务端的配置文件上配置:

这是主动响应的位置,这些命令就是要执行的内容,不调用是无法使用的,所以我们自己写的主动响应规则需要按需求来调用这些命令

模板:

<ossec_config>

<active-response>

<disabled>no</disabled>

<command>host-deny</command>

<location>defined-agent</location>

<agent_id>001</agent_id>

<level>10</level>

<timeout>180</timeout>

</active-response>

</ossec_config>

这里使用的是level触发,能管到所有达到这个等级的代理客户端

如果用<rules_id></rules_id>来触发的话可以更精确

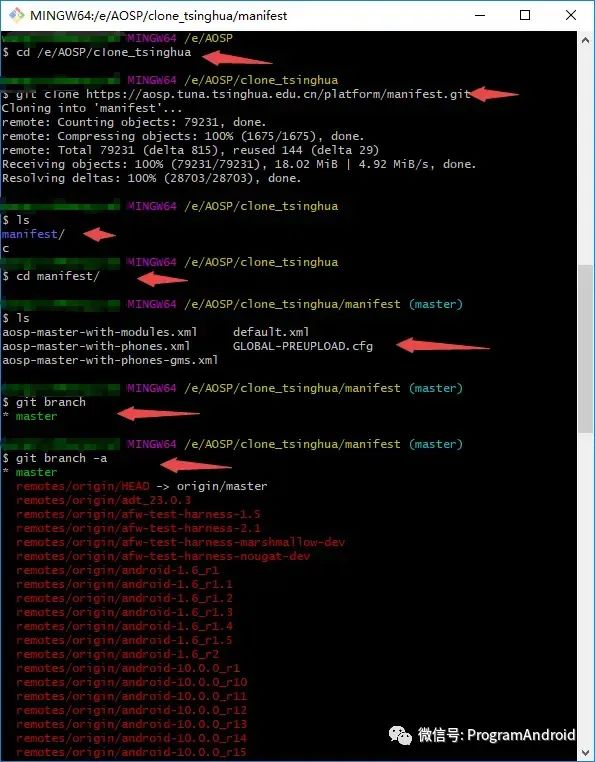

这里用rules_id写然后添加进去

这个31103和31171是在提示告警的时候触发的,这样就能精确匹配上了

重启服务然后再测试改成的sql注入,发现无法访问了

再去看iptables就能发现IP已经被加进去了(后面会根据timeout把ip放出来)

如果手动操作的话,就得看日志,再手动添加进防火墙,效率低下、繁琐

注:

原文链接:https://blog.csdn.net/vt_yjx/article/details/132416509