虚拟 WAN 文档

Azure 虚拟 WAN 是一个网络服务,其中整合了多种网络、安全和路由功能,提供单一操作界面。

我们主要讨论两种连接情况:

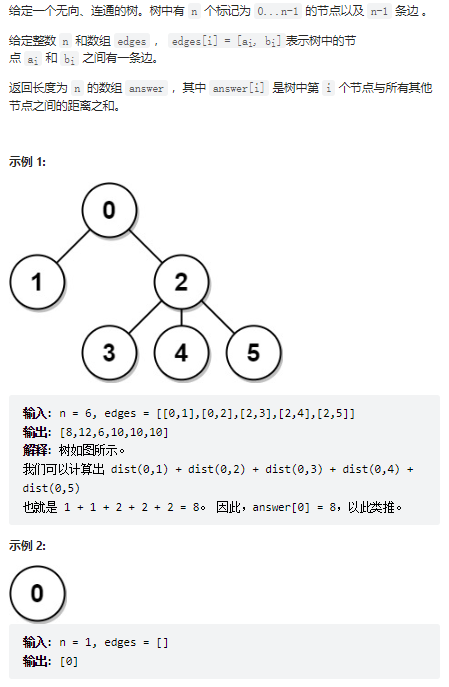

- 通过一个 vWAN 来连接不通的 vNET 和本地网络。以下是一个扩展的拓扑

- 结合 vhub,可以把两个中心连接起来

路由

Azure 虚拟 WAN 支持以下全局传输连接路径。 括号中的字母对应于上图 中的标识。

- 分支到 VNet (a)

- 分支到分支 (b)

- ExpressRoute Global Reach 和虚拟 WAN

- 远程用户到 VNet ©

- 远程用户到分支 (d)

- VNet 到 VNet (e)

- 分支到中心/中心到分支 (f)

- 分支到中心/中心到 VNet (g)

- VNet 到中心/中心到 VNet (h)

安全和策略控制

Azure 虚拟 WAN 中心将互连整个混合网络中的所有网络终结点,可能会看到所有传输网络流量。 虚拟 WAN 中心可以转换为安全虚拟中心,方法是在中心内部署链路串联 (bump-in-the-wire) 安全解决方案。 可以在虚拟 WAN 中心内部署 Azure 防火墙,选择下一代防火墙网络虚拟设备或安全软件即服务 (SaaS),以启用基于云的安全、访问和策略控制。

测试

拓扑 - 系统生成

vWAN 与 vHUB

- 可以在 vwan → 中心里面生成新 hub

- 也可以配置 hub 的时候选择 vWAN,网络 → 网络安全 → 防火墙管理器 → 虚拟中心 → 新建

vNET 与 vWAN

- vWAN 关联 vNET时需要与包含的 hub 相连,如果vWAN 没有包含 hub,不能加 vNET

- vNET 加入后 hub 后,在 vNET 可以看到是通过 peering 连接到 hub

vWAN 内 hub 之间会同步其 vnet 路由

FW

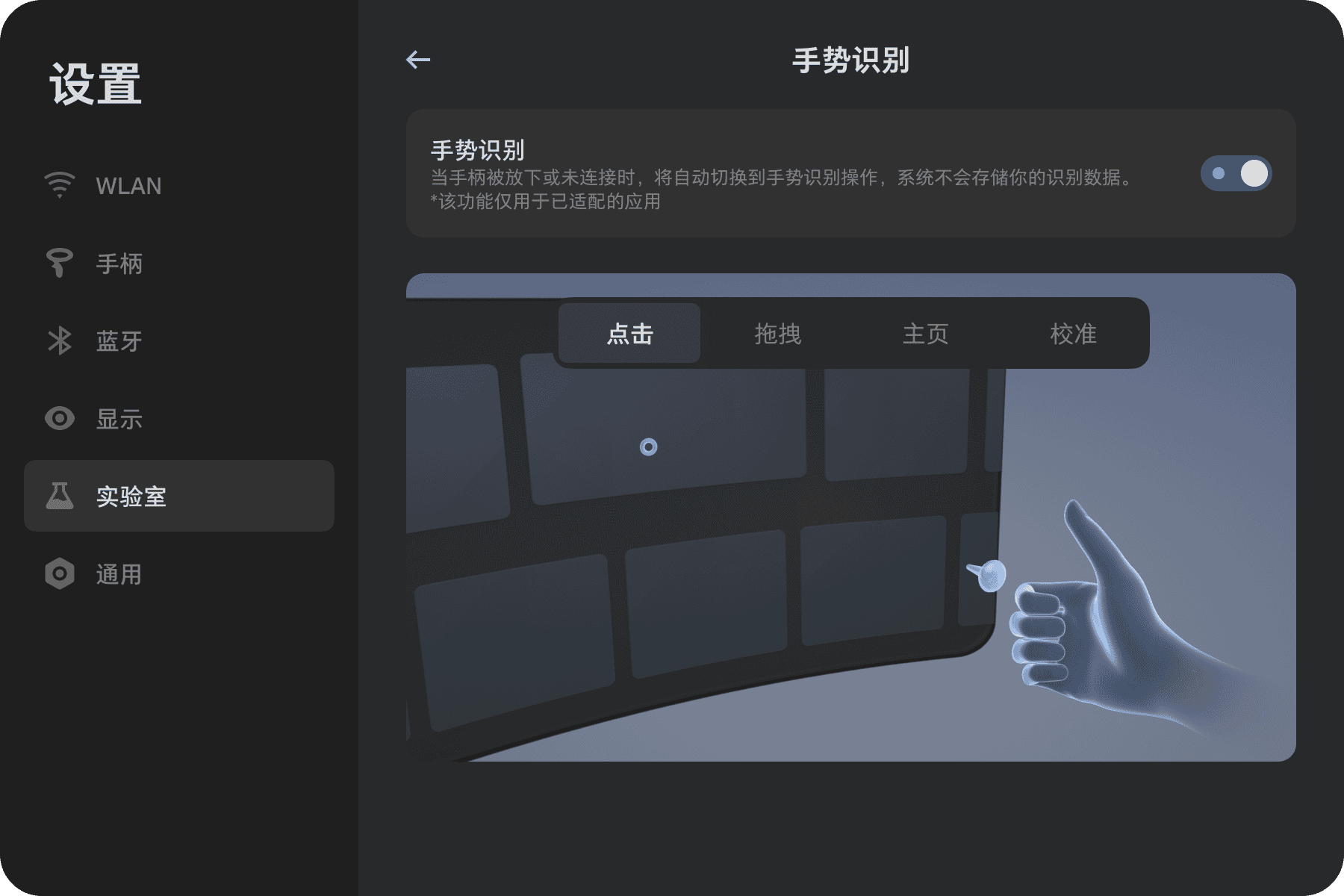

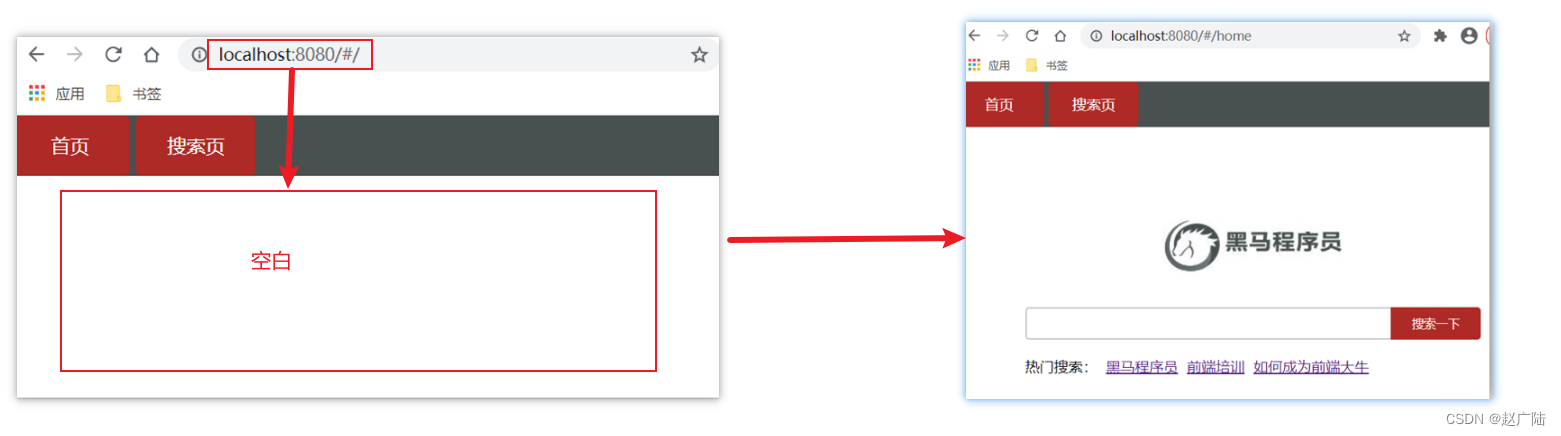

通过使用 poicy → vHUB,使能防火墙保护 Hub(FW 会拥有出口 EIP),下图显示如何调整防火墙的保护范围:

其中,可以选择 Internet 流量和内部流量是否经过 FW。

如果 Internet 不经过FW,vNET 中的 VM 继续使用原有 NAT 出口。可以对每个 vNET 进行调整。如上图 to-15-vnet(FW 作用在连接上),即取消了 fw 的保护。

所以,从上图看到,在 10.12.0.4 - VM 出口用的是 FW 的 EIP;而 10.15.0.4 - VM 用的是系统的 NAT IP。

在考察 fw 的 policy 效果

je-fw 的规则只也许 10.8.0.0/15网段,并应用在 Internet 流量的防护上,所以,10.11.0.0/16 段的 VM 不能访问 Internet。