文章目录

- 前言

- CSP简介

- CSP如何工作

- CSP指令

- CSP指令值

- 例题

- [AFCTF 2021]BABY_CSP

前言

刚学习完xss,把xsss-labs靶场都通了打算试试水,遇到此题[AFCTF 2021]BABY_CSP,借此机会学习下CSP

CSP简介

Content Security Policy

(CSP)内容安全策略,是一个附加的安全层,有助于检测并缓解某些类型的攻击,包括跨站脚本(XSS)和数据注入攻击。它实质就是白名单制度,开发者明确告诉客户端,哪些外部资源可以加载和执行,哪些不可以。

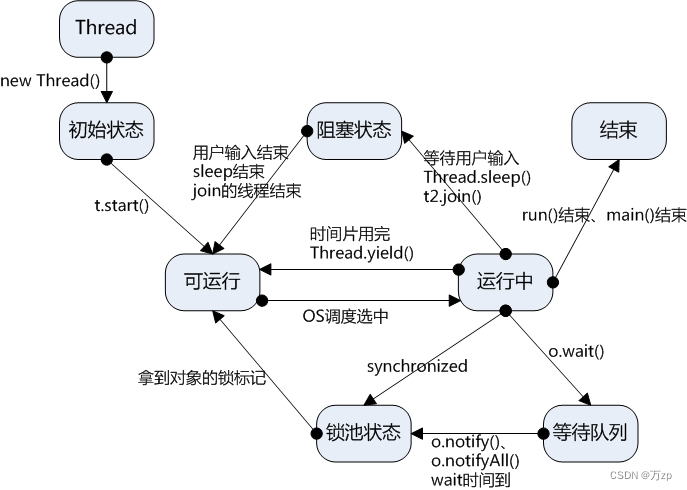

CSP如何工作

通过响应包头(Response Header)实现:

Content-Security-policy: default-src 'self'; script-src 'self' allowed.com; img-src 'self' allowed.com; style-src 'self';

CSP指令

我们可以看出,有一部分是CSP中常用的配置参数指令,我们也是通过这些参数指令来控制引入源,下面列举说明:

script-src:外部脚本

style-src:样式表

img-src:图像

media-src:媒体文件(音频和视频)

font-src:字体文件

object-src:插件(比如 Flash)

child-src:框架

frame-ancestors:嵌入的外部资源(比如<frame>、<iframe>、<embed>和<applet>)

connect-src:HTTP 连接(通过 XHR、WebSockets、EventSource等)

worker-src:worker脚本

manifest-src:manifest 文件

dedault-src:默认配置

frame-ancestors:限制嵌入框架的网页

base-uri:限制<base#href>

form-action:限制<form#action>

block-all-mixed-content:HTTPS 网页不得加载 HTTP 资源(浏览器已经默认开启)

upgrade-insecure-requests:自动将网页上所有加载外部资源的 HTTP 链接换成 HTTPS 协议

plugin-types:限制可以使用的插件格式

sandbox:浏览器行为的限制,比如不能有弹出窗口等。

除了Content-Security-Policy,还有一个Content-Security-Policy-Report-Only字段,表示不执行限制选项,只是记录违反限制的行为。它必须与report-uri选项配合使用。

Content-Security-Policy-Report-Only: default-src 'self'; ...; report-uri /my_amazing_csp_report_parser;

CSP指令值

介绍完CSP的指令,下面介绍一下指令值,即允许或不允许的资源

*: 星号表示允许任何URL资源,没有限制;

self: 表示仅允许来自同源(相同协议、相同域名、相同端口)的资源被页面加载;

data:仅允许数据模式(如Base64编码的图片)方式加载资源;

none:不允许任何资源被加载;

unsafe-inline:允许使用内联资源,例如内联<script>标签,内联事件处理器,内联<style>标签等,但出于安全考虑,不建议使用;

nonce:通过使用一次性加密字符来定义可以执行的内联js脚本,服务端生成一次性加密字符并且只能使用一次;

例题

[AFCTF 2021]BABY_CSP

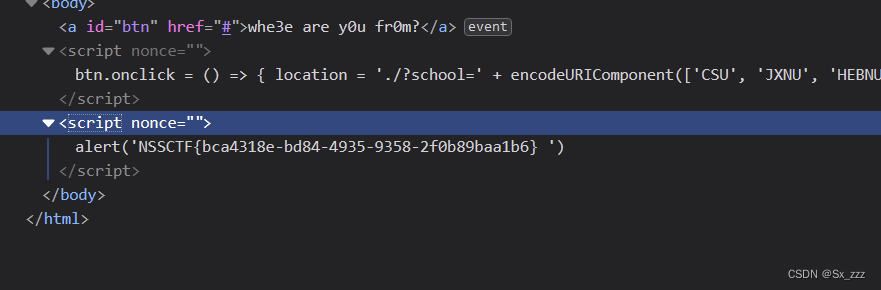

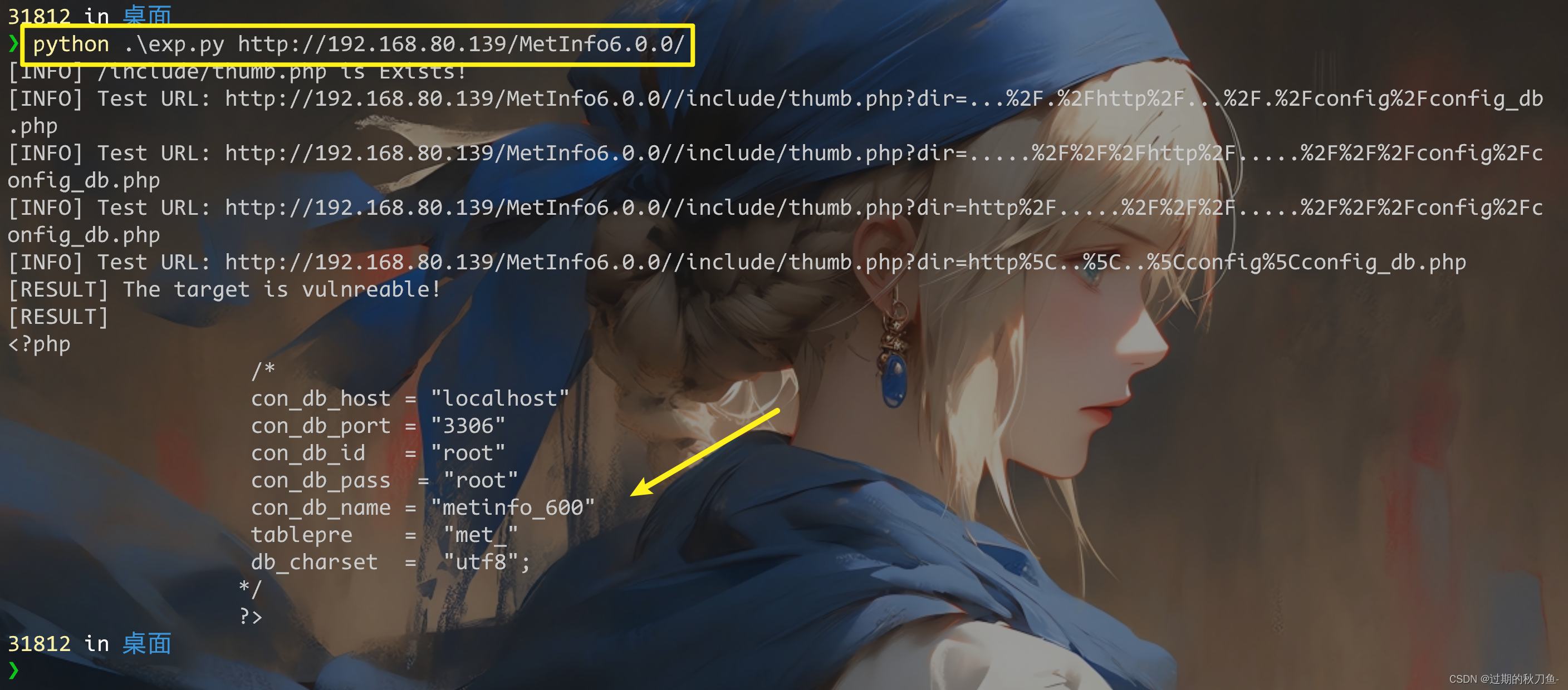

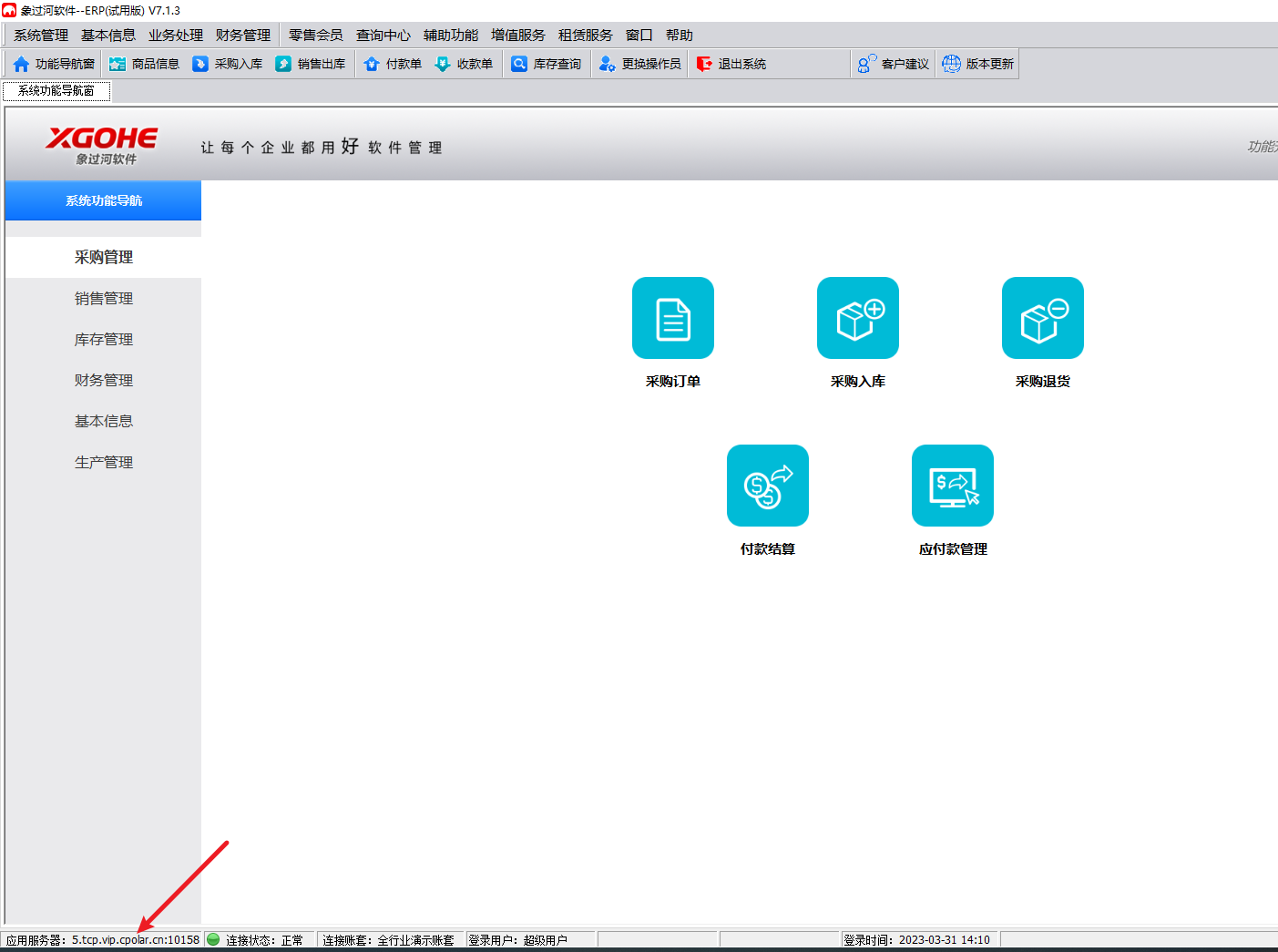

打开题目,在网络的http请求发现nonce的值

这种情况下,script标签需要带上正确的nonce属性值才能执行JS代码

这种情况下,script标签需要带上正确的nonce属性值才能执行JS代码

payload

<script nonce="29de6fde0db5686d">alert(flag)<script>

得到flag