什么是威胁检测和响应

威胁检测和响应(TDR)是指识别和消除 IT 基础架构中存在的恶意威胁的过程。它涉及主动监控、分析和操作,以降低风险并防止未经授权的访问、恶意活动和数据泄露,以免它们对组织的网络造成任何潜在损害。威胁检测使用自动安全工具(如 IDS、IPS、防火墙、端点保护解决方案和 SIEM 解决方案)来实现此目的。

威胁检测对于在威胁发生时立即检测和响应威胁至关重要,以阻止恶意软件、勒索软件和其他可能损坏关键数据并扰乱公司运营的网络攻击。

威胁检测、威胁防御和威胁情报有什么区别

- 威胁检测:威胁检测是一种被动方法,已经收到有关网络中存在的可疑活动或安全威胁的警报,这些威胁攻击企业的端点、设备、网络和系统。

- 威胁预防:威胁防护是一种主动方法,可以在安全威胁进入之前识别并阻止它们,从而尝试保护组织的数据免受泄露。

- 威胁情报:威胁情报提供有关新兴威胁、IOC、威胁参与者配置文件和攻击方法的宝贵见解,可帮助管理员主动了解威胁并做好应对准备。

威胁检测和响应工具

每个组织都需要一个快速、有效的威胁检测和事件响应计划,以应对当今网络安全环境中的众多威胁。使用 Log360 在网络的长度和广度上进行威胁检测,为企业的整个网络采用有效且快速的威胁检测技术,以应对不同类型的威胁。

了解 Log360 如何执行三种主要类型的威胁检测

- 安全事件威胁检测

- 网络威胁检测

- 端点威胁检测

安全事件威胁检测

身份验证、网络访问以及其他严重错误和警告等事件称为安全事件。可以通过这些事件检测到的威胁被归类为安全事件威胁。安全事件威胁的一些示例包括暴力攻击、权限滥用和权限提升。

- 特权用户监控:审核特权用户登录、注销、资源访问。使用基于 ML 的用户和实体行为分析发现异常用户活动和基于用户的威胁。

- 权限提升检测:使用基于签名的 MITRE ATT&CK 技术实现监控用户活动并检测权限提升和滥用权限的尝试。

- 身份验证失败监控:使用安全分析仪表板和事件时间线调查关键系统上的可疑身份验证失败,检测并抢占暴力破解或未经授权的网络访问尝试。

- 未经授权的数据访问检测:监视对文件服务器上的数据库和敏感数据的访问,通过文件完整性监控、列完整性监控和列完整性监控,了解未经授权的数据访问。

网络威胁检测

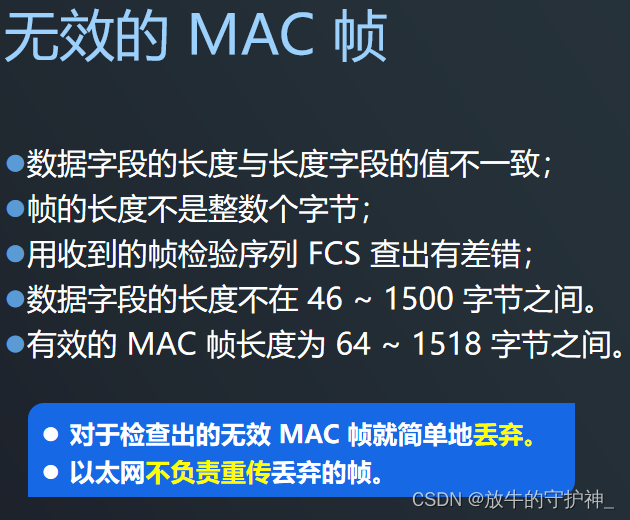

网络威胁是攻击者未经授权入侵网络以泄露敏感数据或破坏网络功能和结构的尝试。网络威胁的一些示例包括 DoS、恶意软件传播、高级持续性威胁、数据泄露、引入流氓设备等。要检测这些威胁,有必要了解和监控网络流量。

- 流量监控:监控网络流量是否存在异常、允许和拒绝的连接,深入了解端动以检测可疑的端口使用情况。

- 变更审核:监控防火墙策略以检测对手所做的更改,以适应恶意流量。

- 自动更新的威胁情报:使用动态更新的威胁源检测并阻止恶意入站和出站流量,发现网络流量中的恶意 IP 地址和 URL,并立即阻止它们。

- 恶意设备检测:使用搜索控制台发现恶意设备,并使用事件响应工作流终止它们。

端点威胁检测

威胁通常源自端点。一个例子是勒索软件,它通过锁定端点并要求赎金进行访问,年复一年地获得巨额利润。其他端点威胁包括异常用户行为、设备故障、配置错误和可疑下载。在及时干预的帮助下,这些损失和损害可以在很大程度上受到限制,这可以通过端点威胁检测和响应技术来实现。

- 勒索软件检测:通过预构建的关联规则和实时通知,很好地发现多种勒索软件菌株和通用勒索软件。

- 异常检测:使用 ML 算法检测异常的用户和实体行为。

- 恶意软件检测:识别 Windows 和 Linux 计算机上的恶意和可疑软件安装。

威胁检测和响应工具特点

- 实时事件检测:通过内置事件管理以及对第三方票务工具的支持进行实时事件检测。

- 文件完整性监控:对关键系统文件和文件夹进行文件完整性监控,用于监控文件访问和修改。

- 基于 ML 的 UEBA 模块:可检测异常并促进基于风险评分的警报。

- 用于事件监控的安全仪表板:用于监控整个网络中的本地和云日志源的事件的安全仪表板。

- 自动化工作流程:用于即时事件响应的自动化工作流程。

- 自动更新的威胁情报模块:用于接收来自受信任来源的源。

Log360 具有集成的DLP和CASB功能,可检测企业网络中的威胁,涵盖端点,防火墙,Web服务器,数据库,交换机,路由器甚至云源。