目录

- 常规WAF绕过思路

- 标签语法替换

- 特殊符号干扰

- 提交方式更改

- 垃圾数据溢出

- 加密解密算法

- 结合其他漏洞绕过

- 自动化工具说明

- 强大的fuzzing引擎

- 安全修复方案

- 演示案例:

常规WAF绕过思路

标签语法替换

xss的效果可以由多个代码来实现,就类似于我们使用到的其它函数和功能来替换

/在html和javascript前端语言的代码中,起到一个结束的说明作用,在数据库当中没有什么用,起不到任何作用

特殊符号干扰

在web层面里面,#会起到注释的作用,很多语言都是通用的,它是特殊的,基本上很多语言都会用到它,但是有些符号就不一定了,比如说在注入、上传或者其它漏洞里面,有些特殊符号是要根据你当前脚本网站的类型,还有我们当前操作的漏洞来取决于使用那些特殊符号,比如说像SQL注入漏洞,你写一些其它的符号,可能没有什么作用,因为在注入里面是跟数据库打交道,数据库对这些符号没有任何特殊的含义,你加上去仅仅只是加上去而已

特殊符号没有多少,也不用说那种漏洞,用那种特殊符号,特殊符号就是我们键盘上面的那几个,!@#$%^&*()…,像这种都能利用上去作为干扰,因为有些符号会起到截断和注释的作用,在代码去匹配一些关键字的时候,能够防止它匹配到后面前面的一些东西,来达到绕过

提交方式更改

它这个钻的就是工具的一个设置,因为工具有的策略检测的是URL,因为它在这里没有检测到其它数据头发送过来的数据,同样的对方要能够支持你的提交方式才可以,因为你发送不过去,也没有什么用

垃圾数据溢出

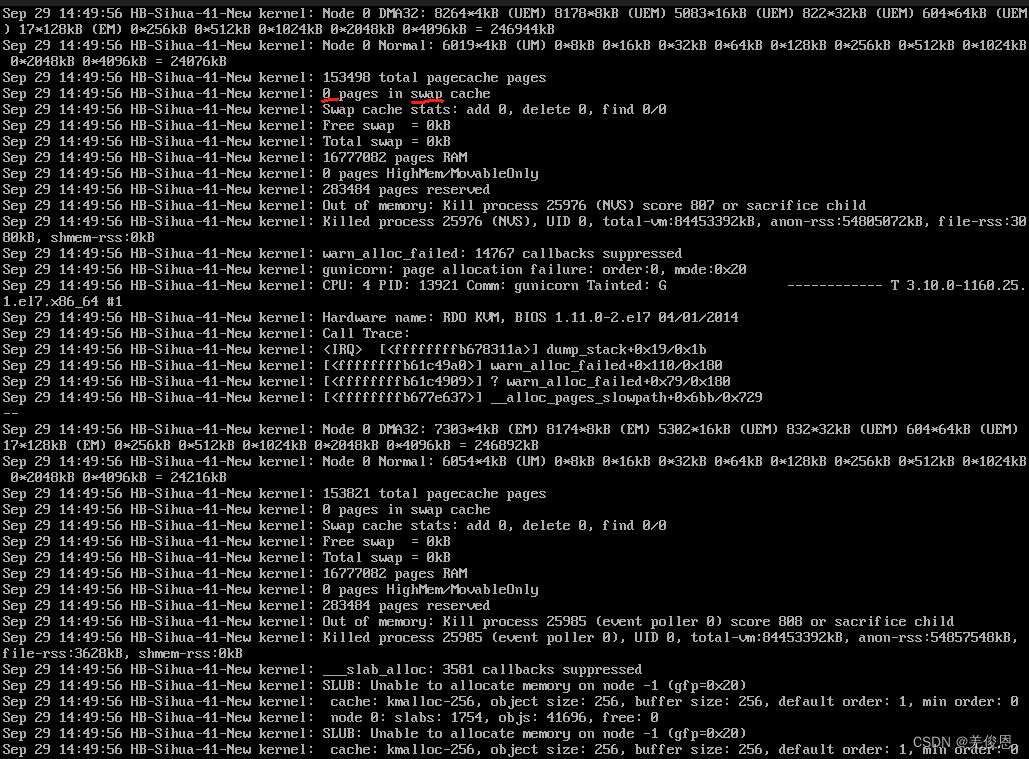

在会被过滤的字符中,加些乱七八糟的字符来进行干扰,就像我们前面绕过上传同样的情况

加密解密算法

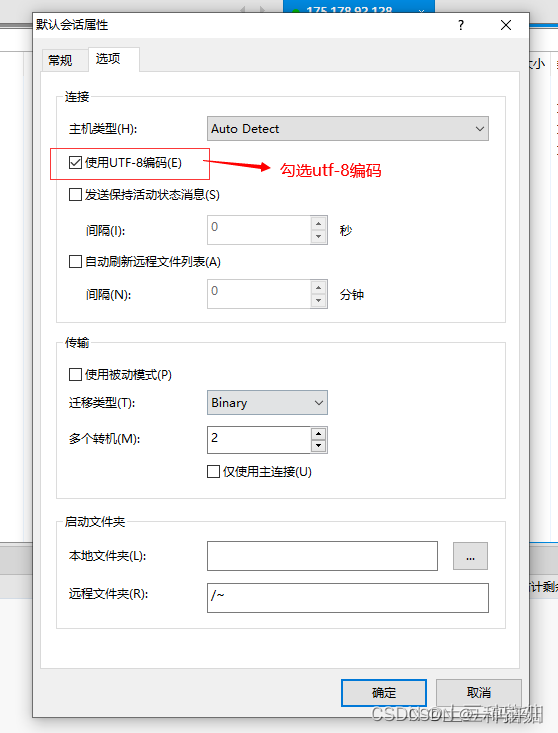

unicode编码,我们要知道网站对应能识别那些加解密,如果网站不识别加密方式,那就不会对它进行解密,就执行不了代码效果

结合其他漏洞绕过

自动化工具说明

xsstrike主要特点反射和 DOM XSS 扫描

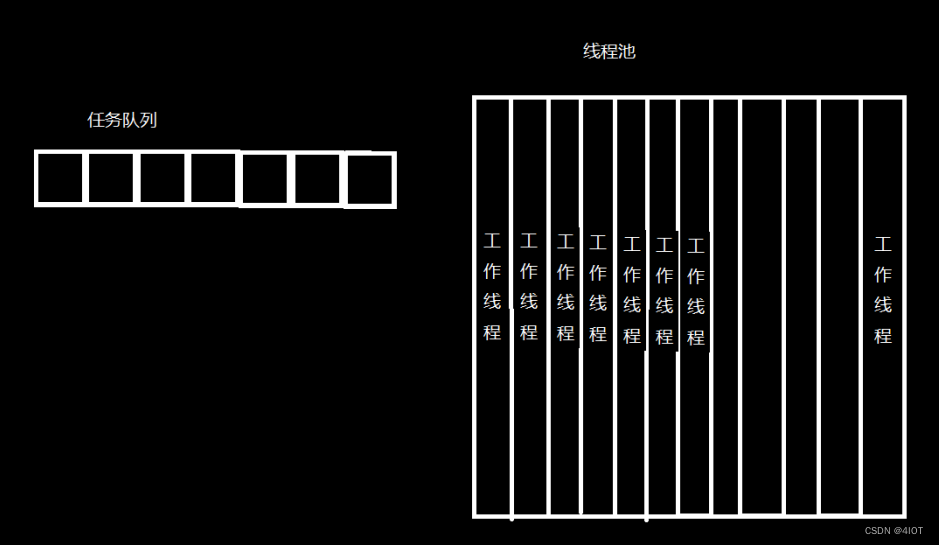

多线程爬虫

Context分析

可配置的核心

检测和规避 WAF

老旧的JS 库扫描

智能payload生成器

手工制作的 HTML & JavaScript 解析器

xsstrike用过感觉挺垃圾的,用xray就可以了,xray在发现xss这块很强的,要绕过的话,直接去网上找绕过的payload就可以了,像这种工具的绕过基本上都没用,试错一次直接封

强大的fuzzing引擎

http://xssfuzzer.com/,专门用来做xssfuzz的网站,可以帮我们自动生成跨站语句,但是这个需要考核到你对javascript代码的理解,你得简单了解一下javascript代码的语法规则,如果你不了解,只能按照工具的默认来,是写不出更多的

使用fuzz字典直接进行爆破,有时候请求量过大,会被直接拦截

在绕过WAF这块,fuzz是经常要用到的

盲打 xss 支持

高效的工作流

完整的 HTTP 支持

在渗透测试这一块,我们思路要灵活,不要碰到一些东西,就不知带应该如何解决了

安全修复方案

开启httponly,输入过滤,输出过滤等

PHP:https://blog.csdn.net/god_7z1/article/details/7087932#:~:text=%E5%AF%B9%E8%AF%B7%E6%B1%82%E5%8F%82%E6%95%B0%E8%BF%9B%E8%A1%8C%E8%BF%87%E6%BB%A4%E5%A4%84%E7%90%86%EF%BC%8C%E6%9B%BF%E6%8D%A2%E6%8E%89%E5%85%B7%E6%9C%89%E6%BD%9C%E5%9C%A8%E5%8D%B1%E5%AE%B3%E7%9A%84%E6%A0%87%E7%AD%BE%E3%80%82%20%E5%8F%AF%E4%BB%A5%E4%BD%BF%E7%94%A8%E7%9B%B8%E5%85%B3%E5%87%BD%E6%95%B0%E8%BF%9B%E8%A1%8C%E5%A4%84%E7%90%86%EF%BC%8C%E6%AF%94%E5%A6%82htmlspecialchars%E5%87%BD%E6%95%B0%E6%9D%A5%E8%BD%AC%E4%B9%89%E7%89%B9%E6%AE%8A%E5%AD%97%E7%AC%A6%E3%80%82%202.,%E5%BC%95%E5%85%A5%E7%AC%AC%E4%B8%89%E6%96%B9%E5%BA%93%E8%BF%9B%E8%A1%8C%20XSS%20%E8%BF%87%E6%BB%A4%E3%80%82

JAVA:https://www.cnblogs.com/baixiansheng/p/9001522.html

XSSFilter,java当中的xss过滤器

演示案例:

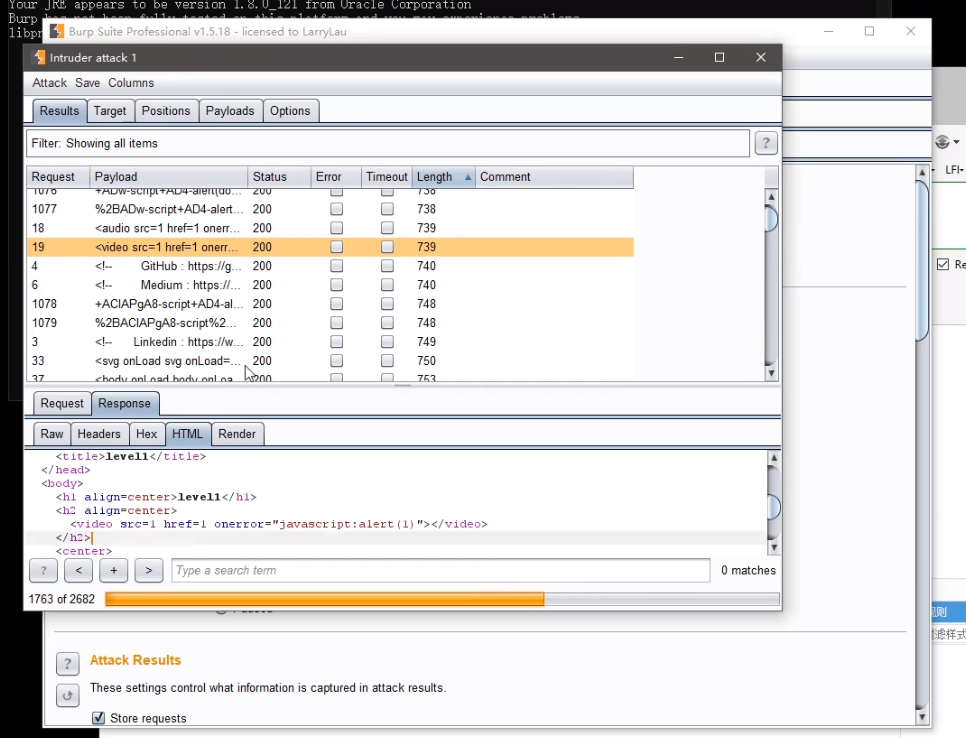

手工探针XSS绕过WAF规则

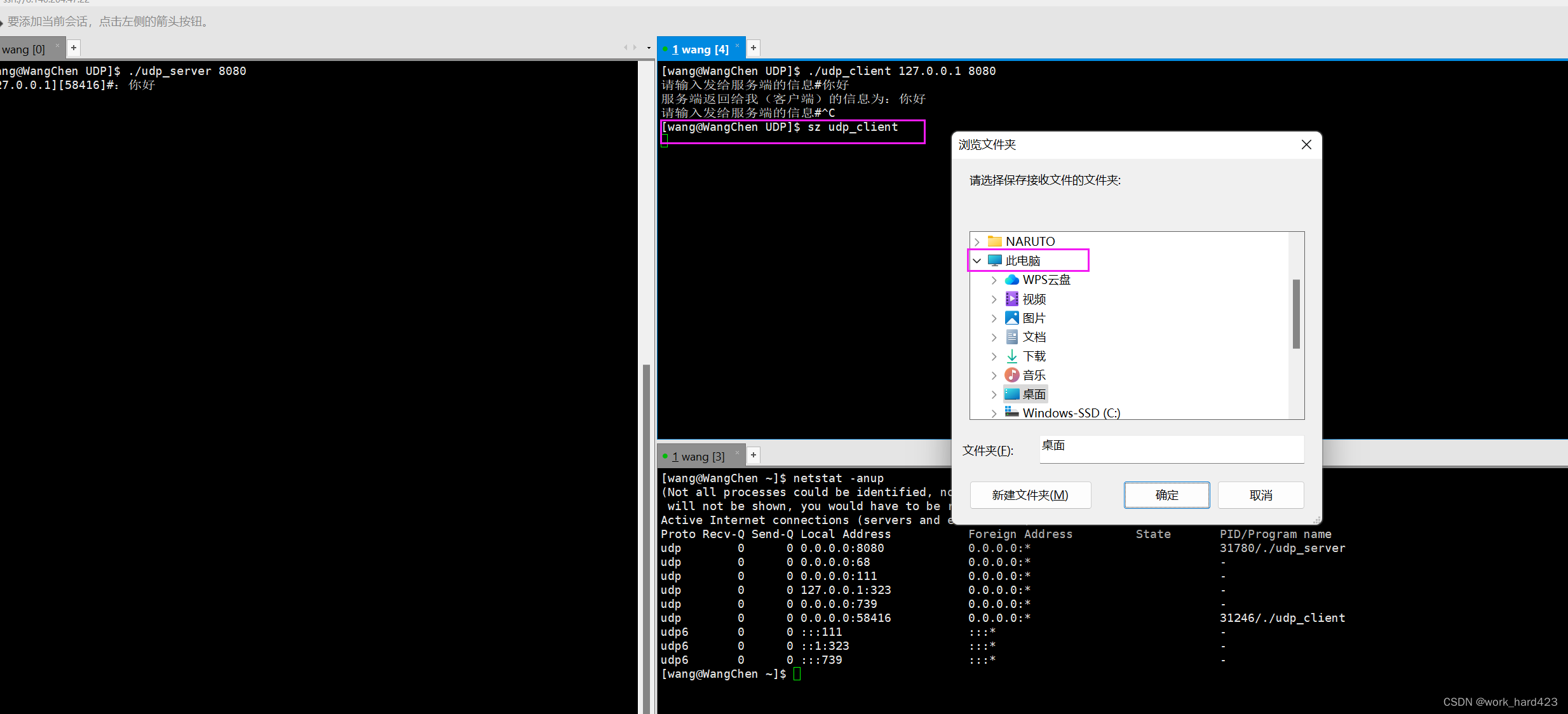

自动化XSS绕过WAF测试演示

Fuzz下XSS绕过WAF测试演示

关于XSS跨站安全修复建议测试

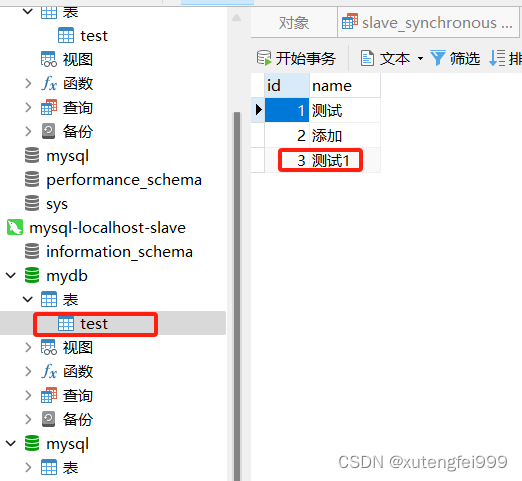

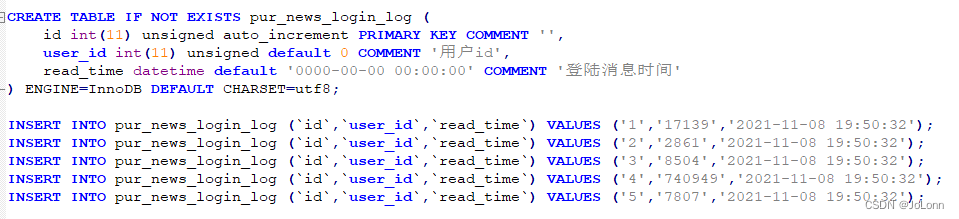

由于跨站漏洞本身的漏洞性质决定,所以我们是没有很大的必要去把这些知识点讲的很深,XSS跨站不是储存型的,基本上是不会有人去用,所以即使对方拦截你的跨站代码,很多人不会去尝试绕过,除非是储存型的跨站,一般储存型跨站都是写到数据库里面

总的来说,跨站漏洞不是很重要的知识点,大家学一下思路就可以了

![[每周一更]-(第64期):Dockerfile构造php定制化镜像](https://img-blog.csdnimg.cn/2b883e87df6e459bac2ab61dba1945a4.png#pic_center)