本文承接:

https://qiuhualin.blog.csdn.net/article/details/131475315?spm=1001.2014.3001.5502

重点讲解华为智能高校出口安全解决方案的基础网络安全&业务部署与优化的部署流程。

华为智能高校出口安全解决方案(2)

- 课程地址

- 基础网络安全部署

- 基础网络安全部署步骤

- 网络出口区组网规划

- IP地址规划

- 安全区域规划

- 路由协议部署

- 协议规划

- 策略规划

- 防火墙双机热备部署

- 初始部署

- 主备切换

- 业务部署与优化

- 业务部署与优化配置步骤

- 出方向业务部署

- 上网行为管理

- 入方向业务部署

- 远程VPN接入部署

- 智能选路

课程地址

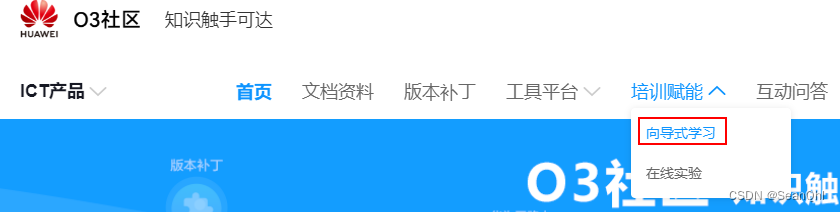

本方案相关课程资源已在华为O3社区发布,各位同学如有视频观看需求,可按照以下步骤进行访问(需要有华为账号哦,普通的个人账号即可~)

课程地址:

- 复制链接 https://o3community.huawei.com/ 进入华为O3社区;

- 点击“培训赋能 > 向导式学习”;

- 在向导式课程中选择《华为智能高校出口安全解决方案》即可看到课程相关内容。

视频为本人讲解,课程包含方案讲解及方案相关技术文档,学习过程中如有任何问题可随时在视频课程下方或者本文评论区留言讨论~

基础网络安全部署

基础网络安全部署步骤

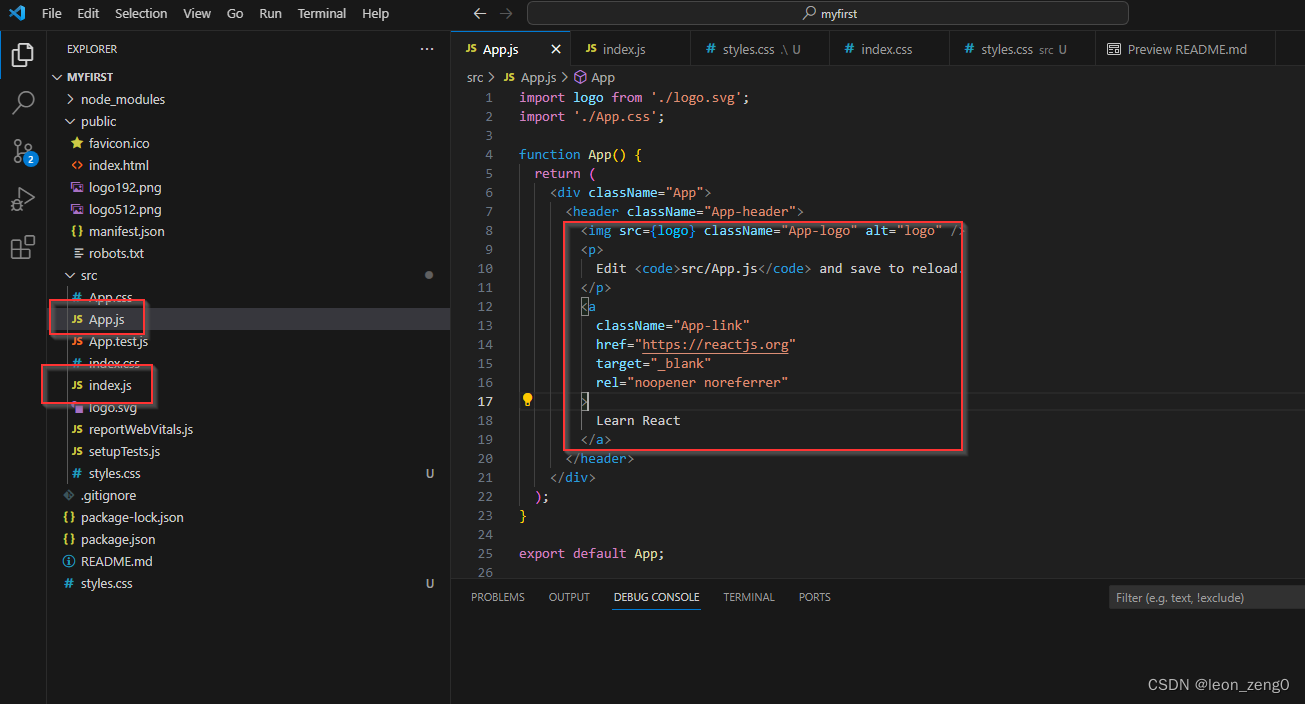

- 网络出口区组网规划:高校的网络出口区通常包含多种类型的网络设备,如路由器、交换机、防火墙、Anti-DDoS设备等,首先需要进行组网规划。

- IP地址规划:组网拓扑确定后,需要进一步规划IP地址,如设备互联地址、业务/管理地址等。

- 安全区域规划:在防火墙上规划安全区域,配置安全级别,隔离不同区域之间的数据流量。

- 路由协议部署:在高校园区网中部署路由协议,实现内网互联互通。

- 双机热备部署:配置防火墙双机热备功能,提升基础网络的可靠性。

网络出口区组网规划

网络出口区的整体组网规划如下:

- 出口路由器/交换机主要负责与外部网络互联,如教育网、电信网、联通网、移动网等;

- Anti-DDoS设备采用直路方式部署在路由器和防火墙之间,用于抵御各种DDoS攻击;

- 防火墙部署在Anti-DDoS设备的下游,采用双机热备方式组网,提高网络可靠性;

- 防火墙配置安全策略、入侵防御、反病毒、APT防御等安全技术,保护内网安全;

- ASG上网行为管理设备旁路部署在核心交换机上,对师生的上网行为进行精细化管控;

- 安全管理区的设备用于安全运维和日志审计。

IP地址规划

本方案中智能高校园区网使用192.168.0.0/16和10.175.X.0/24私网地址段,具体规划如下所示。

说明:上表数据规划仅为参考,实际生产环境可按需调整。

安全区域规划

防火墙是高校出口区的核心网络设备,其主要作用是隔离不同的网络区域,根据智能高校的业务特点,可以划分如下四个安全区域:

- Untrust区域:主要连接外部网络,如教育网、电信网、联通网、移动网等。

- Trust区域:主要连接校内网络,如教学区、宿舍区、办公区、公共区域等内部网络。

- DMZ区域:主备防火墙之间的心跳线以及与沙箱的互联链路规划到DMZ区域中;实现防火墙双机热备功能以及防火墙与沙箱的联动。

- Local区域:防火墙自身属于Local区域,主要包括防火墙的本地接口。

路由协议部署

协议规划

- 智能高校园区网内部统一部署OSPF协议,确保高校内部网络互联互通。

- 高校出口区规划为OSPF骨干区域(即Area 0),其他业务区域规划为OSPF非骨干区域(即Area 1、Area 2、Area 3等)。

- 为了确保路由协议的通信安全,需要启用OSPF协议的邻居身份验证功能,验证方式可使用区域验证或接口验证,认证模式推荐使用安全性较高的HMAC-SHA256。

策略规划

缺省情况下,防火墙上不同安全区域之间的报文交互被禁止,为确保OSPF协议能够正常运行,可以配置如下的安全策略:

- 安全策略1:防火墙需要双向允许Local和Untrust区域之间的OSPF报文。

- 安全策略2:防火墙需要双向允许Local和Trust区域之间的OSPF报文。

除了配置安全策略的方式外,还可以通过命令行配置,使OSPF报文不受安全策略管控,达到相同的目的。配置命令如下所示:

<Firewall> system-view

[Firewall] undo firewall packet-filter basic-protocol enable

[Firewall] quit

防火墙双机热备部署

初始部署

- 为保障网络的高可靠性,防火墙采用主备备份的双机热备方式进行部署。

- 正常情况下,主用防火墙的设备优先级较高,承载所有业务流量,备用防火墙不承载任何业务。

- 由于防火墙的上下行链路均运行OSPF协议,所以可以基于路由协议来实现双机热备功能。

- 主用防火墙正常发布OSPF路由(千兆网络接口的cost值为1),备用防火墙将OSPF开销值调整为65500后,再发布路由。

- 由于OSPF协议中,路由开销值越小越优先,所以业务流量将会由主用防火墙进行转发。

主备切换

以主用防火墙上行链路发生故障为例,介绍防火墙主备切换的整体过程。

- 主用防火墙上行链路发生故障后,导致防火墙上行接口GE0/0/1的物理状态由UP变为Down。

- 主用防火墙实时监控接口状态,发现接口状态由UP变为Down后,将会降低设备优先级。

- 备用防火墙通过心跳报文发现主用防火墙的优先级降低,则触发主备切换,备用防火墙切换为新的主用防火墙,同时对应链路OSPF网段开销随之调整,流量被引至新链路转发。

业务部署与优化

业务部署与优化配置步骤

- 出方向业务部署:在出口防火墙上配置安全策略放行出方向业务流,并配置源NAT技术确保业务正常访问。

- 上网行为管理:在核心交换机上旁挂ASG设备并配置行为审计策略,对校内人员上网行为进行监管和审计。

- 入方向业务部署:在出口防火墙上配置安全策略放行校外访客访问高校门户网站的流量,并配置目的NAT技术确保正常访问。

- 远程VPN接入部署:在出口防火墙上创建SSL VPN网关并配置网络扩展功能,使校外师生可以远程接入高校内网访问内网资源。

- 智能选路:在出口防火墙上配置智能选路,动态选择网络出口,确保高校关键业务流的通信质量及带宽资源的合理利用。

出方向业务部署

出方向业务主要包括高校师生主动访问教育网和Internet的数据流量,其部署步骤如下:

- 在防火墙上配置安全策略,允许从Trust区域至Untrust区域的业务流量。

- 在防火墙上配置源NAT策略,对流量源IP地址和端口进行转换,使得内网用户能够正常访问Internet。

上网行为管理

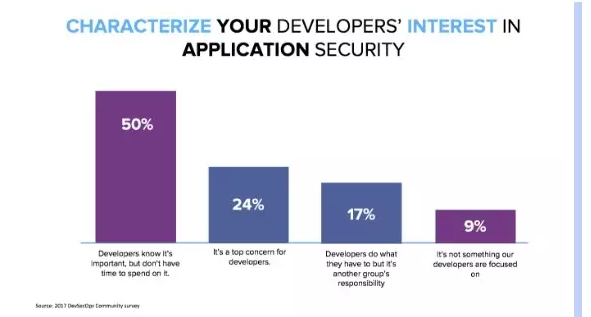

高校学生访问教育网和Internet的数据流量若不进行有效管理,可能会带来信息安全及法律风险,如:学生浏览非法网站、发布不良言论、恶意占用公网带宽等。

通过在核心交换机上旁路部署ASG上网行为管理设备,可有效实时监控学生的上网行为,为后续行为控制策略优化提供数据支撑,其部署步骤如下:

- 在核心交换机上配置流量镜像,将学生上网的流量镜像至ASG设备;

- 在ASG设备上配置审计策略,对学生的上网行为进行实时监控分析,记录日志,为后期优化安全策略提供数据支撑。

入方向业务部署

入方向业务主要包括外部用户访问高校门户网站的数据流量,其部署步骤如下:

- 在防火墙上配置安全策略,允许从Untrust区域至Trust区域的访问流量;

- 在防火墙上配置目的NAT策略,对外部用户访问流量的目的IP地址和端口进行转换,使得外部用户可以访问高校内网的各类服务器,同时隐藏服务器真实地址。

因在防火墙上对外开放了各种服务及端口,服务器存在被攻击的风险,故后续需要进一步部署攻击防御策略,保障服务器的安全。

远程VPN接入部署

远程VPN接入流主要包括校外师生基于SSL VPN远程接入高校内网的流量,其部署步骤如下:

- 在防火墙上配置安全策略,放行用户与VPN网关建立SSL VPN隧道的协议流;放行用户访问高校内网资源的业务流;

- 在防火墙上配置“安全组”和“用户”用于远程接入用户的身份校验;配置“地址池”用于远程用户接入内网时分配内网地址;

- 在防火墙上创建SSL VPN虚拟网关,并设置相关参数;

- 在防火墙上配置SSL VPN网络扩展功能,并设置可以访问的内网资源;

- 在防火墙上配置SSL VPN的角色,并将角色和安全组及允许访问的内网资源关联。

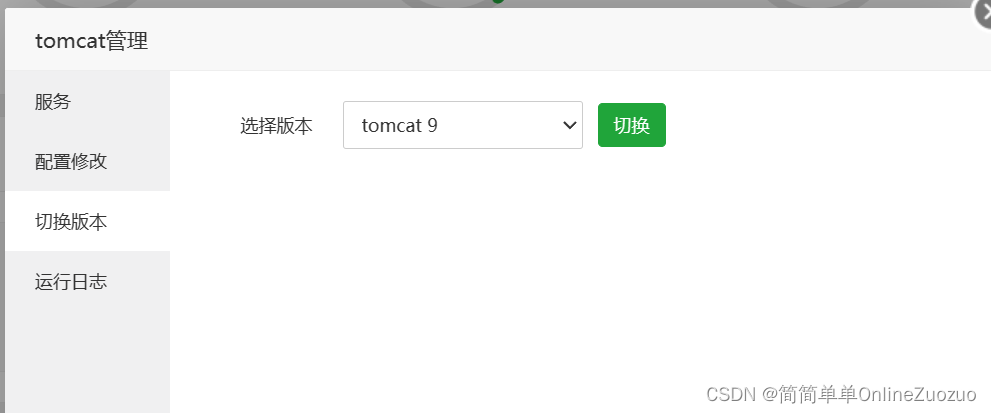

智能选路

为确保高校关键业务流的通信质量及出口链路带宽的合理利用,需使用防火墙智能选路技术合理选择网络出口线路,本方案采用策略路由智能选路方式,具体部署步骤如下:

- 开启健康检查功能,并为不同出口链路分别新建一个健康检查实例;

- 配置策略路由,将访问教育网的流量绕过Anti-DDoS设备直送出口,确保访问质量,将访问互联网的流量引导至Anti-DDoS设备所在链路,避免占用教育网出口链路带宽资源。

攻击防御&安全运维部署细节会在后续同系列博客中持续更新~

待续……

![[RCTF2015]EasySQL 二次注入 regexp指定字段 reverse逆序输出](https://img-blog.csdnimg.cn/ca94ca45f8ab42d9a462c2af77dc0ecd.png)