一、适用场景

1、需要了解是否存在非法访问存储系统或网盘系统:各企业或单位为方便远程办公或远程管理,若自建(保护隐私数据或敏感资料)了存储系统或网盘系统,那么到底有哪些ip地址或用户从远程公网访问存储系统或网盘系统呢?是否存在暴力破解或渗透访问呢?

2、本例采用三合一日志记录系统Kiwi syslog server揭开7*24小时的访问面纱,(Open Media Vault网盘系统访问日志 + NAS系统访问日志 + 摄像头越界侦测日志)。

3、本例中的系统环境说明:

(1)日志记录系统Kiwi syslog server是免费记录日志的系统,运行于windows server环境。

(2)Open Media Vault网盘系统是开源的免费Debian GNU/Linux 11系统。

(3)NAS系统是QNAP威联通NAS系统,有独立的操作系统,基于Linux内核,这是一个免费和开源的类Unix操作系统内核。它提供了一种稳定、安全、高效的运行环境。

(4)FTP文件系统是Server_u 15,摄像头是海康威视 Hikvision具有越界侦测功能的ip网络摄像头。

二、拓扑图

三、配置过程

(一)安装配置日志记录系统Kiwi syslog server,用于接收日志。

1、安装Kiwi syslog server日志服务器,参考实战文章:

虚拟化服务器+华为防火墙+kiwi_syslog访问留痕

https://blog.csdn.net/weixin_43075093/article/details/134307466

2、开启tcp协议的514端口

(1)kiwi syslog server配置,启动kiwi syslog server后执行file菜单中的setup,设置好日志文件存储的路径,及文件命名的格式,本例采用每天一个txt文本的方式进行自动记录。如下图:

(2)开启kiwi syslog serve的tcp协议514端口号,如下图:

(3)win server操作系统防火墙开启tcp/514端口

在这里插入图片描述

(4)查看侦听中的514端口,可以看出开启的端口号正常,正处于侦听状态,如下图:

(二)安装配置Open Media Vault网盘系统的日志输出

1、安装Open Media Vault网盘系统,参考实战文章:

openmediavault debian linux安装配置企业私有网盘(一)

https://blog.csdn.net/weixin_43075093/article/details/131493113

2配置Open Media Vault网盘系统的用户、权限等,参考实战文章:

openmediavault debian linux安装配置企业私有网盘(二 )——用户、组、权限、共享+文档访问功能

https://blog.csdn.net/weixin_43075093/article/details/131603562

3、配置Open Media Vault网盘系统的系统日志输出到win server2008 R2中的kiwi syslog server,对应协议tcp,端口号514,如下图:

(三)安装配置NAS系统的日志输出

1、登录到NAS系统后,打开控制台,点击常规配置,如下图:

2、找到Qulog Center系统日志,点击进入,如下图:

3、从下图中展开Qulog服务,点击日志发送设置,如下图:

4、发送至Syslog服务器,添加目标,根据具体的环境指定kiwi syslog server的ip地址与端口号,本例中的参数,如下图

(四)安装配置摄像头的的日志输出

1、启用摄像头的越界侦测smart事件,绘制越界的范围与区域,如下图:

2、指定越界侦测的布防时间为晚上21:30至凌晨6点这段时间,如下图:

3、配置摄像头遇到smart事件后,通过摄像头高级配置网络中的FTP,将FTP服务器的地址,端口号,用户名和密码等参数填写正确,如下图:

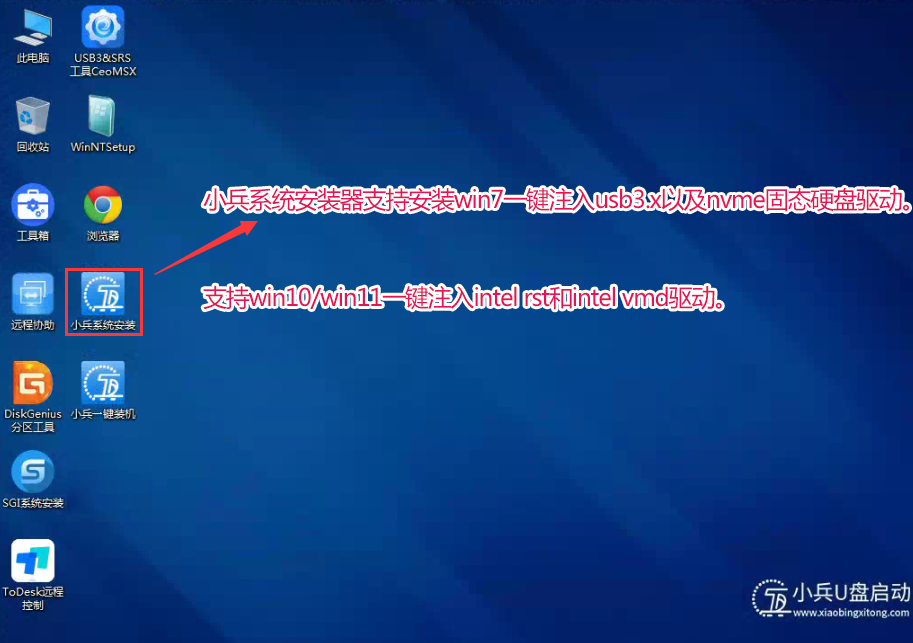

(五)server_u的配置接收摄像头的日志

1、Server_u服务器的FTP配置,建立用户名和密码,指定根目录,如下图:

2、配置用户的访问权限,使摄像头输入的用户名和密码,够权限上传触发越界侦测的事件后,自动拍照上传到Server_U服务器端,权限配置如下图

四、验证结果:

(一)对NAS系统访问的日志记录

1、测试连接,生成日志文件,如下图:

2、查看已生成的NAS系统访问的日志文件内容,如下图:

(二)摄像头对越界侦测后的日志文件验证:

1、Server_u从摄像头接收到的越界侦测后,自动拍照图片生成的文件如下图:

2、找到对应的时间段,有汽车从西大门出去,触发了摄像头上的越界侦测smart事件,所以图片自动拍后保留上传到FTP服务器中,如下图:

(三)对OpenMediaVault系统的访问日志,如下图:

五、对验证结果后的处理:

1、分析公网ip或用户对内部NAS系统访问存在的问题,如下图:

2、从上图中分析得出:

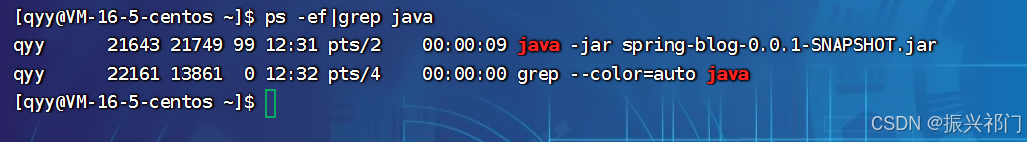

(1)在几分钟内分别就有使用root、reza用户,尝试使用SSH/SFTP协议,登录到NAS系统。

(2)Login Fail,说明登录失败,极有可能是暴力破解用户名和密码。

(3)上图中的公网ip地址,分布于不同的地理位置。

(4)登录过程中服务器执行的动作是Accessed,拒绝,说明未通过验证。

3、解决方案:修改root用户ssh登录验证失败后的帐户锁定一段时间,在锁定的时间段内不允许该用户执行登录动作,步骤:

(1)使用root用户登录到OpenMediaVault系统,修改当前目录为/etc/pam.d,如下图:

(2)在文件尾加入一行:意思是连续3次登录失败,则锁定30分钟,30分钟后才可进行下次登录动作

Account required pam_tally2.so deny=3 unlock_time=1800 even_deny_root root_unlock_time=1800

(3)执行命令重启ssh服务,systemctl restart ssh,如下图:

4、修改NAS系统中,用户的密码策略,如下图:

5、修改NAS系统中的帐户访问保护时间限制,如下图:

至此本文结束,通过虚拟化服务器,自建kiwi syslog server日志服务器,对NAS存储系统与OpenMediaVault网盘系统的访问记录进行保存,并根据公网的尝试访问登录与暴力破解进行了安全防护。还使用server_u搭建的文件服务器,保存 ip网络摄像头对指定时间段的的越界侦测自动拍照的图片,为安全的排查提供电子依据。