伪静态---假的静态页面

伪静态---假的静态页面- 判断页面是否为静态:document.lastModified

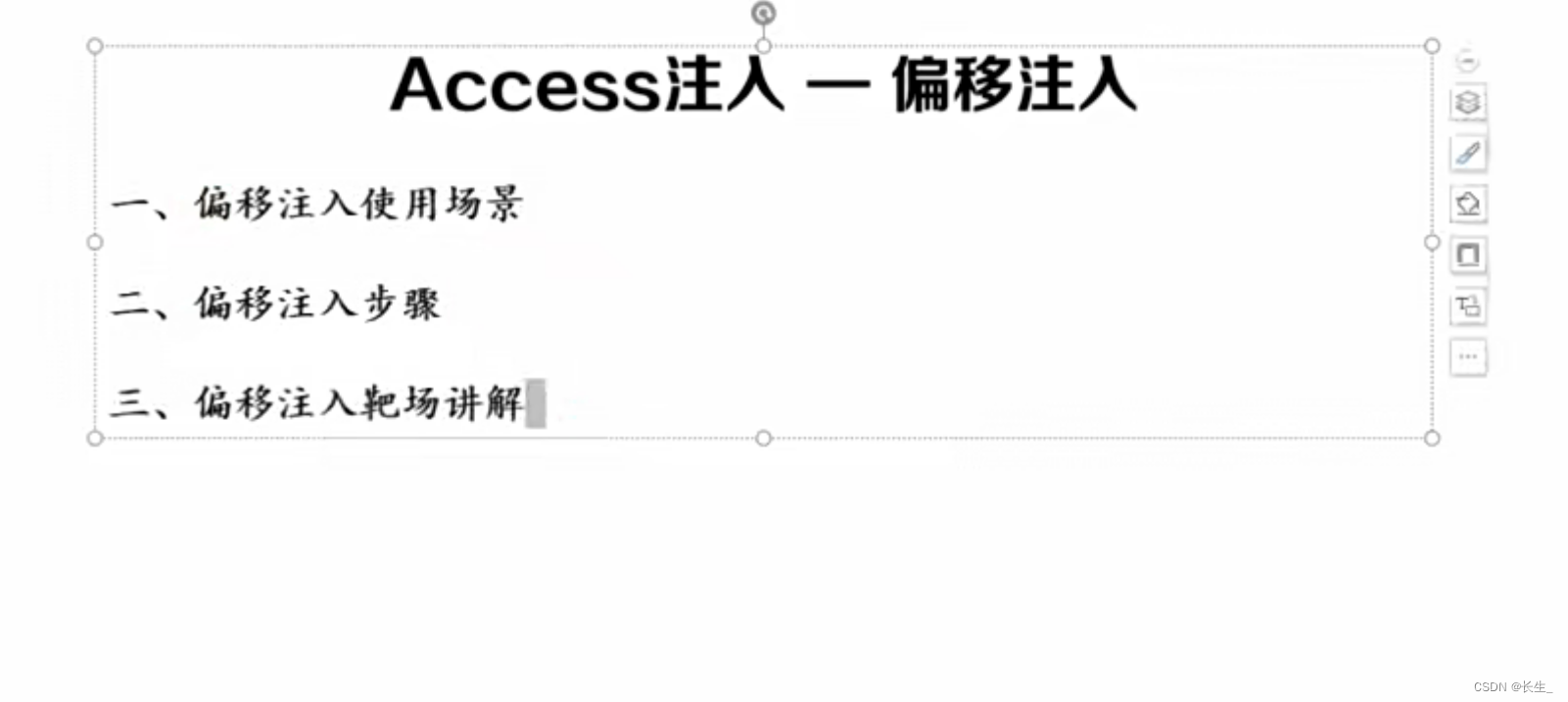

- 偏移注入使用场景:遇到知道表明,但不知道字段名的情况下使用

- 表.* =>(核心)

- information_schema.tables(去information_schema库里面选中tables这个表)

- 库.表.字段 表示 选中这个库里面这个表的这个字段

- 库.表.* 表示 选中这个库里面这个表里面的全部字段

- 偏移注入是不能够知道字段名,但可以知道字段里面的结果

- 服务器返回的内容是html的源码

- 有些输出会在源码中存在,但页面不一定会全部显示出来

- 注入没办法获得回显:尝试盲注(布尔型,时间型)

- 布尔型较快,时间型盲注繁琐耗时

- DNS注入--->让盲注变成显错注入

- 注入--->把用户输入的数据当作代码执行

- DNS&&注入

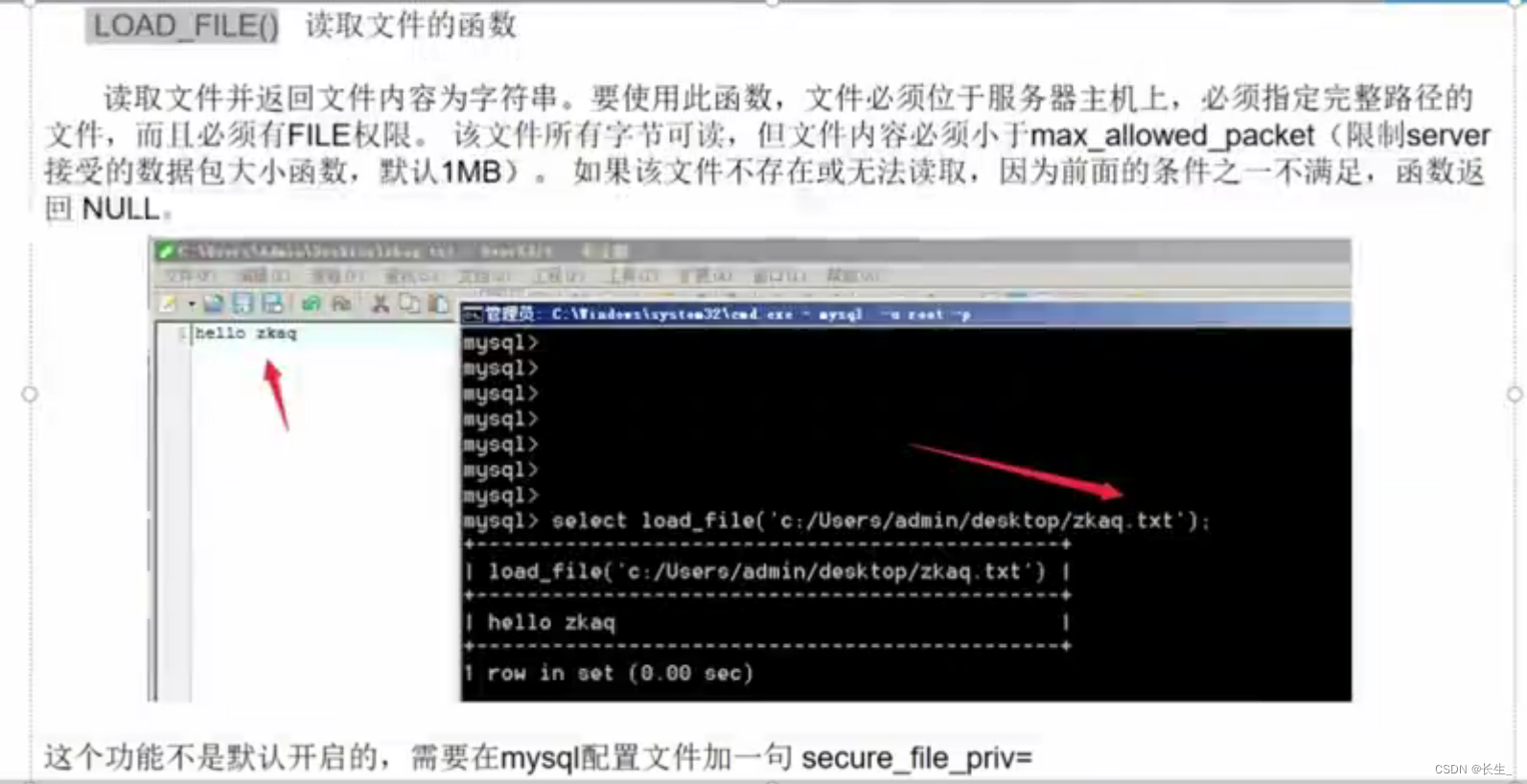

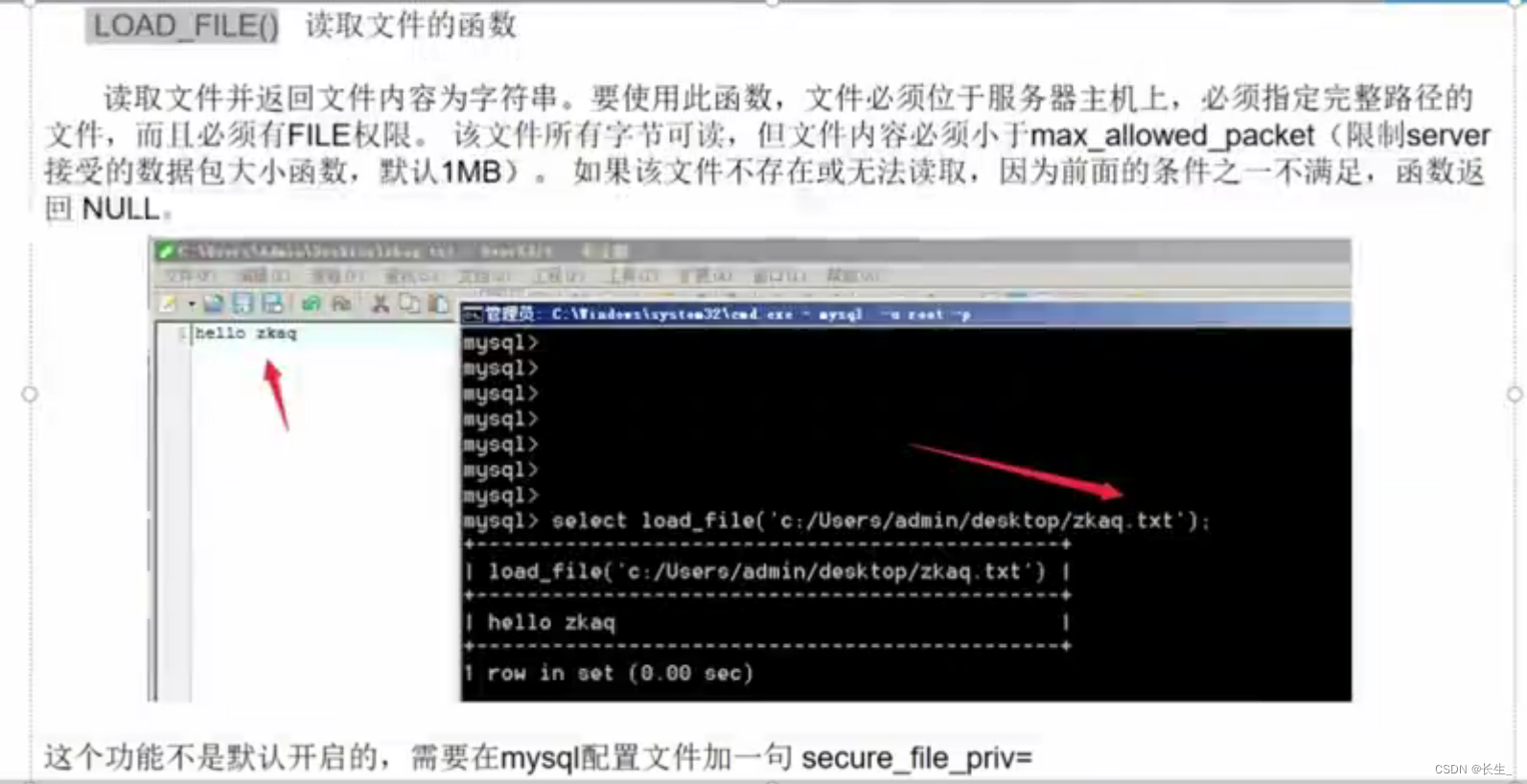

- LOAD_FILE() 读取文件

- DNS日志-->记录某时某分 xxx请求查询某某域名,如果我们自己搭建一个DNS服务器来承接域名解析。那么所有的访问域名都会被我们的日志记录下来。

- 域名--->由运营商解析,固定的域名由固定的DNS服务器解析

- obb-->数据外带

- 局限性:1.目标需要连接网络 2.SMB服务 windows自带,linux不自带

- DNS注入不一定能够用于linux 原因是DNS注入需要SMB服务,而linux不自带

- waf:网站的安全软件 当出现危险传参时,拒绝访问

- 计算机中:黑白名单

- 黑名单:失去权限,有限制

- 白名单:有权限

- 后端脚本可以执行php代码

- 在waf中存在机制,默认对txt和jpg不检测,及txt和jpg属于waf中的白名单

- load_file() 读取文件

- into outfile

- into dumpfile 可以写文件

- php后端脚本,写一句话木马,通过一行代码操纵目标服务器

<?php

eval($_REQUEST[8])

?>

- eval() 把字符串当作代码执行,上传木马后对目标服务器进行操作可使用webshell工具

- webshell管理工具:菜刀,蚁剑,c刀,冰蝎等

- SQl注入:不同数据库之间大同小异

- MSSQL--->SQL Server =>数据库(一些函数,系统自带库,有自己的特性)

- MSSQL注入:环境搭建稍复杂一点点

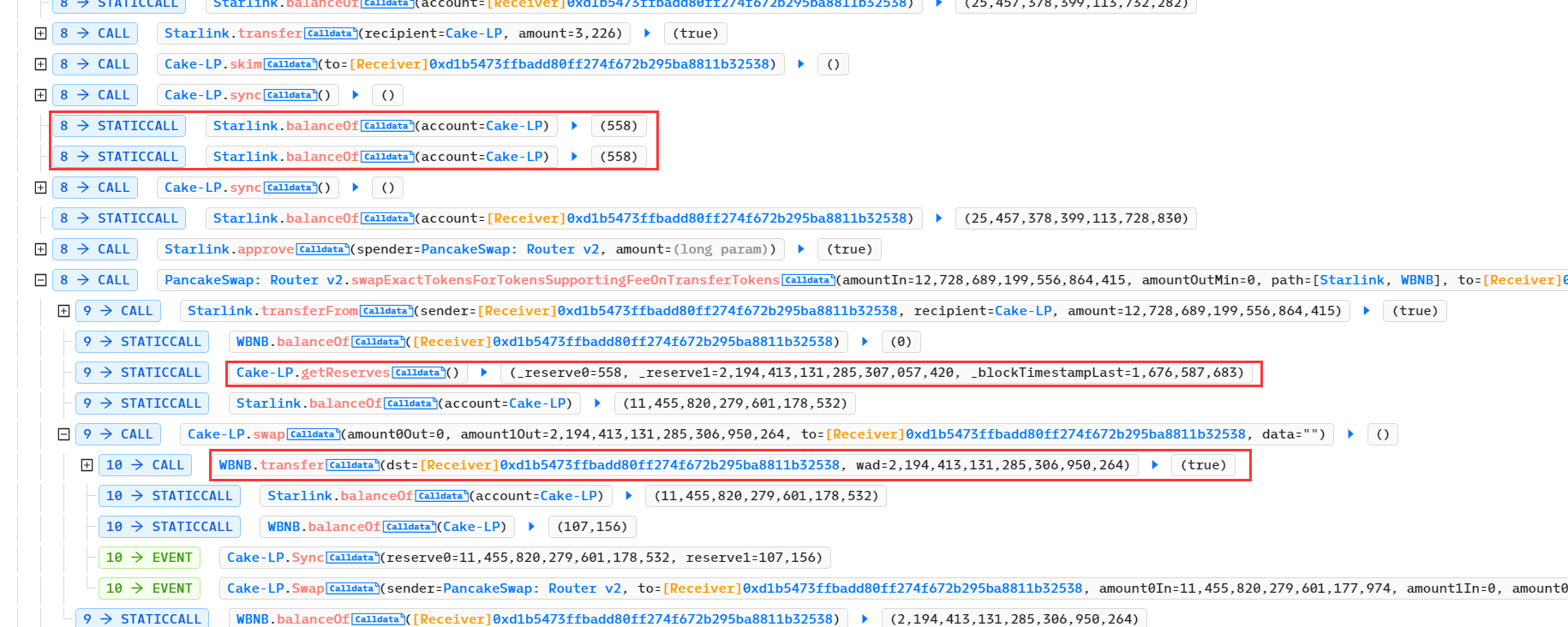

- 反弹注入:特殊手段 (把盲注变成显错)属于oob中的一种,利用外带数据方式得到我们想要的内容 将查询到的结果插入到远程的数据库里

- 报错注入将想要的结果放在报错

- opendatasource() 括号中填入两个参数(连接的组件,连接账号密码)

- 堆叠注入:

- 用;把前面的语句结束,然后在后面接自己的语句

- SELSCT*FROM new where id=‘1’; 后面可以开始从头写语句

伪静态---假的静态页面

伪静态---假的静态页面

![[管理与领导-113]:IT人看清职场中的隐性规则 - 10 - 看清人的行动、行为、手段、方法背后的动机与背景条件](https://img-blog.csdnimg.cn/fca4102dbffc40239847bfa53fb8e5a7.png)