文章目录

- 流量代理

- 1. 正向代理

- 2. 反向代理

- 3. 流量转发工具

- 4. 实验

- 4.1 实验环境

- 4.2 reGeorg工具

流量代理

1. 正向代理

正向代理是客户端和其他所有服务器(重点:所有)的代理者

2. 反向代理

反向代理是客户端和所要代理的服务器之间的代理。

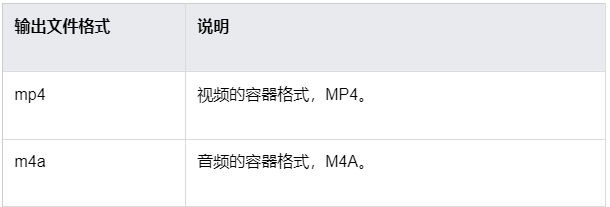

3. 流量转发工具

需要放在拿到shell的服务器上可使用

-

lcx 端口流量转发,不具备完整的proxy代理功能

-

msf

-

cobalt Strike

-

earthworm

-

reGeorg

本地的客户端可以使用

windows

-

proxifier

-

SocksCap64

linux

- proxychains4

vim /etc/proxychains4.conf

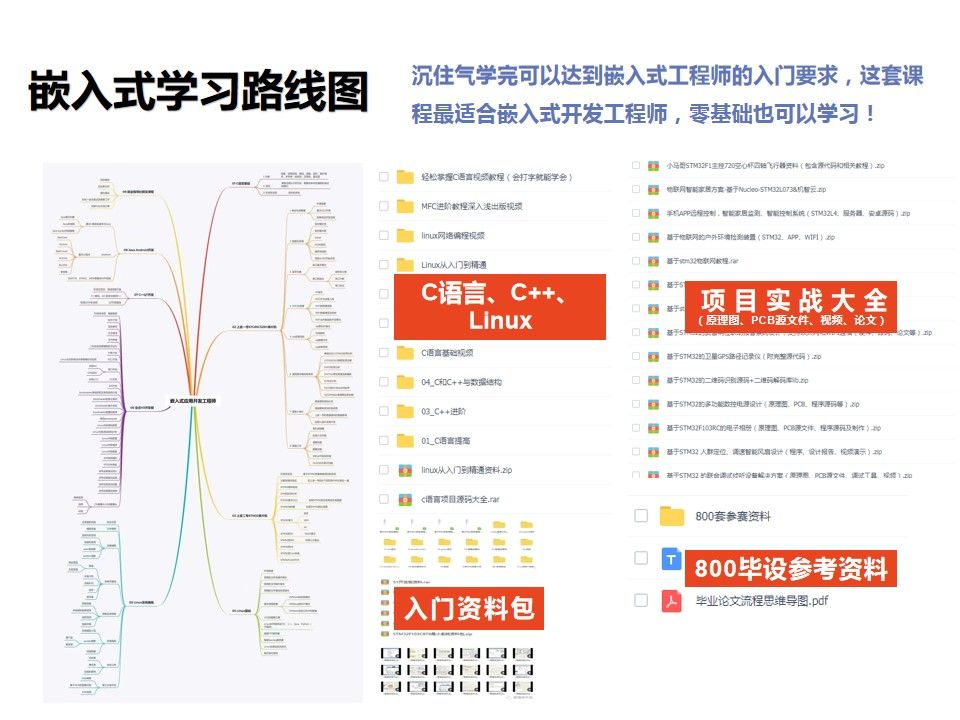

4. 实验

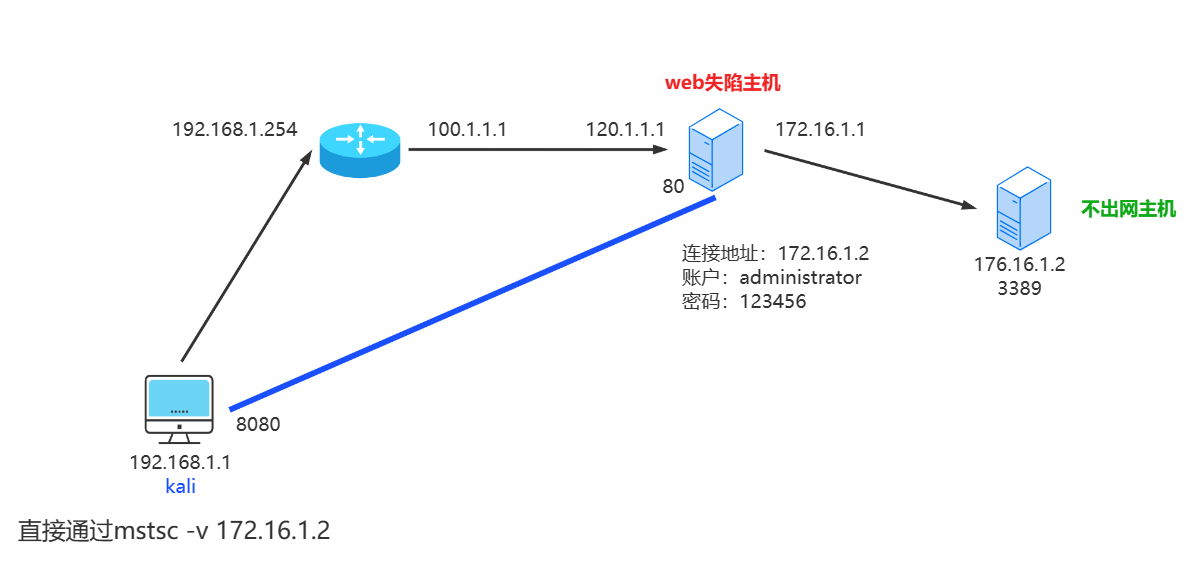

前提条件,对应的Web服务器已经失陷了,主机上发现有两张网卡,一张是公网地址120.1.1.1,一张是内网地址172.16.1.1。还原真实渗透场景,发现服务器上有一个文件,文件中记录了内网有一个172.16.1.2主机远程连接的地址,账户,密码。如何通过kali攻击机直接连接到172.16.1.2主机?

方案:使用失陷主机去请求172.16.1.2主机,将流量发送给Kali攻击机。

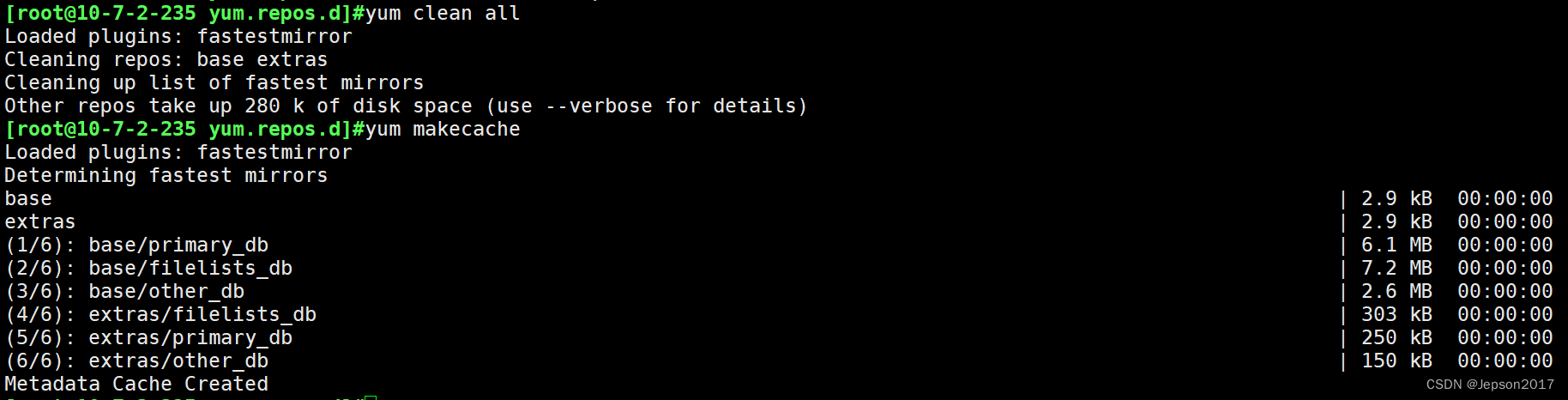

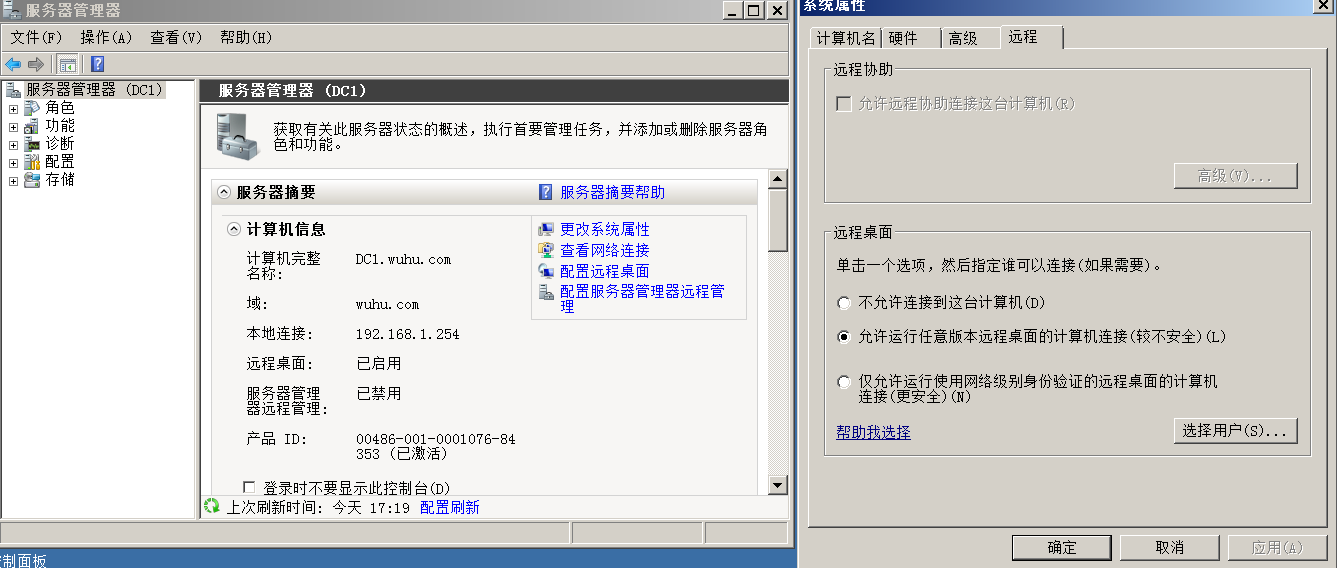

4.1 实验环境

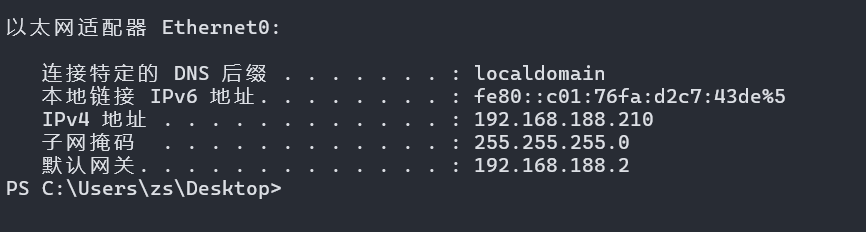

攻击机win10 :192.168.188.210

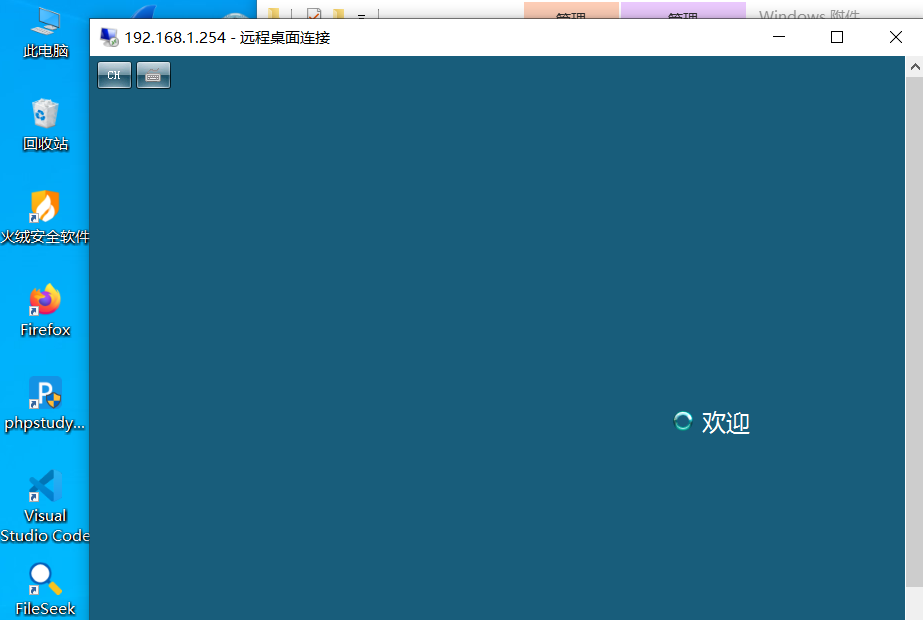

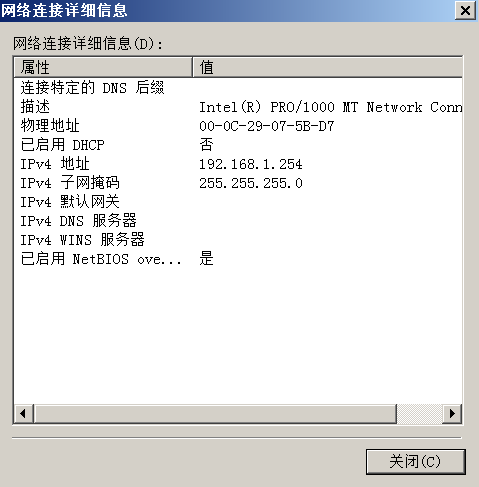

域控Windows server:192.168.1.254

由于没有网关所以该主机无法和其他网段的主机进行通信。

配置允许任意的远程桌面进行连接

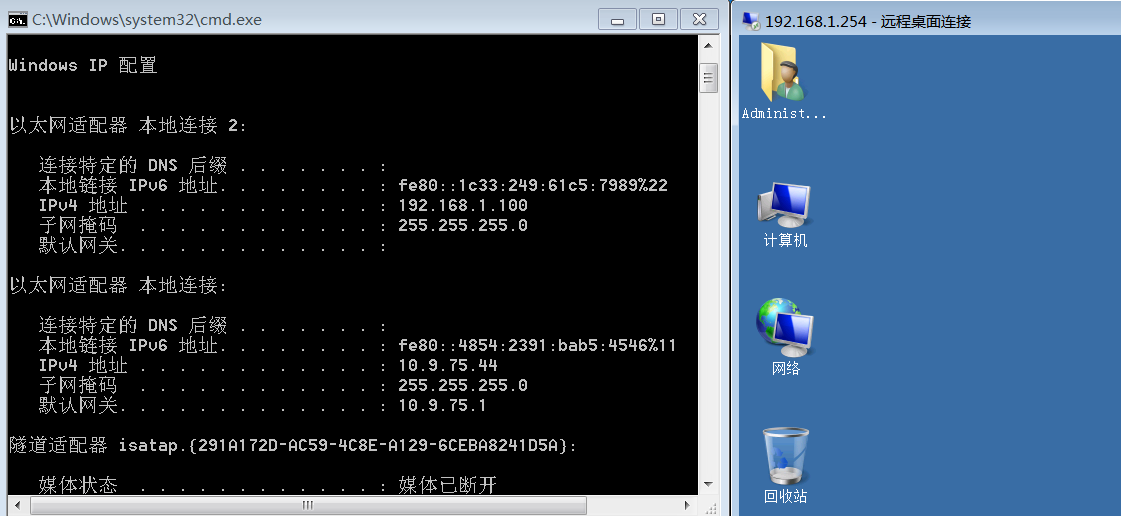

失陷主机Windows7:双网卡并且可以通过远程的方式连接域控。

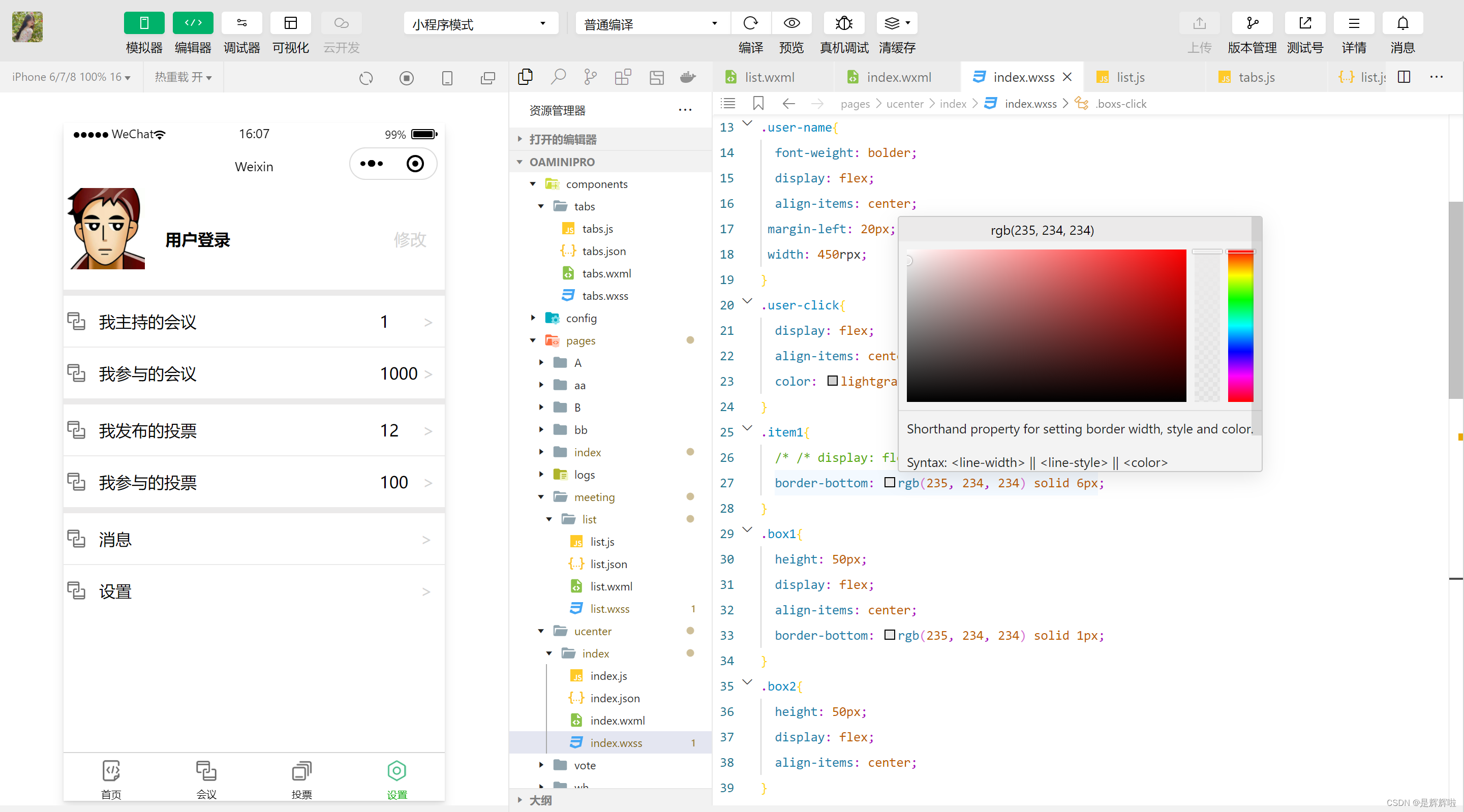

开启phpStudy

实现的效果:基于HTTP协议的代理。

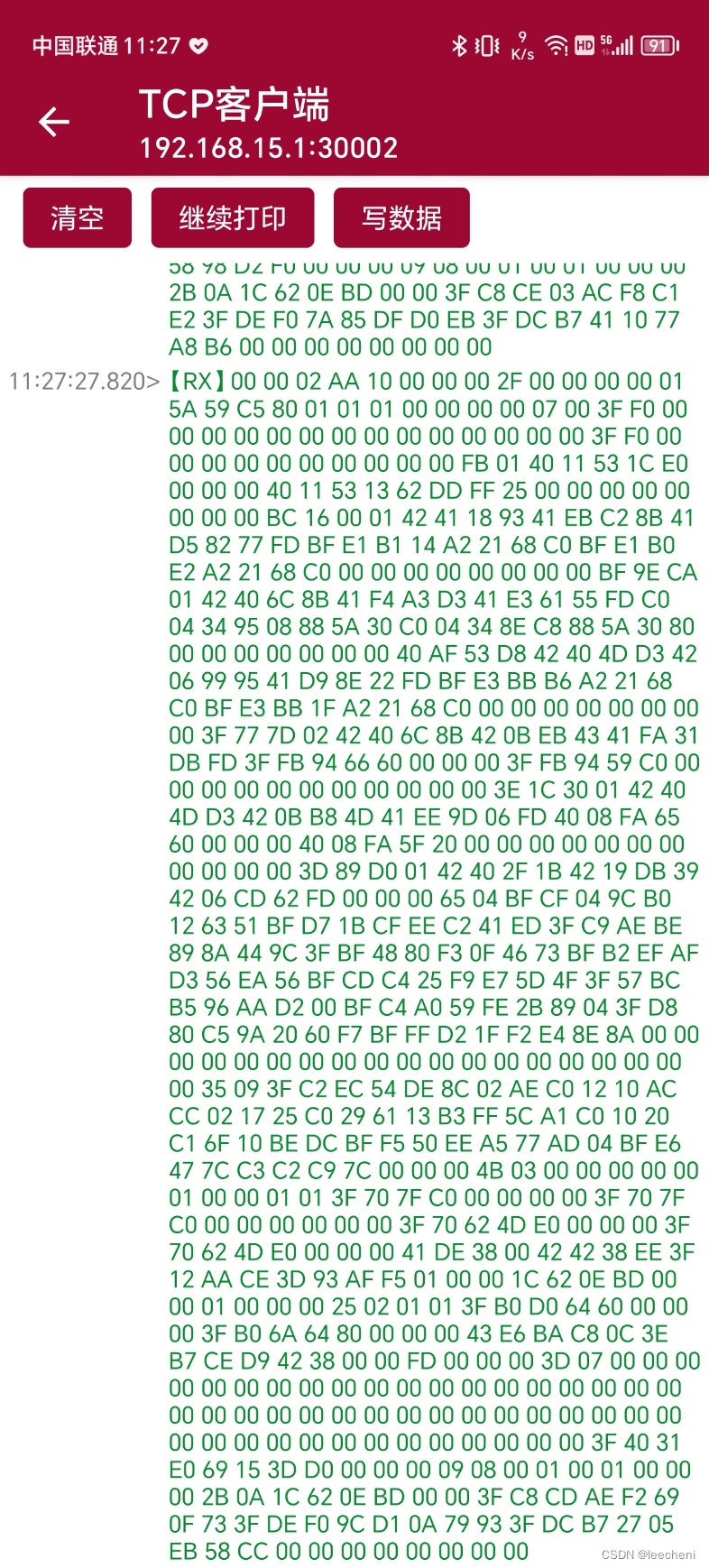

建立隧道,本地开启了服务让所有发送给8080端口的流量,都转发给失陷的服务器。失陷的服务器是借助80端口发送的流量,所有人都可以和80端口建立连接,前提数据必须是http协议。

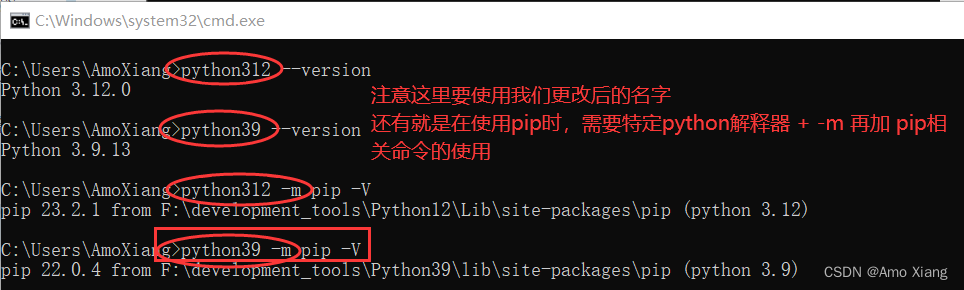

4.2 reGeorg工具

不知道对方客户端是用什么语言写的,可能是java,php,asp,所以reGeorg提供了三种不同的”恶意文件“。

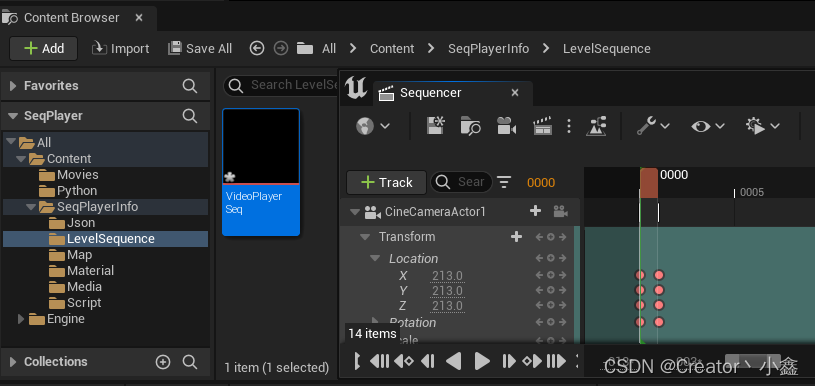

将tunnel.nosocket.php客户端文件复制到Windows7中phpStudy的WWW目录下

然后在攻击机Win10浏览器访问tunnel.nosocket.php文件,出现如下结果即为成功。

攻击机Win10命令行执行如下操作

python reGeorgSocksProxy.py -p 8080 -u http://10.9.75.44/tunnel.nosocket.php

说明:

-

8080意思是在本地启动一个8080端口,所接受到的流量会发送给远程的10.9.75.44失陷服务器。流量发送后tunnel.nosocket.php文件会自动处理。

-

将流量发送给本地的8080端口后,所有从8080端口走的流量都是通过tunnel.nosocket.php这个文件所在的网卡发出的。

在本地的8080端口上启动了socks服务。

socks协议:该协议就是为了做代理,可以做认证流量转发。

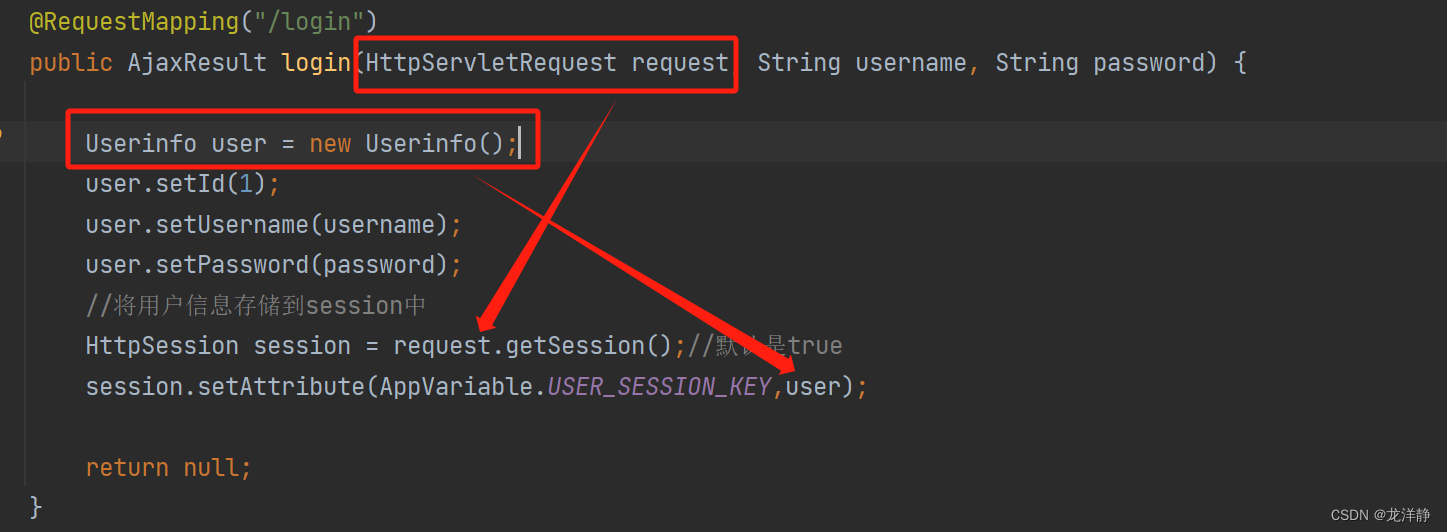

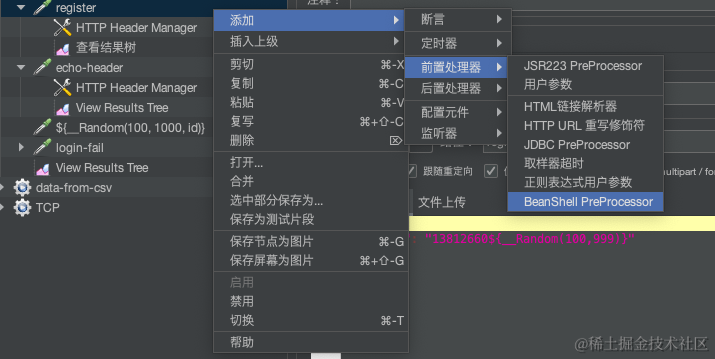

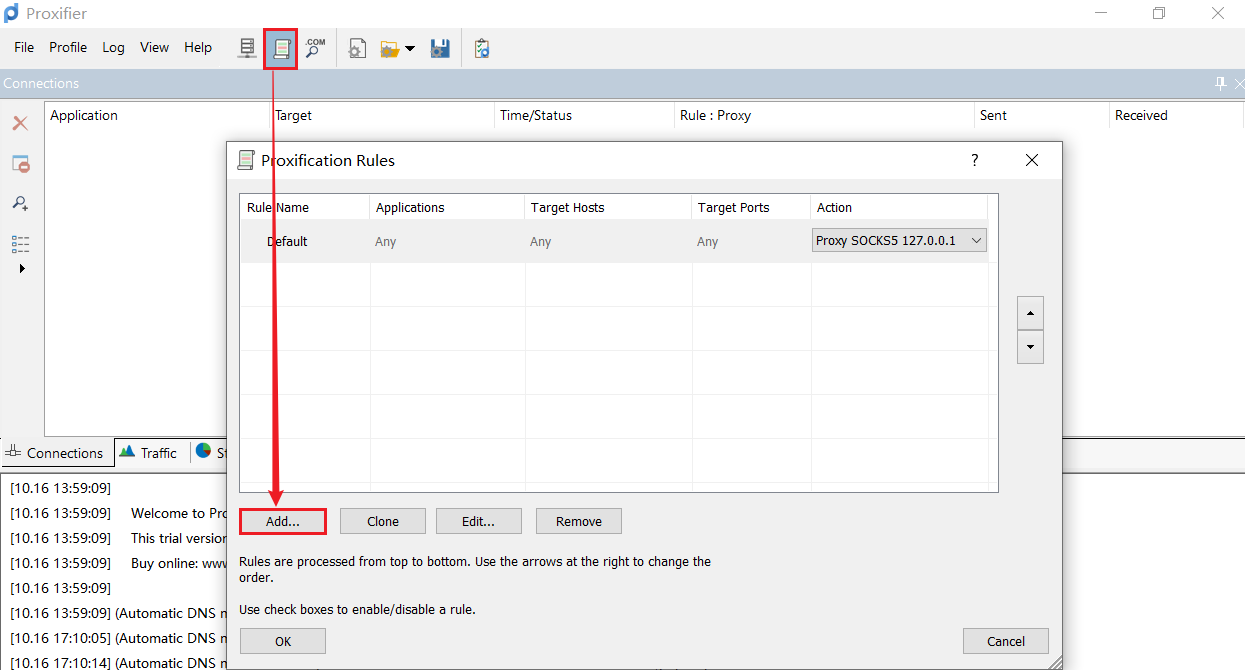

使用客户端进行连接

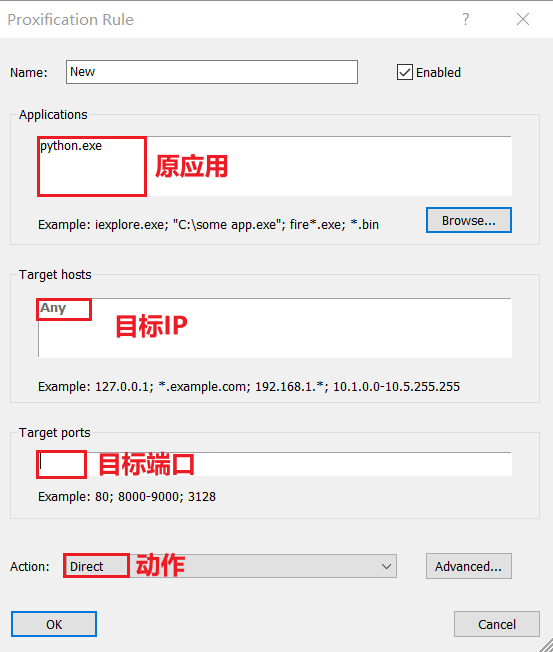

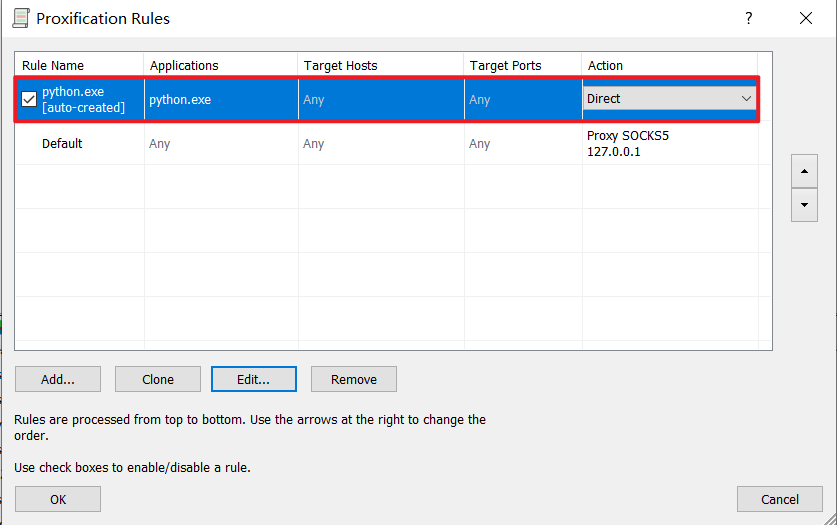

新建规则

以下配置表示python.exe这个应用程序访问任何主机的任何端口都是直连。

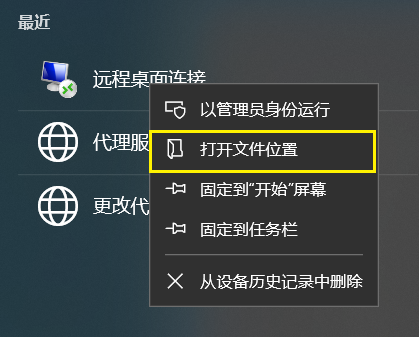

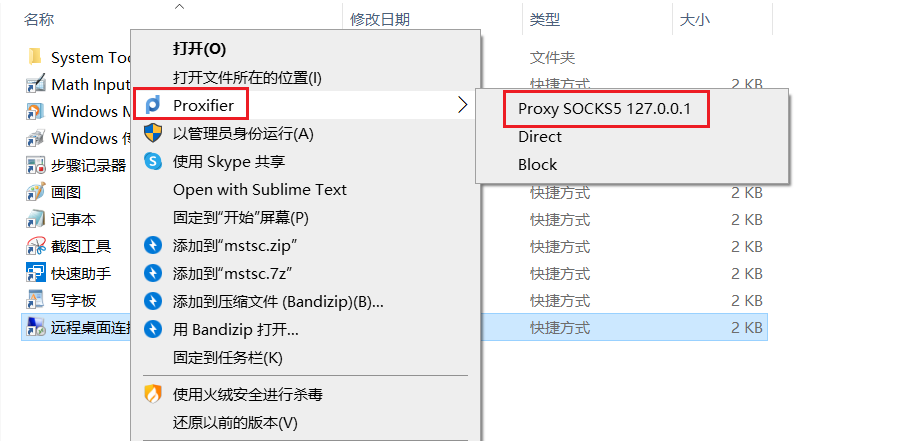

现在让远程桌面连接的流量发送给8080端口。

利用代理,连接内网不出网主机的远程桌面服务。

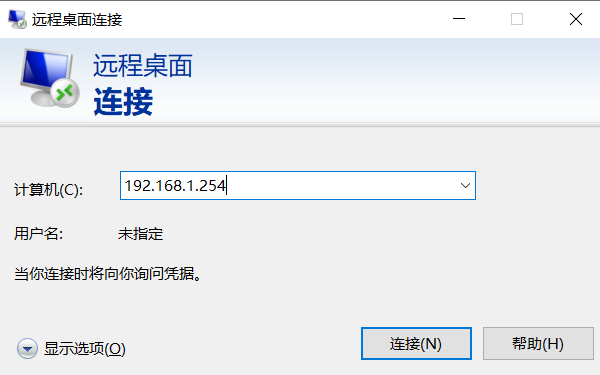

访问不出网主机的IP

连接成功