服务器端请求伪造(SSRF)攻击是一种常见的网络安全威胁,它允许攻击者诱使服务器执行恶意请求。与跨站请求伪造(CSRF)相比,SSRF攻击针对的是服务器而不是用户。了解SSRF攻击的工作原理、如何防御它,以及它与CSRF的区别对于确保网络安全至关重要。  什么是SSRF攻击 定义:SSRF攻击是攻击者利用服务器的功能,使服务器向攻击者指定的内部或外部资源发送请求。 工作原理:攻击者通过构造特殊请求,欺骗服务器向攻击者控制的地址发送数据,或请求服务器内部资源,从而绕过安全措施。 SSRF攻击的危害 内部系统访问:攻击者可能访问仅限服务器内部网络可访问的系统。 数据泄露:通过SSRF攻击,攻击者可能获得敏感数据,如数据库凭据。 服务拒绝:攻击者可能利用SSRF攻击消耗服务器资源,导致服务拒绝。 如何防御SSRF攻击 输入验证:对用户提供的URL进行严格的验证,只允许安全且预期的格式。 限制网络请求:限制服务器可以请求的IP地址或域名,禁止访问敏感资源。 使用安全列表:维护一个安全列表,仅允许服务器访问列表中的资源。 监控与日志记录:监控服务器的出站请求,记录任何异常行为以进行及时响应。 SSRF与CSRF的区别 攻击对象:SSRF针对服务器,而CSRF针对用户的Web浏览器。 攻击方式:SSRF利用服务器发送请求,CSRF利用用户浏览器发送请求。 防御策略:SSRF的防御集中在限制服务器的请求,而CSRF的防御着重于验证Web应用的请求。

什么是SSRF攻击 定义:SSRF攻击是攻击者利用服务器的功能,使服务器向攻击者指定的内部或外部资源发送请求。 工作原理:攻击者通过构造特殊请求,欺骗服务器向攻击者控制的地址发送数据,或请求服务器内部资源,从而绕过安全措施。 SSRF攻击的危害 内部系统访问:攻击者可能访问仅限服务器内部网络可访问的系统。 数据泄露:通过SSRF攻击,攻击者可能获得敏感数据,如数据库凭据。 服务拒绝:攻击者可能利用SSRF攻击消耗服务器资源,导致服务拒绝。 如何防御SSRF攻击 输入验证:对用户提供的URL进行严格的验证,只允许安全且预期的格式。 限制网络请求:限制服务器可以请求的IP地址或域名,禁止访问敏感资源。 使用安全列表:维护一个安全列表,仅允许服务器访问列表中的资源。 监控与日志记录:监控服务器的出站请求,记录任何异常行为以进行及时响应。 SSRF与CSRF的区别 攻击对象:SSRF针对服务器,而CSRF针对用户的Web浏览器。 攻击方式:SSRF利用服务器发送请求,CSRF利用用户浏览器发送请求。 防御策略:SSRF的防御集中在限制服务器的请求,而CSRF的防御着重于验证Web应用的请求。

SSRF攻击是一种危险的安全威胁,其对内部系统的潜在访问能力使其尤为危险。与CSRF攻击相比,SSRF有着不同的攻击对象和方式。实施有效的防御策略,如严格的输入验证和网络请求限制,是防御SSRF攻击的关键。了解和区分SSRF与CSRF,对于实施针对

各种网络攻击的全面安全策略非常重要。网络安全是一个持续的过程,必须不断适应新兴的威胁和挑战。通过深入了解这些攻击的特点和防御策略,我们可以更有效地保护我们的网络环境和敏感数据。

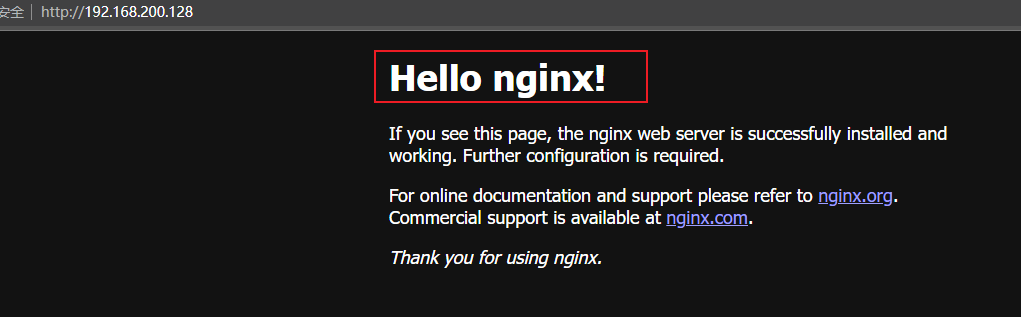

使用雷池社区版WAF防御SSRF攻击,免费、强大的WAF,自行搜索下载即可 在防御服务器端请求伪造(SSRF)攻击的过程中,使用雷池社区版这样的Web应用防火墙(WAF)可以提供额外的安全层。以下是雷池社区版在防御SSRF攻击方面的关键优势:

先进的请求过滤:雷池社区版可以配置规则以识别和过滤可疑的出站请求,特别是那些可能导致SSRF攻击的请求。这包括对URL格式的检查、对不寻常的请求头的验证,以及对请求目标的审查。

实时监控与防御:雷池社区版提供实时监控功能,能够及时发现并阻止潜在的SSRF攻击。通过持续分析网络流量,雷池社区版帮助识别出不正常的数据传输模式。

自定义安全策略:用户可以根据自己的应用特点和安全需求,在雷池社区版中定制特定的安全策略。这包括设置对特定类型的请求进行特别处理的规则,如禁止访问内部IP地址。

易于部署和使用:雷池社区版用户界面直观,易于配置,使得即使是非专业人员也能轻松设置和维护防火墙规则。

社区支持:作为社区版产品,雷池社区版得到了广泛的社区支持和持续的更新,确保其防