1,加密,采用blowfish或其他

2,自定是32个字符的混淆code

3,对文件做blowfish加密,入口文件加密前将混淆code按约定格式(自定义的文件头或文件尾部)写入到文件

4,遍历资源目录,对每个文件做md5混淆,混淆原始串=“相对路径”+“文件名”+混淆code,

文件改名并且移动到资源目录根目录,清除原始目录

入口文件除外,因为入口文件也混淆的话就只能把混淆code写入到加密程序中,不方便频繁修改,留个入口文件就能在程序运行最开始的地方读取到混淆code

5,引擎c++代码层修改文件检索,CCFileUtils::fullPathForFilename,获取md5混淆后的文件名,混淆原始串=“相对路径”+“文件名”+混淆code

6,拿到目标文件名后,blowfish对文件数据解码读取文件

因为混淆用的md5,混淆码是写在加密后的入口文件内的,所以破解出文件名就只能解开入口文件,但入口文件的加密过的,加密解密以及加密code是在c++层面做的,只通过资源或者脚本文件不可能破解出来,除非有能力把C++代码反编译出来.

Ipa Guard可以对ipa文件中的类、方法、方法参数、变量等进行全面修改混淆,使其名称成为没有意义的乱码,极大地增加应用破解的难度。工具支持对OC、Swift、Flutter、H5、HBuilder、Unity3D、Cocos2dx等各种开发平台开发的app。

此iOS App代码混淆工具对代码进行分门别类、分级标注,混淆目标可控,强度可控,极大地简化了配置混淆内容的过程。

是否有其他更牛逼的手段破解不知道,但总归现在这种方式已经将破解代价提到很高了,目的已经达到

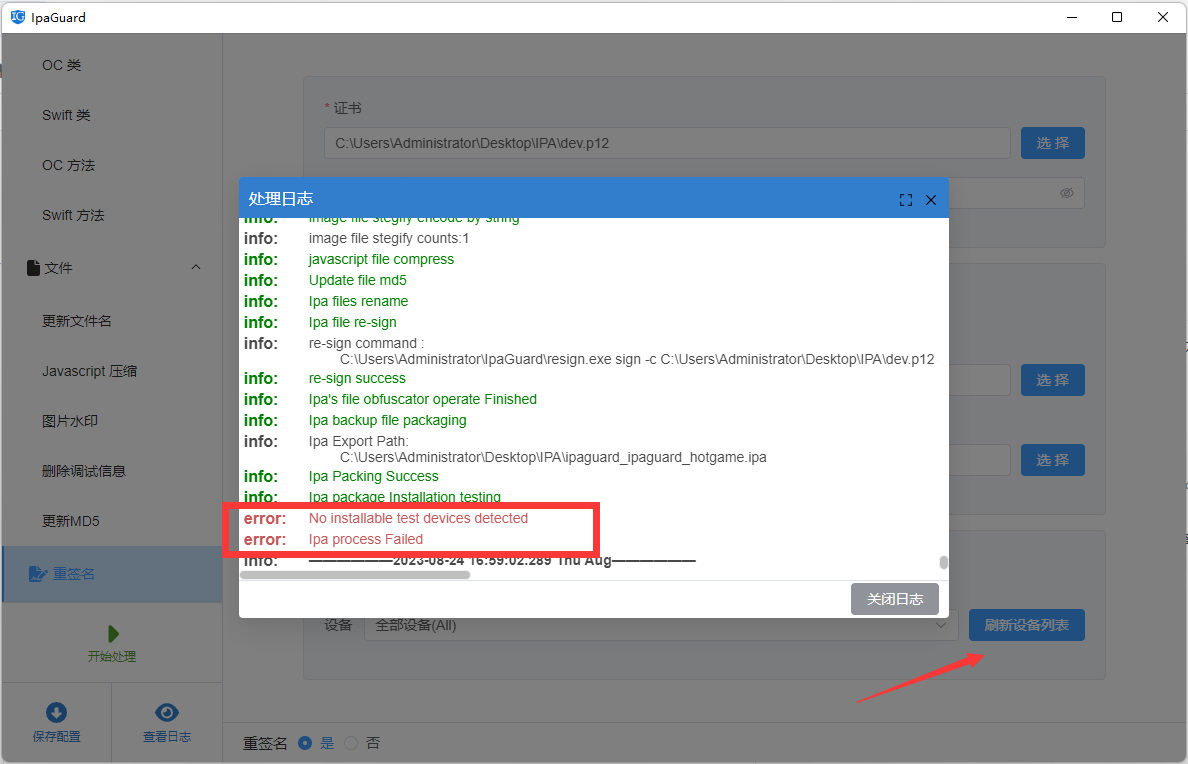

ipa编译出来后,或者ipa进行修改后,需要进行重新签名才能安装到测试手机,或者提交app store供apple 商店审核上架。ipaguard有签名和重签名功能,能在windows,mac,和linux上运行。在对ipa进行混淆和保护后,可以直接通过签名安装到测试手机,非常的方便测试检查混淆后的效果。

第一阶段测试和配置尝试阶段 配置好要混淆的内容后直接点击处理安装到手机,这阶段使用开发测试证书,测试描述文件。描述文件要包含测试设备的udid才能安装到设备。 第二阶段发布阶段 当测试ok,运行没问题后把测试证书和描述文件改成发布证书和描述文件,点击处理后产生最终的ipa,发布类型无法安装到手机,只能提交上架发布使用

注意⚠️:描述文件和ipa里面的bundle id匹配。

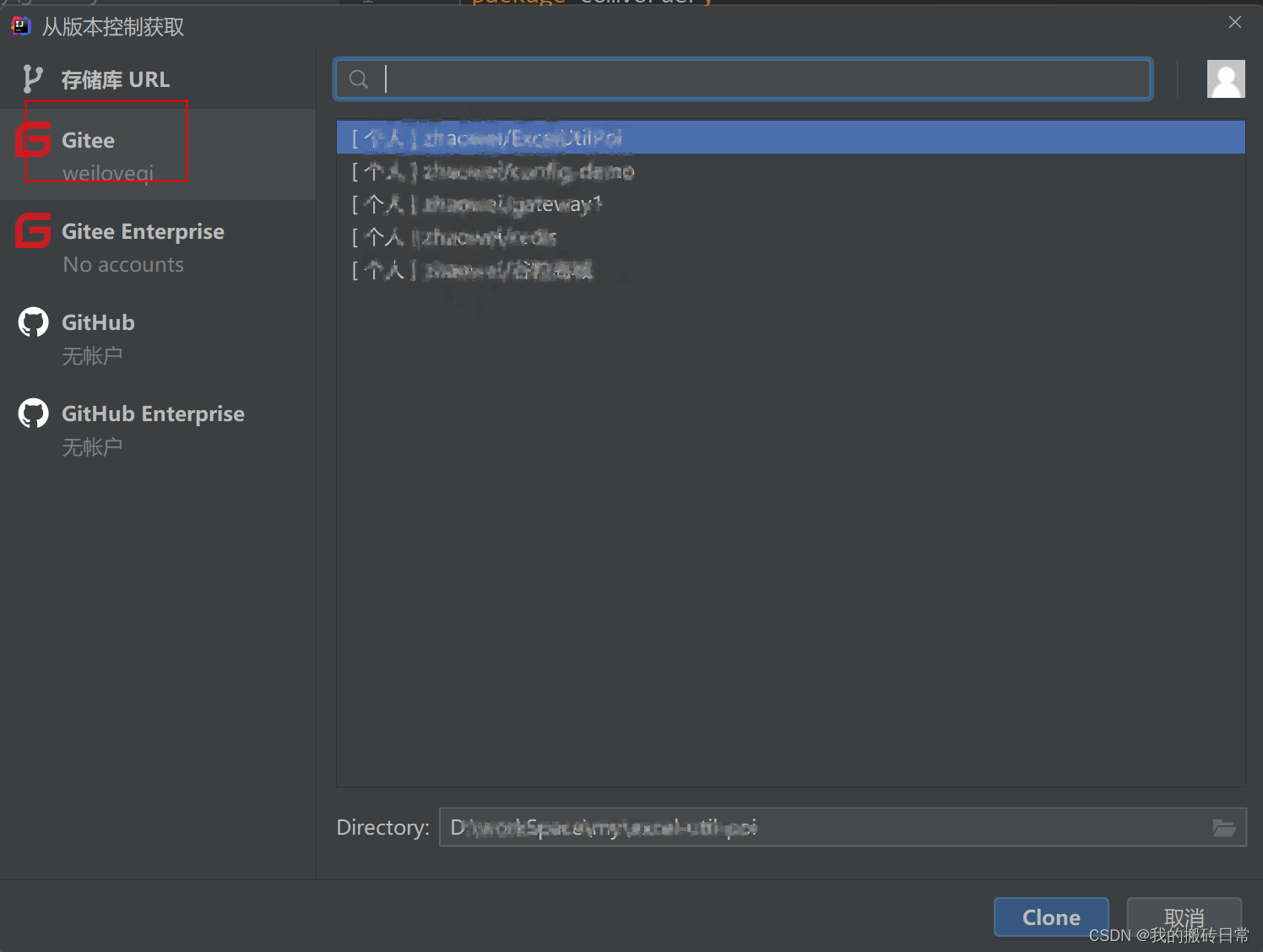

打开要处理的IPA文件

第一项,填写我们需要重签名的 ipa 路径(当前导入的路径跟导出的路径)

设置签名使用的证书和描述文件

测试配置阶段使用开发测试证书,方便安装到手机测试混淆后ipa是否工作正常,测试ok,最后准备上架的时候再改成发布证书和发布描述文件

如果ipa需要特殊的权限配置,可以使用权限配置文件

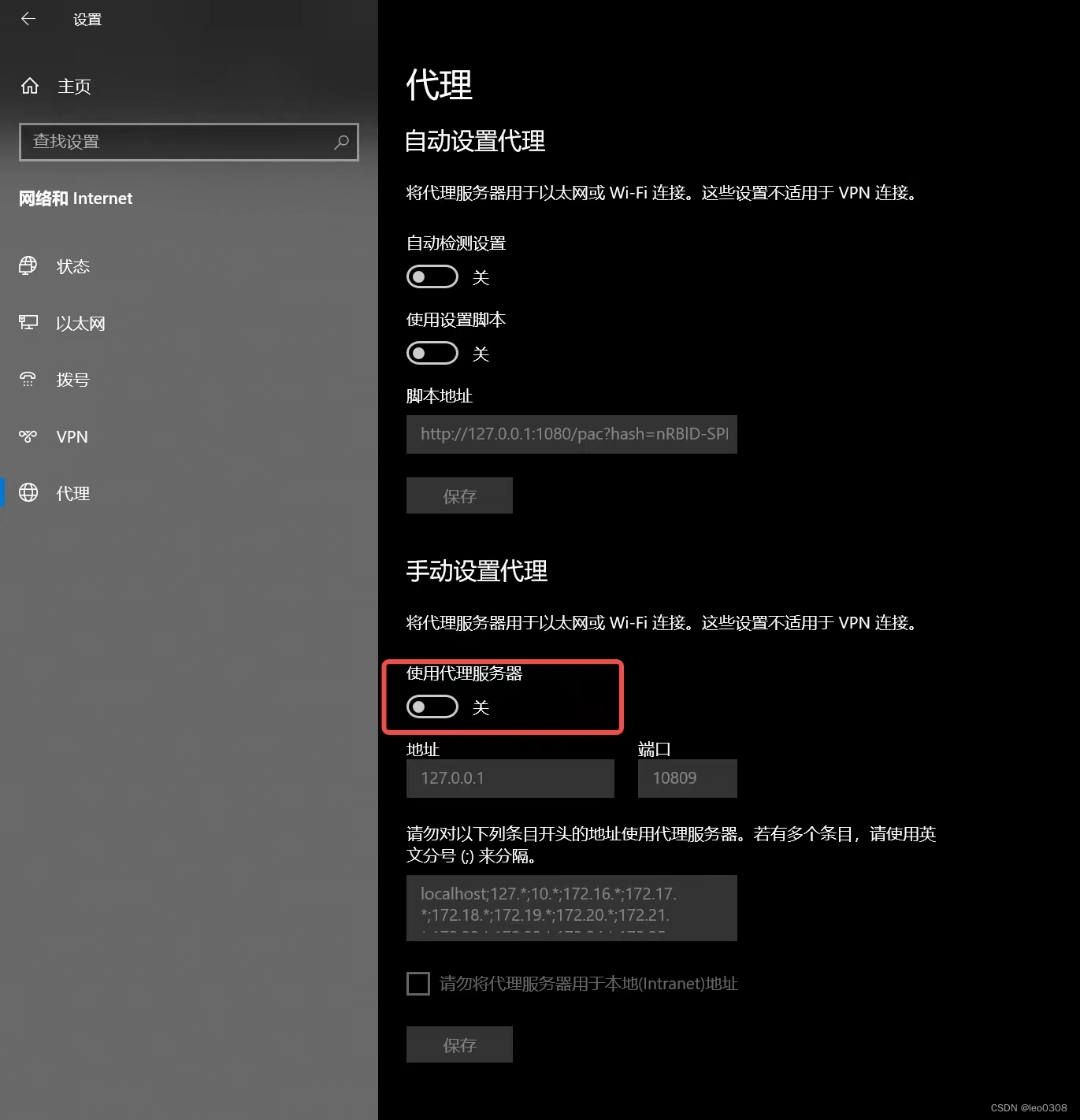

如果希望直接处理完后安装到设备,则勾选安装到设备选项 苹果手机数据线连接电脑即可识别设备,如果链接成功后没显示设备,则先安装itunes或者ios驱动。

开始ios ipa重签名

第四项点击开始处理,ipaguard会自动尝试讲ipa安装到手机,如果是发布证书并且忘记关闭安装到设备选项,则安装可能会失败,但是ipa是正常生成的,可以用来上架。