流量分析简介

网络流量分析是指捕捉网络中流动的数据包,并通过查看包内部数据以及进行相关的协议、流量分析、统计等来发现网络运行过程中出现的问题。

在CTF比赛中,以及各种技能大赛对于流量包的分析取证是一种十分重要的题型。通常这类题目都是会提供一个包含流量数据的pcap文件,参赛选手通过该文件筛选和过滤其中无关的流量信息,根据关键流量信息找出flag或者相关线索。

pcap流量包的分析通常都是通过图形化的网络嗅探器-wireshark进行的,这款嗅探器经过众多开发者的不断完善,现在已经成为使用最为广泛的安全工具之一。

关于wireshark,想了解更多的,可以参考

网络分析工具——WireShark的使用(超详细)-CSDN博客

流量分析-Wireshark -操作手册(不能说最全,只能说更全)_wireshark寻找扫描器-CSDN博客

例题:

CTFHub Misc 流量分析

数据库类流量

MySQL流量

解题:

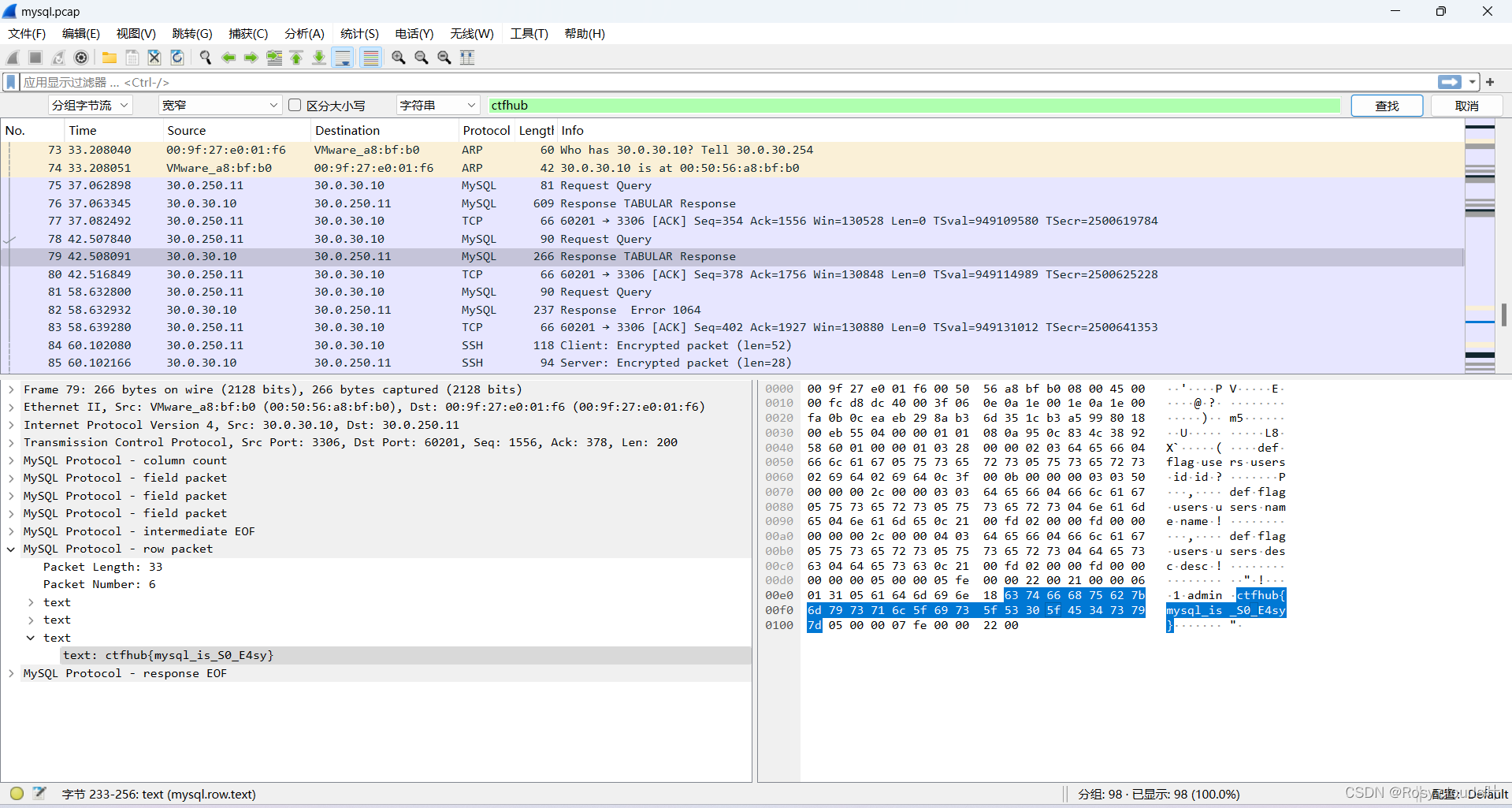

打开Wireshark,选择附件,打开(或将附件直接拖动到Wireshark中),然后ctrl+f,选择分组字节流,宽窄,选择字符串(如图)然后输入ctfhub查找,发现flag.

Redis流量

解题:

与上题一样,打开Wireshark,选择附件,打开(或将附件直接拖动到Wireshark中),然后ctrl+f,选择分组字节流,宽窄,选择字符串(如图)然后输入ctfhub查找,很快就能发现flag.

但是,不一样的是,这题的flag被分成了多个部分,需要找全!

打开第一个,发现一半

改查flag关键字

找到另一半

找到另一半

得flag: ctfhub{6051d6123de43dfad7609804925c0121}

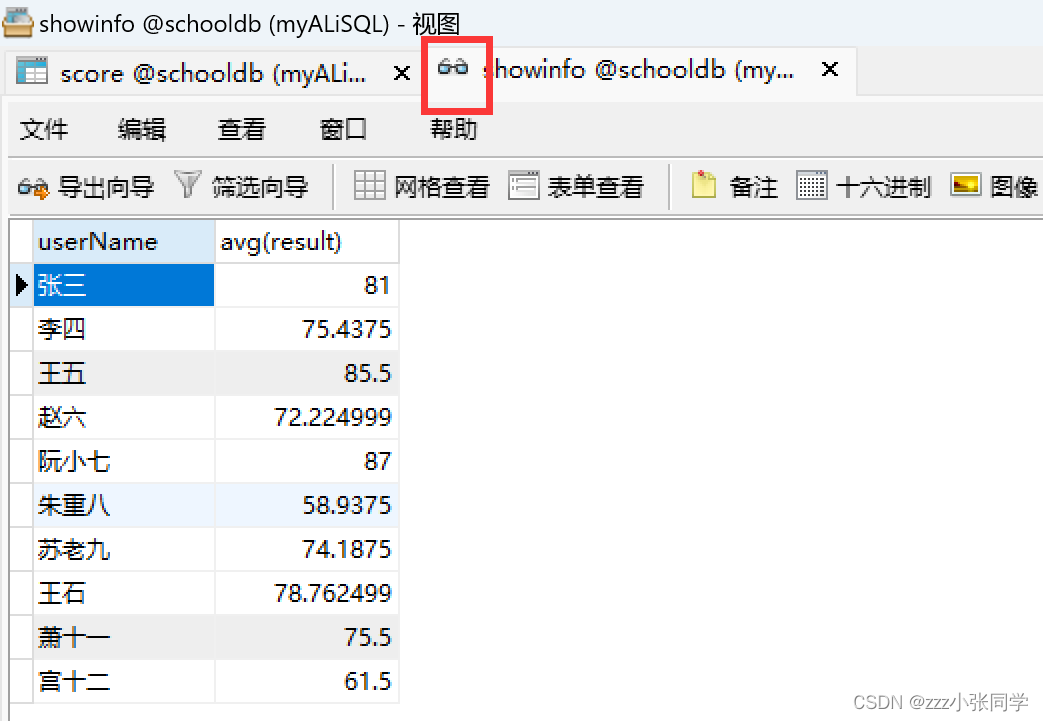

MongoDB流量

解题:

与上两题一样,打开Wireshark,选择附件,打开(或将附件直接拖动到Wireshark中)

使用在线工具,将ctfhub{转换为十六进制数值

在wireshark中搜索该十六进制关键字

得flag: ctfhub{5f284ecc279d2cbd1af258bb53c7a5f6}

协议流量分析 ICMP

Data

解题:

打开Wireshark,选择附件,打开(或将附件直接拖动到Wireshark中),然后ctrl+f,选择显示过滤器,过滤icmp,得

发现有括号猜测只是flag的一半,继续找

根据题目提示

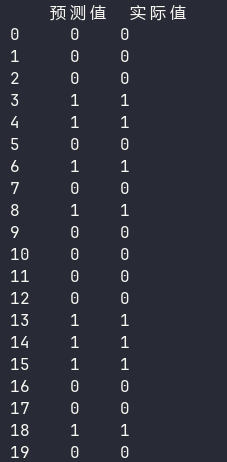

找到每一条ICMP流的长度

拼接而成得

9911610210411798123979998545357102485051125

转换为ASCII码值,即可得到flag:ctfhub{c87eb99796406ac0b}