前言:

【云原生】docker容器实现https访问_docker ssl访问-CSDN博客

一术语介绍

①key 私钥 = 明文--自己生成(genrsa )

②csr 公钥 = 由私钥生成

③crt 证书 = 公钥 + 签名(自签名或者由CA签名)

④证书:server.crt文件就是证书

⑤签名:使用私钥key与公钥csr进行证书server.crt生成的过程称为签名

1

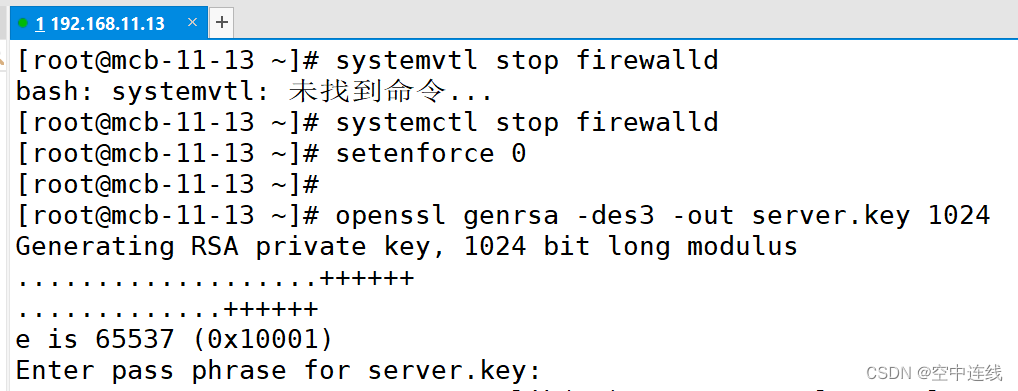

2 生成私钥

openssl genrsa -des3 -out server.key 1024

#使用ssl生成私钥名为 server.keyopenssl: 这是 OpenSSL 工具的命令行工具,用于执行各种加密操作。genrsa: 这是 OpenSSL 命令的子命令,用于生成 RSA 密钥对。-des3: 这是一个选项,表示生成的私钥将使用 DES 算法(Data Encryption Standard)和 3DES 加密进行保护。这将要求输入密码以保护生成的私钥文件。-out server.key: 这个选项指定了生成的私钥文件的输出路径和文件名。在这种情况下,生成的私钥将保存为 server.key 文件。1024: 这个参数指定了生成 RSA 密钥对时所使用的密钥长度,这里是 1024 位。密钥长度越长,通常意味着更高的安全性,但也可能会增加计算负担。因此,这个命令的含义是使用 OpenSSL 工具生成一个带有密码保护的 1024 位 RSA 密钥对,并将私钥保存在 server.key 文件中。生成的私钥文件将使用 DES 算法和 3DES 加密进行保护,需要输入密码才能访问私钥

3 创建ca证书(也就是公钥)

openssl req -new -key server.key -out server.csr

#基于创建的server.key私钥创建server.csr公钥

openssl req -text -in server.csr -noout

#查看私钥加密的内容

4 生成解密的私钥key

openssl rsa -in server.key -out server.key.unsecure

#基于server.key私钥生成server.key.unsecure的解密私钥

5 签名生成证书

签名方法1:方法1需要输入密码,私钥密码为abc123

openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

#使用私钥和公钥生成server.crt签名证书,-days为365天 -in指定公钥,-signkey指定私钥,生成的前面证书为server.crt签名方法2:

openssl x509 -req -days 365 -in server.csr -signkey server.key.unsecure -out server.crt

#使用解密私钥和公钥生成server.crt签名证书,-days为365天 -in指定公钥,-signkey指定解密后的私钥,生成的前面证书为server.crt

openssl x509 -text -in server.crt -noout

#查看证书的内容,server.crt内容

6 配置证书并验证

6 配置证书并验证

yum install epel-release -y

yum install nginx -y

systemctl start nginx

#安装额外源 并安装启动nginx

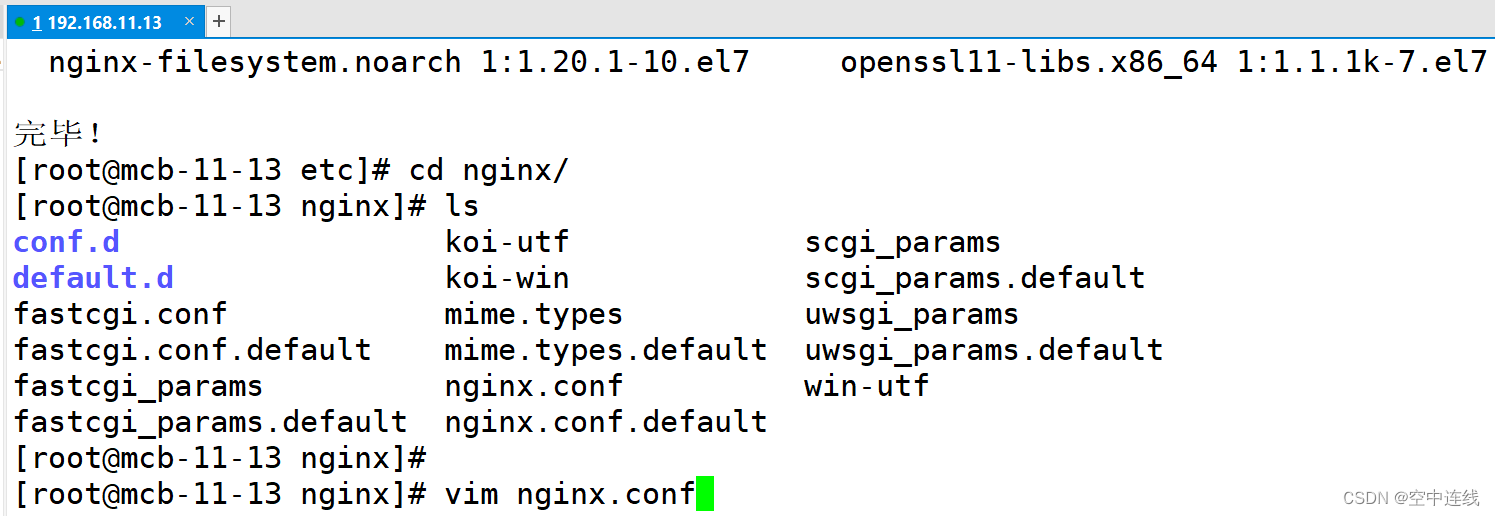

vim /etc/nginx/nginx.conf

#编辑nginx主配置文件文件末尾添加内容如下

server {listen 443 ssl ; server_name localhost ;ssl_certificate "/root/server.crt";ssl_certificate_key "/root/server.key.unsecure";

}

#创建一个新的server模块,注意要在http模块里面,listen表示监听端口,server_name写主机地址或localhost都可以,ssl_certificate是签名证书的路径,ssl_certificate_key是私钥的路径,本文私钥路径写了解密后的私钥,写加密时的私钥有报错

systemctl start nginx

#重启nginx到浏览器上访问验证[root@mcb-11-13 etc]# yum install epel-release -y

[root@mcb-11-13 etc]# yum install nginx -y

网络源安装没有特殊的路径依赖,软件有固定位置,脚本截然相反

[root@mcb-11-13 nginx]# systemctl start nginx

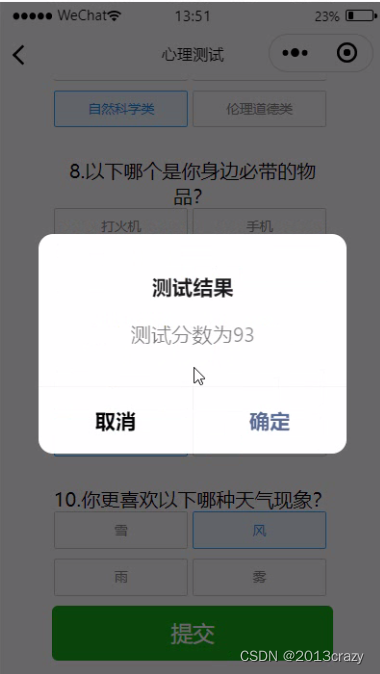

自己给自己发证书,所以不安全