- SQL注入

- 什么是SQL注入?

SQL注入是比较常见的网络攻击方式之一,主要攻击对象是数据库,针对程序员编写时的疏忽,通过SQL语句,实现无账号登录,篡改数据库。

SQL注入简单来说就是通过在表单中填写包含SQL关键字的数据来使数据库执行非常规代码的过程。

SQL数据库的操作是通过SQL语句来执行的,这就导致如果我们在代码中加入了某些SQL语句关键字(比如说DELETE、DROP等),这些关键字就很可能在数据库写入或读取数据时得到执行。

-

- SQL注入攻击的总体思路

- 寻找到SQL注入的位置;

- 判断服务器类型和后台数据库类型;

- 针对不同的服务器和数据库特点进行SQL注入攻击。

-

- SQL注入案例

来看一个SQL注入的案例

正常代码

import sqlite3 # 连接数据库 conn = sqlite3.connect('test.db') # 建立新的数据表 conn.executescript('''DROP TABLE IF EXISTS students; CREATE TABLE students (id INTEGER PRIMARY KEY AUTOINCREMENT, name TEXT NOT NULL);'''# 插入学生信息 students = ['Paul','Tom','Tracy','Lily'] for name in students: query = "INSERT INTO students (name) VALUES ('%s')" % (name) conn.executescript(query); # 检视已有的学生信息 cursor = conn.execute("SELECT id, name from students") print('IDName') for row in cursor: print('{0}{1}'.format(row[0], row[1])) conn.close()

SQL注入代码

# 连接数据库 conn = sqlite3.connect('test.db') # 插入包含注入代码的信息 name = "Robert');DROP TABLE students;--" query = "INSERT INTO students (name) VALUES ('%s')" % (name) conn.executescript(query) # 检视已有的学生信息 cursor = conn.execute("SELECT id, name from students") print('IDName') for row in cursor: print('{0}{1}'.format(row[0], row[1])) conn.close()

上述代码执行其后果可想。

- SQL注入漏洞危害

利用SQL注入攻击业务系统,将可能产生如下危害:

-

- 数据泄露

SQL注入攻击可以导致数据库中的敏感数据泄露,例如用户的账号、密码、信用卡信息等。攻击者可以通过构造恶意SQL查询语句,绕过应用程序的输入验证,从而获取数据库中的敏感数据。这种数据泄露对用户的隐私造成了严重的损害,给企业和用户带来了极大的风险和损失。

-

- 数据篡改

SQL注入攻击还可以导致数据库中的数据被篡改,攻击者可以通过构造恶意SQL查询语句,修改数据库中的数据。例如,攻击者可以通过SQL注入攻击修改企业的财务数据、客户信息等重要数据,直接导致企业经济损失或声誉受损。

-

- 系统瘫痪

SQL注入攻击还可以导致系统瘫痪,攻击者可以通过构造恶意SQL查询语句,使数据库服务器负载过高或者崩溃。这会导致业务中断,直接影响企业的正常运营。

-

- 后门开放

SQL注入攻击还可以导致数据库中的后门开放,攻击者可以通过构造恶意SQL查询语句,绕过应用程序的输入验证,从而在数据库中插入恶意代码。这种恶意代码可以允许攻击者随时访问数据库,获取敏感数据或者控制数据库服务器。

-

- 企业声誉受损

SQL注入攻击还会导致企业声誉受损,攻击者可以通过SQL注入攻击获取和篡改企业的敏感数据,这会对企业的声誉造成直接的损害。一旦企业的数据泄露或者被篡改,将会影响企业的客户信任和市场形象,给企业带来长期的影响和损失。

-

- 法律责任

SQL注入攻击还会导致企业承担法律责任,例如泄露用户隐私、侵犯知识产权等。一旦发生此类事件,企业将面临巨额赔偿和法律诉讼,严重影响企业的经营和发展。

- SQL注入漏洞分类

SQL注入攻击是一种常见的网络攻击手段,攻击者通过构造恶意SQL查询语句,以绕过应用程序的输入验证,从而获取敏感信息或控制数据库。SQL注入攻击可以分为多种类型。

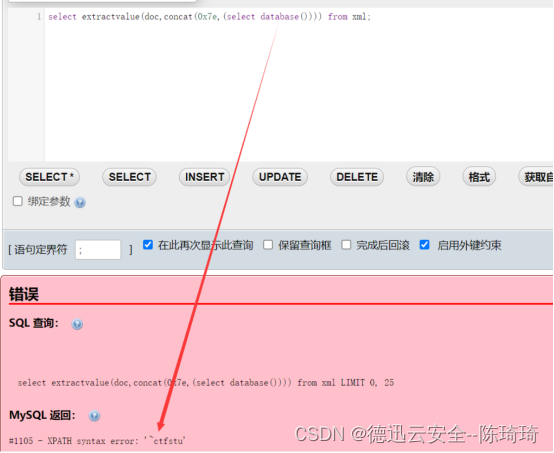

- 基于错误的注入

基于错误的注入是一种常见的SQL注入攻击类型,攻击者通过构造恶意的SQL语句,并利用数据库服务器返回的错误信息来判断注入是否成功。攻击者可以通过错误信息获取敏感数据或控制数据库。

- 基于联合查询的注入

基于联合查询的注入是一种利用SQL语句中的UNION关键字的攻击类型。攻击者可以通过联合查询,将恶意查询结果与正常查询结果合并,从而获取敏感信息或者控制数据库。

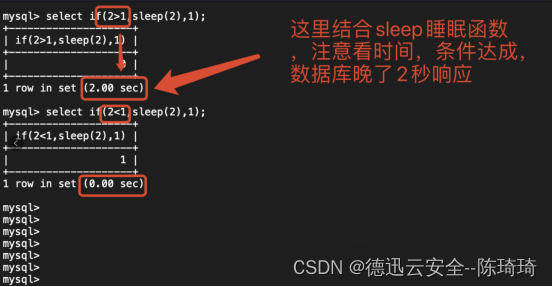

- 基于时间延迟的注入

基于时间延迟的注入是一种利用延时函数的攻击类型,攻击者可以通过延迟SQL查询的执行时间,来判断注入是否成功,从而获取敏感信息或者控制数据库。

- 基于布尔盲注的注入

基于布尔盲注的注入是一种利用布尔类型函数的攻击类型,攻击者可以通过构造特定的SQL语句,来判断SQL查询结果是否为真或假,从而获取敏感信息或者控制数据库。

- 基于堆叠查询的注入

基于堆叠查询的注入是一种利用多条SQL语句的攻击类型,攻击者可以通过构造多条SQL语句,并将它们堆叠在一起执行,以获取敏感信息或者控制数据库。

- 如何防范SQL注入攻击?

- 使用参数化查询或预处理语句

通过使用参数化查询或预处理语句,可以将用户输入的数据与SQL查询语句分离,从而避免恶意代码的注入。

- 进行输入验证和过滤

对用户输入的数据进行验证和过滤,确保只有合法的数据才能被用于构造SQL查询语句。

- 最小权限原则

在数据库中创建专门的账户,并给予最低权限,仅允许进行必要的操作,限制攻击者的权限。

- 定期更新和修补数据库软件

及时安装数据库软件的更新和安全补丁,以修复已知的漏洞,提高数据库的安全性。

- 使用安全加速SCDN产品可以预防SQL注入

功能介绍:

- Web攻击防护

有效防御 SQL注入、XSS攻击、命令/代码执行、文件包含、木马上传、路径穿越、恶意扫描等OWASP TOP 10攻击。专业的攻防团队7*24小时跟进0day漏洞,分析漏洞原理,并制定安全防护策略,及时进行防护。

- 应用层DDoS防护

(CC、HTTP Flood攻击防御、慢连接攻击防御)

- 合规性保障

(自定义防护规则、访问日志审计、网页防篡改、数据防泄漏)

- HTTP流量管理

(支持HTTP流量管理、请求头管理)

- 安全可视化

(四大安全分析报表、实时数据统计、全量日志处理)

- 总结

SQL注入攻击是一种常见且危害性较大的攻击方式,对数据库安全带来潜在威胁。为了保护数据库的安全,我们需要加强对SQL注入攻击的了解,并采取相应的防范措施。通过合理的输入验证、过滤机制以及最小权限原则,我们可以有效地预防SQL注入攻击,保护数据库的安全。

![[每周一更]-(第96期):Rsync 用法教程:高效同步文件与目录](https://img-blog.csdnimg.cn/direct/9edea525a1e94f619f49d7a281ad87b7.jpeg#pic_center)